練習 - 管理安全性和適用於雲端的 Microsoft Defender

在本練習中,您會確認適用於雲端的 Microsoft Defender 是否已啟用,並且會探索上一個單元中所提到的各項能力內所包含的一些功能。

設定適用於雲端的 Microsoft Defender

在 Azure 入口網站中,移至 Azure SQL Database 邏輯伺服器。

在左側窗格的 [安全性] 下,選取 [適用於雲端的 Microsoft Defender]。 選取 [啟用狀態] 附近的 [設定] 連結。

檢閱針對 Azure SQL Database 邏輯伺服器所做的選擇。 在同一個窗格上是有關弱點評量和進階威脅防護的資訊。

此儲存體帳戶已部署為 Azure SQL Database 部署指令碼的一部分。 如果想要接收每週的週期性掃描結果,請檢閱選項並新增電子郵件地址。 取消選取 [也傳送電子郵件通知給系統管理員和訂用帳戶擁有者]。

如同可設定接收弱點評定掃描的人員,您可設定收到進階威脅防護警示的人員。 在您的沙箱訂用帳戶中,您沒有設定訂用帳戶層級電子郵件設定的存取權,因此無法 [將連絡人詳細資料新增至 Azure 資訊安全中心中的訂用帳戶電子郵件設定]。

更新完所有設定後,請選取 [儲存]。

藉由進行這些設定,您將可以完成此活動中的一些其他步驟。 稍後將看到更多的弱點評量和進階威脅防護。

資料探索與分類

返回 Azure 入口網站中的

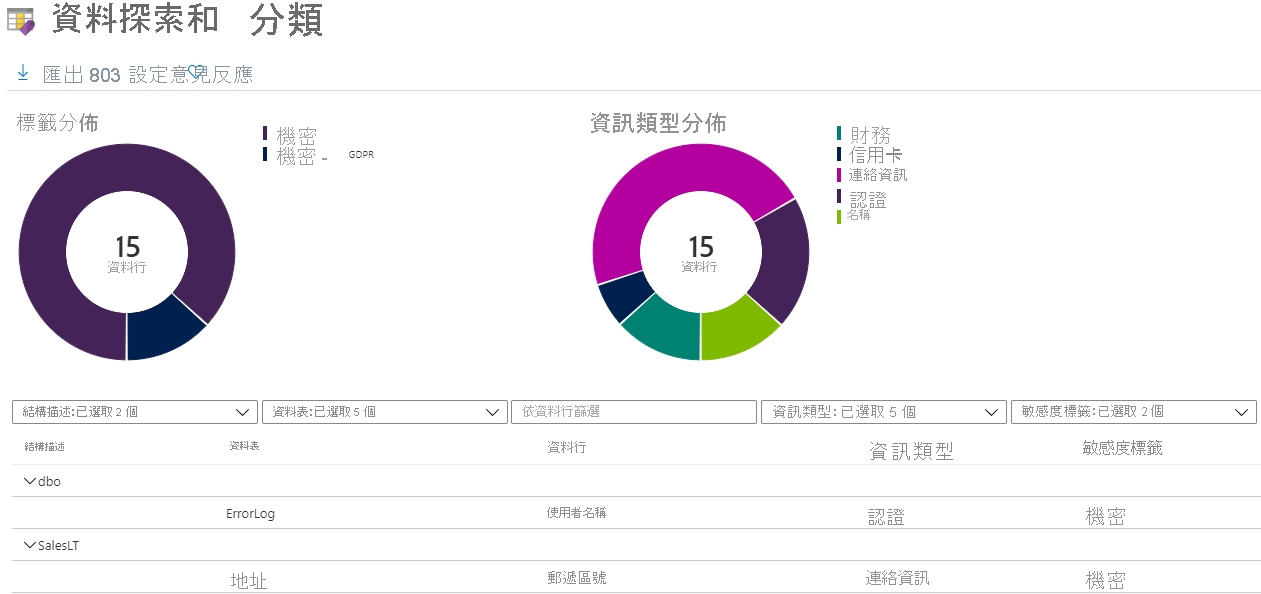

AdventureWorks資料庫。 在左側窗格的 [安全性] 下,選取 [資料探索與分類]。檢閱資料探索與分類,其提供在資料庫中探索、分類、標記和報告敏感性資料的進階功能。

此精靈類型的檢視類似(但不完全相同)目前透過 SQL Server Management Studio (SSMS) 在 SQL Server 中的數據探索與分類工具。 Azure SQL Database「不支援」使用 SSMS 精靈。 您可使用 Azure SQL Database 支援的 Azure 入口網站來達成類似功能。

您可跨所有部署選項使用 Transact-SQL,以新增或捨棄資料行分類以及擷取分類。

選取 [分類] 索引標籤。

資料探索與分類會嘗試根據資料表中資料行名稱來識別潛在的敏感性資料。 請檢閱一些建議的標籤,然後選取 [全選]>[接受選取的建議]。

選取功能表左上方附近的 [儲存]。

最後,選取 [概觀] 索引標籤以檢視 [概觀] 儀表板,並檢閱您已新增的分類。

弱點評量

選取 [安全性] 下的 [適用於雲端的 Microsoft Defender] 設定,以檢視

AdventureWorks資料庫的 [適用於雲端的 Microsoft Defender] 儀表板。若要開始檢閱弱點評量功能,請在 [弱點評量結果] 下,選取 [在弱點評量中檢視其他結果]。

選取 [掃描],以取得最新的弱點評定結果。 此程序需要一些時間,於此同時弱點評量會掃描 Azure SQL Database 邏輯伺服器中的所有資料庫。

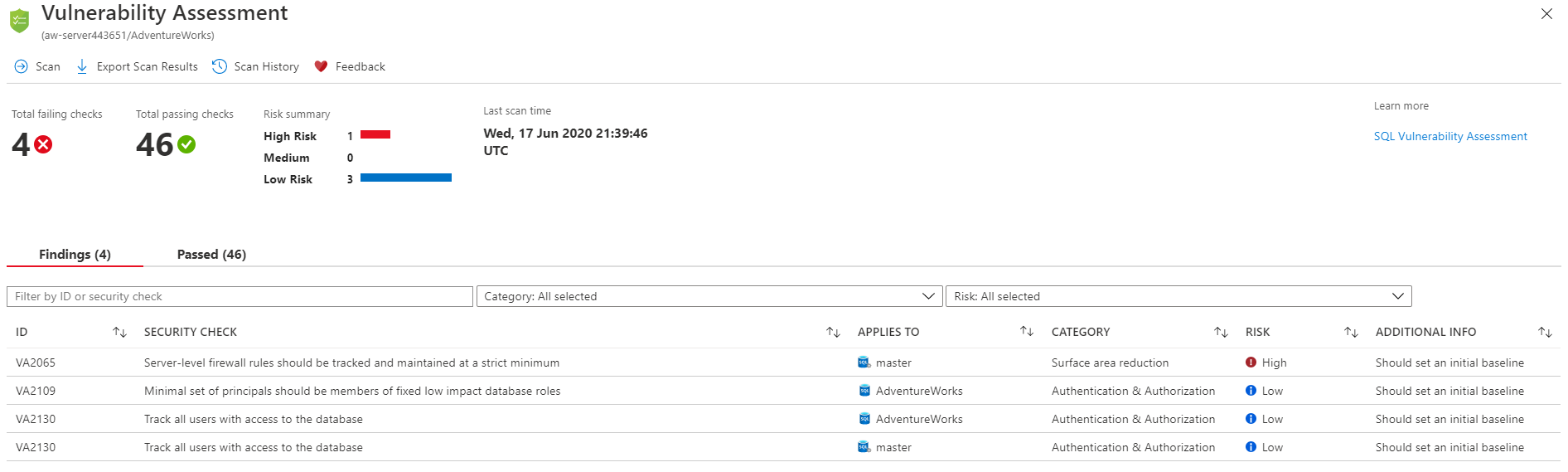

產生的檢視不會完全相同,但應該類似這裡所示的內容:

每個安全性風險都有風險層級 (高、中或低) 和其他資訊。 已就緒規則乃依據 Center for Internet Security 所提供的基準。 在 [結果] 索引標籤中,選取弱點。 在我們的範例中,我們選取安全性檢查識別碼 VA2065,以取得類似下圖所示的詳細檢視。 檢閱狀態和其他可用資訊。

注意

如果 VA2065 未失敗,您就可以稍後執行類似練習 (視發生的任何失敗安全性檢查而定)。

在此圖中,弱點評量會建議針對已設定的防火牆規則來設定基準。 有了基準之後,即可監視和評定任何變更。

視安全性檢查而定,您會有替代的檢視和建議。 請檢閱所提供的資訊。 針對此安全性檢查,您可以選取 [將所有結果新增為基準] 按鈕,然後選取 [是] 來設定基準。 現在基準已就緒,當任何未來的掃描中,結果與基準不同時,此安全性檢查就會失敗。 選取右上角的 X,以關閉特定規則的窗格。

在我們的範例中,我們選取 [掃描] 完成了另一次掃描,並可確認 VA2065 現在顯示為「通過」安全性檢查。

如果選取以上已通過的安全性檢查,應該就可看到所設定的基準。 如果未來有任何變更,則弱點評量掃描就會將其挑出,而安全性檢查會失敗。

進階威脅防護

選取右上方的 [X] 以關閉 [弱點評量] 窗格,然後返回您資料庫的 [適用於雲端的 Microsoft Defender] 儀表板。 在 [安全性事件與警示] 下,您應該不會看到任何項目。 這表示進階威脅防護未偵測到任何問題。 進階威脅防護會偵測異常活動,其指出有試圖存取或惡意探索資料庫的不尋常及可能有害活動。

您理應不會在這個階段看到任何安全性警示。 在下一個步驟中,您將會執行測試來觸發警示,以便可在進階威脅防護中檢閱結果。

您可以使用進階威脅防護可用來識別威脅,並在懷疑發生下列任何事件時發出警示:

- SQL 資料隱碼

- SQL 插入漏洞

- 資料外流

- 不安全的動作

- 暴力密碼破解

- 異常的用戶端登入

在本節中,您將了解如何透過 SSMS 來觸發 SQL 插入警示。 SQL 插入警示適用於自訂撰寫的應用程式,而不適用於非標準工具 (例如 SSMS)。 因此,若要透過 SSMS 觸發警示以作為 SQL 插入的測試,即需要「設定」應用程式名稱,這是連線至 SQL Server 或 Azure SQL 的用戶端所具有的連線屬性。

為了獲得這一節的完整體驗,您必須存取在本練習的第一個部分中為進階威脅防護警示提供的電子郵件地址 (無法在此沙箱中這樣做)。 如果您需要加以更新,請於更新後再繼續進行。

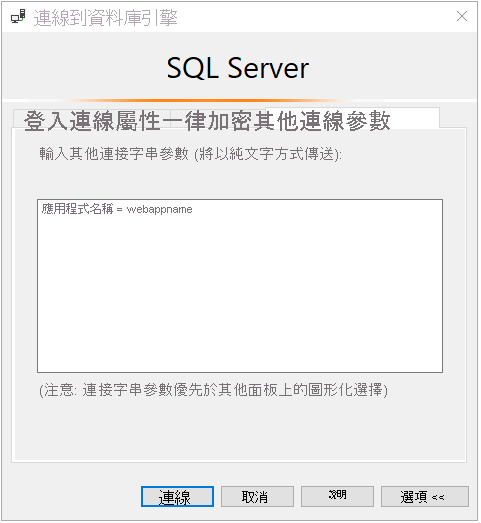

在 SSMS 中,選取 [檔案]>[新增]>[資料庫引擎查詢],以使用新連線來建立查詢。

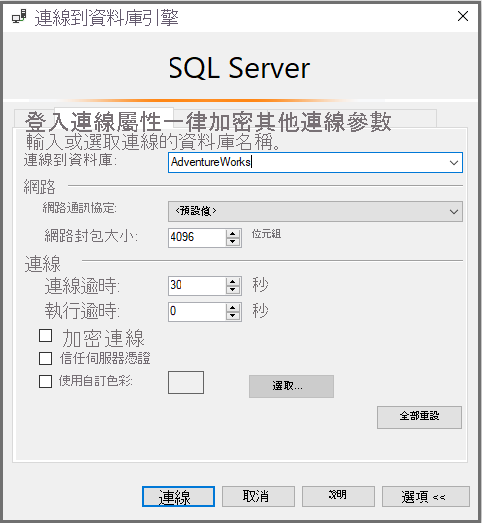

在主要的登入視窗中,以平常操作的方式使用 SQL 驗證來登入 AdventureWorks。 在連線之前,請選取 [選項 >>]>[連線屬性]。 在 [連線到資料庫] 選項中輸入 AdventureWorks。

選取 [其他連線參數] 索引標籤,然後將下列連接字串插入文字方塊中:

Application Name=webappname選取 Connect。

在新的查詢視窗中,貼上下列查詢,然後選取 [執行]:

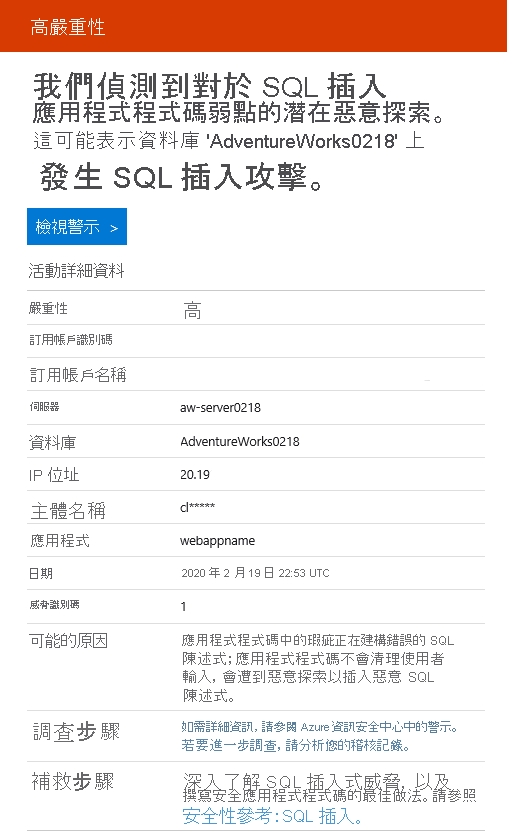

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';在幾分鐘內,如果您可以設定電子郵件設定 (無法在沙箱中這樣做),您會收到如下電子郵件訊息:

在 Azure 入口網站中,移至 AdventureWorks 資料庫。 在左側窗格的 [安全性] 下,選取 [適用於雲端的 Microsoft Defender]。

在 [安全性事件和警示] 下,選取 [檢視適用於雲端的 Defender 中其他資源的其他警示]。

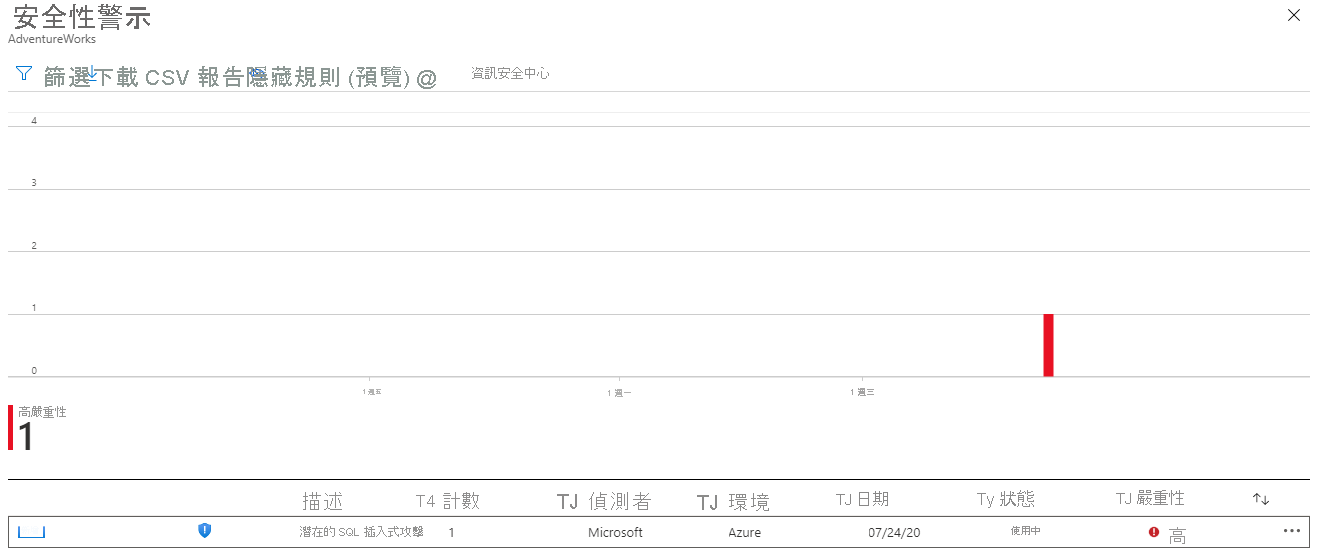

您現在可以看到整體的安全性警示。

選取 [潛在的 SQL 插入],以顯示更多的特定警示並接收調查步驟。

在清理步驟中,請考慮在 SSMS 中關閉所有查詢編輯器並移除所有連線,以免在下一個練習中意外觸發其他警示。

在本單元中,您已了解如何設定及套用 Azure SQL Database 的某些安全性功能。 在下一個單元中,您將透過在端對端案例中結合各種安全性功能來擴展所學到的內容。