從範本建立分析規則

Microsoft Sentinel 中的 [分析] 區段包含從 Microsoft Sentinel GitHub 存放庫預先載入的規則範本。 您可以使用這些範本來建立規則以偵測安全性威脅。

探索現有的規則範本

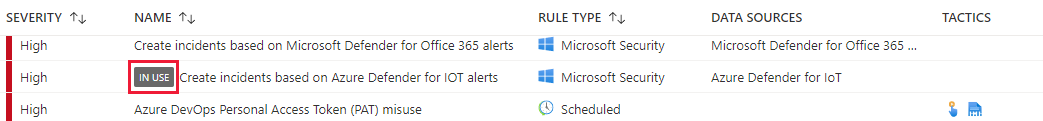

您可以使用某些現有的規則範本來建立單一規則,並使用其他規則範本來建立具有不同自訂選項的多個規則。 使用中的範本會在範本頁面上顯示 [使用中] 標籤,如下列螢幕擷取畫面所示。

透過選取 [規則範本] 索引標籤上的其中一個規則,您便可以觀察該規則的屬性。 針對每個規則,您可以檢閱:

嚴重性等級: 這指出警示的重要性。 有四個嚴重性等級:

- 高

- 中

- 低

- 資訊

規則的名稱。 這為警示規則提供有意義的名稱。

規則類型: 這可定義規則的類型,其可為下列其中一種類型:

- 異常

- 融合

- Microsoft 安全性

- ML 行為分析

- 已排程

資料來源。 這能指定產生警示的資料來源連接器。

戰略: 這會指定不同類型惡意代碼所使用的 MITRE ATT&CK 模型中的方法。

注意

MITRE ATT&CK 是一個全球可存取的 知識庫 基於真實世界觀察的敵人戰術和技術。 ATT&CK 知識庫 為在私營部門、政府及網路安全產品和服務社群中開發特定威脅模型和方法提供了基礎。

當您從 [作用中規則] 索引標籤或 [規則範本] 索引標籤上的清單中選取規則時,[詳細資料] 窗格會提供所選規則的詳細資訊。

從規則範本建立分析規則

當您選取預先定義的規則範本時,[詳細資料] 窗格可能會顯示可用來定義該規則運作方式的篩選條件。 針對融合與 ML 行為分析規則,Microsoft 並不會提供任何可編輯的資訊。 不過,您可以針對已排程的規則和 Microsoft 安全性,檢視或編輯在威脅偵測中使用的查詢、篩選,以及包含項目與排除項目。 您可以透過選取 [建立規則] 按鈕,使用可協助您從所選範本自訂規則的精靈,定義分析規則邏輯。

針對融合與 ML 行為分析範本,您只能將其當作作用中規則來啟用或停用。

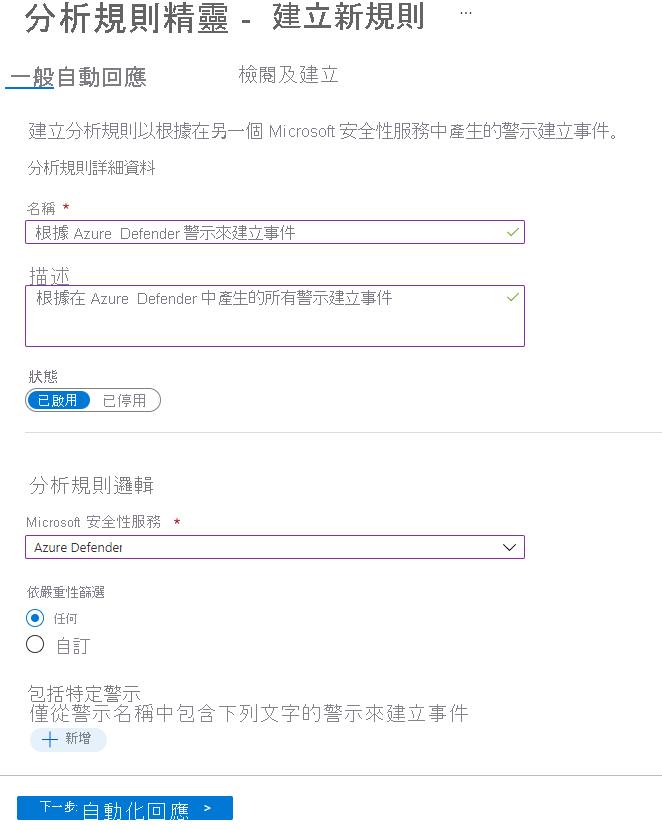

從 Microsoft 安全性範本建立的規則由下列元素所組成:

[一般] 索引標籤

下表列出 [一般] 索引標籤上的輸入。

| 欄位 | 描述 |

|---|---|

| Name | 這會根據規則範本的名稱預先填入。 |

| 描述 | 提供有關警示建立的詳細資料。 |

| 狀態 | 這會指出分析規則為已啟用或已停用。 |

| Microsoft 安全性服務 | 這會指出警示的來源是來自其中一個 Microsoft 安全性服務。 |

| 依嚴重性篩選 | 用來根據嚴重性等級,調整來自某個來源的警示;如果您選取 [自訂],可以指定 [高]、[中]、[低] 或 [資訊]。 |

| 包括特定警示 | 新增一或多個字,以包含其名稱中含有特定文字的警示結果。 |

| 排除特定警示 | 新增一或多個字,以排除其名稱中含有特定文字的警示結果。 |

自動化回應

在 [自動化回應] 索引標籤上,您可以定義自動化規則。 如果您選取 [新增],[建立新的自動化規則] 窗格隨即開啟。 下列欄位為輸入:

| 欄位 | 描述 |

|---|---|

| 自動化規則名稱 | 選擇可唯一描述此自動化規則的名稱 |

| 觸發程序 | 無法變更的預先定義值。 |

| 條件 | 可以編輯及排序的一般查詢篩選建構。 |

| 動作 | 選取動作清單;選取符合查詢篩選條件時要執行的動作。 |

| 規則到期 | 停用規則的日期和時間。 預設為無限期。 |

| 訂單 | 如果建立了多個規則,請選取 [序號],以便在左窗格中重新排列事件自動化規則。 |

注意

當您實作篩選以根據文字字串包含或排除特定警示時,這些警示不會出現在 Microsoft Sentinel 中。

下列螢幕快照顯示從 適用於雲端的 Microsoft Defender 所產生的警示建立事件的範例。

如需有關如何從排程的規則類型範本建立分析規則的指示,請參閱下一個單元 (單元 6) 中的<從排程的規則範本建立分析規則>。

注意

針對某些規則範本,[建立規則] 按鈕可能會停用,這表示由於資料來源遺失,因此您無法從所選取的範本建立規則。