在 Windows 上執行 Microsoft Teams 會議室 Surface Hub 的安全性最佳做法

領域

注意

本文適用於新的 Surface Hub 3 裝置、使用 Surface Hub 3 計算購物車升級的 Surface Hub 2S 裝置,以及軟體遷移至 Windows 平臺上 Teams 會議室 的 Surface Hub 2S 裝置。

簡介

根據貴組織的安全性狀態,您可能想要採取其他安全性措施,如本文所述。 我們至少建議使用下列量值:

提示

開始之前,請檢閱 Microsoft Teams 會議室 安全性的指引,其主要著重於桌面會議裝置的安全性:Teams 會議室 認證的系統。 Windows 11 IoT 企業版作業系統為 IT 系統管理員提供一系列集中式設定和管理選項。

變更預設本機系統管理員密碼

默認的本機系統管理員帳戶是惡意執行者的已知進入點。 如果預設系統管理員密碼在第一次設定之後保持不變,裝置可能會容易受到數據外泄、系統操作或其他未經授權的存取。

變更 Surface Hub 上的本機系統管理員密碼

- 使用系統管理員認證登入,然後移至 [ 設定 > 帳戶 > 登入選項 > 密碼 > 變更]。

- 輸入目前的默認密碼:sfb。

- 建立新的密碼、確認密碼,然後新增提示。 若要深入瞭解,請參閱 變更或重設您的 Windows 密碼。

![顯示 [變更密碼] 的螢幕快照。](images/hub3-change-admin-password.png)

提示

加入 Microsoft Entra ID (Azure AD) 時,您可以利用 Windows LAPS (本機系統管理員密碼解決方案) 。 雖然 LAPS 不會移除本機系統管理員帳戶,但它會自動管理本機系統管理員密碼,確保它們會隨機且安全地儲存在 AD 中。 這可降低與過時或廣為已知的系統管理員密碼相關聯的風險。 若要深入瞭解,請參閱 Microsoft Intune Windows LAPS 的支援。

設定 UEFI 密碼

Unified Extensible Firmware Interface (UEFI) 是一種進階韌體介面,其設計目的是要取代傳統 BIOS (基本輸入/輸出系統) ,提供增強功能,例如改善的安全性、更快速的開機時間,以及支援新式 Windows 操作系統中較大的硬碟。 藉由設定 UEFI 密碼,您可以新增額外的安全性層級,防止未經授權的使用者變更裝置的韌體設定。 設定強式 UEFI 密碼,並將其儲存在安全的位置。

使用 Surface IT 工具組 來設定 Surface Enterprise 管理模式的 UEFI 密碼, (SEMM) 。

在 SEMM 中註冊 Surface Hub

您需要至少具有 50 MB 儲存空間的專用 USB 磁碟驅動器。

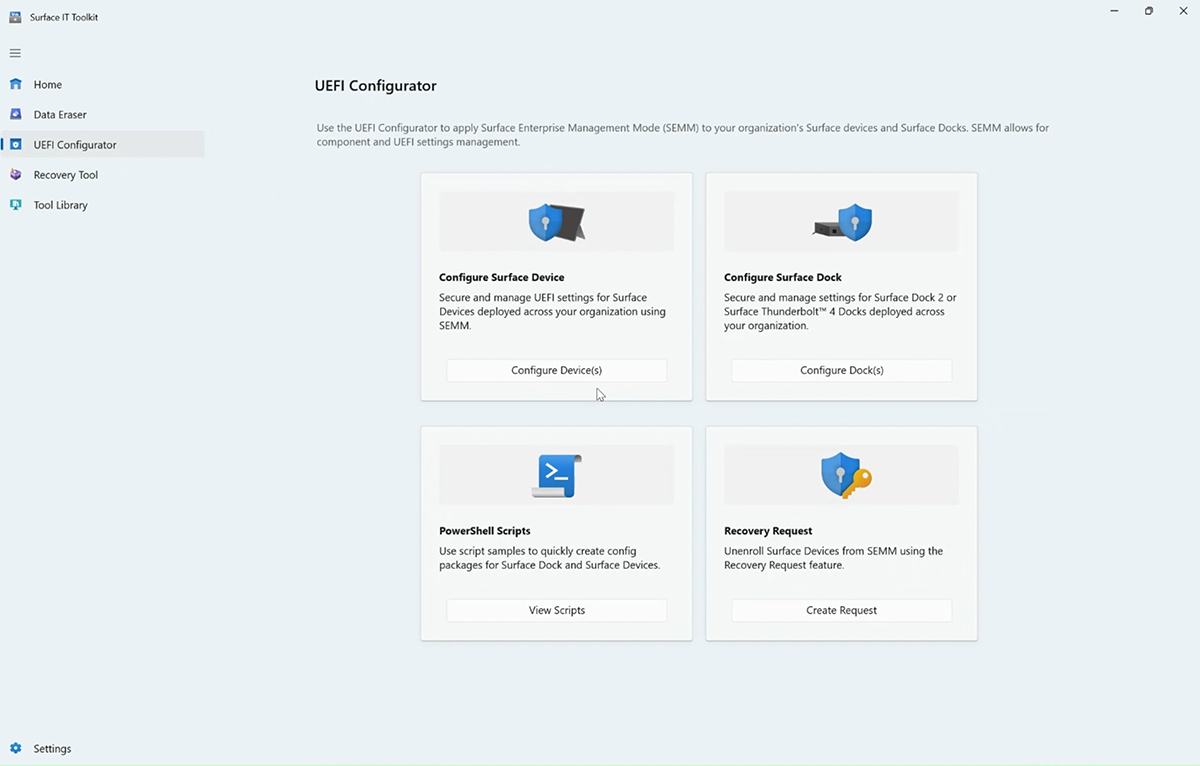

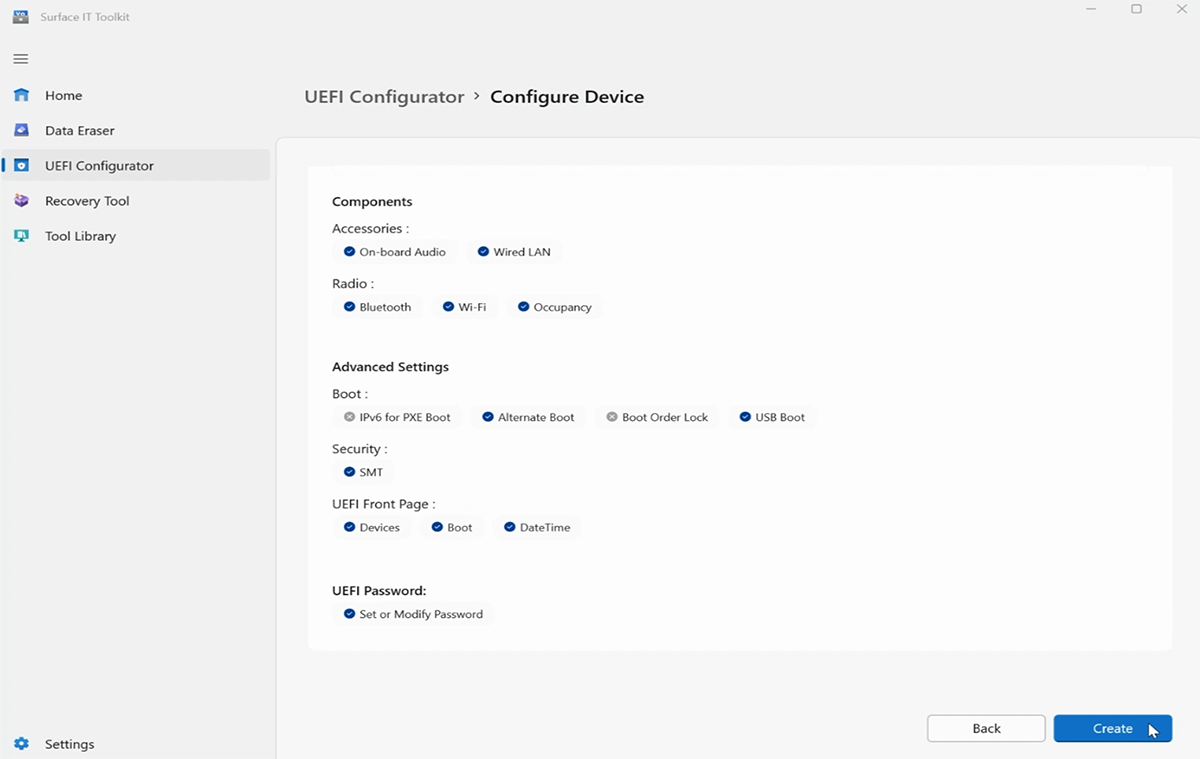

開啟 IT 工具組,選取 [UEFI 設定器>設定裝置]。

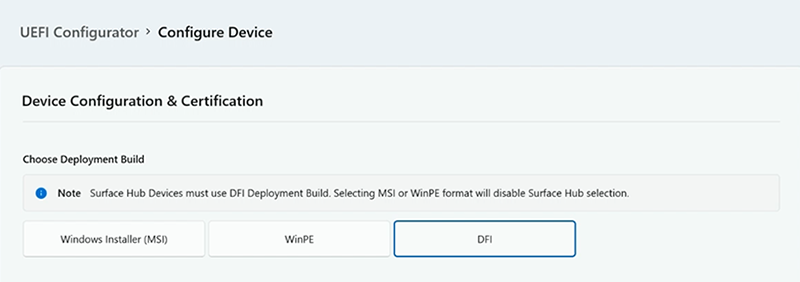

在 [選擇部署組建] 底下,選取 [DFI]。

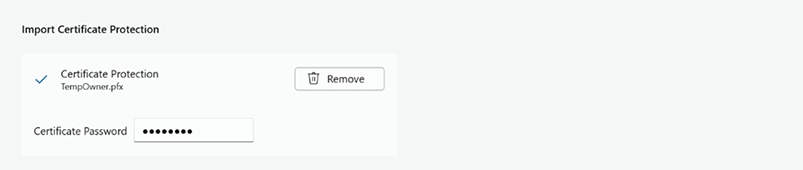

在 [ 匯入憑證保護] 底下,新增您的組織 個人資訊交換 (PFE) 憑證。

在 [DFI 套件類型] 底下,選取 [ 組態套件]。 針對 [裝置],選取 [Surface Hub>Surface Hub 3 ],然後選取 [ 下一步]。

![顯示 [組態套件] 選取項目的螢幕快照。](images/uefi-hub-devices.png)

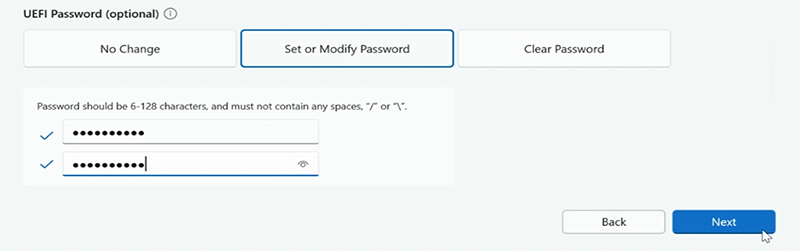

在 [UEFI 密碼] 下,選 取 [設定] 或 [修改密碼] ,然後輸入並確認您的密碼。 選取 [下一步]。

您可以選擇性地設定元件和進階設定,如此頁面上使用 SEMM 管理 UEFI 設定一節所述。 否則,請選取 [下一步]。

選取您的 USB 磁碟驅動器,然後選擇 [ 建立]。

成功建立套件之後,Configurator 會顯示憑證指紋的最後兩個字元。 當您將設定匯入 Surface Hub 時,您需要這些字元。

實際安全的 Surface Hub

實體安全性與數位安全性一樣重要。 公用會議室中的 Surface Hub 等裝置可能會受到實體損壞或竄改的影響。 若要保護 Surface Hub,請考慮下列步驟:

- 防竄改密封: 在裝置上使用防竄改密封。 如果有人嘗試開啟裝置,密封會顯示竄改的徵兆。

- 安全性纜線和鎖定: 使用安全性纜線和鎖定,將裝置保護為繁重或不可變的物件,讓其他人難以離開它。

- 監視: 視工作場所環境而定,您可以選擇在會議室中安裝監視攝影機。 只是相機的存在可能會阻止潛在的錯誤者。

Surface Hub & Surface Hub 2S 上的 Windows 10 團隊版 差異

在 Windows 上執行 Teams 會議室 的 Surface Hub 上,預設不會再啟用下列安全性功能:

BitLocker

加入 Microsoft Entra ID (Azure AD) 時,您可以透過 Intune 啟用 BitLocker。 若要深入瞭解,請參閱在 Intune 中使用 BitLocker 加密 Windows 裝置。

在 Windows 上執行 Teams 會議室 的獨立 Surface Hub 上啟用 BitLocker

使用系統管理員認證登入 Surface Hub。

選取 [開始],輸入 **[控制],然後開啟 [控制台]。

選 取 [系統 & 安全>性 BitLocker 磁碟驅動器加密>開啟 BitLocker]。

使用者模式程式碼完整性 (UMCI)

UMCI 會強制執行程式碼完整性原則,並確保只有受信任的程式代碼會在使用者模式中執行,協助防止執行惡意或不受信任的程序代碼。 當中樞 3 加入 Microsoft Entra 網域或使用 PowerShell Cmdlet 時,您可以透過 群組原則 設定 UMCI。 UMCI 是一組功能的一部分,您可以使用 Windows Defender 應用程控 (WDAC) 來管理,其中也包含可設定的程式代碼完整性原則。 若要深入瞭解,請參閱 瞭解 Windows Defender 應用程控 (WDAC) 原則規則和檔案規則。

Microsoft Teams 會議室專業版 管理

強烈建議您使用 Microsoft Teams 會議室專業版 管理入口網站授權。 此雲端式管理平台的設計目的是為 Microsoft Teams 會議室 裝置及其周邊提供主動式監視和更新,藉此提升會議室體驗。 此服務適用於想要優化其會議環境的組織,可確保即時監督和管理 Microsoft Teams 會議室 裝置,包括 Surface Hub。 藉由採用此解決方案,組織可以大幅增強使用者的可用性和可靠性,確保順暢的會議體驗。

- 智慧型手機作業:利用軟體和機器學習將更新自動化、偵測問題,以及解決 Microsoft Teams 會議室的問題。

- 及時的安全性更新:自動化更新管理可確保安全性修補程式在可用時立即套用,將弱點的視窗降至最低,並保護裝置免於遭受已知的安全性威脅。

- 更新管理:根據客戶可設定的部署更新步調,自動化會議應用程式和 Windows 更新的協調流程。

若要深入瞭解,請參閱 Microsoft Teams 會議室專業版 管理]。

在 Windows 上執行 Teams 會議室 的 Surface Hub 企業管理

建議您加入 Surface Hub 以 Microsoft Entra ID (Azure AD) ,並使用 Microsoft Intune 或對等的行動裝置管理 (MDM) 解決方案來管理裝置。 下表描述 Intune 的組態管理選項。

| 功能 | 描述 | 深入了解 |

|---|---|---|

| 裝置組態配置檔 | 使用 Intune 的端點保護設定來設定 Windows Defender、防火牆設定和其他安全性功能,以保護裝置免於遭受潛在威脅。 | 在 Microsoft Intune 中建立裝置配置檔 |

| 裝置合規性政策 | 請確定裝置符合組織的安全性標準。 例如,如果裝置不符合合規性 (,如果未安裝必要的更新) ,您可以設定自動化補救動作或通知。 | 在 Microsoft Intune 中建立裝置合規性政策 |

| 更新管理 | 使用預設更新管理設定,在夜間維護期間自動安裝更新。 Intune 視需要提供更多自定義選項。 | Windows Update 您可以使用 Windows 10/11 裝置的 Intune 更新通道原則來管理設定。 |

| 應用程式管理 | 使用 Intune 來管理安裝在 Windows Teams 會議室 上 Surface Hub 上的應用程式。 請確定只會安裝與 Teams 會議室 功能相關的必要應用程式,並定期更新。 | 在 Intune 中管理及保護應用程式 |

| BitLocker 加密 | 確定裝置的記憶體已使用 BitLocker 加密。 這可防止數據遭到未經授權的存取或裝置竊取。 不同於 Surface Hub 2S,預設不會安裝 BitLocker。 | 在 Intune 中使用 BitLocker 加密 Windows 裝置 |

| WindowsLocal 系統管理員密碼解決方案 | Windows LAPS 會自動管理本機系統管理員密碼,確保這些密碼會隨機且安全地儲存在 Azure AD) (Microsoft Entra ID 中。 這可降低與過時或廣為已知的系統管理員密碼相關聯的風險。 | Microsoft Intune Windows LAPS 的支援 |

| 條件式存取 | 設定條件式存取原則,以確保裝置只有在符合特定條件時,才能存取公司資源,例如符合安全策略。 | 搭配使用條件式存取與 Microsoft Intune 合規性原則 |

| 網路安全性 | 確定裝置已連線到安全的網路區段。 使用 Intune 來設定 Wi-Fi 設定、VPN 或其他網路組態,以保護傳輸中的數據。 |

在 Microsoft Intune 中為裝置建立 Wi-Fi 配置檔 Microsoft Intune 的網路端點 |

| 遠端抹除和鎖定 | 發生安全性事件時,請確定您可以使用 Intune 從遠端鎖定或抹除裝置。 | 使用 Microsoft Intune 淘汰或抹除裝置 |

| 稽核和監視 | 定期檢閱稽核記錄,並設定可疑活動的警示。 Intune 與其他Microsoft安全性解決方案整合,提供裝置安全性的整體檢視。 | 稽核 Microsoft Intune 中的變更和事件 |

| 用戶訓練 | 教育使用者不要讓敏感性信息顯示在螢幕上。 如果您的組織已 Microsoft Purview 資料外洩防護 (DLP) ,您可以定義原則,防止人員在Microsoft Teams 頻道或聊天會話中共用敏感性資訊。 |

數據外洩防護和Microsoft Teams |

在已加入網域的案例中管理 群組原則 設定

在整合 Teams 會議室 與網域時,請務必建立個別的專用組織單位 (OU) 專為 Teams 會議室。 此方法可讓您將 群組原則 物件 (GPO 直接) 排除專案套用至此 OU,確保只有相關的原則會影響 Teams 會議室 物件。

停用 GPO 繼承。 請務必停用此 OU 內的所有 GPO 繼承,以防止將不支援或不相關的 群組原則 設定套用至 Teams 會議室。

在加入網域之前,將 GPO 套用至 OU。 請確定在此特定 OU 中建立 Teams 會議室 的機器物件,再加入網域。 若要避免意外地套用預設計算機 OU 原則,以 Teams 會議室 並維持預期的設定和安全性狀態,此步驟是不可或缺的。

若要深入瞭解如何在已加入網域的案例中設定 群組原則,請參閱下列資源:

使用 SEMM 管理 UEFI 設定

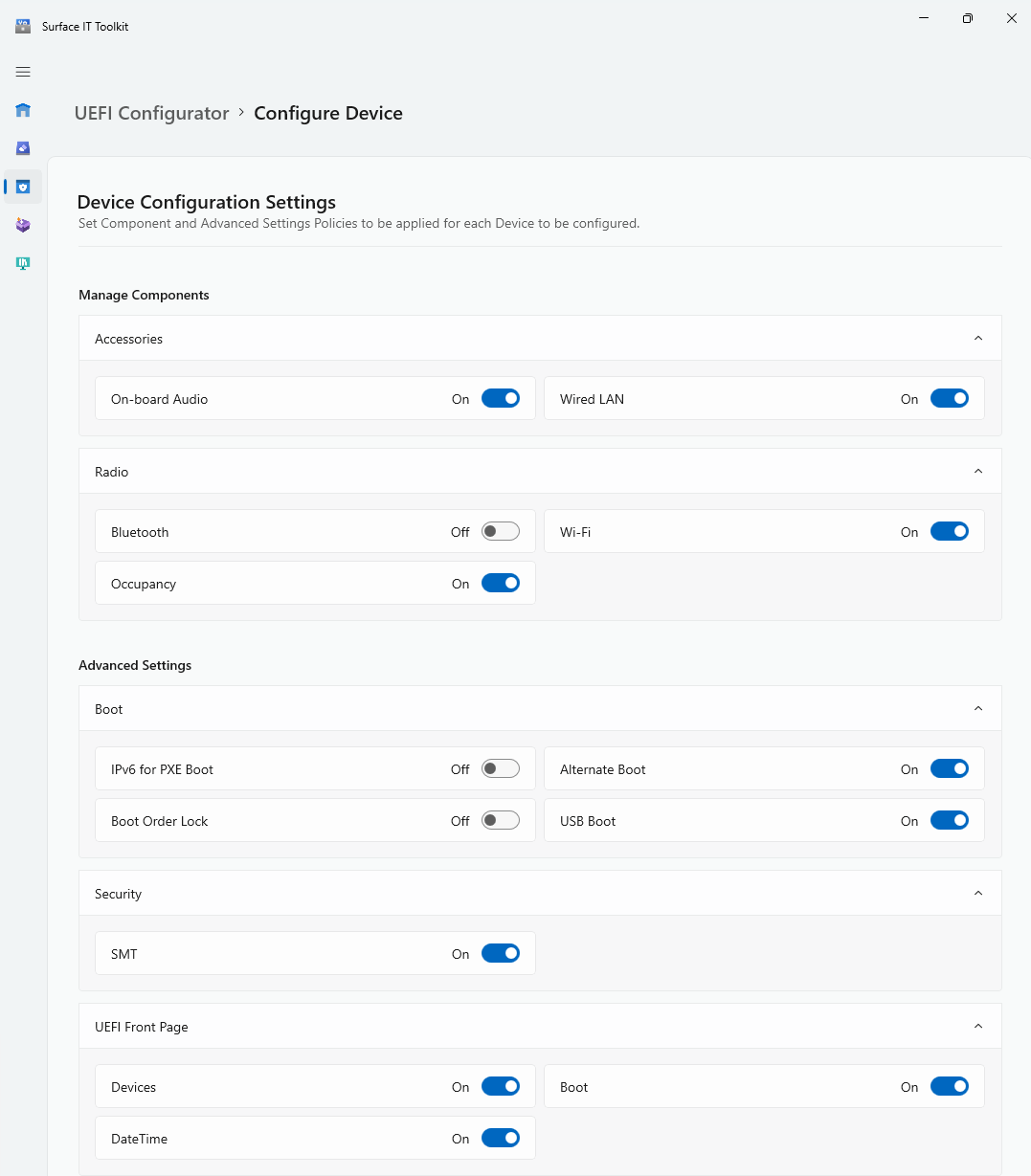

SEMM 可讓IT系統管理員根據您環境的安全性狀態,鎖定您可能想要實作的韌體層級功能。 如先前所述,開啟 Surface UEFI 設定程式,然後移至下列畫面:

如需設定描述,請參閱 SEMM UEFI 設定參考。

同時多線程 (SMT)

SMT 在 Intel 處理器中通常稱為超線程處理,可讓單一實體 CPU 核心同時執行多個線程。 這可以改善多線程應用程式中的效能。 不過,在某些情況下,您可能會想要控制 SMT 設定。 某些弱點,例如推測性執行端通道攻擊 (例如 L1 終端機錯誤、MDS 弱點) ,可能會利用 SMT 來存取敏感數據。 停用 SMT 可以降低與這些弱點相關聯的風險,但代價是某些效能。 SMT 預設為啟用。

適用於 PXE 開機 的 IPv6

如果您的網路基礎結構和安全性控制主要是針對 IPv4 而設計,而且仍然需要完全具備安全地處理 IPv6 流量的能力,則啟用 IPv6 for PXE 開機可能會造成弱點。 這是因為 IPv6 可能會略過 IPv4 的一些現有安全性控件。

雖然啟用適用於 PXE 的 IPv6 開機可配合更廣泛的產業邁向 IPv6 採用,但務必確保網路基礎結構、安全性控制和操作做法都具備安全地處理 IPv6 的能力。 如果不是,將 IPv6 for PXE 開機保持停用可能比較安全,直到這些量值就緒為止。

替代開機 & USB 開機

從其他來源開機的能力,例如USB或乙太網路裝置,可提供系統復原的彈性,但也可能會造成弱點:

- 未經授權的操作系統:如果啟用替代開機,具有裝置實體存取權的攻擊者可以從USB磁碟驅動器使用未經授權的操作系統來開機系統。 這可能會略過主要OS的安全性控制。

- 數據擷取:攻擊者可以從外部裝置開機到允許直接存取內部記憶體的系統,這可能會擷取敏感數據。

- 惡意代碼安裝:從不受信任的來源開機可能會在系統層級引進惡意代碼、rootkit 或其他惡意軟體。

基於這些影響,高度安全工作場所環境中的組織可能會選擇停用替代開機和USB開機,以降低未經授權存取或竄改的風險。

開機順序鎖定

啟用「開機順序鎖定」可確保它只從授權的來源啟動,藉此增強安全性狀態。 默認會關閉開機順序鎖定。