本文提供數個網路追蹤範例,在用戶端應用程式與 SQL Server 資料庫引擎(伺服器)之間的傳輸控制通訊協定 (TCP) 連線建立程式期間,擷取各種交握和驗證順序。

本文也會說明多個作用中結果集 (MARS) 連線。 MARS 是 SQL Server 的一項功能,由 SQL Server 2005 (9.x) 引進,可在連接上執行多個命令,而不需要先清除第一個命令的結果,再執行第二個命令。 MARS 是透過會話多任務處理 (SMUX) 來達成。

此程式描述使用 SQL 驗證的一般登入程式,透過詳細的網路追蹤分析,顯示用戶端與伺服器之間對話的每個步驟。 範例網路追蹤會描述下列步驟:

- TCP 三向交握

- 驅動程式交握

- SSL/TLS 交握

- 登入封包交換

- 登入確認

- 執行命令並讀取回應

- TCP 四向關閉交握

範例網路追蹤

不論 Login Timeout 連接字串 中的設定為何,此交換都會配置 1 秒。

- 用戶端IP位址為

10.10.10.10

- 伺服器IP位址為

10.10.10.120

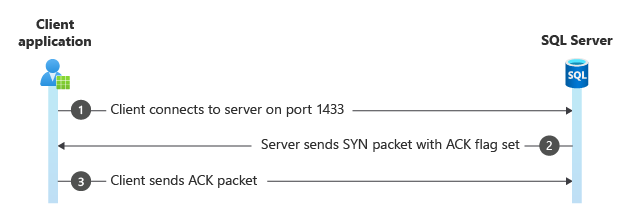

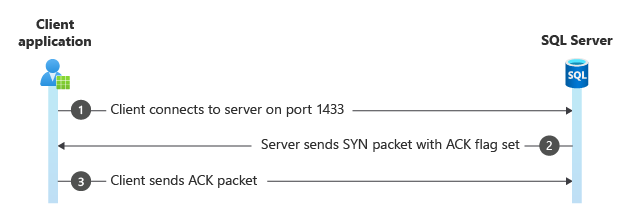

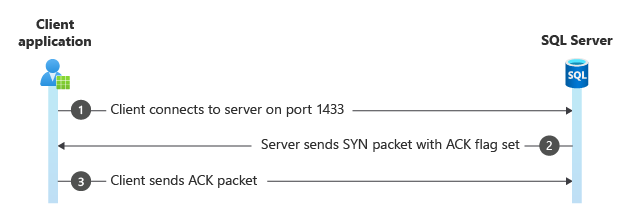

步驟 1: TCP 三向交握

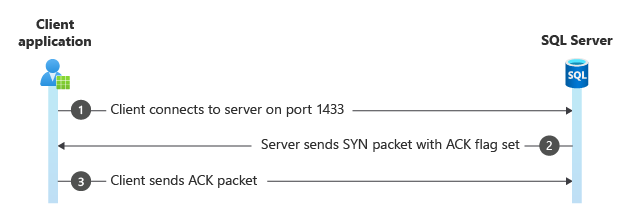

所有 TCP 交談都是從用戶端傳送到伺服器的封包 (S旗標集) 開始SYN。 在 Frame 6127中,用戶端會使用暫時埠(由作業系統動態指派),並連線到伺服器埠,在此案例中為埠 1433。 伺服器會以自己的 SYN 封包回復, ACK 並設定旗標。 最後,用戶端會以封 ACK 包回應,讓伺服器知道它已收到其 SYN 封包。

此步驟會建立基本的 TCP 連線,就像命令一 telnet 樣。 操作系統會調解交談的這個部分。 此時,客戶端和伺服器對彼此一無所知。

Frame Time Offset Source IP Dest IP Description

----- ----------- ------------ ------------ ---------------------------------------------------------------------------------------------------

6127 116.5776698 10.10.10.10 10.10.10.120 TCP:Flags=......S., SrcPort=60123, DstPort=1433, PayloadLen=0, Seq=4050702293, Ack=0, Win=8192 ( Ne

6128 116.5776698 10.10.10.120 10.10.10.10 TCP:Flags=...A..S., SrcPort=1433, DstPort=60123, PayloadLen=0, Seq=4095166896, Ack=4050702294, Win=

6129 116.5786458 10.10.10.10 10.10.10.120 TCP:Flags=...A...., SrcPort=60123, DstPort=1433, PayloadLen=0, Seq=4050702294, Ack=4095166897, Win=

在此步驟中[Bad CheckSum],警告是良性的,而且是啟用總和檢查碼卸除的指標。 也就是說,它們會在網路堆疊中的較低層級新增,而不是使用追蹤。 如果沒有其他資訊,這個警告會指出是否已在用戶端或伺服器上進行網路追蹤。 在此情況下,它會出現在初始 SYN 封包上,因此追蹤是在用戶端上進行。

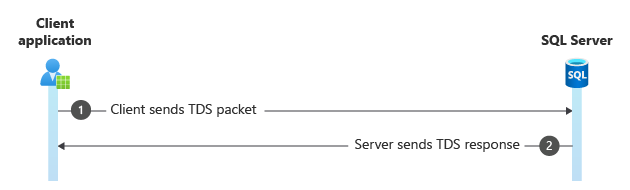

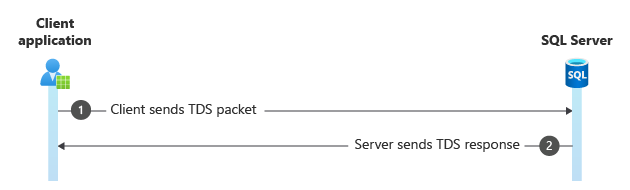

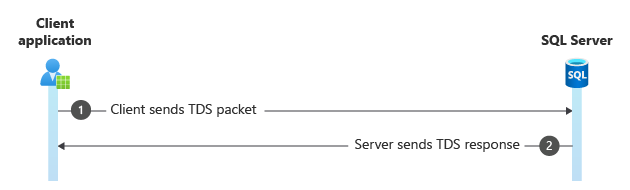

步驟 2。 驅動程式交握

用戶端驅動程式和 SQL Server 都需要彼此瞭解一點。 在此交握中,驅動程式會將一些資訊和需求傳送至伺服器。 這項資訊包括是否要加密數據封包、是否要使用多個作用中結果集(MARS)、其版本號碼、是否要使用同盟驗證、連線 GUID 等等。

伺服器會回應其資訊,例如是否需要驗證。 此順序會在執行任何類型的安全涉之前發生。

Frame Time Offset Source IP Dest IP Description

----- ----------- ------------ ------------ ---------------------------------------------------------------------------------------------------

6130 116.5786458 10.10.10.10 10.10.10.120 TDS:Prelogin, Version = 7.1 (0x71000001), SPID = 0, PacketID = 0, Flags=...AP..., SrcPort=60123, Ds

6131 116.5805998 10.10.10.120 10.10.10.10 TDS:Response, Version = 7.1 (0x71000001), SPID = 0, PacketID = 1, Flags=...AP..., SrcPort=1433, Dst

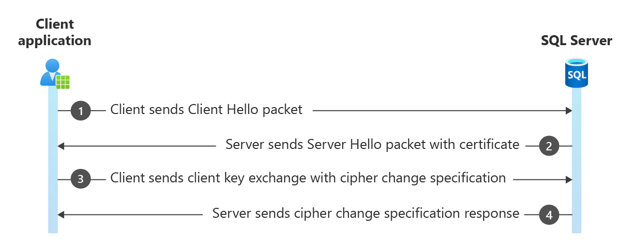

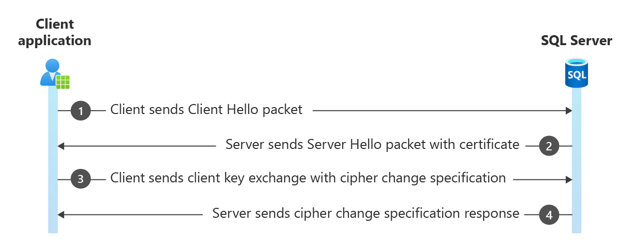

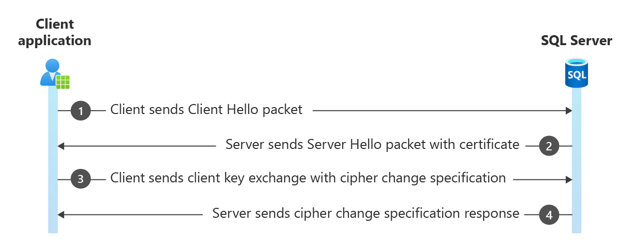

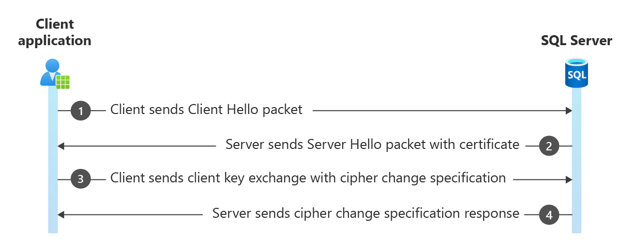

步驟 3: SSL/TLS 交握

SSL/TLS 交握會從 Client Hello 封包開始,然後是 Server Hello 封包,再加上一些與安全通道相關的額外封包。 此步驟是交涉安全性密鑰來加密封包的位置。 一般而言,只有登入封包已加密,但用戶端或伺服器也可能需要加密數據封包。 選擇 TLS 版本會在登入的這個階段發生。 如果 TLS 版本未排隊,或沒有任何加密套件,用戶端或伺服器可以在此階段關閉連線。

Frame Time Offset Source IP Dest IP Description

----- ----------- ------------ ------------ ---------------------------------------------------------------------------------------------------

6132 116.5835288 10.10.10.10 10.10.10.120 TLS:TLS Rec Layer-1 HandShake: Client Hello. {TLS:328, SSLVersionSelector:327, TDS:326, TCP:325, IP

6133 116.5845058 10.10.10.120 10.10.10.10 TLS:TLS Rec Layer-1 HandShake: Server Hello. Certificate. Server Hello Done. {TLS:328, SSLVersionSe

6134 116.5864588 10.10.10.10 10.10.10.120 TLS:TLS Rec Layer-1 HandShake: Client Key Exchange.; TLS Rec Layer-2 Cipher Change Spec; TLS Rec La

6135 116.5923178 10.10.10.120 10.10.10.10 TLS:TLS Rec Layer-1 Cipher Change Spec; TLS Rec Layer-2 HandShake: Encrypted Handshake Message. {TL

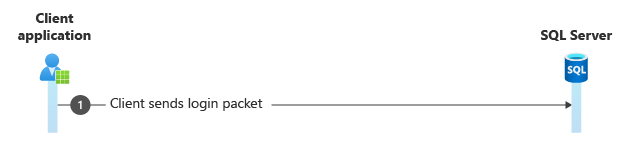

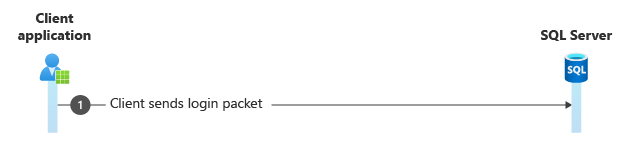

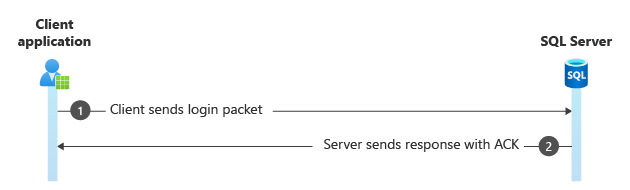

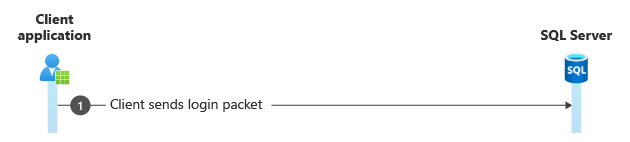

步驟 4. 登入封包

此封包已加密,視您的網路剖析器而定,可能會顯示為 SSL Application Data 或 TDS:Data。 如果此步驟之後的所有封包也會顯示為 SSL Application Data,則會加密連線。

Frame Time Offset Source IP Dest IP Description

----- ----------- ------------ ------------ ---------------------------------------------------------------------------------------------------

6136 116.5932948 10.10.10.10 10.10.10.120 TLS:TLS Rec Layer-1 SSL Application Data {TLS:328, SSLVersionSelector:327, TDS:326, TCP:325, IPv4:3

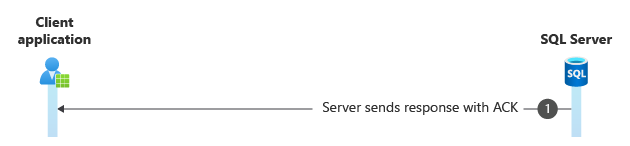

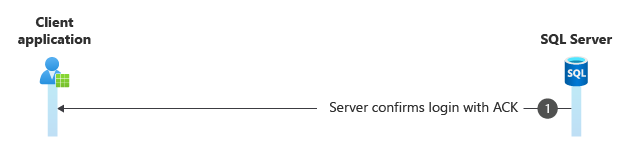

步驟 5: 登入確認

否則,您會看到回應封包,其會確認登入(具有登入 ACK 令牌),或將 Login Failed 錯誤訊息傳回給用戶端。

以下是您可能會在封包十六進位數據中看到成功登入的範例:

.C.h.a.n.g.e.d. .d.a.t.a.b.a.s.e. .c.o.n.t.e.x.t. .t.o. .'.A.d.v.e.n.t.u.r.e.W.o.r.ks'

Frame Time Offset Source IP Dest IP Description

----- ----------- ------------ ------------ ---------------------------------------------------------------------------------------------------

6137 116.5962248 10.10.10.120 10.10.10.10 TDS:Response, Version = 7.1 (0x71000001), SPID = 96, PacketID = 1, Flags=...AP..., SrcPort=1433, Ds

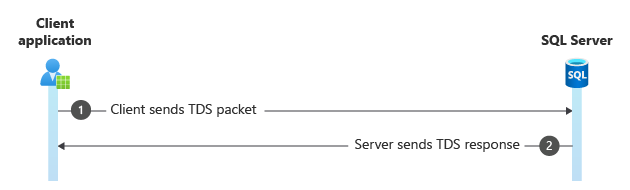

步驟 6。 執行命令並讀取回應

命令會以 或 TDS:RPCRequest 封包的形式TDS:SQLBatch傳送。 前者會執行一般 Transact-SQL 語句,後者則執行預存程式。 如果命令冗長,您可能會在回應封包中看到 TCP 接續封包;如果傳回多個數據列,您可能會在回應封包中看到。

Frame Time Offset Source IP Dest IP Description

----- ----------- ------------ ------------ ---------------------------------------------------------------------------------------------------

6138 116.5991538 10.10.10.10 10.10.10.120 TDS:SQLBatch, Version = 7.1 (0x71000001), SPID = 0, PacketID = 1, Flags=...AP..., SrcPort=60123, Ds

6139 116.5991538 10.10.10.120 10.10.10.10 TDS:Response, Version = 7.1 (0x71000001), SPID = 96, PacketID = 1, Flags=...AP..., SrcPort=1433, Ds

6266 116.8032558 10.10.10.10 10.10.10.120 TCP:Flags=...A...., SrcPort=60123, DstPort=1433, PayloadLen=0, Seq=4050702956, Ack=4095168204, Win=

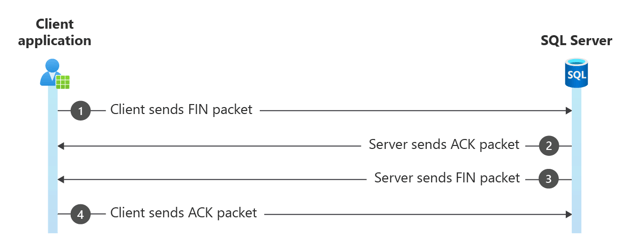

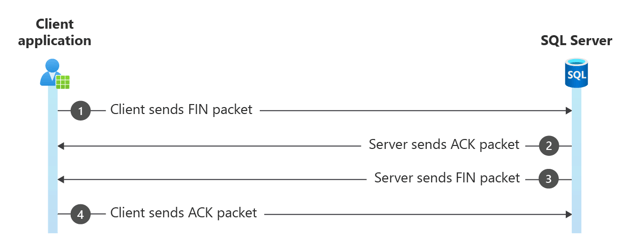

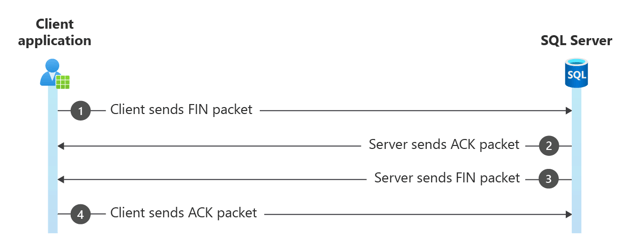

步驟 7。 TCP 四向關閉交握

Microsoft驅動程式會使用四向交握來關閉連線。 許多第三方驅動程式只是重設連線以關閉它,使得更難區分正常和異常關閉。

四向交握是由傳送封包至伺服器的用戶端 FIN 所組成,伺服器會以 ACK回應。 然後,伺服器會傳送自己的 FIN 封包,客戶端會認可 (ACK)。

如果伺服器先傳送封 FIN 包,當客戶端和伺服器無法交涉安全通道時,通常會在 SSL/TLS 交握中看到異常關閉。

Frame Time Offset Source IP Dest IP Description

----- ----------- ------------ ------------ ---------------------------------------------------------------------------------------------------

6362 116.9097008 10.10.10.10 10.10.10.120 TCP:Flags=...A...F, SrcPort=60123, DstPort=1433, PayloadLen=0, Seq=4050702956, Ack=4095168204, Win=

6363 116.9097008 10.10.10.120 10.10.10.10 TCP:Flags=...A...., SrcPort=1433, DstPort=60123, PayloadLen=0, Seq=4095168204, Ack=4050702957, Win=

6364 116.9097008 10.10.10.120 10.10.10.10 TCP:Flags=...A...F, SrcPort=1433, DstPort=60123, PayloadLen=0, Seq=4095168204, Ack=4050702957, Win=

6366 116.9106778 10.10.10.10 10.10.10.120 TCP:Flags=...A...., SrcPort=60123, DstPort=1433, PayloadLen=0, Seq=4050702957, Ack=4095168205, Win=

此程式描述驗證程式,特別是比較 SQL 驗證順序與新增 SSPI 封包。 範例網路追蹤會描述下列步驟:

- TCP 三向交握

- 驅動程式交握

- SSL/TLS 交握

- 登入封包交換

- SSPI 封包傳輸

- 登入確認

- TCP 四向關閉交握

範例網路追蹤

此登入順序看起來與 SQL 驗證順序類似。 新增 SSPI 封包是很大的差異,但除非您擴充其屬性,否則很難判斷。 有時候,您可能會看到多個 SSPI 封包。

客戶端接著會以認證回應,伺服器會在其端向域控制器確認。

不論 Login Timeout 連接字串 中的設定為何,此交換都會配置 1 秒。

- 用戶端IP位址為

10.10.10.10

- 伺服器IP位址為

10.10.10.20

步驟 1: TCP 三向交握

此步驟是透過 TCP 在客戶端與伺服器之間建立連線的位置。 它牽涉到 SYN、 SYN-ACK和 ACK 封包來同步處理序號並建立通訊。

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------------------------------

216 16.9554967 10.10.10.10 10.10.10.20 TCP:Flags=......S., SrcPort=49299, DstPort=1433, PayloadLen=0, Seq=2243174743, Ack=0, Win=64240 ( N

217 16.9561482 10.10.10.20 10.10.10.10 TCP:Flags=...A..S., SrcPort=1433, DstPort=49299, PayloadLen=0, Seq=329197620, Ack=2243174744, Win=8

218 16.9562004 10.10.10.10 10.10.10.20 TCP:Flags=...A...., SrcPort=49299, DstPort=1433, PayloadLen=0, Seq=2243174744, Ack=329197621, Win=8

在此步驟中[Bad CheckSum],警告是良性的,而且是啟用總和檢查碼卸除的指標。 也就是說,它們會在網路堆疊中的較低層級新增,而不是使用追蹤。 如果沒有其他資訊,這個警告會指出是否已在用戶端或伺服器上進行網路追蹤。 在此情況下,它會出現在初始 SYN 封包上,因此追蹤是在用戶端上進行。

步驟 2。 驅動程式交握

此步驟牽涉到用戶端與伺服器之間的 TDS(表格式數據流)封包交換,以建立通訊的參數。

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------------------------------

219 16.9567950 10.10.10.10 10.10.10.20 TDS:Prelogin, Version = 7.4 (0x74000004), SPID = 0, PacketID = 1, Flags=...AP..., SrcPort=49299, Ds

220 17.0035332 10.10.10.20 10.10.10.10 TDS:Response, Version = 7.4 (0x74000004), SPID = 0, PacketID = 1, Flags=...AP..., SrcPort=1433, Dst

步驟 3: SSL/TLS 交握

在這裡,客戶端和伺服器會參與安全的交握,以建立加密的連線。 此程式牽涉到多個封包,包括 Client Hello、Server Hello、憑證交換和加密變更規格。

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------------------------------

221 17.0041297 10.10.10.10 10.10.10.20 TLS:TLS Rec Layer-1 HandShake: Client Hello. {TLS:37, SSLVersionSelector:36, TDS:35, TCP:34, IPv4:3

222 17.0081618 10.10.10.20 10.10.10.10 TLS:TLS Rec Layer-1 HandShake: Server Hello. Certificate. Server Key Exchange. Server Hello Done. {

223 17.0102991 10.10.10.10 10.10.10.20 TLS:TLS Rec Layer-1 HandShake: Client Key Exchange.; TLS Rec Layer-2 Cipher Change Spec; TLS Rec La

224 17.0120222 10.10.10.20 10.10.10.10 TLS:TLS Rec Layer-1 Cipher Change Spec; TLS Rec Layer-2 HandShake: Encrypted Handshake Message. {TL

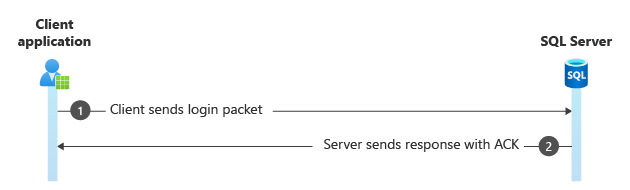

步驟 4. 登入封包

用戶端會將包含登入資訊的 TDS 封包傳送至伺服器。

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------------------------------

236 17.0264540 10.10.10.10 10.10.10.20 TDS:Data, Version = 7.4 (0x74000004), Reassembled Packet {TDS:35, TCP:34, IPv4:33}

237 17.0268945 10.10.10.20 10.10.10.10 TCP:Flags=...A...., SrcPort=1433, DstPort=49299, PayloadLen=0, Seq=329198912, Ack=2243178543, Win=8

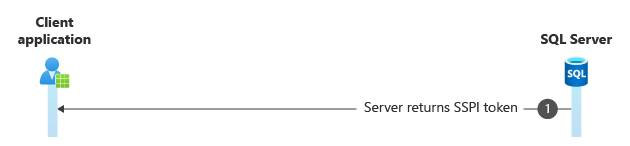

步驟 5: SSPI 封包傳輸

此封包會攜帶安全性支援提供者介面 (SSPI) 令牌,表示使用 Kerberos 進行驗證。 其屬性會展開以顯示令牌數據。

下列輸出顯示已展開封包屬性的 SSPI 封包。

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------------------------------

238 17.0280923 10.10.10.20 10.10.10.10 TDS:Response, Version = 7.4 (0x74000004), SPID = 0, PacketID = 0, Flags=...AP..., SrcPort=1433, Dst

Frame: Number = 238, Captured Frame Length = 250, MediaType = ETHERNET

+ Ethernet: Etype = Internet IP (IPv4),DestinationAddress:[00-15-5D-03-F6-03],SourceAddress:[00-15-5D-03-F6-00]

+ Ipv4: Src = 10.10.10.20, Dest = 10.10.10.10, Next Protocol = TCP, Packet ID = 26363, Total IP Length = 236

+ Tcp: Flags=...AP..., SrcPort=1433, DstPort=49299, PayloadLen=196, Seq=329198912 - 329199108, Ack=2243178543, Win=8212 (scale factor 0x8) =

- Tds: Response, Version = 7.4 (0x74000004), SPID = 0, PacketID = 0, Flags=...AP..., SrcPort=1433, DstPort=49299, PayloadLen=196, Seq=3291989

+ PacketHeader: SPID = 0, Size = 196, PacketID = 0, Window = 0

- TDSServerResponseData:

TokenType: SSPI <---- SSPI Token

+ TokenData:

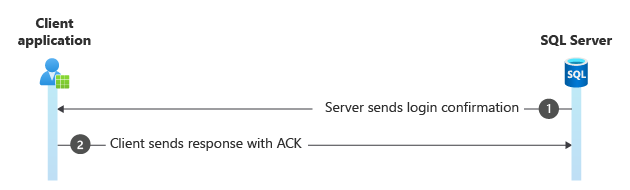

步驟 6。 登入確認和確認

伺服器會以 TDS 封包回應,確認登入並確認收到數據。

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------------------------------

239 17.0294294 10.10.10.20 10.10.10.10 TDS:Response, Version = 7.4 (0x74000004), SPID = 57, PacketID = 1, Flags=...AP..., SrcPort=1433, Ds

240 17.0294472 10.10.10.10 10.10.10.20 TCP:Flags=...A...., SrcPort=49299, DstPort=1433, PayloadLen=0, Seq=2243178543, Ack=329199489, Win=8

步驟 7。 TCP 四向關閉交握

最後,客戶端和伺服器會正常地使用 FIN 和 ACK 封包關閉連線。

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------------------------------

242 18.5494518 10.10.10.10 10.10.10.20 TCP:Flags=...A...F, SrcPort=49299, DstPort=1433, PayloadLen=0, Seq=2243178543, Ack=329199489, Win=8

243 18.5501180 10.10.10.20 10.10.10.10 TCP:Flags=...A...., SrcPort=1433, DstPort=49299, PayloadLen=0, Seq=329199489, Ack=2243178544, Win=8

244 18.5502723 10.10.10.20 10.10.10.10 TCP:Flags=...A...F, SrcPort=1433, DstPort=49299, PayloadLen=0, Seq=329199489, Ack=2243178544, Win=8

245 18.5502896 10.10.10.10 10.10.10.20 TCP:Flags=...A...., SrcPort=49299, DstPort=1433, PayloadLen=0, Seq=2243178544, Ack=329199490, Win=8

SSPI 封包的存在會區分此登入程式與 SQL 驗證。 不過,識別可能需要擴充封包屬性,特別是交換多個 SSPI 封包時。

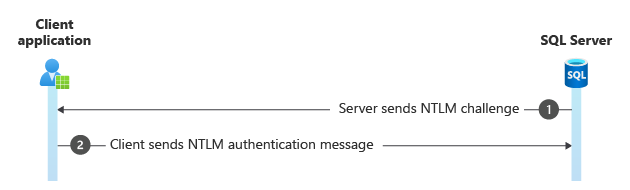

此程式描述驗證程式,特別是比較 SQL 驗證順序與新增 NTLM 挑戰和回應封包。 範例網路追蹤會描述下列步驟:

- TCP 三向交握

- 驅動程式交握

- SSL/TLS 交握

- 登入封包交換

- NTLM 挑戰和回應封包

- 登入確認

- 命令執行

範例網路追蹤

這個登入順序與 SQL 驗證順序之間的差異是新增兩個封包。

客戶端接著會以認證回應,伺服器會在其端向域控制器確認。

不論 Login Timeout 連接字串 中的設定為何,此交換都會配置 1 秒。

- 用戶端IP位址為

10.10.10.120

- 伺服器IP位址為

10.10.10.55

步驟 1: TCP 三向交握

此步驟是透過 TCP 在客戶端與伺服器之間建立連線的位置。 它牽涉到 SYN、 SYN-ACK和 ACK 封包來同步處理序號並建立通訊。

Frame Time Offset Source IP Dest IP Description

----- ------------ ------------ ------------ ---------------------------------------------------------------------------------------------------

76078 1181.9915832 10.10.10.120 10.10.10.55 TCP: [Bad CheckSum]Flags=......S., SrcPort=64444, DstPort=57139, PayloadLen=0, Seq=2766542083, Ack=

76079 1181.9922255 10.10.10.55 10.10.10.120 TCP:Flags=...A..S., SrcPort=57139, DstPort=64444, PayloadLen=0, Seq=3862866646, Ack=2766542084, Win

76080 1181.9924272 10.10.10.120 10.10.10.55 TCP: [Bad CheckSum]Flags=...A...., SrcPort=64444, DstPort=57139, PayloadLen=0, Seq=2766542084, Ack=

在此步驟中[Bad CheckSum],警告是良性的,而且是啟用總和檢查碼卸除的指標。 也就是說,它們會在網路堆疊中的較低層級新增,而不是使用追蹤。 如果沒有其他資訊,這個警告會指出是否已在用戶端或伺服器上進行網路追蹤。 在此情況下,它會出現在初始 SYN 封包上,因此追蹤是在用戶端上進行。

步驟 2。 驅動程式交握

此步驟牽涉到用戶端與伺服器之間的 TDS(表格式數據流)封包交換,以建立通訊的參數。

Frame Time Offset Source IP Dest IP Description

----- ------------ ------------ ------------ ---------------------------------------------------------------------------------------------------

76081 1181.9936195 10.10.10.120 10.10.10.55 TDS:Prelogin, Version = 7.3 (0x730a0003), SPID = 0, PacketID = 1, Flags=...AP..., SrcPort=64444, Ds

76082 1181.9945238 10.10.10.55 10.10.10.120 TDS:Response, Version = 7.3 (0x730a0003), SPID = 0, PacketID = 1, Flags=...AP..., SrcPort=57139, Ds

步驟 3: SSL/TLS 交握

在這裡,客戶端和伺服器會參與安全的交握,以建立加密的連線。 此程式牽涉到多個封包,包括 Client Hello、Server Hello、憑證交換和加密變更規格。

Frame Time Offset Source IP Dest IP Description

----- ------------ ------------ ------------ ---------------------------------------------------------------------------------------------------

76083 1181.9953108 10.10.10.120 10.10.10.55 TLS:TLS Rec Layer-1 HandShake: Client Hello. {TLS:3192, SSLVersionSelector:3191, TDS:3190, TCP:3189

76084 1181.9967001 10.10.10.55 10.10.10.120 TLS:TLS Rec Layer-1 HandShake: Server Hello. Certificate. Server Hello Done. {TLS:3192, SSLVersionS

76085 1181.9978947 10.10.10.120 10.10.10.55 TLS:TLS Rec Layer-1 HandShake: Client Key Exchange.; TLS Rec Layer-2 Cipher Change Spec; TLS Rec La

76086 1182.0010146 10.10.10.55 10.10.10.120 TLS:TLS Rec Layer-1 Cipher Change Spec; TLS Rec Layer-2 HandShake: Encrypted Handshake Message. {TL

步驟 4. 登入封包

用戶端會將包含登入資訊的 TDS 封包傳送至伺服器。

Frame Time Offset Source IP Dest IP Description

----- ------------ ------------ ------------ ---------------------------------------------------------------------------------------------------

76096 1182.0069763 10.10.10.120 10.10.10.55 TLS:TLS Rec Layer-1 SSL Application Data {TLS:3192, SSLVersionSelector:3191, TDS:3190, TCP:3189, IP

步驟 5: NTLM 挑戰和回應封包

NTLM 挑戰封包會在用戶端傳送登入封包之後,從伺服器傳送至用戶端。

Frame Time Offset Source IP Dest IP Description

----- ------------ ------------ ------------ ---------------------------------------------------------------------------------------------------

76097 1182.0093903 10.10.10.55 10.10.10.120 NLMP:NTLM CHALLENGE MESSAGE {TDS:3190, TCP:3189, IPv4:3187}

76098 1182.0102507 10.10.10.120 10.10.10.55 NLMP:NTLM AUTHENTICATE MESSAGEVersion:v2, Domain: CONTOSO, User: joe33, Workstation: 10.10.10.120 {

步驟 6。 登入確認

伺服器會以 TDS 封包回應,確認登入並確認收到數據。

Frame Time Offset Source IP Dest IP Description

----- ------------ ------------ ------------ ---------------------------------------------------------------------------------------------------

76100 1182.0274716 10.10.10.55 10.10.10.120 TDS:Response, Version = 7.3 (0x730a0003), SPID = 315, PacketID = 1, Flags=...AP..., SrcPort=57139,

步驟 7。 執行命令

Frame Time Offset Source IP Dest IP Description

----- ------------ ------------ ------------ ---------------------------------------------------------------------------------------------------

76102 1182.0324639 10.10.10.120 10.10.10.55 TDS:SQLBatch, Version = 7.3 (0x730a0003), SPID = 0, PacketID = 1, Flags=...AP..., SrcPort=64444, Ds

連線可能會因為下列任何原因而逾時而失敗:

- 線程饑餓的 SQL Server

- 數個同時登入要求,導致與域控制器進行佇列驗證

- 不同地理位置中的域控制器

- 慢速或非回應域控制器

本節說明如何從下列封包判斷 MARS 連線:

SMP:SYN 啟動新的工作階段SMP:ACK 認可數據封包SMP:FIN 終止會話

下列追蹤範例顯示各種封包。

- 用戶端IP位址為

10.10.10.10

- 伺服器IP位址為

10.10.10.22

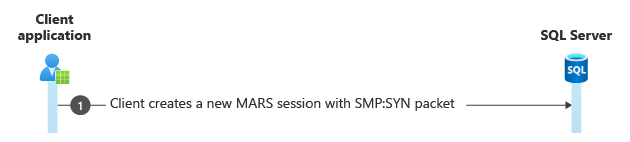

開啟新的MARS連線

下列範例輸出假設下列步驟已使用NTLM驗證完成。 MARS 也可以與 Kerberos 和 SQL 驗證搭配使用。

- TCP 三向交握

- 驅動程式交握

- SSL/TLS 交握

- 登入封包交換

- NTLM 挑戰和回應封包

- 登入確認

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------

6704 568.0608108 10.10.10.10 10.10.10.22 TCP:Flags=CE....S., SrcPort=52965, DstPort=1433, PayloadLen=0, Seq=66183290

6713 568.0608483 10.10.10.22 10.10.10.10 TCP: [Bad CheckSum]Flags=.E.A..S., SrcPort=1433, DstPort=52965, PayloadLen=

6754 568.0613015 10.10.10.10 10.10.10.22 TCP:Flags=...A...., SrcPort=52965, DstPort=1433, PayloadLen=0, Seq=66183290

6777 568.0615479 10.10.10.10 10.10.10.22 TDS:Prelogin, Version = 7.4 (0x74000004), SPID = 0, PacketID = 1, Flags=...

6786 568.0616817 10.10.10.22 10.10.10.10 TDS:Response, Version = 7.4 (0x74000004), SPID = 0, PacketID = 1, Flags=...

6833 568.0622426 10.10.10.10 10.10.10.22 TLS:TLS Rec Layer-1 HandShake: Client Hello. {TLS:165, SSLVersionSelector:1

6873 568.0627953 10.10.10.22 10.10.10.10 TLS:TLS Rec Layer-1 HandShake: Server Hello. Certificate. Server Key Exchan

6900 568.0632639 10.10.10.10 10.10.10.22 TCP:Flags=...A...., SrcPort=52965, DstPort=1433, PayloadLen=0, Seq=66183319

6977 568.0643795 10.10.10.10 10.10.10.22 TLS:TLS Rec Layer-1 HandShake: Client Key Exchange.; TLS Rec Layer-2 Cipher

7045 568.0655160 10.10.10.22 10.10.10.10 TLS:TLS Rec Layer-1 Cipher Change Spec; TLS Rec Layer-2 HandShake: Encrypte

7233 568.0679639 10.10.10.10 10.10.10.22 TDS:Data, Version = 7.4 (0x74000004), Reassembled Packet {TDS:162, TCP:160,

7275 568.0684467 10.10.10.22 10.10.10.10 NLMP:NTLM CHALLENGE MESSAGE {TDS:162, TCP:160, IPv4:1}

7331 568.0692389 10.10.10.10 10.10.10.22 NLMP:NTLM AUTHENTICATE MESSAGE Version:NTLM v2, Domain: CONTOSO, User: joe1

11791 568.1295675 10.10.10.22 10.10.10.10 TCP: [Bad CheckSum]Flags=...A...., SrcPort=1433, DstPort=52965, PayloadLen=

17978 568.2162145 10.10.10.22 10.10.10.10 TDS:Response, Version = 7.4 (0x74000004), SPID = 255, PacketID = 1, Flags=.

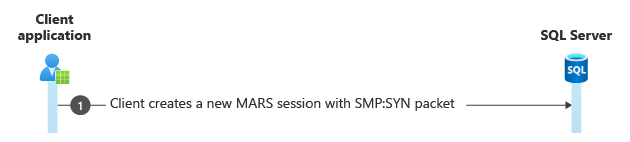

建立新的MARS會話

建立連線之後,請建立新的MARS會話 (Sid = 0)。

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------

18024 568.2170301 10.10.10.10 10.10.10.22 SMP:SYN, Sid = 0, Length = 16, SeqNum = 0, Wndw = 4 {SMP:190, TCP:160, IPv4

在工作階段上執行各種命令

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------

18028 568.2170301 10.10.10.10 10.10.10.22 TDS:SQLBatch, Version = 7.4 (0x74000004), SPID = 0, PacketID = 1, Flags=...

18031 568.2170676 10.10.10.22 10.10.10.10 TCP: [Bad CheckSum]Flags=...A...., SrcPort=1433, DstPort=52965, PayloadLen=

18038 568.2173641 10.10.10.22 10.10.10.10 TDS:Response, Version = 7.4 (0x74000004), SPID = 255, PacketID = 1, Flags=.

18079 568.2178650 10.10.10.10 10.10.10.22 TDS:SQLBatch, Version = 7.4 (0x74000004), SPID = 0, PacketID = 1, Flags=...

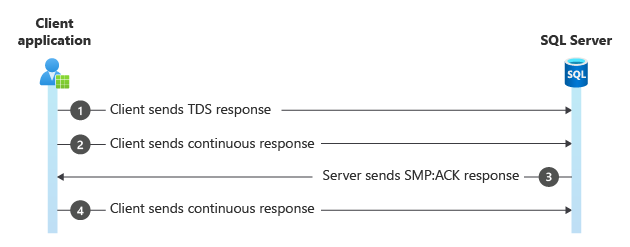

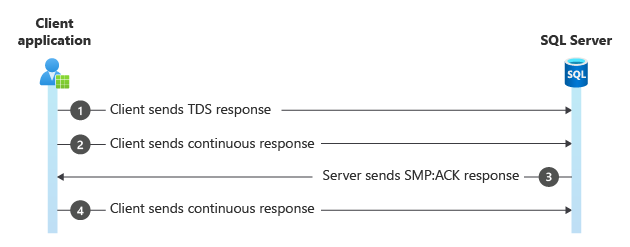

SMP:ACK 封包的範例

Frame Time Offset Source IP Dest IP Description

----- ----------- ----------- ----------- ---------------------------------------------------------------------------

40874 568.5121135 10.10.10.22 10.10.10.10 TDS:Response, Version = 7.4 (0x74000004), SPID = 255, PacketID = 1, Flags=.

40876 568.5121237 10.10.10.22 10.10.10.10 TDS:Continuous Response, Version = 7.4 (0x74000004), SPID = 255, PacketID =

40911 568.5124644 10.10.10.10 10.10.10.22 SMP:ACK, Sid = 0, Length = 16, SeqNum = 34, Wndw = 40 {SMP:190, TCP:160, IP

40950 568.5128422 10.10.10.22 10.10.10.10 TDS:Continuous Response, Version = 7.4 (0x74000004), SPID = 255, PacketID =