整合適用於 零信任 的 SaaS 應用程式與 Microsoft 365

雲端採用的普遍增加正在改變組織如何達成業務成果。 此轉變強調依賴雲端式應用程式,導致對軟體即服務(SaaS)、平臺即服務(PaaS)、基礎結構即服務(IaaS)和雲端式應用程式開發平臺等服務的需求較高。 SaaS 應用程式在確保可透過因特網連線的任何裝置取得及存取應用程式和資源方面扮演重要角色。

雖然多雲端環境可協助降低營運成本並改善延展性,但大量敏感數據及其提供組織彈性可能會造成安全性風險。 必須採取刻意的步驟,以確保裝載於雲端的應用程式及其數據受到保護。

為了確保存取和生產力安全,SaaS 應用程式的實作必須符合以這些指導原則為基礎的 零信任 安全性模型。

| 零信任 原則 | 定義 | 符合者... |

|---|---|---|

| 明確驗證 | 一律根據所有可用的資料點進行驗證及授權。 | 註冊您的 SaaS 應用程式,並使用 Microsoft Entra 條件式存取原則。 |

| 使用最低權限存取 | 使用 Just-In-Time 和 Just-Enough-Access (JIT/JEA)、風險型調適型原則以及資料保護來限制使用者存取權。 | 使用 Microsoft Purview 資訊保護。 |

| 假設缺口 | 將爆炸半徑和區段存取權降至最低。 確認端對端加密,運用分析來提升資訊透明度與威脅偵測,並改善防禦。 | 使用 適用於雲端的 Microsoft Defender Apps。 |

本檔解決方案可協助您使用 Microsoft 365 來套用 零信任 原則,以協助管理雲端應用程式的數字資產,並著重於 SaaS 應用程式。

下圖顯示第三方雲端應用程式、Microsoft Entra ID、適用於雲端的 Defender Apps 和 Microsoft Purview 資訊保護 之間的關聯性,以套用這些原則。

此圖顯示:

- 第三方雲端應用程式的範例,包括 SaaS 應用程式和您的自定義 PaaS 應用程式。

- Microsoft Entra ID 的角色,以將這些應用程式包含在您的強式驗證和其他條件式存取原則的範圍內。 如需詳細資訊,請參閱 整合所有應用程式與 Microsoft Entra ID。

- 適用於雲端的 Microsoft Defender 應用程式在探索貴組織使用的雲端應用程式中的角色。 您可以核准應用程式、套用會話控件,以及探索敏感數據。 對於支援同盟的新探索企業雲端應用程式,您可以將它們新增至 Microsoft Entra ID,以強制執行強身份驗證和其他原則。

- Microsoft Purview 資訊保護 的角色,以保護雲端應用程式數據,並防止數據與 適用於雲端的 Microsoft Defender 應用程式一起遺失。

實作 SaaS 應用程式的保護層級

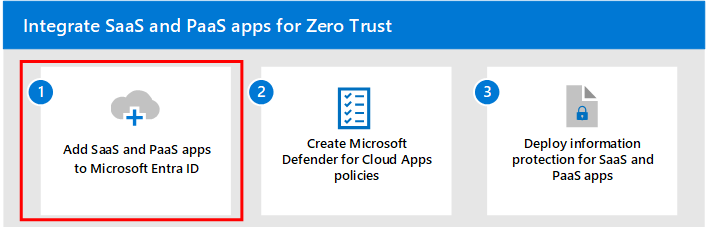

此圖顯示跨 Microsoft 365 租使用者部署 零信任 功能的工作單位,並醒目提示整合和保護 SaaS 應用程式的特定步驟。

| 步驟 | 描述 |

|---|---|

| 1. 將 SaaS 應用程式新增至 Microsoft Entra 識別碼 | 將應用程式新增至 Microsoft Entra ID,讓授權的使用者可以安全地存取它。 許多類型的應用程式可以註冊Microsoft Entra ID。 |

| 2.建立 適用於雲端的 Microsoft Defender 應用程式原則 | 請確定原則已就緒,讓用戶能夠存取資源之前,只符合授權的使用者和特定條件。 |

| 3. 部署 SaaS 應用程式的信息保護 | 請確定 SaaS 應用程式的專屬和機密商務數據受到保護。 |

如需授權的指引,請參閱 Microsoft 365 安全性與合規性指引。

如需跨 Microsoft 365 套用 零信任 保護的詳細資訊,請參閱 Microsoft 365 零信任 部署計劃。

下一步

使用下列步驟,針對具有 Microsoft 365 的 SaaS 應用程式套用 零信任 原則:

推薦項目培訓

| 訓練 | 指定保護 SaaS、PaaS 和 IaaS 服務的需求 |

|---|---|

| 瞭解如何分析不同雲端供應項目的安全性需求(SaaS、PaaS 和 IaaS)、IoT 工作負載、Web 工作負載和容器。 |