從數據連接器取得價值

Microsoft 安全性暴露風險管理 合併來自所有數位資產的安全性態勢數據,讓您能夠對應受攻擊面,並將安全性工作重點放在風險最大的區域。 來自Microsoft產品的數據會在連線到曝光管理后自動內嵌,而且您可以從外部數據源新增更多數據連接器。

匯入的資產和數據類型

聯機到外部產品的目的是要在所有數位資產和任何可能影響受攻擊面的安全性內容上建立完整的可見度。 基於此目的,會內嵌下列資產類型、內容擴充和弱點資訊:

- 裝置

- 雲端資產

- 弱點

- 資產關鍵性資訊

- 資產風險評估

- 網路詳細數據

- 曝光見解 (例如因特網曝光)

- 使用者 (未來的)

- SaaS 應用程式 (未來)

資產資訊和安全性內容會匯入曝光管理並合併,以提供所有數位資產安全性狀態的完整檢視。 目前支援的外部數據源包括 Qualys、Rapid7 InsightVM、Tenable Vulnerability Management 和 ServiceNow CMDB。

從連接器擷取的數據會正規化併併入曝光圖形和裝置清查中。 曝光管理會使用取得的寶貴內容和深入解析來產生更精確的攻擊面評估,並讓您更深入瞭解暴露風險。 您可以在裝置清查、攻擊面對應和進階搜捕等曝光圖形探索工具中,以及根據連接器所擷取的擴充數據探索到的攻擊路徑內取用此數據。

最後,此數據會額外用來增強安全性計量,以根據特定準則測量您的暴露風險,而且也會影響更廣泛的組織計劃,以測量工作負載或與特定威脅區域相關的暴露風險。

使用外部資料連接器的優點包括:

- 在曝光圖表內正規化

- 增強裝置清查

- 對應關聯性

- 揭露新的攻擊路徑

- 提供完整的受攻擊面可見度

- 納入資產重要性

- 使用商務應用程式或營運關係擴充內容

- 透過攻擊對應工具可視化

- 透過 KQL 探索使用進階搜捕查詢

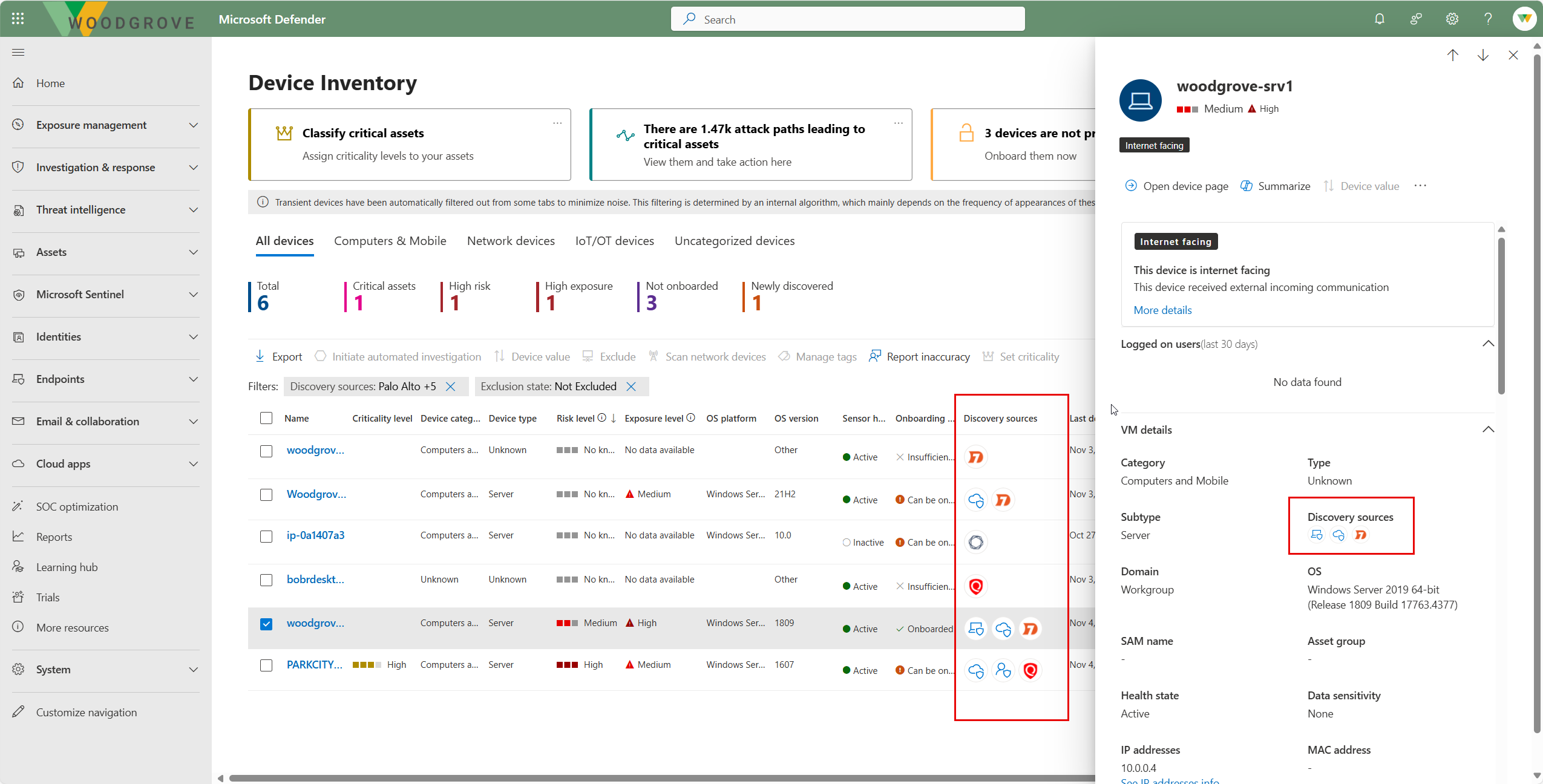

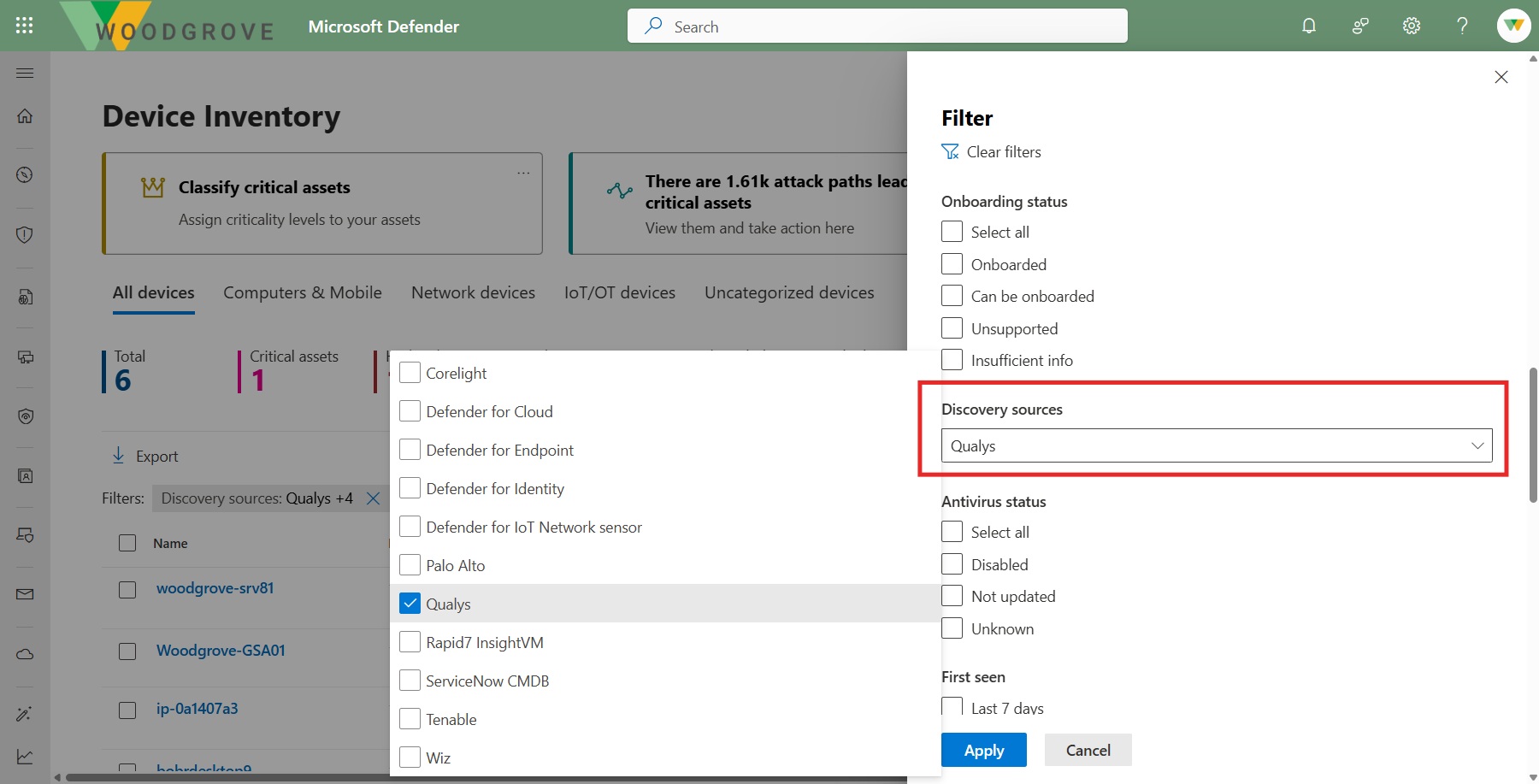

裝置清查中的連接器數據

在裝置清查中,您會看到每個裝置的探索來源,這是我們在此裝置上取得任何報告的產品。 這些可能包括 Microsoft、MDC 和 MDI 等 MDE 安全性產品,以及 Qualys 或 ServiceNow CMDB 等外部數據源。 您可以篩選清查中的一或多個探索來源,以檢視這些來源特別探索到的裝置。

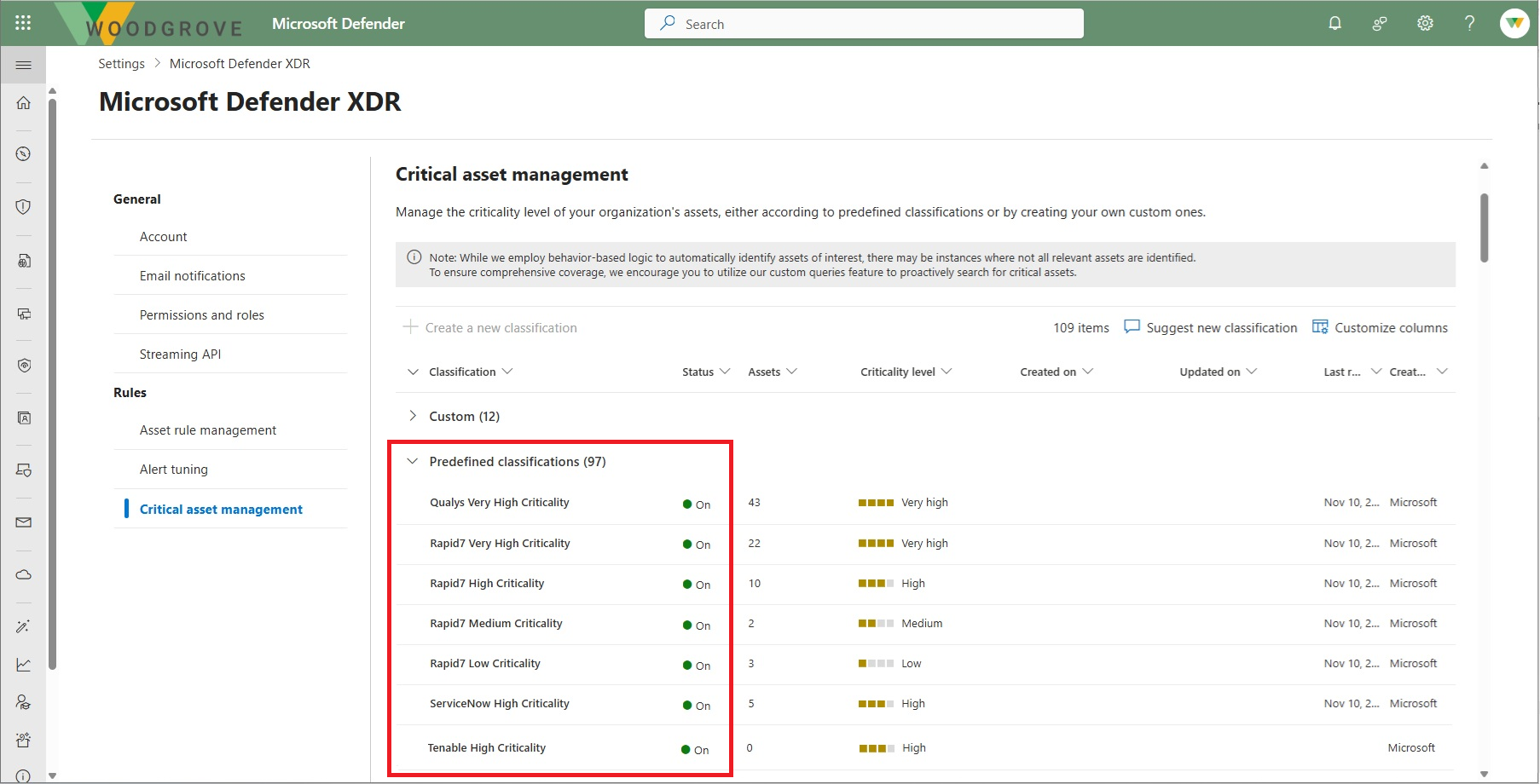

重要資產管理

識別重要資產是協助確保組織中最重要的資產受到保護,免於遭受數據外泄和作業中斷風險的關鍵。

資產重要性的擴充資訊會根據這些外部產品中計算的重要性評估,從數據連接器擷取。 擷取此數據時,「重大資產管理」包含內建規則,可將從第三方產品擷取的重要性值轉換為每個資產的「暴露管理」重要性值。 您可以在重要資產管理體驗中檢視這些分類並加以啟用或停用。

曝光圖表

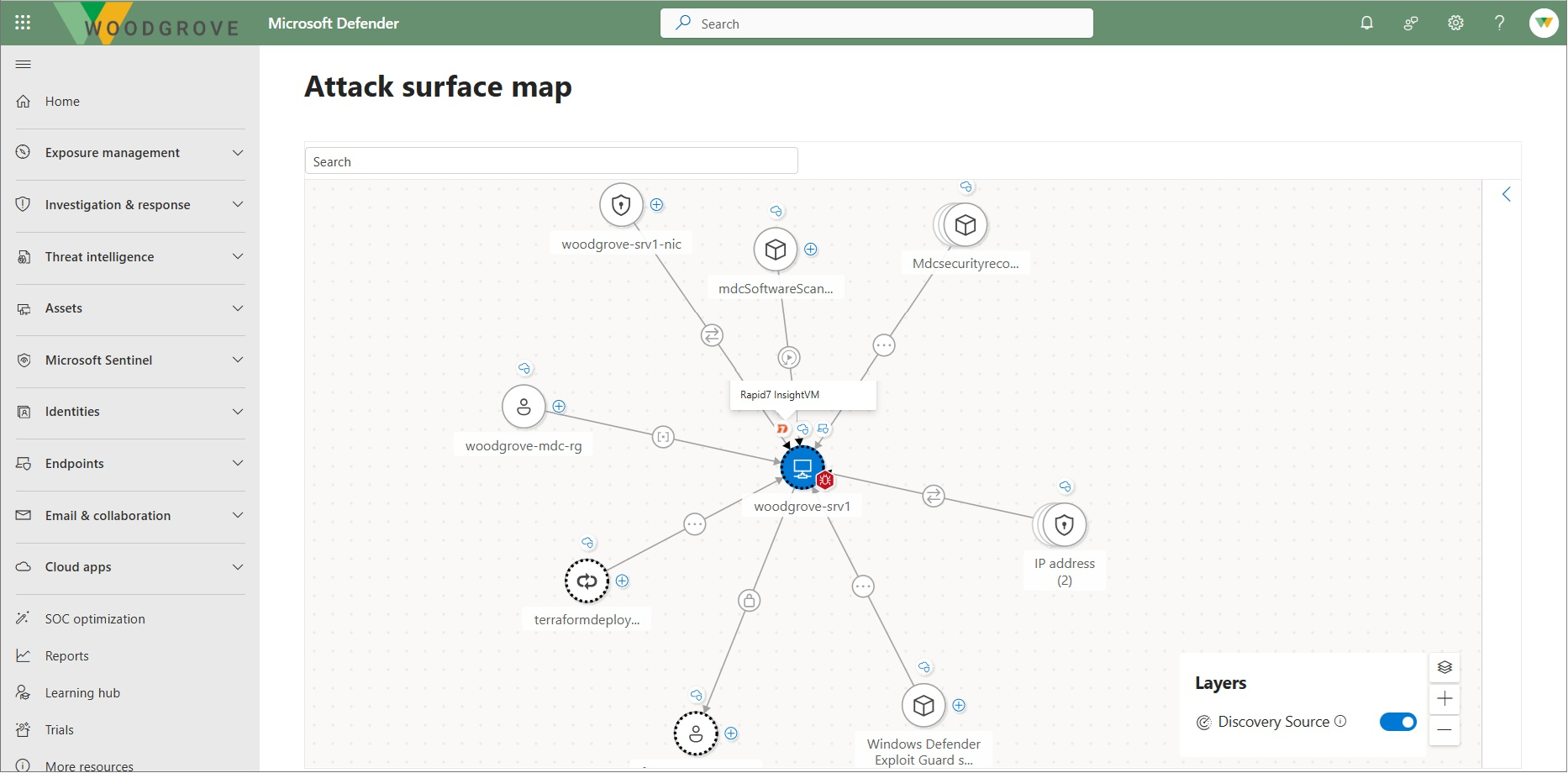

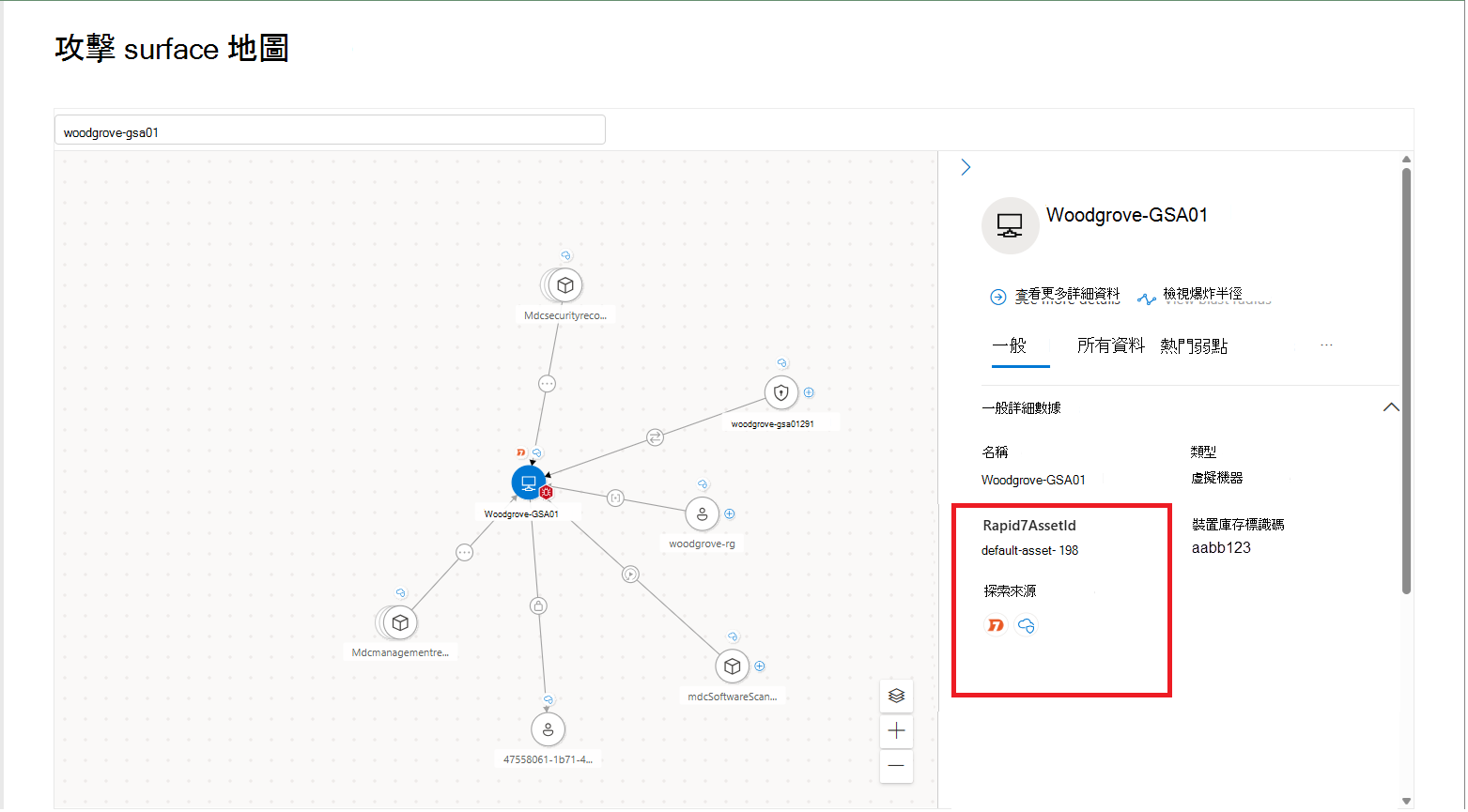

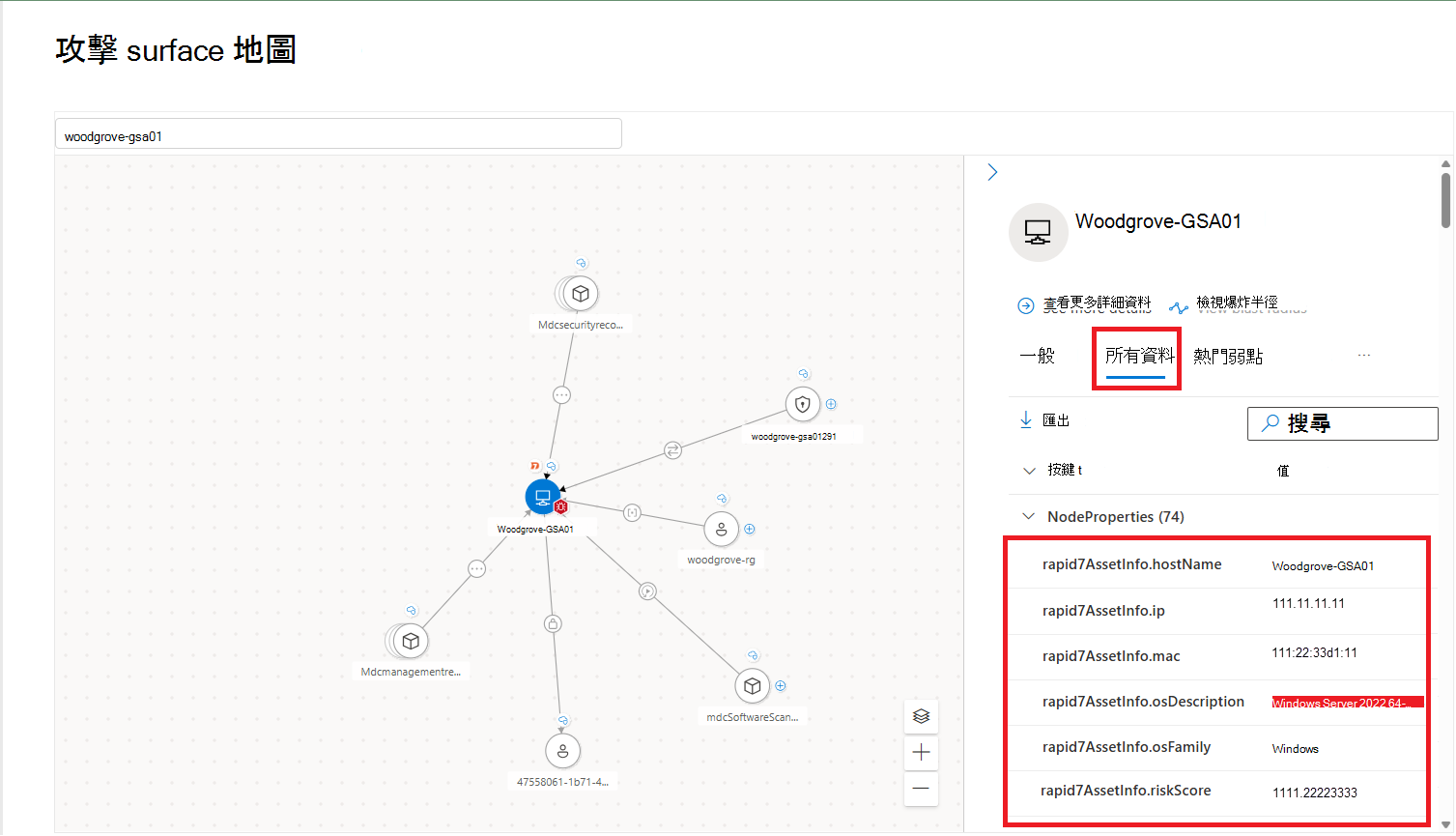

若要探索從外部數據產品擷取的資產和擴充數據,您也可以在曝光圖表中檢視這項資訊。 在受攻擊面對應中,您可以檢視代表連接器所探索資產的節點,內建圖示會顯示每個資產的探索來源。

開啟資產的側邊窗格,您也可以檢視從每個資產的連接器擷取的詳細數據。

進階搜捕

若要探索您從外部數據源探索到的數據並擷取數據,您可以在進階搜捕中的曝光圖形上 執行查詢 。

範例:

此查詢會傳回從 ServiceNow CMDB 擷取的所有資產及其詳細元數據。

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

此查詢會傳回從 Qualys 擷取的所有資產。

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

此查詢會傳回 Rapid7 在內嵌資產上報告的所有弱點 (CVE) 。

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "rapid7"

| project AssetName = TargetNodeName, CVE = SourceNodeName

此查詢會傳回擷取資產上 Tenable 所報告 (CVE) 的所有弱點。

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "tenable"

| project AssetName = TargetNodeName, CVE = SourceNodeName

注意事項

針對進階搜捕 (AH) 無法運作或未產生任何結果的查詢進行疑難解答時,請注意“reportedBy” 字段會區分大小寫。 例如,有效值包括 「rapid7」、“tenable” 等。

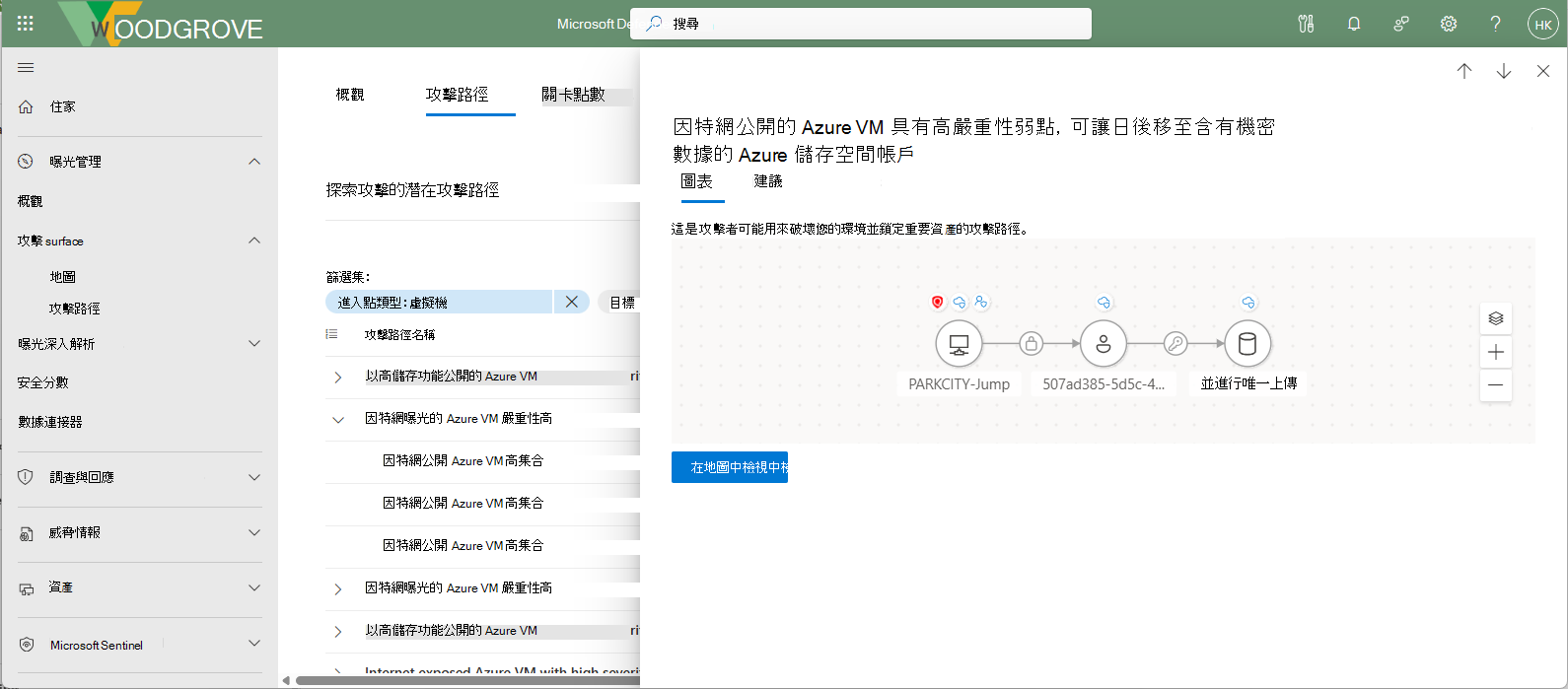

攻擊路徑

安全性暴露風險管理 會根據跨資產和工作負載收集的數據自動產生攻擊路徑,包括來自外部連接器的數據。 它會模擬攻擊案例,並識別攻擊者可能利用的弱點和弱點。

當您在環境中探索攻擊路徑時,您可以根據路徑的圖形檢視,檢視參與此攻擊路徑的探索來源。