教學課程:大規模檢查數據源整備程度

若要掃描數據源,Microsoft Purview 需要存取它們。 它會使用認證來取得此存取權。 認證是 Purview Microsoft可用來向已註冊數據源進行驗證的驗證資訊。 有幾種方式可以設定 Microsoft Purview 的認證,包括:

- 指派給 Microsoft Purview 帳戶的受控識別。

- 儲存在 Azure 金鑰保存庫 中的秘密。

- 服務主體。

在此兩部分教學課程系列中,我們將協助您大規模驗證和設定 Azure 訂用帳戶中各種 Azure 數據源所需的 Azure 角色指派和網路存取。 然後,您可以在 Microsoft Purview 中註冊和掃描 Azure 數據源。

在您部署 Microsoft Purview 帳戶之後,以及在註冊和掃描 Azure 數據源之前,執行 Microsoft Purview 數據源整備檢查列表 腳本。

在本教學課程系列的第 1 部分中,您將:

- 找出您的數據源,並準備數據源訂用帳戶清單。

- 執行整備檢查清單文本,以尋找在 Azure 中跨數據源的 RBAC) 或網路設定 (遺失的角色型存取控制。

- 在輸出報告中,檢閱 Microsoft Purview 受控識別 (MSI) 所需的遺漏網路設定和角色指派。

- 與數據 Azure 訂用帳戶擁有者共享報表,讓他們可以採取建議的動作。

必要條件

- 數據源所在的 Azure 訂用帳戶。 如果您沒有 Azure 訂用帳戶,請在開始前 建立免費帳戶 。

- Microsoft Purview 帳戶。

- 每個訂用帳戶中具有數據源的 Azure 金鑰保存庫 資源,例如 Azure SQL Database、Azure Synapse Analytics 或 Azure SQL 受控執行個體。

- Microsoft Purview 數據源整備檢查清單腳本。

注意事項

Microsoft Purview 數據源整備檢查清單僅適用於 Windows。 Microsoft Purview MSI 目前支援此整備檢查清單腳本。

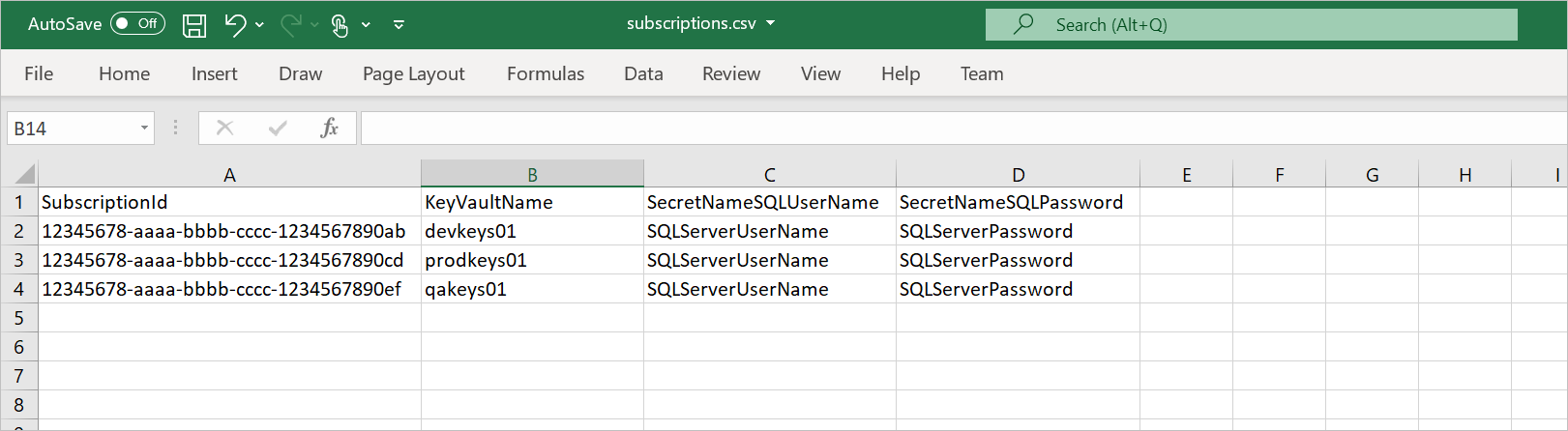

準備數據源的 Azure 訂用帳戶清單

執行文稿之前,請先建立 .csv 檔案 (例如,C:\temp\Subscriptions.csv) 四個數據行:

| 欄名稱 | 描述 | 範例 |

|---|---|---|

SubscriptionId |

數據源的 Azure 訂用帳戶標識碼。 | 12345678-aaaa-bbbb-cccc-1234567890ab |

KeyVaultName |

部署在數據源訂用帳戶中的現有金鑰保存庫名稱。 | ContosoDevKeyVault |

SecretNameSQLUserName |

現有 Azure 金鑰保存庫 秘密的名稱,其中包含可使用 Microsoft Entra 驗證登入 Azure Synapse、Azure SQL 資料庫或 Azure SQL 受控執行個體 的 Microsoft Entra 用戶名稱。 | ContosoDevSQLAdmin |

SecretNameSQLPassword |

現有 Azure 金鑰保存庫 密碼的名稱,其中包含可使用 Microsoft Entra 驗證登入 Azure Synapse、Azure SQL 資料庫或 Azure SQL 受控執行個體 的 Microsoft Entra 用戶密碼。 | ContosoDevSQLPassword |

範例 .csv 檔案:

注意事項

如有需要,您可以更新程序代碼中的檔名和路徑。

執行腳本並安裝必要的 PowerShell 模組

請遵循下列步驟,從您的 Windows 電腦執行文稿:

將 Microsoft Purview 資料源整備檢查清單 腳本下載到您選擇的位置。

在您的電腦上,於 Windows 任務列上的搜尋方塊中輸入 PowerShell 。 在搜尋清單中,選取並按住 (或以滑鼠右鍵按兩下 ) Windows PowerShell,然後選取 [以系統管理員身分執行]。

在 PowerShell 視窗中,輸入下列命令。 (將 取代

<path-to-script>為擷取腳本檔案的資料夾路徑。)dir -Path <path-to-script> | Unblock-File輸入下列命令以安裝 Azure Cmdlet:

Install-Module -Name Az -AllowClobber -Scope CurrentUser如果您看到需要 NuGet 提供者的提示才能繼續,請輸入 Y,然後選取 Enter。

如果您看到 [ 未受信任的存放庫] 提示,請輸入 A,然後選取 Enter。

重複上述步驟來安裝

Az.Synapse和AzureAD模組。

可能需要一分鐘的時間,PowerShell 才能安裝必要的模組。

收集執行文稿所需的其他數據

執行 PowerShell 腳本以確認資料源訂閱的整備程度之前,請先取得下列自變數的值,以用於腳本中:

AzureDataType:選擇下列任一選項作為您的數據源類型,以檢查訂用帳戶中數據類型的整備程度:BlobStorageAzureSQLMIAzureSQLDBADLSGen2ADLSGen1SynapseAll

PurviewAccount:您現有的Microsoft Purview 帳戶資源名稱。PurviewSub:部署 Microsoft Purview 帳戶的訂用帳戶標識碼。

確認您的許可權

請確定您的使用者具有下列角色和權限:

| 角色或許可權 | 範圍 |

|---|---|

| 全域讀取者 | Microsoft Entra 租使用者 |

| 讀者 | Azure 數據源所在的 Azure 訂用帳戶 |

| 讀者 | 建立 Microsoft Purview 帳戶的訂用帳戶 |

| SQL 管理員 (Microsoft Entra 驗證) | Azure Synapse 專用集區、Azure SQL 資料庫實例、Azure SQL 受控實例 |

| 存取您的 Azure 金鑰保存庫 | 存取/列出金鑰保存庫的秘密或 Azure 金鑰保存庫 秘密使用者 |

執行用戶端整備腳本

完成下列步驟來執行文稿:

使用下列命令移至文稿的資料夾。 將取代

<path-to-script>為解壓縮檔案的資料夾路徑。cd <path-to-script>執行下列命令來設定本機計算機的執行原則。 當系統提示您變更執行原則時,請針對 [全部是] 輸入 A。

Set-ExecutionPolicy -ExecutionPolicy Unrestricted使用下列參數執行腳本。

DataType取代、PurviewName和SubscriptionID佔位元。.\purview-data-sources-readiness-checklist.ps1 -AzureDataType <DataType> -PurviewAccount <PurviewName> -PurviewSub <SubscriptionID>當您執行命令時,彈出視窗可能會出現兩次,提示您使用 Microsoft Entra 認證登入 Azure 並 Microsoft Entra ID。

建立報告可能需要幾分鐘的時間,視環境中的 Azure 訂用帳戶和資源數目而定。

程式完成之後,請檢閱輸出報告,其中示範在 Azure 訂用帳戶或資源中偵測到的遺漏設定。 結果可以顯示為 [已傳遞]、 [未傳遞] 或 [ 感知]。 您可以與組織中對應的訂用帳戶管理員共享結果,讓他們可以設定必要的設定。

其他相關資訊

腳本支援哪些數據源?

文稿目前支援下列資料來源:

- Azure Blob 儲存體 (BlobStorage)

- Azure Data Lake Storage Gen2 (ADLSGen2)

- Azure Data Lake Storage Gen1 (ADLSGen1)

- Azure SQL 資料庫 (AzureSQLDB)

- Azure SQL 受控執行個體 (AzureSQLMI)

- Azure Synapse (Synapse) 專用集區

當您執行文稿時,您可以選擇所有這些資料來源或任一數據來源作為輸入參數。

結果中包含哪些檢查?

Azure Blob 儲存體 (BlobStorage)

- RBAC。 檢查是否Microsoft Purview MSI 指派了所選範圍下每個訂用帳戶中的 記憶體 Blob 數據讀 取器角色。

- RBAC。 檢查是否Microsoft Purview MSI 指派選取範圍上的 讀者 角色。

- 服務端點。 檢查服務端點是否開啟,並檢查是否啟用 [允許受信任Microsoft服務存取此儲存體帳戶 ]。

- 網路:檢查是否為記憶體建立私人端點,並啟用 Blob 記憶體。

Azure Data Lake Storage Gen2 (ADLSGen2)

- RBAC。 檢查是否Microsoft Purview MSI 指派了所選範圍下每個訂用帳戶中的 記憶體 Blob 數據讀 取器角色。

- RBAC。 檢查是否Microsoft Purview MSI 指派選取範圍上的 讀者 角色。

- 服務端點。 檢查服務端點是否開啟,並檢查是否啟用 [允許受信任Microsoft服務存取此儲存體帳戶 ]。

- 網路:檢查是否為記憶體建立私人端點,並啟用 Blob 記憶體。

Azure Data Lake Storage Gen1 (ADLSGen1)

- 聯網。 檢查服務端點是否開啟,並檢查是否已啟用 [允許所有 Azure 服務存取此 Data Lake Storage Gen1 帳戶]。

- 權限。 檢查 Microsoft Purview MSI 是否具有讀取/執行許可權。

Azure SQL 資料庫 (AzureSQLDB)

SQL Server 實例:

- 網路。 檢查公用端點或私人端點是否已啟用。

- 防火牆。 檢查是否已啟用 [允許 Azure 服務和資源存取此伺服器 ]。

- Microsoft Entra系統管理。 檢查 Azure SQL 伺服器是否有 Microsoft Entra 驗證。

- Microsoft Entra系統管理。 填入 Azure SQL Server Microsoft Entra 系統管理員使用者或群組。

SQL 資料庫:

- SQL 角色。 檢查是否Microsoft Purview MSI 指派 db_datareader 角色。

Azure SQL 受控執行個體 (AzureSQLMI)

SQL 受管理執行個體 伺服器:

- 網路。 檢查公用端點或私人端點是否已啟用。

- ProxyOverride。 檢查 Azure SQL 受控執行個體 是否設定為 Proxy 或重新導向。

- 聯網。 檢查 NSG 是否有允許 AzureCloud 透過必要埠的輸入規則:

- 重新導向:1433 和 11000-11999

或 - Proxy:3342

- 重新導向:1433 和 11000-11999

- Microsoft Entra系統管理。 檢查 Azure SQL 伺服器是否有 Microsoft Entra 驗證。

- Microsoft Entra系統管理。 填入 Azure SQL Server Microsoft Entra 系統管理員使用者或群組。

SQL 資料庫:

- SQL 角色。 檢查是否Microsoft Purview MSI 指派 db_datareader 角色。

Azure Synapse (Synapse) 專用集區

RBAC。 檢查是否Microsoft Purview MSI 指派了所選範圍下每個訂用帳戶中的 記憶體 Blob 數據讀 取器角色。

RBAC。 檢查是否Microsoft Purview MSI 指派選取範圍上的 讀者 角色。

SQL Server (專用集區的實例) :

- 網路:檢查公用端點或私人端點是否已啟用。

- 防火牆:檢查是否已啟用 [允許 Azure 服務和資源存取此伺服器 ]。

- Microsoft Entra 管理:檢查 Azure SQL 伺服器是否具有 Microsoft Entra 驗證。

- Microsoft Entra 管理:填入 Azure SQL Server Microsoft Entra 系統管理員使用者或群組。

SQL 資料庫:

- SQL 角色。 檢查是否Microsoft Purview MSI 指派 db_datareader 角色。

後續步驟

在本教學課程中,您已瞭解如何:

- 執行 Microsoft Purview 整備檢查清單,以大規模檢查您的 Azure 訂用帳戶是否遺失設定,然後才在 Purview 中註冊並掃描Microsoft。

移至下一個教學課程,以瞭解如何識別必要的存取權,並針對跨 Azure 數據源的 Microsoft Purview 設定必要的驗證和網路規則: