Microsoft Purview 資料對應 中來源驗證的認證

本文說明如何在 Microsoft Purview 資料對應 中建立認證。 這些已儲存的認證可讓您快速重複使用,並將儲存的驗證資訊套用至數據源掃描。

必要條件

- Azure 金鑰保存庫。 若要瞭解如何建立密鑰保存庫,請參閱快速入門:使用 Azure 入口網站 建立密鑰保存庫。

簡介

認證是 Purview Microsoft可用來向已註冊數據源進行驗證的驗證資訊。 您可以針對各種類型的驗證案例建立認證物件,例如需要使用者名稱/密碼的基本身份驗證。 根據選擇的驗證方法類型,擷取驗證所需的認證擷取特定資訊。 認證會使用現有的 Azure Key Vault 秘密,在認證建立程式期間擷取敏感性驗證資訊。

在 Microsoft Purview 中,有幾個選項可用來作為驗證方法來掃描數據源,例如下列選項。 從每個 數據源文章 中瞭解其支持的驗證。

- Microsoft Purview 系統指派的受控識別

- 使用者指派的受控識別 (預覽)

- 使用 金鑰保存庫) 的帳戶金鑰 (

- 使用 金鑰保存庫) 的 SQL 驗證 (

- 使用 金鑰保存庫) 的服務主體 (

- 使用 金鑰保存庫) 的取用者金鑰 (

- 以及其他選項

建立任何認證之前,請考慮您的數據源類型和網路需求,以決定您案例需要哪一種驗證方法。

使用 Microsoft Purview 系統指派的受控識別來設定掃描

如果您使用 Microsoft Purview 系統指派的受控識別 (SAMI) 來設定掃描,則不需要建立認證並將密鑰保存庫連結至 Microsoft Purview 來儲存它們。 如需新增 Microsoft Purview SAMI 以存取掃描數據源的詳細指示,請參閱下列數據源特定驗證章節:

- Azure Blob 儲存體

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Azure SQL Database

- Azure SQL 受控執行個體

- Azure Synapse 工作區

- Azure Synapse 先前稱為 SQL DW) (專用 SQL 集區

將 Microsoft Purview 存取權授與您的 Azure 金鑰保存庫

若要讓 Microsoft Purview 存取您的 Azure 金鑰保存庫,您需要確認兩件事:

Azure 金鑰保存庫 的防火牆存取

如果您的 Azure 金鑰保存庫 已停用公用網路存取,您有兩個選項可允許存取 Microsoft Purview。

受信任Microsoft服務

Microsoft Purview 會列為 Azure 金鑰保存庫 的其中一個受信任服務,因此,如果您的 Azure 金鑰保存庫 停用公用網路存取,您只能啟用受信任Microsoft服務的存取權,Microsoft將包含 Purview。

您可以在 Azure 金鑰保存庫 的 [網络] 索引標籤下啟用此設定。

在頁面底部的 [例外狀況] 底下,啟用 [ 允許受信任的Microsoft服務略過此防火牆 ] 功能。

![已啟用 [允許受信任的Microsoft服務略過此防火牆] 功能的 Azure 金鑰保存庫 網络功能頁面。](media/manage-credentials/trusted-keyvault-services.png)

私人端點連線

若要使用私人端點連線到 Azure 金鑰保存庫,請遵循 Azure 金鑰保存庫 的私人端點檔。

注意事項

在受控 虛擬網路 中使用 Azure 整合運行時間掃描數據源時,支援私人端點連線選項。 針對自我裝載整合運行時間,您必須啟用 受信任的Microsoft服務。

Microsoft Azure 金鑰保存庫 上的 Purview 許可權

Azure 金鑰保存庫 目前支援兩種許可權模型:

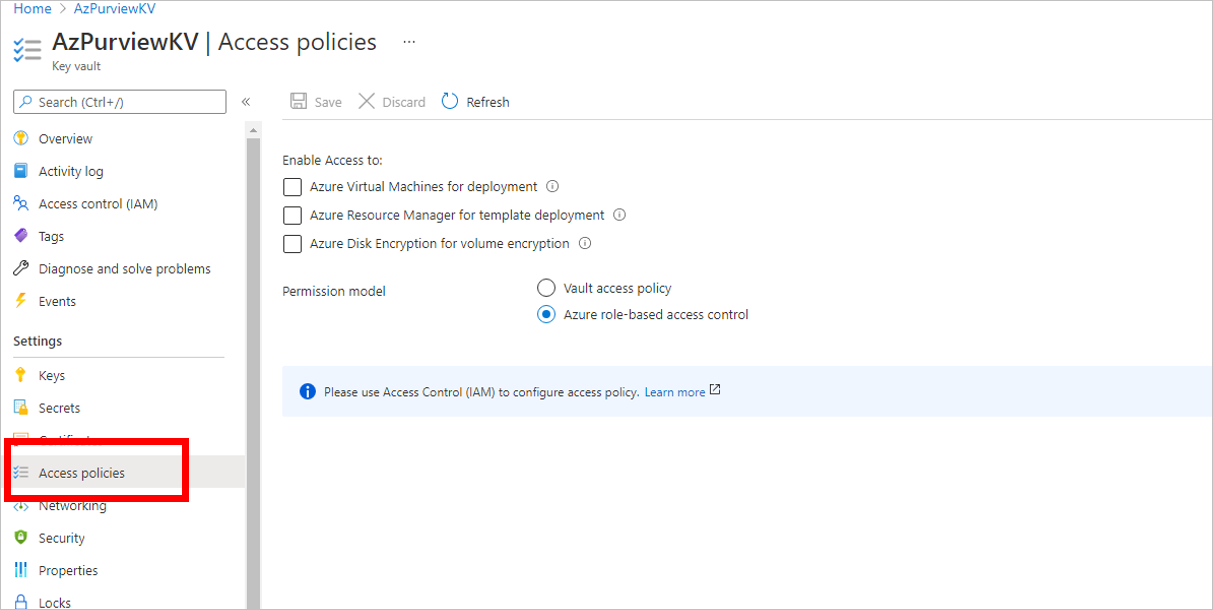

將存取權指派給 Microsoft Purview 系統指派的受控識別 (SAMI) 之前,請先從功能表中的資源存取原則 金鑰保存庫 識別您的 Azure 金鑰保存庫 許可權模型。 根據相關的許可權模型,遵循下列步驟。

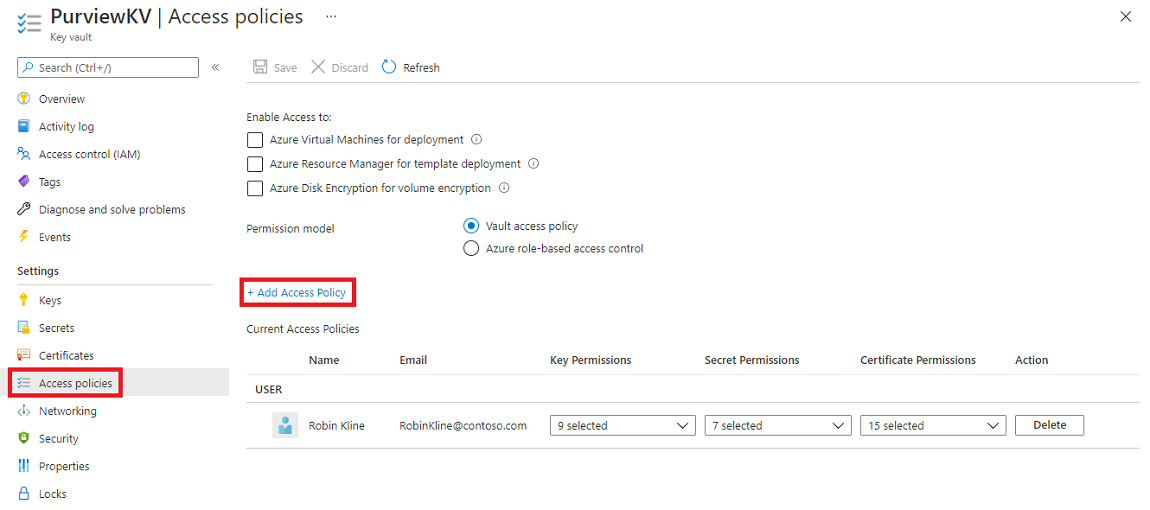

選項 1 - 使用 金鑰保存庫 存取原則指派存取權

只有在 Azure 金鑰保存庫 資源中的許可權模型設定為保存庫存取原則時,才遵循下列步驟:

流覽至您的 Azure 金鑰保存庫。

選 取 [存取原則] 頁面。

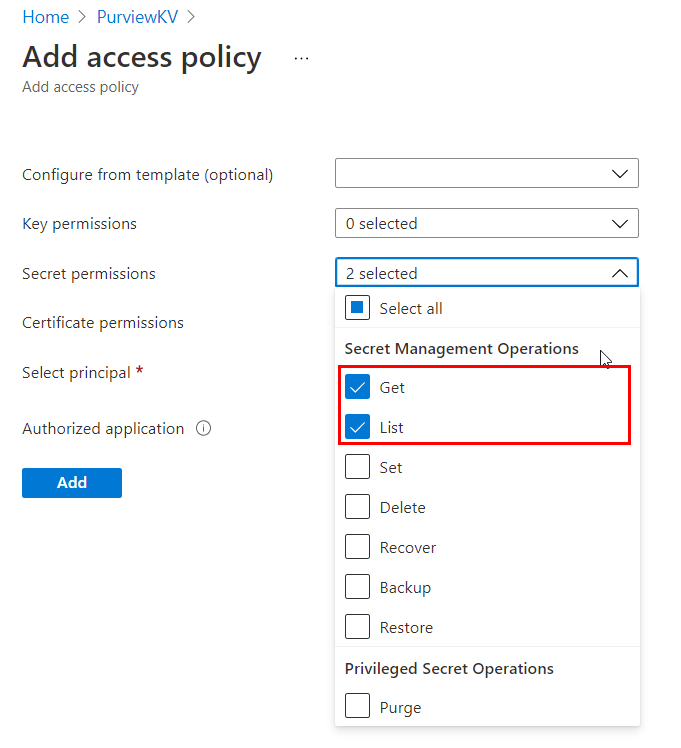

選 取 [新增存取原則]。

在 [ 秘密許可權] 下拉式清單中,選 取 [取得 ] 和 [列出 許可權]。

針對 [選取主體],選擇 [Microsoft Purview 系統受控識別]。 您可以使用 Microsoft Purview 實例名稱 或 受控識別應用程式識別碼來搜尋 Microsoft Purview SAMI。 我們目前不支持複合身分識別 (受控識別名稱 + 應用程式識別碼) 。

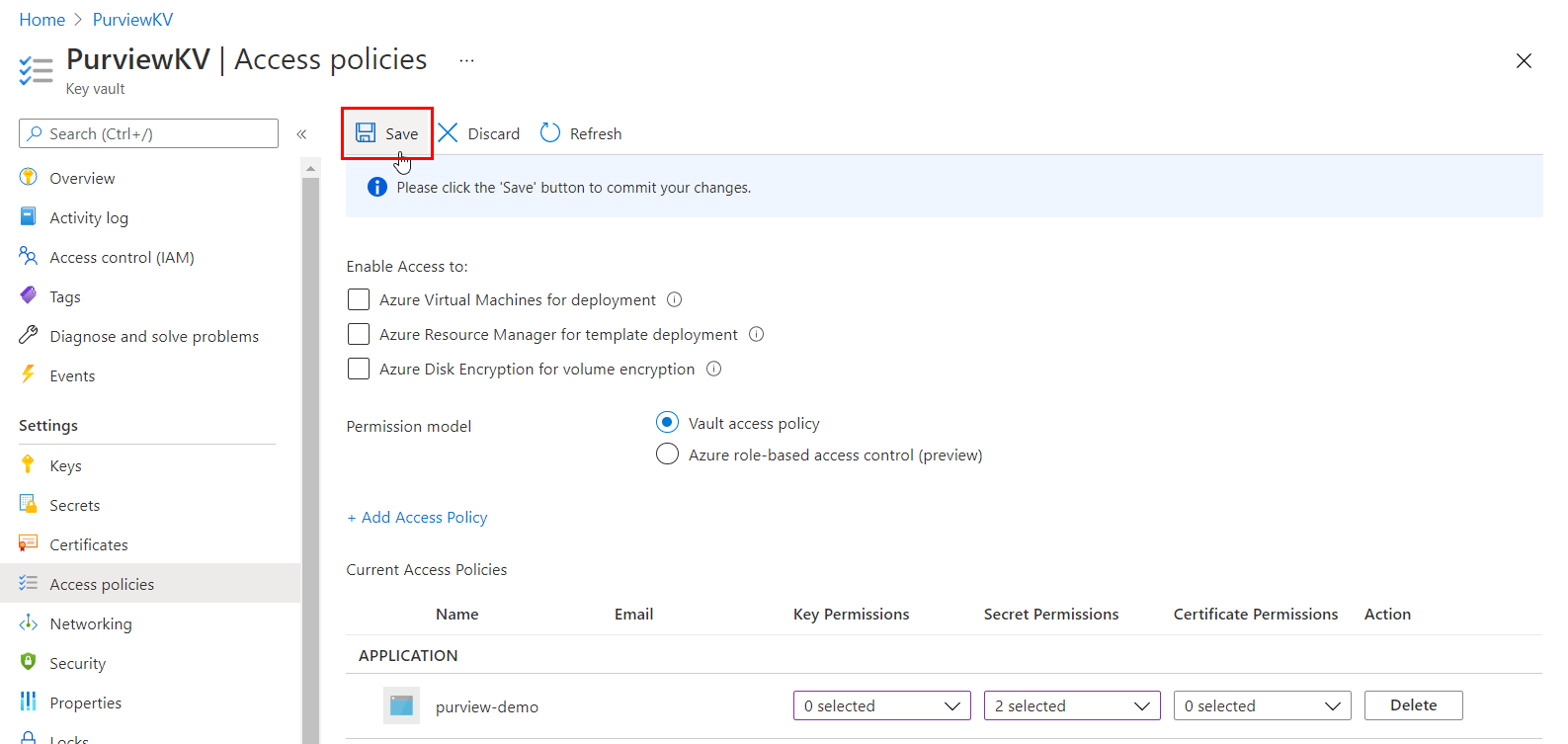

選取 新增。

選 取 [儲存 ] 以儲存存取原則。

選項 2 - 使用 Azure 角色型存取權 金鑰保存庫 指派存取權

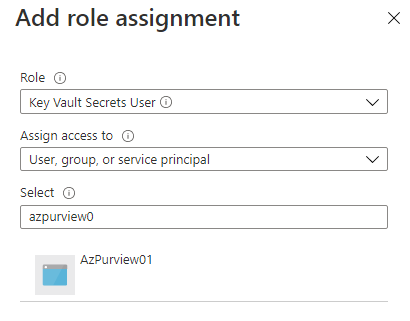

只有在 Azure 金鑰保存庫 資源中的許可權模型設定為 Azure 角色型存取控制時,才遵循下列步驟:

流覽至您的 Azure 金鑰保存庫。

從左側導覽功能表中選取 [存取控制 (IAM) ]。

選取 [+ 新增]。

將 [角色] 設定為 [金鑰保存庫 秘密使用者],然後在 [選取輸入] 方塊下輸入您的 Microsoft Purview 帳戶名稱。 然後,選取 [儲存] 將此角色指派給您的 Microsoft Purview 帳戶。

在您的 Microsoft Purview 帳戶中建立 Azure Key Vault 連線

您必須先將一或多個現有的 Azure 金鑰保存庫 實例與Microsoft Purview 帳戶建立關聯,才能建立認證。

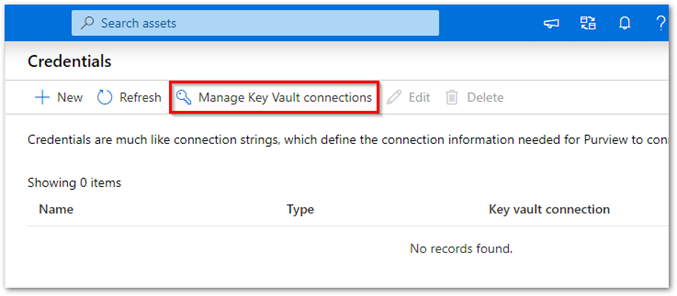

如果您使用 傳統Microsoft Purview 入口網站,請流覽至 Studio 中的 管理中心 ,然後流覽至 [ 認證]。 如果您使用 新的 Microsoft Purview 入口網站 開啟 數據對應 解決方案,請選取 [ 來源管理 ] 下拉式清單,然後選取 [ 認證]。

從 [認證] 頁面,選取 [管理 金鑰保存庫 連線]。

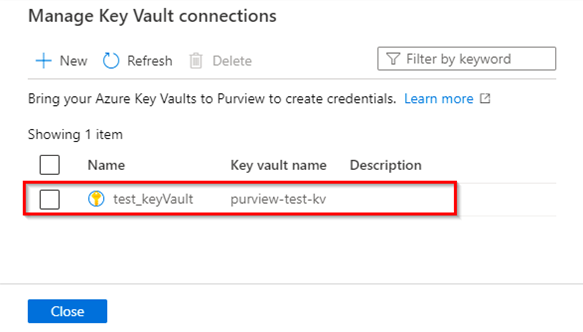

從 [管理 金鑰保存庫 連線] 頁面選取 [+ 新增]。

提供必要資訊,然後選取 [ 建立]。

確認您的 金鑰保存庫 已成功與 Microsoft Purview 帳戶相關聯,如下列範例所示:

建立新的認證

Microsoft Purview 支援這些認證類型:

- 基本身份驗證:您可以將 密碼 新增為密鑰保存庫中的秘密。

- 服務主體:您可以將 服務主體金鑰 新增為金鑰保存庫中的秘密。

- SQL 驗證:您可以將 密碼 新增為金鑰保存庫中的秘密。

- Windows 驗證:您可以將密碼新增為金鑰保存庫中的秘密。

- 帳戶金鑰:您可以將 帳戶金鑰 新增為金鑰保存庫中的秘密。

- 角色 ARN:針對 Amazon S3 數據源,在 AWS 中新增您 的角色 ARN 。

- 取用者金鑰:針對 Salesforce 數據源,您可以在金鑰保存庫中新增 密碼 和 取用者密碼 。

- 使用者指派的受控識別 (預覽) :您可以新增使用者指派的受控識別認證。 如需詳細資訊,請參閱下 方的建立使用者指派的受控識別一節 。

如需詳細資訊,請參閱將秘密新增至 金鑰保存庫 和建立 Microsoft Purview 的新 AWS 角色。

將秘密儲存在金鑰儲存庫之後:

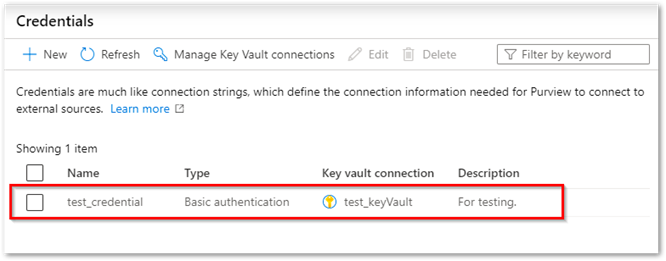

在 Microsoft Purview 中,移至 [認證] 頁面。

選取 [ + 新增],以建立新的認證。

提供必要的資訊。 選取要從中選取秘密的驗證方法和 金鑰保存庫 連線。

填入所有詳細數據之後,請選取 [ 建立]。

確認您的新認證顯示在清單檢視中,並已準備好使用。

在 Azure 訂用帳戶層級為使用者提供「讀者存取權」。

管理金鑰保存庫連線

在搜尋方塊中輸入名稱來搜尋 金鑰保存庫 連線。

選取 金鑰保存庫 名稱旁邊的複選框,然後選取 [刪除],以刪除一或多個 金鑰保存庫 連線。

管理您的認證

依名稱搜尋/尋找認證。

選取現有認證並進行更新。

刪除一或多個認證。

建立使用者指派的受控識別

使用者指派的受控識別 (UAMI) 讓 Azure 資源使用 Microsoft Entra 驗證直接向其他資源進行驗證,而不需要管理這些認證。 它們可讓您驗證和指派存取權,就像您使用系統指派的受控識別、Microsoft Entra 使用者、Microsoft Entra 群組或服務主體一樣。 使用者指派的受控識別會建立為自己的資源 (,而不是連線到預先存在的資源) 。 如需受控識別的詳細資訊,請參閱 適用於 Azure 資源的受控識別檔。

下列步驟說明如何建立UAMI以供 Microsoft Purview 使用。

UAMI 支援的數據源

- Azure Data Lake Gen 1

- Azure Data Lake Gen 2

- Azure SQL Database

- Azure SQL 受控執行個體

- Azure SQL 專用 SQL 集區

- Azure Blob 儲存體

建立使用者指派的受控識別

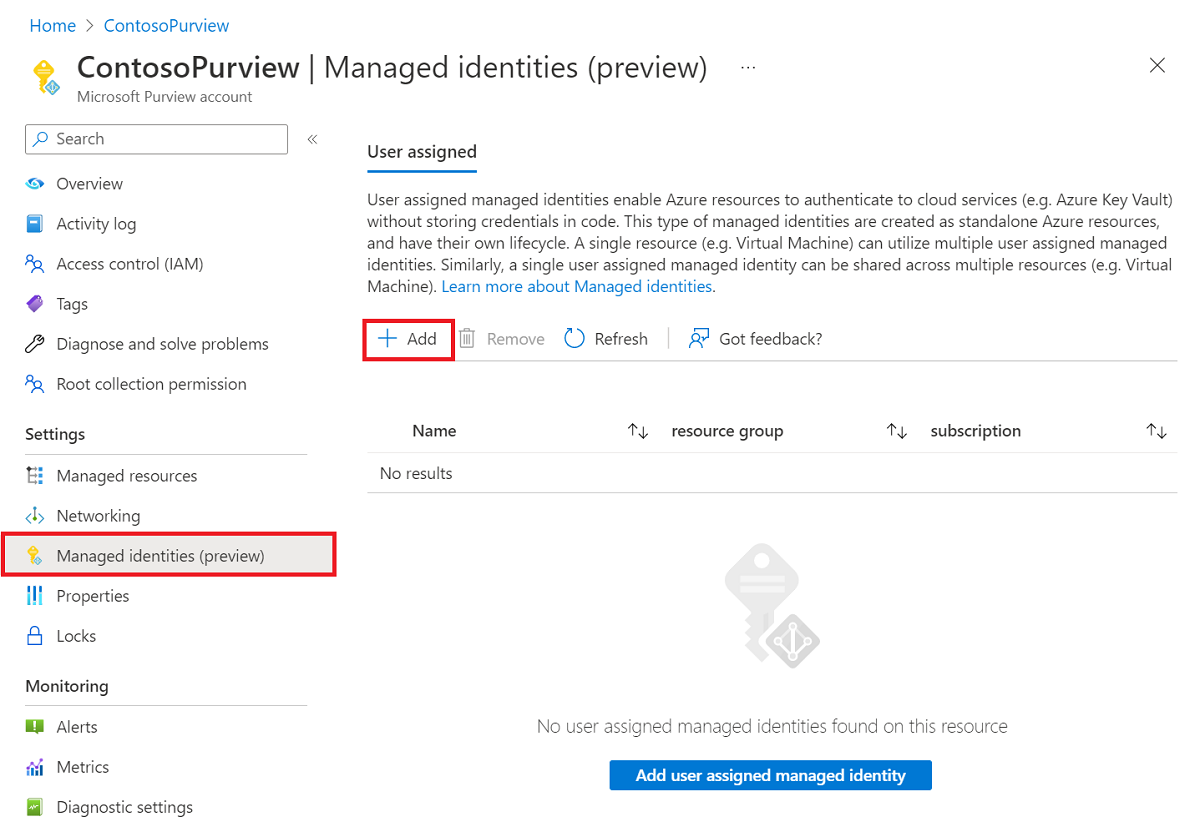

在 Azure 入口網站 流覽至您的 Microsoft Purview 帳戶。

在左側功能表的 [ 受控識別 ] 區段中,選取 [ + 新增 ] 按鈕以新增使用者指派的受控識別。

完成設定之後,請回到 Azure 入口網站 中的 Microsoft Purview 帳戶。 如果成功部署受控識別,您會看到 Microsoft Purview 帳戶的狀態為 [成功]。

![螢幕快照:Azure 入口網站 中的 Microsoft Purview 帳戶,並在 [概觀] 索引標籤和 [基本資訊] 功能表底下反白顯示 [狀態]。](media/manage-credentials/status-successful.png)

成功部署受控識別之後,選取 [開 啟Microsoft Purview 治理入口網站] 按鈕,流覽至 Microsoft Purview 治理入口網站 。

在 Microsoft Purview 治理入口網站中,流覽至 Studio 中的 [管理中心],然後流覽至 [認證] 區段。

選取 [ +新增],以建立使用者指派的受控識別。

從 [ 驗證方法 ] 下拉式清單中選取 [受控識別驗證方法],然後從 [使用者指派的受控 識別] 下拉式清單中進行選取。

注意事項

如果入口網站在建立使用者指派的受控識別期間開啟,您必須重新整理 Microsoft Purview 入口網站,以載入 Azure 入口網站 中完成的設定。

填入所有資訊后,選取 [ 建立]。

刪除使用者指派的受控識別

在 Azure 入口網站 流覽至您的 Microsoft Purview 帳戶。

在左側功能表的 [ 受控識別 ] 區段中,選取您要刪除的身分識別。

選取 [ 移除] 按鈕。

成功移除受控識別之後,選取 [開啟 Microsoft Purview 治理入口網站] 按鈕,流覽至 Microsoft Purview 治理入口網站 。

流覽至 Studio 中的管理中心,然後流覽至 [認證] 區段。

選取您要刪除的身分識別,然後選取 [ 刪除] 按鈕。

注意事項

如果您已在 Azure 入口網站 中刪除使用者指派的受控識別,則需要刪除原始身分識別,並在 Microsoft Purview 入口網站中建立新的身分識別。