設定雲端設定以搭配合規性管理員使用

提示

如果您不是 E5 客戶,請使用 90 天Microsoft Purview 解決方案試用版來探索其他 Purview 功能如何協助貴組織管理數據安全性與合規性需求。 立即從 Microsoft Purview 試用中樞開始。 瞭解 有關註冊和試用版條款的詳細數據。

設定多重雲端支援

合規性管理員與適用於雲端的 Microsoft Defender整合,以提供多重雲端支援。 組織必須在 Microsoft Azure 內至少有一個訂用帳戶,然後啟用適用於雲端的 Defender,合規性管理員才能接收必要的訊號來監視您的雲端服務。 擁有適用於雲端的 Defender 之後,您必須將相關的產業和法規標準指派給您的訂用帳戶。

根據貴組織已設定的內容,跳至下一節以符合您的情況,以開始使用:

- 您沒有 Azure: 啟用 Azure 並建立訂用帳戶

- 您有 Azure,但沒有適用於雲端的 Defender:在 Azure 訂用帳戶上啟用適用於雲端的 Defender

- 您有適用於雲端的 Defender,但尚未指派標準: 將標準指派給您的雲端服務訂用帳戶

合規性管理員和適用於雲端的Defender所支持的標準

下列標準或法規支援適用於雲端和合規性管理員的Defender。 除了括弧中列出的其他雲端服務之外,每個標準都可支援 Microsoft 365。

提示

適用於雲端的Defender指的是「標準」,而合規性管理員則使用「法規」來參考相同的專案。

- AWS 基礎安全性最佳做法

- CIS 1.1.0 (GCP)

- CIS Microsoft Azure 基礎基準檢驗 v1.1.0 (Azure)

- CIS 1.2.0 (AWS、GCP)

- CIS Microsoft Azure 基礎基準檢驗 v1.3.0 (Azure)

- CIS Microsoft Azure 基礎基準檢驗 v1.4.0 (Azure)

- Azure (FedRAMP High)

- FedRAMP Moderate (Azure)

- ISO 27001 (Azure、GCP)

- NIST SP 800-171 Rev.2 (Azure)

- NIST SP 800-53 Rev.4 (Azure)

- NIST SP 800 53 Rev.5 (Azure、AWS、GCP)

- PCI DSS 3.2.1 (AWS、GCP)

- PCI DSS v4.0 (Azure)

- SOC 2 類型 2 (Azure)

- SWIFT CSP-CDCF v2022 (Azure)

啟用 Azure 並建立訂用帳戶

在 Azure Microsoft 內設定訂用帳戶是開始使用適用於雲端的 Defender 的必要條件。 如果您沒有訂用帳戶,您可以 註冊免費帳戶。

啟用適用於雲端的Defender

請造訪快速入門:設定雲端 Microsoft Defender。 依照步驟在您的 Azure 訂用帳戶上啟用適用於雲端的 Defender,並熟悉適用於雲端的 Defender 概觀頁面。 啟用適用於雲端的 Defender 之後,請遵循下列步驟,確定您已設定合規性管理員整合。

大部分的安裝函式都需要使用者 在 Azure 中保有擁有者角色。 取得適用於 雲端的 Defender 的使用者角色和許可權的詳細數據。

確認存取適用於雲端法規的Defender合規性

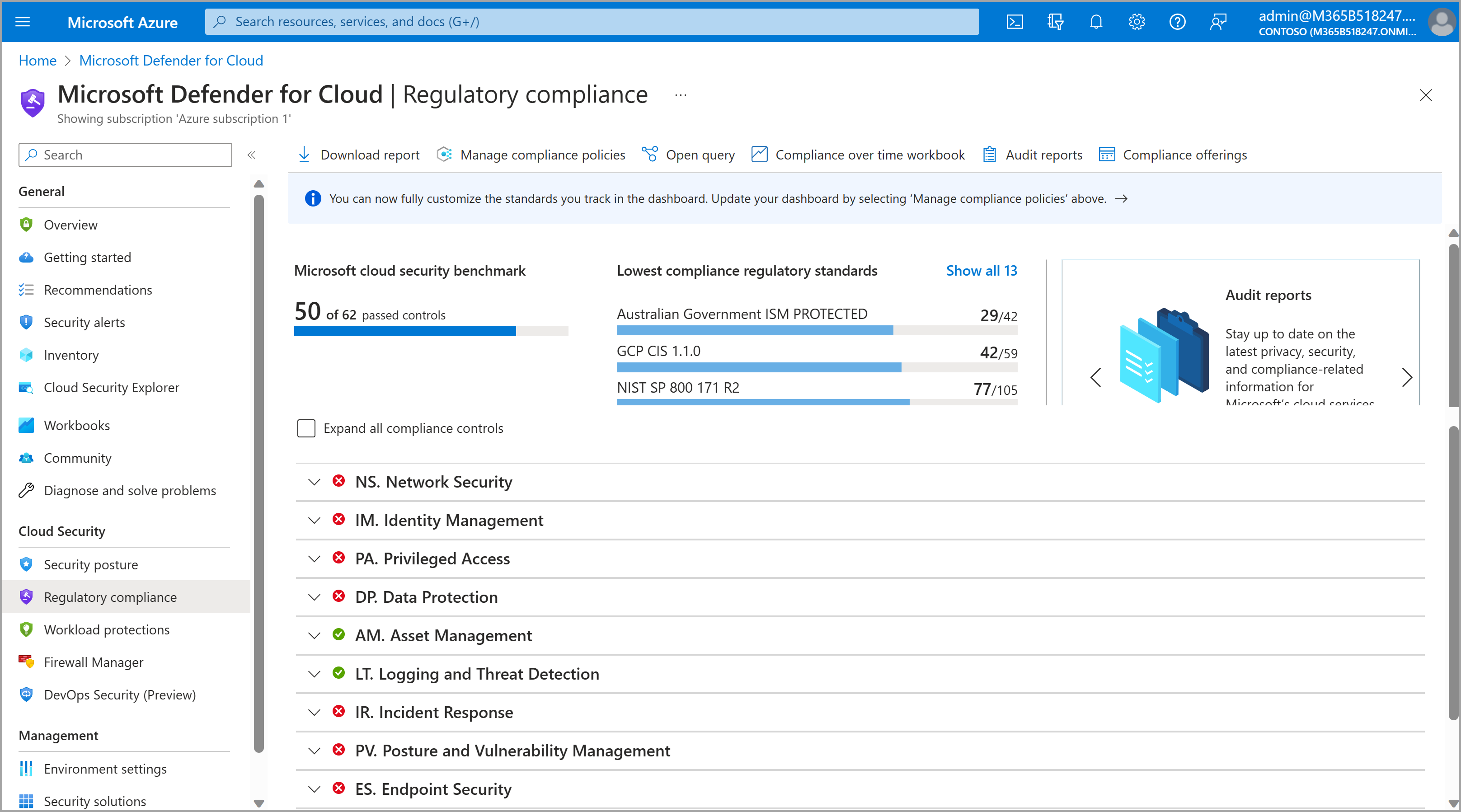

驗證您看到如下的儀錶板:

如果您沒有看到上方的儀錶板,而是看到有關授權不足的通知,請遵循提示來啟用適用的適用於雲端的 Defender 方案。 建議您啟用下列兩個方案之一:基礎 CSPM 或 Defender CSPM (深入瞭解這些方案) 。 您可以依照下列步驟手動選取方案:

- 在適用於雲端的 Defender 中,選取左側導覽上的 [ 環境設定 ]。

- 從您的環境清單中選取 [Azure ]。 展開 Azure 底下的專案以檢視訂用帳戶,然後選取訂用帳戶。 您會抵達 Defender 方案 頁面。

- 在 [規劃] 數據行中,尋找基礎 CSPM 和 Defender CSPM 的數據列。 在 [ 狀態] 數據 列中,選取這兩個方案的 [ 開啟 ] 按鈕。

檢視可用的環境

在適用於雲端的 Defender 中,選取左側導覽上的 [ 環境設定 ]。

檢視 MDC 目前為您的租用戶顯示的可用環境和訂用帳戶。 您可能需要展開管理群組以檢視訂用帳戶,您可以選取搜尋列下方的 [ 全部 展開]。 除了您的 Azure 訂用帳戶之外,您也會看到任何 Google Cloud Platform (GCP) 專案或 Amazon Web Services (AWS) 帳戶連線到適用於雲端的 Defender。

如果您沒有看到預期的訂用帳戶,而且在先前的步驟中已確認適用於雲端的 Defender 授權,請在 Azure 入口網站設定中檢查您目前的目錄和訂用帳戶篩選 器。 在此檢視中,您可以調整任何訂用帳戶篩選,或在有可用的目錄時切換至不同的目錄,然後返回 [ 環境設定 ] 檢視以檢查結果。

如果您沒有看到預期的 AWS 或 GCP 環境、帳戶或專案,請繼續進行下一個步驟來設定必要的連接器。

(選擇性) 連線到您的 Amazon Web Services 或 Google 雲端提供者帳戶

如果您有 Amazon Web Services (AWS) 帳戶或 Google Cloud Platform (GCP) 專案,而您希望合規性管理員評估合規性狀態,而且您尚未在 Azure 環境設定中看到這些帳戶或專案,請遵循這些指示。 當您完成此程式時,您可以在大約一小時內開始將標準指派給已連線的 AWS 或 GCP 訂用帳戶,但完整數據最多可能需要 24 小時才會出現。

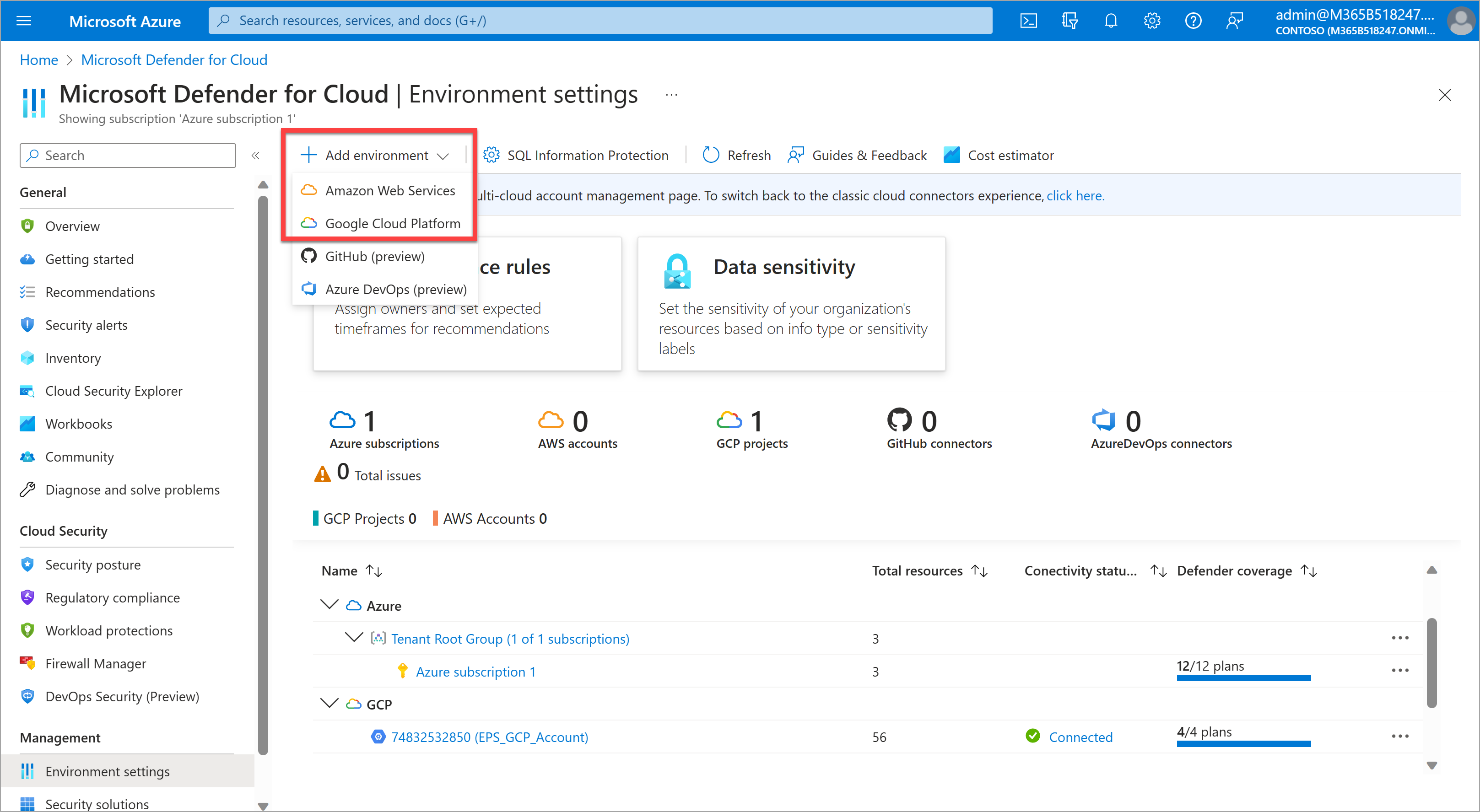

在適用於雲端的 Defender 中,選取左側導覽上的 [ 環境設定 ]。

選 取 [新增環境] ,然後選擇 [Amazon Web Services ] 或 [Google Cloud Platform]。

請遵循精靈步驟來完成帳戶設定。 聯機到帳戶需要所使用 AWS 或 GCP 帳戶的系統管理員許可權,以及 AWS 或 GCP 內的一些設定步驟。 精靈會詳細說明這些步驟。

- 如需簡單的安裝選項,請考慮只從一個帳戶開始,例如 GCP。 在 [ 帳戶詳細數據] 的第一個步驟中,於 [上線] 選取 [ 單一帳戶]。 此選項需要最少的設定工作量。

將標準新增至您的訂用帳戶

檢查 適用於雲端與合規性管理員的 Defender 所支援的標準清單 ,以確保支援您所需的標準。 然後遵循下列步驟。

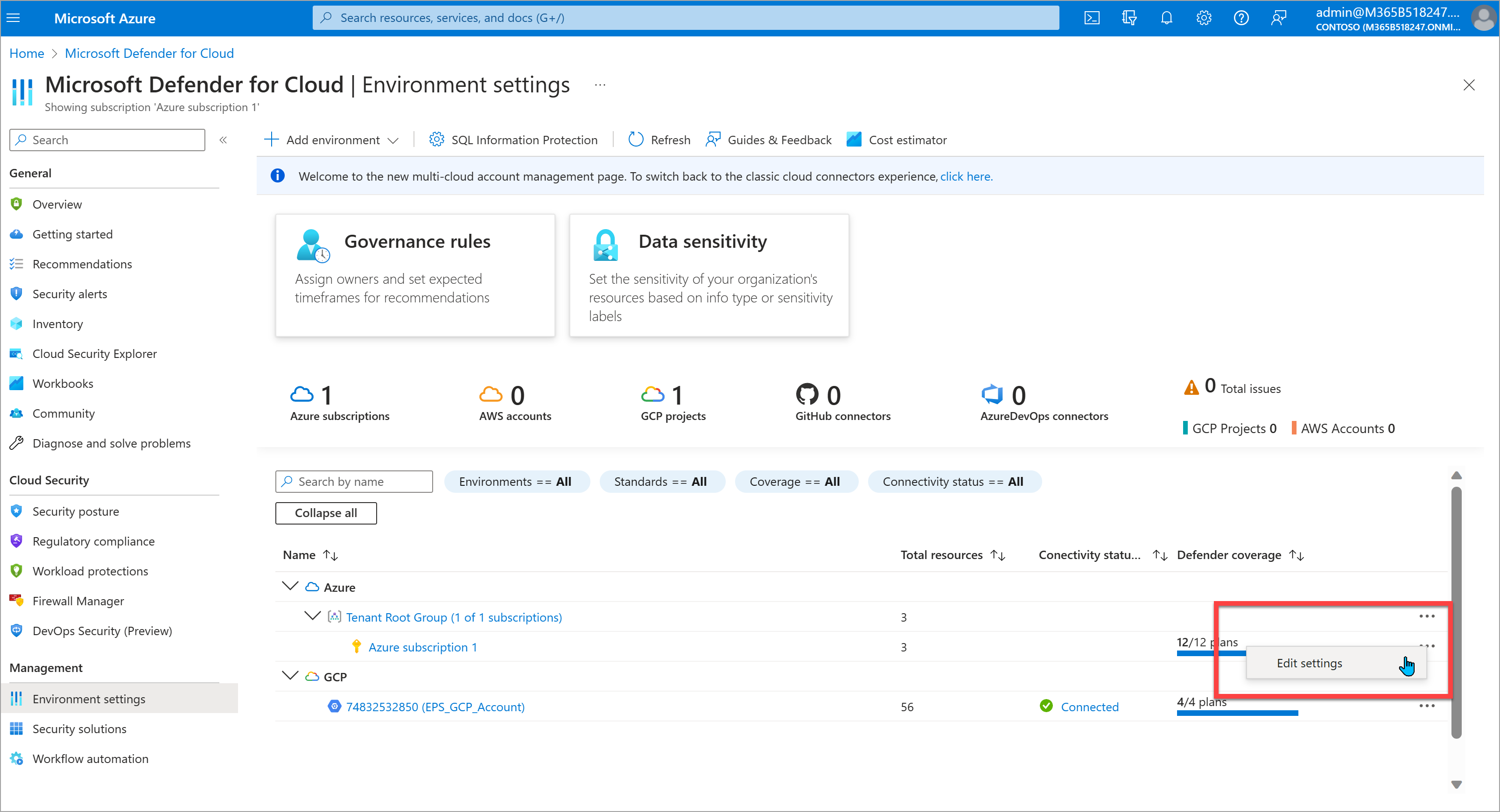

在適用於雲端的 Defender 中,選取左側導覽上的 [ 環境設定 ]。

您可以在頁面上列出可用的環境和訂用帳戶。 您可能需要展開管理群組以檢視訂用帳戶,您可以選取搜尋列下方的 [ 全部 展開]。 尋找您要新增標準的訂用帳戶。

在訂用帳戶的數據列上,選取最右邊的省略號,然後選取 [ 編輯設定]。

在左側導覽的 [ 原則設定] 下,選取 [ 安全策略]。

瀏覽 產業 & 法規標準下的可用標準清單。 您可以選取清單底部的 [ 新增更多標準 ] 按鈕來檢視更多標準。 選取標準數據列上的 [ 啟 用],將下面所列的至少一個支持標準指派給您的訂用帳戶。