免費和企業帳戶類型中傳統 資料目錄 的治理角色和許可權

重要事項

本文說明使用傳統 Microsoft Purview 資料目錄 的免費和企業版 Microsoft Purview 數據控管解決方案中的治理許可權。

- 如需使用新 Microsoft Purview 整合式目錄 的許可權,請參閱數據控管許可權一文。

- 如需 新Microsoft Purview 入口網站 中的一般許可權,請參閱 入口網站中的許可權。

- 如需傳統風險和合規性許可權,請參閱 Microsoft Purview 合規性入口網站 一文中的許可權。

- 如需傳統數據控管許可權,請參閱 Microsoft Purview 治理入口網站一文中的許可權。

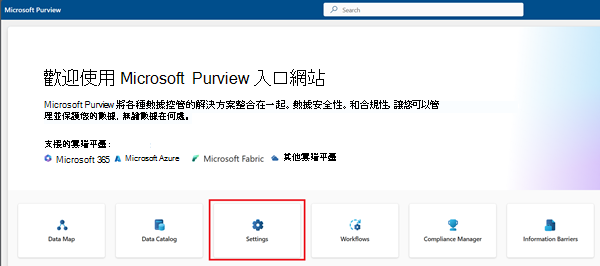

Microsoft Purview 數據控管在 Microsoft Purview 入口網站、數據對應和目錄中有兩個解決方案。 這些解決方案會使用租使用者/組織層級許可權、現有的數據訪問許可權,以及網域/集合許可權,讓用戶能夠存取治理工具和數據資產。 可用的許可權類型取決於您的 Microsoft Purview 帳戶類型。 您可以在 Microsoft Purview 入口網站的 [ 設定 ] 卡片和 [帳戶] 底下檢查您的 帳戶類型。

| 帳戶類型 | 租使用者/組織許可權 | 數據訪問許可權 | 網域和集合許可權 |

|---|---|---|---|

| 免費 | x | x | |

| 企業 | x | x | x |

如需每個許可權類型的詳細資訊,請參閱下列指南:

- 租使用者/組織許可權 - 在組織層級指派,可提供一般和系統管理許可權。

- 網域和集合層級權限 - Microsoft Purview 資料對應 中的許可權,可授與 Microsoft Purview 中數據資產的存取權。

- 數據訪問權 限 - 使用者在其 Azure 數據源上已經擁有的許可權。

如需以帳戶類型為基礎的許可權詳細資訊,請參閱下列指南:

重要事項

針對在 Microsoft Entra ID 中新建立的使用者,即使套用了正確的許可權,許可權也可能需要一些時間才能傳播。

租用戶層級角色群組

在組織層級指派的租用戶層級角色群組會為 Microsoft Purview 資料對應 和傳統 資料目錄 提供一般和系統管理許可權。 如果您要管理Microsoft Purview 帳戶或組織的數據控管策略,您可能需要其中一或多個角色。

目前可用的治理租用戶層級角色群組如下:

| 角色群組 | 描述 | 帳戶類型可用性 |

|---|---|---|

| Purview 系統管理員 | 建立、編輯和刪除網域,並執行角色指派。 | 免費和企業帳戶 |

| 數據源管理員 | 在 Microsoft Purview 資料對應 中管理數據源和數據掃描。 | 企業帳戶 |

| 資料目錄 者 | 在目錄數據物件上執行建立、讀取、修改和刪除動作,並在傳統 資料目錄 中的對象之間建立關聯性。 | 企業帳戶 |

| 數據資產深入解析讀者 | 提供在傳統 資料目錄 中跨平臺和提供者的所有深入解析報表的唯讀存取權。 | 企業帳戶 |

| 數據資產深入解析系統管理員 | 提供系統管理員存取傳統 資料目錄 中跨平臺和提供者的所有深入解析報告。 | 企業帳戶 |

如需所有可用角色和角色群組的完整清單,而不只是針對數據控管,請參閱 Microsoft Defender 全面偵測回應 和 Microsoft Purview 入口網站中的角色和角色群組。

如何指派和管理角色群組

注意事項

用戶必須擁有組織 的角色管理角色 或全域管理員角色,才能指派角色。

重要事項

Microsoft 建議您使用權限最少的角色。 將具有全域管理員角色的用戶數目降至最低,有助於改善組織的安全性。 深入瞭解 Microsoft Purview 角色和許可權。

若要在 Microsoft Purview 中指派和管理角色,請遵循 Microsoft Purview 指南中的許可權。

搜尋傳統 資料目錄 的許可權

目錄中不需要任何特定許可權,即可進行搜尋。 不過,搜尋目錄只會傳回您有權在數據對應中檢視的相關數據資產。

使用者可以在下列情況下,於目錄中找到數據資產:

網域和集合許可權

網域和集合是 Microsoft Purview 資料對應 用來將資產、來源和其他成品分組到階層中的工具,以取得可探索性,以及管理 Microsoft Purview 資料對應 內的訪問控制。

網域和集合角色

Microsoft Purview 資料對應 使用一組預先定義的角色來控制誰可以存取帳戶內的內容。 這些角色目前為:

- 網域系統管理員 (網 域 層級僅) - 可以指派網域內的許可權並管理其資源。

- 集合管理員 - 用戶必須將角色指派給 Microsoft Purview 治理入口網站或管理集合中其他使用者的角色。 集合管理員可以將使用者新增至其系統管理員所在集合上的角色。 他們也可以編輯集合、其詳細數據,以及新增子集合。 根集合上的集合管理員也會自動擁有 Microsoft Purview 治理入口網站的許可權。 如果您的 根集合管理員 需要變更,您可以 遵循下一節中的步驟。

- 數據編者 - 此角色可讓您存取 Microsoft Purview 整合式目錄 來管理資產、設定自定義分類、建立和管理詞彙,以及檢視數據資產深入解析。 數據編者可以建立、讀取、修改、移動和刪除資產。 它們也可以將批注套用至資產。

- 數據讀 取者 - 此角色提供數據資產、分類、分類規則、集合和詞彙的唯讀存取權。

- 數據源管理員 - 可讓使用者管理數據源和掃描的角色。 如果使用者只被授與給定數據源上 的數據源系統管理員 角色,他們可以使用現有的掃描規則來執行新的掃描。 若要建立新的掃描規則,也必須將使用者授與數據 讀取者 或 數據編者 角色。

- 深入解析讀取者 - 一種角色,可讓您只讀存取集合的深入解析報表,其中深入解析讀取者也至少具有 數據讀取者 角色。 如需詳細資訊,請參閱 深入解析許可權。

- 原則作者 - 此角色可讓使用者透過 Microsoft Purview 內的數據原則應用程式來檢視、更新和刪除 Microsoft Purview 原則。

- 工作流程管理員 - 此角色可讓使用者存取 Microsoft Purview 治理入口網站中的工作流程撰寫頁面,並在具有訪問許可權的集合上發佈工作流程。 工作流程系統管理員只能存取撰寫,因此至少需要集合的數據讀取者許可權,才能存取 Purview 治理入口網站。

注意事項

此時,Microsoft Purview 原則作者角色不足以建立原則。 也需要 Microsoft Purview 數據源管理員角色。

重要事項

建立帳戶的使用者會在預設網域上自動指派網域管理員,並在根集合上指派集合管理員。

新增角色指派

開啟 Microsoft Purview 資料對應。

選取您要新增角色指派的網域或集合。

選取 [ 角色指派] 索引標籤 ,以查看集合或網域中的所有角色。 只有集合管理員或網域管理員可以管理角色指派。

![Microsoft Purview 治理入口網站集合視窗的螢幕快照,其中已醒目提示 [角色指派] 索引卷標。](media/include-manage-domain-collection-roles/select-role-assignments.png)

選取 [編輯角色指派] 或人員圖示,以編輯每個角色成員。

![Microsoft Purview 治理入口網站集合視窗的螢幕快照,其中已選取 [編輯角色指派] 下拉式清單。](media/include-manage-domain-collection-roles/edit-role-assignments.png)

在文字框中輸入 ,以搜尋您要新增至角色成員的使用者。 選 取 [X ] 以移除您不想要新增的成員。

選取 [確定 ] 以儲存您的變更,您會看到新使用者反映在角色指派清單中。

拿掉角色指派

選取使用者名稱旁邊的 [X ] 按鈕,以移除角色指派。

![Microsoft Purview 治理入口網站集合視窗的螢幕快照,其中已選取 [角色指派] 索引卷標,且其中一個名稱旁邊的 x 按鈕已醒目提示。](media/include-manage-domain-collection-roles/remove-role-assignment.png)

選取 [確認 您是否確定要移除使用者]。

![確認彈出視窗的螢幕快照,其中已醒目提示 [確認] 按鈕。](media/include-manage-domain-collection-roles/confirm-remove.png)

限制繼承

集合許可權會自動繼承自父集合。 您可以使用 [限制繼承的許可權] 選項,隨時限制父集合的繼承。

注意事項

目前無法限制來自預設網域的許可權。 在預設網域指派的任何許可權都會由網域的直接子集合繼承。

限制繼承之後,您必須將使用者直接新增至受限制的集合,以授與他們存取權。

流覽至您要限制繼承的集合,然後選取 [ 角色指派] 索引標籤 。

選 取 [限制繼承的 許可權],然後在快顯對話框中選取 [ 限制存取 ],以移除此集合和任何子集合的繼承許可權。 集合系統管理員許可權不會受到影響。

![Microsoft Purview 治理入口網站集合視窗的螢幕快照,其中已選取 [角色指派] 索引卷標,並醒目提示 [限制繼承的許可權] 投影片按鈕。](media/include-manage-domain-collection-roles/restrict-access-inheritance.png)

在限制之後,繼承的成員會從集合管理員預期的角色中移除。

再次選取 [ 限制繼承的許可權 ] 切換按鈕以還原。

![Microsoft Purview 治理入口網站集合視窗的螢幕快照,其中已選取 [角色指派] 索引卷標,並醒目提示 [不受限制繼承的許可權] 投影片按鈕。](media/include-manage-domain-collection-roles/remove-restriction.png)

提示

如需集合中可用角色的詳細資訊,請 參閱應指派哪些角色數據表 或 集合範例的人員。

數據訪問許可權

數據訪問許可權是使用者在其 Azure 數據源上已經擁有的許可權。 這些現有的許可權也會根據許可權層級,授與存取和管理這些來源元數據的許可權:

目前,這些功能僅適用於某些 Azure 來源:

| 資料來源 | 讀取者許可權 |

|---|---|

| Azure SQL Database | 讀取器或 這些動作。 |

| Azure Blob 儲存體 | 讀取器或 這些動作。 |

| Azure Data Lake Storage Gen2 | 讀取器或 這些動作。 |

| Azure 訂用帳戶 | 訂用帳戶或這些動作的讀取權 限。 |

讀取者角色包含足夠的許可權,但如果您要建置自訂角色,您的使用者必須包含下列動作:

| 資料來源 | 讀取者許可權 |

|---|---|

| Azure SQL Database | “Microsoft.Sql/servers/read”、“Microsoft.Sql/servers/databases/read”、“Microsoft.Sql/servers/databases/schemas/read”、“Microsoft.Sql/servers/databases/schemas/tables/read”、“Microsoft.Sql/servers/databases/schemas/tables/columns/read” |

| Azure Blob 儲存體 | “Microsoft.Storage/storageAccounts/read”、“Microsoft.Storage/storageAccounts/blobServices/read”、“Microsoft.Storage/storageAccounts/blobServices/containers/read” |

| Azure Data Lake Storage Gen2 | “Microsoft.Storage/storageAccounts/read”、“Microsoft.Storage/storageAccounts/blobServices/read”、“Microsoft.Storage/storageAccounts/blobServices/containers/read” |

| Azure 訂用帳戶 | “Microsoft.Resources/subscriptions/resourceGroups/read” |

讀取者許可權

在可用 Azure 資源上至少具有讀者角色的使用者,也可以存取免費和企業帳戶類型的這些資源元數據。

用戶可以在傳統 資料目錄 中搜尋和流覽來自這些來源的資產,並檢視其元數據。

這些是將使用者視為讀者所需的資源許可權:

| 資料來源 | 讀取者許可權 |

|---|---|

| Azure SQL Database | 讀取器或 這些動作。 |

| Azure Blob 儲存體 | 讀取器或 這些動作。 |

| Azure Data Lake Storage Gen2 | 讀取器或 這些動作。 |

| Azure 訂用帳戶 | 訂用帳戶或這些動作的讀取權 限。 |

擁有者許可權

具有可用 Azure 資源擁有者角色或寫入許可權的使用者,可以免費和企業帳戶類型存取和編輯這些資源的元數據。

擁有使用者可以在目錄中搜尋和瀏覽來自這些來源的資產,並檢視元數據。 使用者也可以更新和管理這些資源的元數據。 深入瞭解 元數據策劃。

這些是將使用者視為擁有者所需的資源許可權:

| 資料來源 | 擁有者權限 |

|---|---|

| Azure SQL Database | “Microsoft.Sql/servers/write”、“Microsoft.Sql/servers/databases/write”、“Microsoft.Authorization/roleAssignments/write” |

| Azure Blob 儲存體 | “Microsoft.Storage/storageAccounts/write”, “Microsoft.Authorization/roleAssignments/write” |

| Azure Data Lake Storage Gen2 | “Microsoft.Storage/storageAccounts/write”, “Microsoft.Authorization/roleAssignments/write” |

免費版本中的許可權

所有使用者都可以檢視可用來源的數據資產,其中至少有 讀 取許可權。 擁有權的用戶能夠管理至少已擁有擁有者/寫入許可權之可用資產的元數據。 如需詳細資訊,請參閱 數據訪問許可權一節。

您也可以使用 租用戶層級角色群組來指派額外的許可權。

重要事項

針對在 Microsoft Entra ID 中新建立的使用者,即使套用了正確的許可權,許可權也可能需要一些時間才能傳播。

企業版 Microsoft Purview 中的許可權

所有使用者都可以檢視可用來源的數據資產,其中至少有 讀 取許可權。 擁有的用戶能夠管理資產的元數據,這些資產至少已經有 擁有者/寫 入許可權。 如需詳細資訊,請參閱 數據訪問許可權一節。

您也可以使用 租用戶層級角色群組來指派額外的許可權。

您也可以在 Microsoft Purview 資料對應 中指派許可權,讓使用者可以在數據對應或傳統 資料目錄 搜尋中流覽尚未存取數據的資產。