安全性事件回應建議

適用於 Power Platform Well-Architected Security 檢查清單建議:

| 東南:11 | 定義並測試有效的事件回應程序,涵蓋從局部問題到災害復原的一系列事件。 明確定義哪個團隊或個人要執行程序。 |

|---|

本指南介紹為工作負載實作安全性事件回應的建議。 如果系統有安全隱患,系統性事件回應方法有助於減少識別、管理和緩解安全性事件所需的時間。 這些事件可能會威脅軟體系統和資料的機密性、完整性和可用性。

大多數企業都有一個中央安全性營運團隊 (也稱為安全性作業中心 [SOC] 或 SecOps)。 安全性營運團隊的職責是快速偵測潛在攻擊、確定其優先順序並進行會審。 該團隊還監視與安全相關的遙測資料並調查安全性漏洞。

但是,您也有責任保護您的工作負載。 重要的是,任何通訊、調查和搜尋活動都是工作負載團隊和 SecOps 團隊之間的協作工作。

本指南為您和您的工作負載團隊提供建議,協助您快速偵測、會審和調查攻擊。

定義

| 詞彙 | 定義 |

|---|---|

| 提醒 | 包含事件相關資訊的通知。 |

| 警示保真度 | 確定警示資料的準確性。 高保真度警示包含立即採取行動所需的資訊安全內容。 低保真度警示缺少資訊或包含噪音。 |

| 誤判為真 | 指示未發生事件的警示。 |

| 事件 | 指示對系統進行未授權存取的事件。 |

| 事件回應 | 偵測、回應和緩解與事件相關風險的程序。 |

| 分級 | 一種事件回應作業,用於分析安全性問題並確定其緩解措施的優先順序。 |

關鍵設計原則

當訊號或警示指示潛在的安全性事件時,您和您的團隊將執行事件回應作業。 高保真度警示包含充足的安全性內容,使分析師可以輕鬆做出決策。 高保真度警示可減少誤報。 本指南假設警示系統篩選低保真度訊號,並側重於可能指示真實事件的高保真度警示。

指派事件通知

安全性警示需要傳達給團隊和組織中的適當人員。 在工作負載團隊中建立指定的連絡人以接收事件通知。 這些通知應盡量包含有關資源洩露和系統的資訊。 警示必須包含後續步驟,以便您的團隊可以更快採取行動。

建議使用可保留稽核線索的專用工具來記錄和管理事件通知和動作。 透過使用標準工具,您可以保留潛在法律調查可能需要的證據。 尋找實現自動化的機會,以根據責任方的職責發送通知。 在事件發生期間保持清晰的溝通和報告鏈。

利用組織提供的安全性資訊事件管理 (SIEM) 解決方案和安全性協調流程,自動回應 (SOAR) 解決方案。 或者,您可以購買事件管理工具,並鼓勵您的組織為所有工作負載團隊標準化這些工具。

與會審團隊一起調查

收到事件通知的團隊成員負責設定會審程序,該程序會根據可用資料納入適當的人員。 會審團隊 (通常稱為橋樑團隊) 必須就溝通模式和程序達成一致。 此事件是否需要非同步討論或橋接呼叫? 團隊應如何追蹤和傳達調查進度? 團隊可以在何處存取事件資產?

事件回應是保持文件最新的關鍵原因,例如系統的架構配置、元件層級的資訊、隱私權或安全性分類、擁有者和關鍵連絡人。 如果資訊不準確或過時,橋樑團隊就會浪費寶貴的時間來嘗試了解系統如何運作、每個區域由誰負責以及事件可能產生的影響。

對於進一步調查,請讓適當的人員參與。 您可能包括事件經理、安全長或以工作負載為中心的主管。 若要集中會審,請排除問題範圍之外的人員。 有時會有不同的團隊調查事件。 可能有一個團隊最初調查問題並嘗試緩解事件的影響,另一個專業團隊可能會執行取證以進行深入調查來確定廣泛的問題。 您可以隔離工作負載環境,以便取證團隊能夠進行調查。 在某些情況下,會由同一個團隊處理整個調查。

在初始階段,會審團隊負責確定潛在的載體及其對系統的機密性、完整性和可用性 (也稱為 CIA) 的影響。

在 CIA 的類別中,指定一個初始嚴重層級,表示損害的深度和補救的緊迫性。 隨著在會審層級中發現更多資訊,此層級預計會隨時間而變化。

在探索階段,確定立即的行動方針和溝通計畫非常重要。 系統的執行狀態是否有任何變化? 如何遏制攻擊以阻止進一步的利用? 團隊是否需要發出內部或外部溝通,例如負責任的揭露? 考慮偵測和回應時間。 您可能有身負法律義務,需在特定時間段 (通常是數小時或數天) 內向監管機構報告某些類型的違規行為。

如果決定關閉系統,後續步驟將導向工作負載的災害復原 (DR) 程序。

如果不關閉系統,請確定如何在不影響系統功能的情況下補救事件。

從事件中復原

將安全性事件視為災害。 如果補救措施需要完全復原,請從安全性角度使用適當的 DR 機制。 復原程序必須杜絕再次發生問題的可能性。 否則,從損壞的備份中復原會讓該問題再次發生。 重新部署具有相同漏洞的系統會導致相同的事件。 驗證容錯移轉和容錯回復步驟及程序。

如果系統仍然正常運作,請評估對系統運作部分的影響。 繼續監控系統,以確保透過實施適當的降級程序來滿足或重新調整其他可靠性和效能目標。 不要因為緩解措施而損害隱私。

診斷是一個互動式過程,這個過程會持續到確定載體以及潛在的修復和遞補程序。 診斷後,團隊將進行補救,在可接受的時間內確定並套用所需的修復程序。

恢復指標衡量解決問題所需的時間。 如果發生關機事件,則補救時間可能會很緊迫。 為了穩定系統,需要時間來套用修復、修補程式、測試以及部署更新。 確定遏制策略,以防止進一步的損害和事件的蔓延。 制定根除程序,以徹底消除環境中的威脅。

權衡:可靠性目標和修復時間之間存在權衡。 在事件期間,您可能無法滿足其他非功能性或功能性要求。 例如,在調查事件時,您可能需要停用部分系統,甚至可能需要使整個系統離線,直到確定事件的範圍。 業務決策者需要明確決定事件期間可接受的目標是什麼。 明確指定對該決定負責的人員。

從事件中吸取教訓

事件揭示了設計或實作中的差距或薄弱點。 這是一個改進機會,由技術設計方面、自動化、產品開發流程 (包括測試),以及事件回應流程的有效性方面的經驗教訓所推動。 維護詳細的事件記錄,包括採取的行動、時間表和調查結果。

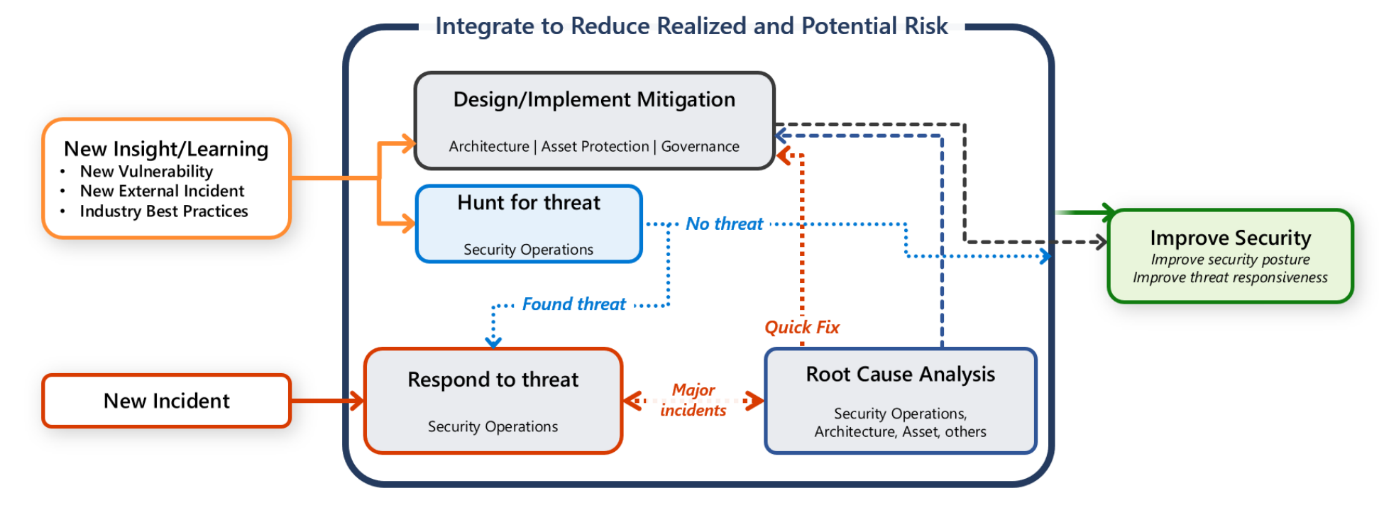

強烈建議您進行結構化的事件後審查,例如根本原因分析和回顧。 追蹤這些審查的結果並確定其優先級,並考慮在未來的工作負載設計中使用您學到的知識。

改進計劃應包括對安全性演練和測試的更新,例如商務持續性和災害復原 (BCDR) 演練。 使用安全性入侵做為執行 BCDR 演練的情境。 演練可以驗證記錄程序的工作方式。 不應有多個事件回應劇本。 使用單一來源,您可以根據事件的規模以及影響的廣泛性或局部性進行調整。 演習是根據假設情況。 在低風險環境中進行演練,並在演練中包括學習階段。

進行事後審查或事後分析,以確定回應過程中的弱點和需要改進的領域。 根據從事件中吸取的經驗教訓,更新事件回應計劃 (IRP) 和安全性控制。

發送必要的通訊

實施溝通計劃,通知使用者中斷情況,並告知內部利害關係人有關補救和改進的資訊。 需要將工作負載安全基線的變更通知組織中的其他人員,以防止將來發生事件。

產生事件報告供內部使用,必要時可用於監管合規性或法律目的。 此外,採用 SOC 團隊用於所有事件的標準格式報告 (具有已定義部分的文件範本)。 在結束調查之前,請確保每個事件都有與之關聯的報告。

Power Platform 簡易化

以下各節介紹可用作安全性事件回應程序一部分的機制。

Microsoft 哨兵

Microsoft Sentinel Microsoft Power Platform 解決方案允許客戶檢測各種可疑活動,包括:

- 從未經授權的地理位置執行 Power Apps

- Power Apps 銷毀可疑資料

- 大量刪除 Power Apps

- 透過 Power Apps 發動的網路釣魚攻擊

- 離職員工進行的 Power Automate 流程活動

- Microsoft Power Platform 連接器已新增至環境中

- 更新或刪除 Microsoft Power Platform 資料外洩防護原則

有關詳細資訊,請參閱 Microsoft Sentinel 解決方案的 Microsoft Power Platform 概述。

Microsoft Purview 活動日誌記錄

Power Apps、 Power Automate連接器、數據丟失防護和管理 Power Platform 活動日誌記錄從 Purview 合規門戶進行跟蹤和查看 Microsoft 。

如需詳細資訊,請參閱:

- Power Apps 活動記錄

- Power Automate 活動記錄

- Copilot Studio 活動記錄

- Power Pages 活動記錄

- Power Platform 連接器活動記錄

- 數據丟失防護活動日誌記錄

- Power Platform 管理操作活動日誌記錄

- Microsoft Dataverse 和模型驅動應用活動日誌記錄

客戶加密箱

由 Microsoft 人員 (包括子處理商) 執行的大多數操作、支援和故障排除不需要訪問客戶數據。 使用 Power Platform 客戶密碼箱, Microsoft 為客戶提供一個介面,以便在需要對客戶數據進行數據訪問的極少數情況下查看和批准 (或拒絕) 數據訪問請求。 它用於工程師需要訪問客戶數據的情況 Microsoft ,無論是回覆客戶發起的支援票證還是由 Microsoft確定的問題。 如需其他資訊,請參閱使用 Power Platform 和 Dynamics 365 中的客戶加密箱安全存取客戶資料。

安全性更新

服務團隊會定期執行下列項目以確保系統的安全性:

- 掃描服務以識別可能的安全性漏洞。

- 評估服務以確保關鍵安全性控制項有效運作。

- 對服務進行評估,以確定安全回覆中心 (MSRC) 識別 Microsoft 的任何漏洞的暴露程度,該中心會定期監控外部漏洞感知網站。

團隊會識別和追蹤任何已找出的問題,必要時採取快速動作以減輕風險。

如何瞭解安全更新?

由於服務團隊致力於以不要求服務停機的方式來執行風險減輕措施,因此系統管理員通常看不到有關安全性更新的訊息中心通知。 如果安全性更新確實需要服務影響,則會將它視為規劃的維護,並以估計的影響期間與工作進行的時段張貼安全性更新。

有關安全性的更多資訊,請參閱 Microsoft 信任中心。

管理您的維護視窗

Microsoft 定期執行更新和維護,以確保安全性、性能、可用性,並提供新的特性和功能。 此更新程序每週提供安全性和小型服務改善,而且每個更新都會根據配合站台排列的安全性部署排程,一個個地區逐步推出。 如需環境預設維護時段的資訊,請參閱服務事件的原則和通訊。 另請參閱管理您的維護時段。

確保 Azure 註冊入口網站包含系統管理員連絡資訊,以便可以透過內部程序直接通知安全性作業。 如需更多資訊,請參閱更新通知設定。

組織一致性

適用於 Azure 的雲端採用架構提供有關事件回應規劃和安全性作業的指南。 如需詳細資訊,請參閱安全性作業。

相關資訊

- Microsoft Sentinel 解決方案概述 Microsoft Power Platform

- 根據 Microsoft 安全警報自動創建事件

- 使用 Hunts 功能執行端到端威脅搜尋

- 使用 Hunts 在 Sentinel 中 Microsoft 執行端到端主動威脅搜尋

- 事件回覆概述

安全性檢查清單

請參閱完整的建議集。