Power Platform 環境中的 IP 防火牆

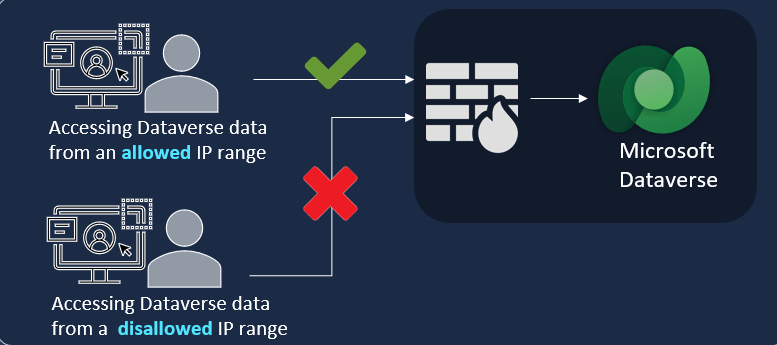

IP 防火牆限制使用者只能從允許的 IP 位置存取 Microsoft Dataverse,從而幫助保護您的組織資料。 IP 防火牆會即時分析每個要求的 IP 位址。 例如,假設在實際執行 Dataverse 環境中已打開 IP 防火牆,而且允許的 IP 位址位於與您的辦公室位置相關聯的範圍內,而不是與咖啡店等任何外部 IP 位置關聯的範圍內。 如果使用者嘗試從咖啡店存取組織資源,Dataverse 就會即時拒絕存取。

重點優勢

在您的 Power Platform 環境中啟用 IP 防火牆可提供多個重點優勢。

- 減少資料外洩等內部威脅:嘗試使用 Excel 或 Power BI 等用戶端工具從不允許的 IP 位置從 Dataverse 下載資料的惡意使用者將會遭到即時封鎖。

- 防止權杖重播攻擊:如果使用者盜取存取權杖,並嘗試使用它從允許 IP 範圍之外存取 Dataverse,Dataverse 將即時拒絕該嘗試。

IP 防火牆保護在互動和非互動式案例中都能運作。

IP 防火牆是如何運作?

向 Dataverse 發出要求時,會根據為 Power Platform 環境設定的 IP 範圍即時評估要求的 IP 位址。 如果 IP 位址在允許的範圍中,則允許要求。 如果 IP 位址超出為環境設定的 IP 範圍,IP 防火牆將拒絕要求,並顯示錯誤訊息:因為無法存取您的 IP,您嘗試進行的要求被拒。如需詳細資訊,請連絡您的管理員。

先決條件

- IP 防火牆功能是受控環境的功能。

- 您必須具備 Power Platform 管理員角色,才能啟用或停用 IP 防火牆。

啟用 IP 防火牆

可以使用 Power Platform 系統管理中心或 Dataverse OData API 在 Power Platform 環境中啟用 IP 防火牆。

使用 Power Platform 系統管理中心啟用 IP 防火牆

以系統管理員的身分登入 Power Platform 系統管理中心。

請選取環境,接著選擇一個環境。

選取設定>產品>隱私權 + 安全性。

在 IP 位址設定底下,將啟用 IP 位址型防火牆規則設為開。

在允許的 IPv4/IPv6 範圍清單下,根據 RFC 4632 以無類別網域間路由選擇 (CIDR) 格式指定允許的 IP 範圍。 如果您有多個 IP 範圍,請以逗點分隔。 此欄位最多可接受 4000 個英數字元,並允許最多 200 個 IP 範圍。 IPv6 位址允許採用十六進位和壓縮格式。

視需要選取其他設定:

IP 防火牆允許的服務標籤 :從清單中,選取可繞過 IP 防火牆限制的服務標籤。

允許 Microsoft 信任服務的存取權:此設定可讓 Microsoft 信任的服務 (例如,監視和支援使用者等) 繞過 IP 防火牆限制,以透過 Dataverse 來存取 Power Platform 環境。 預設為啟用。

允許所有應用程式使用者存取:此設定可讓所有應用程式使用者透過協力廠商和第一方存取 Dataverse API。 預設為啟用。 如果清除此值,則它只會阻止第三方應用程式使用者。

在僅稽核模式中啟用 IP 防火牆:此設定會啟用 IP 防火牆,但是不論其 IP 位址如何,都會允許要求。 預設為啟用。

反向代理 IP 位址:如果您的組織配置了反向代理,請輸入 IP 位址,以逗號分隔。 反向 Proxy 設定會套用至 IP 型 Cookie 繫結與 IP 防火牆。 請與網路管理員聯繫以獲取反向代理 IP 位址。

注意

反向 Proxy 必須設定為在轉送標頭中傳送使用者用戶端 IP 位址。

選取儲存。

使用 Dataverse OData API 啟用 IP 防火牆

您可以使用 Dataverse OData API 擷取和修改 Power Platform 環境中的值。 有關詳細指南,請參閱使用 Web API 查詢資料和使用 Web API (Microsoft Dataverse) 更新和刪除資料表資料列。

您可以靈活地選擇您喜歡的工具。 使用以下文件透過 Dataverse OData API 擷取和修改值:

使用 OData API 設定 IP 防火牆

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

承載

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule – 透過將值設為 True 啟用該功能,或透過將值設為 False 來停用該功能。

allowediprangeforfirewall — 列出應允許的 IP 範圍。 以 CIDR 標記法提供它們 (以逗號分隔)。

重要

確認服務標籤名稱與您在 IP 防火牆設定頁面中看到的名稱完全相符。 如果存在任何差異,則 IP 限制可能無法正常運作。

enableipbasedfirewallruleinauditmode - 值 True 表示僅限稽核模式,而值 False 表示強制模式。

allowedservicetagsforfirewall - 列出應允許的服務標籤 (以逗號分隔)。 如果您不想設定任何服務標籤,請將值保留為 Null。

allowapplicationuseraccess - 預設值為 True。

allowmicrosofttrustedservicetags - 預設值為 True。

重要

當允許存取 Microsoft 信任的服務,和允許所有應用程式使用者存取均已停用時,某些使用 Dataverse 的服務 (例如 Power Automate 流程) 可能無法繼續運作。

測試 IP 防火牆

您應該測試 IP 防火牆,確認其可以運作。

從不在環境允許的 IP 位址清單中的 IP 位址,瀏覽至您的 Power Platform 環境 URI。

您的要求應該會被拒絕,並顯示一則訊息:「因為您的 IP 存取已遭到拒絕,您嘗試進行的要求被拒絕。 如需詳細資訊,請連絡您的系統管理員。」

從位於環境 IP 位址允許清單中的 IP 位址,瀏覽至您的 Power Platform 環境 URI。

您應該有權存取由您的資訊安全角色所定義的環境。

建議您應該先在測試環境中測試 IP 防火牆,然後在實際執行環境中測試僅稽核模式,然後再在實際執行環境中實作 IP 防火牆。

注意

預設情況下,TDS 端點在 Power Platform 環境中處於開啟狀態。

IP 防火牆的授權要求

只有在受控環境的環境中,才會強制執行客戶 IP 防火牆。 受控環境做為一項權利包含在獨立的 Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages 和 Dynamics 365 權限中,提供進階使用權限。 透過 Microsoft Power Platform 授權概觀了解有關受控環境授權的更多資訊。

此外,要使用 Dataverse 的 IP 防火牆,要求在執行 IP 防火牆環境中的使用者具有以下其中一種訂閱:

- Microsoft 365 或 Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 合規性

- Microsoft 365 F5 安全性與合規性

- Microsoft 365 A5/E5/F5/G5 資訊保護和治理

- Microsoft 365 A5/E5/F5/G5 測試人員風險管理

常見問題集 (FAQ)

Power Platform 中的 IP 防火牆涵蓋哪些內容?

包括 Dataverse 的任何 Power Platform 環境都支援 IP 防火牆。

對 IP 位址清單所做的變更多久會生效?

變更允許 IP 位址或範圍的清單通常會在 5 到 10 分鐘後生效。

此功能是否能即時運作?

IP 防火牆保護會即時運作。 由於該功能在網路層運作,因此它會在驗證要求完成後評估要求。

此功能是否在所有環境中預設為啟用?

預設不會啟用 IP 防火牆。 Power Platform 管理員需要為受控環境啟用它。

何為僅稽核模式?

在僅稽核模式中,IP 防火牆會識別要呼叫環境的 IP 位址,並允許全部位址,不論其是否在允許的範圍中。 當您對 Power Platform 環境設定限制時,這會非常有用。 建議您啟用僅限稽核模式至少一週,並在仔細查看稽核記錄後才停用它。

此功能在所有環境中都能使用嗎?

IP 防火牆只適用於受控環境。

我可以在 [IP 位址] 文字方塊中新增的 IP 位址數是否有限制?

您可以依照 RFC 4632 以 CIDR 格式新增最多 200 個 IP 位址範圍,並以逗號分隔。

如果對 Dataverse 的請求失敗該怎麼辦?

IP 防火牆的 IP 範圍設定不正確可能會導致此問題。 您可以在 [IP 防火牆設定] 頁面上檢查和驗證 IP 範圍。 建議您在實施之前,先以稽核模式開啟 IP 防火牆。

如何下載僅限稽核模式的稽核記錄?

使用 Dataverse ODATA API 下載 JSON 格式的稽核記錄資料。 稽核記錄 API 的格式為:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- 以 Dataverse 環境 URI 取代 [orgURI]。

- 將此事件的動作值設為 118。

- 將要傳回的項目數設為 top=1,或指定要傳回的數目。

在 Power Platform 環境中設定 IP 防火牆之後,我的 Power Automate 流程未如預期的方式運作。 我該怎麼做?

在 IP 防火牆設定中,允許受控連接器出站 IP 位址中所列的服務標籤。

我已正確設定反向 Proxy,但是 IP 防火牆無法正常運作。 我該怎麼做?

確認您的反向 Proxy 是否設定為在轉寄標頭中傳送用戶端 IP 位址。

IP 防火牆稽核功能在我的環境中無法運作。 我該怎麼做?

啟用自帶金鑰 (BYOK) 加密金鑰的租用戶不支援 IP 防火牆稽核記錄。 如果您的租用戶啟用了自帶金鑰,則啟用 BYOK 的租用戶中的所有環境都會鎖定為僅 SQL,因此稽核記錄只能儲存在 SQL 中。 強烈建議您將移轉至客戶自控金鑰。 若要從 BYOK 移轉到客戶自控金鑰 (CMKv2),請依照 將自帶金鑰 (BYOK) 環境移轉到客戶自控金鑰中的步驟操作。

IP 防火牆是否支援 IPv6 IP 範圍?

是的,IP 防火牆支援 IPv6 IP 範圍。