跨用戶對內及對外存取限制

Microsoft Power Platform 擁有豐富的 Microsoft Entra 連接器生態系統,可讓經授權的 Microsoft Entra 使用者組建引人注目的應用程式和流程,並透過這些資料存放區建立與可用商務資料的連線。 租用戶隔離可讓管理員輕鬆確保在租用戶內以安全可靠的方式使用這些連接器,同時將資料洩露到租用戶外的風險降至最低。 租用戶隔離可讓 Power Platform 管理員有效地控制從 Microsoft Entra 授權資料來源到其租用戶的租用戶資料移動。

Power Platform 租用戶隔離與全 Microsoft Entra ID 租用戶限制不同。 它不會影響 Power Platform 之外的 Microsoft Entra ID 式存取權。 Power Platform 租用戶隔離僅適用於使用 Microsoft Entra ID 式驗證的連接器如 Office 365 Outlook 或 SharePoint。

警告

連接器有一個已知問題,導致使用 Azure DevOps 連接器建立的連線無法強制執行租用戶隔離原則。 如果擔心內部攻擊媒介,我們建議您使用資料原則限制使用連接器或其操作。

Power Platform 中租用戶隔離關閉的預設設定允許無縫建立跨租用戶連線,前提是租用戶 A 中的使用者在與租用戶 B 建立連線時提供適當的 Microsoft Entra 認證。 如果管理員只想允許一組選定的租用戶來建立與其租用戶的連線,則可以將租用戶隔離開啟。

租用戶隔離開啟時,會限制所有租用戶。 Power Platform 會封鎖輸入 (從外部租用戶到租戶的連線) 和出站 (從租用戶到外部租用戶的連線) 跨租用戶連線,即便使用者向受 Microsoft Entra 保護的資料來源提供有效認證也會遭到封鎖。 您可以使用規則來新增例外狀況。

管理員可以指定一個明確的租用戶允許清單,允許其入站、出站或兩者皆可,設定後可以繞過租用戶隔離控制。 開啟租用戶隔離後,管理員可以使用特殊模式 “*” 允許所有租用戶進入特定方向。 除允許清單中的連線之外的所有其他跨租用戶連線都被 Power Platform 拒絕。

您可以在 Power Platform 系統管理中心設定租用戶隔離。 這會影響 Power Platform 畫布應用程式和 Power Automate 流程。 您必須是 租用戶管理員才能設定租用戶隔離。

Power Platform 租用戶隔離功能可提供兩個選項:單向或雙向限制。

瞭解租用戶隔離案例和影響

在開始設定租用戶隔離限制之前,請先查看下列清單,瞭解租用戶隔離的案例和影響。

- 管理員想要開啟租用戶隔離。

- 管理員擔心使用跨租用戶連線的現有應用程式和流程會停止運作。

- 管理員會決定啟用租用戶隔離,並新增例外規則以消除影響。

- 管理員會執行跨租用戶隔離報表,來確定需要豁免的租用戶。 其他資訊:教學課程:建立跨租用戶隔離報表 (預覽版)

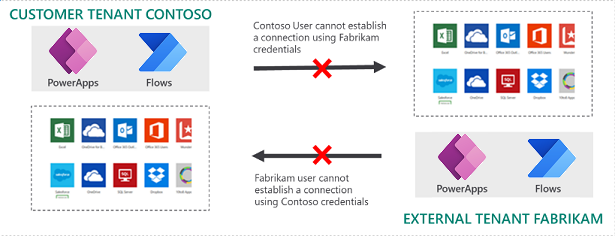

雙向租用戶隔離 (傳入和傳出連線限制)

雙向租用戶隔離可阻止其他租用戶嘗試與您的租用戶建立連線。 此外,雙向租用戶隔離也會阻止您的租用戶與其他租用戶建立連線嘗試。

在這種情況下,租用戶管理員允許在 Contoso 租用戶上進行雙向租用戶隔離,而外部 Fabrikam 租用戶尚未新增至允許清單。

在 Contoso 租用戶中登入 Power Platform 的使用者無法與 Fabrikam 租用戶中的資料來源建立 Microsoft Entra ID 式傳出連線,即便提供適當的 Microsoft Entra 認證來建立連線也不行。 這是 Contoso 租用戶的傳出租用戶隔離。

同樣地,在 Fabrikam 租用戶中登入 Power Platform 的使用者無法與 Contoso 租用戶中的資料來源建立 Microsoft Entra ID 式輸入連線,即便提供適當的 Microsoft Entra 認證來建立連線也不行。 這是 Contoso 租用戶的傳入租用戶隔離。

| 連線建立者租用戶 | 連線登入租用戶 | 是否允許存取? |

|---|---|---|

| Contoso | Contoso | 是 |

| Contoso (租用戶隔離 開啟) | Fabrikam | 否 (傳出) |

| Fabrikam | Contoso (租用戶隔離 開啟) | 否 (傳入) |

| Fabrikam | Fabrikam | .是 |

注意

來賓使用者從其主機租用戶發起的連線嘗試 (針對同一主機租用戶內的資料來源) 不受租用戶隔離規則的評估。

使用允許清單隔離租用戶

單向租用戶隔離或入站隔離可阻止其他租用戶嘗試與您的租用戶建立連線。

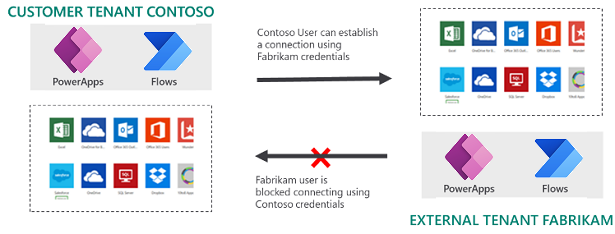

情境:出站允許清單 – Fabrikam 新增至 Contoso 租用戶的出站允許清單中

在這種情況下,管理員在租用戶隔離為開啟時,將 Fabrikam 租用戶新增至出站允許清單。

在 Contoso 租用戶中登入 Power Platform 的使用者可以與 Fabrikam 租用戶中的資料來源建立 Microsoft Entra ID 式傳出連線,前提是他們提供了適當的 Microsoft Entra 認證來建立連線。 根據設定的允許清單項目允許建立到 Fabrikam 租用戶的出站連線。

但是,在 Fabrikam 租用戶中登入 Power Platform 的使用者仍無法與 Contoso 租用戶中的資料來源建立 Microsoft Entra ID 式輸入連線,即便提供適當的 Microsoft Entra 認證來建立連線也不行。 即使設定了允許清單項目並允許出站連接,仍然不允許來自 Fabrikam 租用戶的入站連接建立。

| 連線建立者租用戶 | 連線登入租用戶 | 是否允許存取? |

|---|---|---|

| Contoso | Contoso | 是 |

| Contoso (租用戶隔離 開啟) Fabrikam 已新增至出站允許清單 |

Fabrikam | 是 |

| Fabrikam | Contoso (租用戶隔離 開啟) Fabrikam 已新增至出站允許清單 |

否 (傳入) |

| Fabrikam | Fabrikam | 是 |

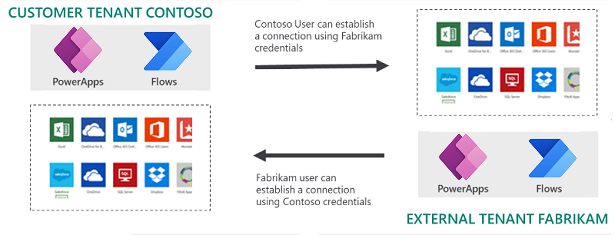

情境:雙向允許清單 – Fabrikam 新增至 Contoso 租用戶的入站和出站允許清單中

在這種情況下,管理員在租用戶隔離處於開啟狀態時,將 Fabrikam 租用戶新增至入站和出站允許清單中。

| 連線建立者租用戶 | 連線登入租用戶 | 是否允許存取? |

|---|---|---|

| Contoso | Contoso | 是 |

| Contoso (租用戶隔離 開啟) Fabrikam 已新增至兩個允許清單 |

Fabrikam | 是 |

| Fabrikam | Contoso (租用戶隔離 開啟) Fabrikam 已新增至兩個允許清單 |

.是 |

| Fabrikam | Fabrikam | .是 |

允許租用戶隔離並設定允許清單

在導覽窗格中,選擇安全性。

在安全性窗格中,選擇身分識別與存取權。

在身分識別與存取權管理頁面中,選擇租用戶隔離。

若要允許租用戶隔離,請開啟限制跨租用戶連線選項。

若要允許跨租用戶通訊,請在租用戶隔離窗格中選擇新增例外狀況。

如果租用戶隔離處於關閉狀態,您仍然可以新增或編輯例外狀況清單。 但是,直到您開啟租用戶隔離後,才會強制執行例外狀況清單。

從允許方向下拉式清單中,選擇允許清單項目的方向。

在租用戶 ID 欄位中輸入允許的租用戶的值作為租用戶網域或租用戶 ID。 一旦儲存,該項目就會與其他允許的租用戶一起新增到允許清單中。 如果您使用租用戶網域新增允許清單項目,Power Platform 系統管理中心會自動計算租用戶 ID。

您可以使用「*」作為特殊字元,表示在啟用租用戶隔離的情況下,所有租用戶都可以在指定的方向上執行。

選取儲存。

注意

您必須具有 Power Platform 管理員角色才能檢視和設定租用戶隔離原則。

注意

為了確保租用戶隔離在使用時不會阻止任何呼叫,請打開租用戶隔離,新增新的租用戶規則,將租用戶 ID 設為「*」,並將允許的方向設定為入站和出站。

當租用戶隔離開啟或關閉時,您可以執行所有允許清單操作,例如新增、編輯和刪除。 由於允許所有跨租用戶連接,因此當關閉租用戶隔離時,允許清單項目會對連接行為產生影響。

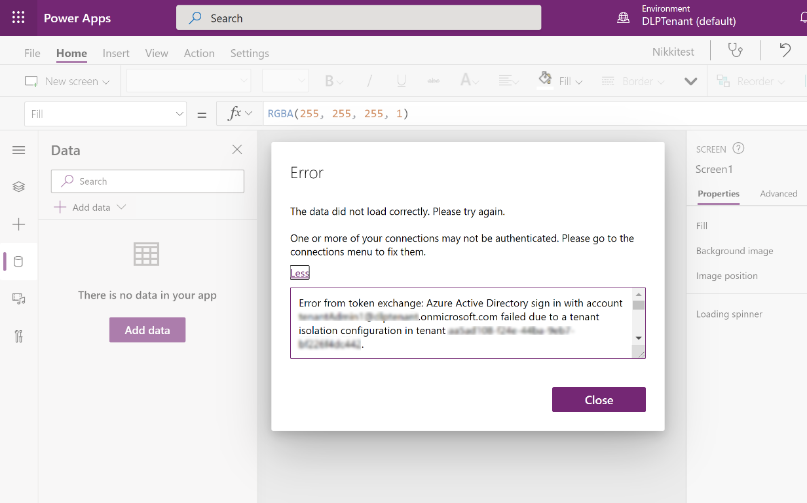

對應用程式和流程造成的設計階段影響

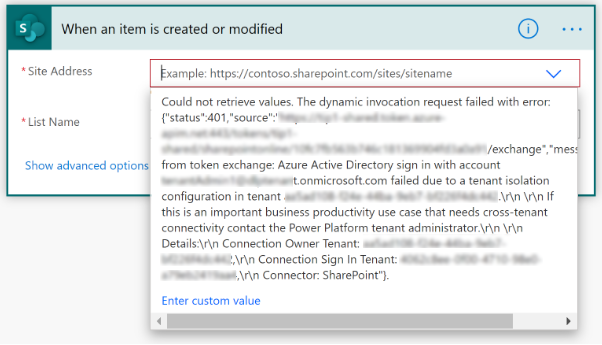

受租用戶隔離原則影響,建立或編輯資源的使用者會看到相關的錯誤訊息。 例如,當 Power Apps 製作者在被租用戶隔離原則封鎖的應用程式中使用跨租用戶連線時,會看到下列錯誤。 該應用程式未新增連線。

類似地,當 Power Automate 建立者嘗試儲存使用被租用戶隔離原則封鎖的流程中的連線的流程時,會看到以下錯誤。 流程本身已儲存,但被標記為「已暫停」,除非建立者解決資料外洩防護原則 (DLP) 違規問題,否則不會執行。

對應用程式和流程造成的執行階段影響

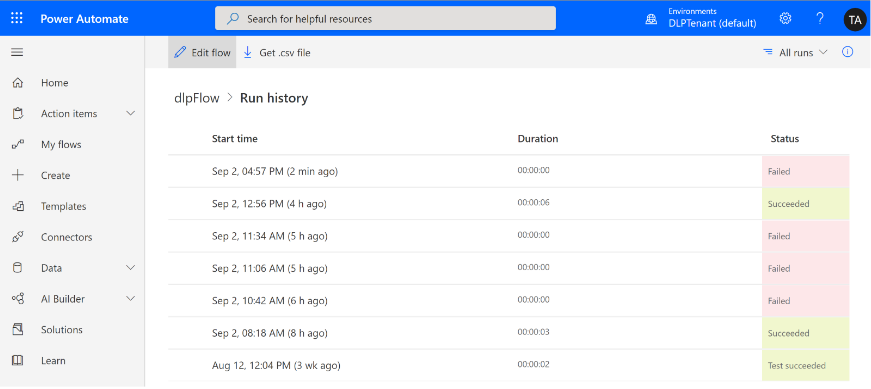

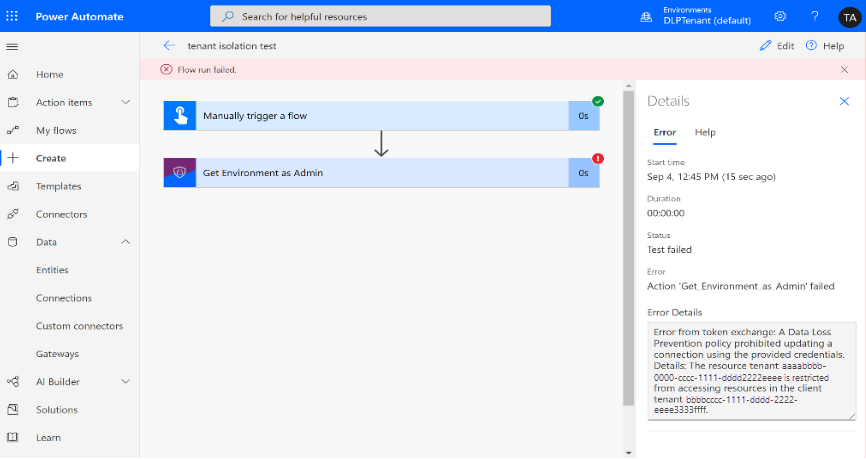

身為管理員,您可以隨時隨時修改您租用戶的租用戶隔離原則。 如果應用程式和流程是按照先前的租用戶隔離原則建立和執行的,則您所做的原則變更可能會對部分應用程式和流程造成負面影響。 違反租用戶隔離原則的應用程式或流程無法成功運作。 例如,Power Automate 中的執行歷程記錄會表示流程執行失敗。 此外,選擇失敗的執行會顯示錯誤的詳細資訊。

對於因最新的租用戶隔離原則而未成功執行的現有流程,Power Automate 中的執行歷程記錄會表示流程執行失敗。

選擇失敗的執行會顯示失敗的流程執行的詳細資訊。

注意

針對使用中的應用程式和流程評估最新的租用戶隔離原則變更大約需要一小時。 這不是及時變更。

已知問題

Azure DevOps 連接器使用 Microsoft Entra 驗證作為識別提供者,但使用其自己的 OAuth 流程和 STS 進行授權和發放權杖。 由於基於該連接器的設定從 ADO 流程傳回的權杖不是來自 Microsoft Entra ID,因此不強制執行租用戶隔離原則。 作為緩解措施,我們建議使用其他類型的資料原則來限制連接器或其動作的使用。