關於資料加密

資料是組織最有價值且無可取代的資產,而加密則做為多層資料安全性策略中最後一道、也是最強大的防線。 Microsoft 商務雲端服務和產品使用加密來保護客戶資料,並協助您維持對資料的控制。

待用資料保護

加密您的資訊會使未經授權的人無法讀取其內容,即使他們突破了您的防火牆、滲透您的網路、實際存取您的裝置或繞過您本機電腦上的權限。 加密會轉換資料,讓只有擁有解密金鑰的人才可以存取資料。

Dynamics 365 使用異質儲存 (Dataverse) 來儲存資料。 資料分佈在不同的儲存類型中:

- 適用於關聯式資料的 Azure SQL Database

- 適用於二進位資料 (例如影像和文件) 的 Azure Blob 儲存體

- 適用於搜尋索引的 Azure 搜尋服務

- 適用於稽核資料的 Azure Cosmos DB

- 用於分析的 Azure Data Lake

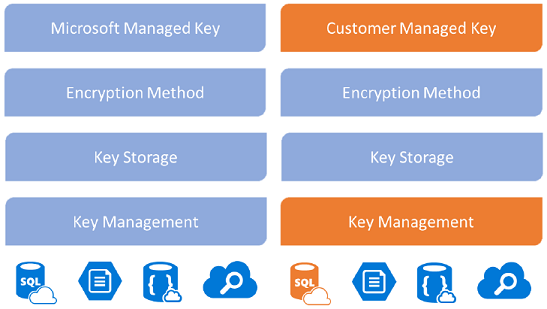

根據預設,Microsoft 使用 Microsoft 管理的金鑰儲存和管理您環境的資料庫加密金鑰。 不過,Power Platform 會提供客戶自控加密金鑰 (CMK) 以新增資料保護控制,您可以在其中自行管理資料庫加密金鑰。 加密金鑰會駐留在您自己的 Azure Key Vault 中,這可讓您根據需要旋轉或交換加密金鑰。 當您撤銷我們服務的金鑰存取權時,它也可讓您阻止 Microsoft 存取您的客戶資料。

管理員可以使用自己的金鑰產生器硬體 (HSM) 提供自己的加密金鑰,或使用 Azure Key Vault 來產生加密金鑰。 密鑰管理功能使用 Azure Key Vault 安全地儲存加密金鑰,降低了加密金鑰管理的複雜性。 Azure Key Vault 可協助保護雲端應用程式和服務所使用的加密金鑰和密碼。 加密金鑰必須符合以下 Azure Key Vault 要求:

管理員也可以隨時將加密金鑰還原為 Microsoft 管理的金鑰。

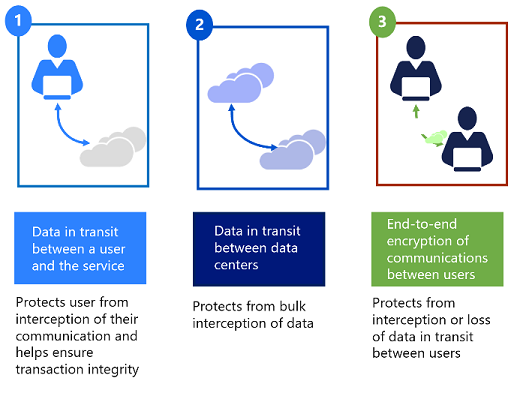

傳輸中的資料保護

Azure 會保護在外部元件間傳輸的資料,以及內部傳輸的資料,例如兩個虛擬網路之間傳輸的資料。 Azure 在使用者裝置與 Microsoft 資料中心之間以及資料中心內部使用業界標準傳輸協定 (例如 TLS)。 為了進一步保護您的資料,Microsoft 服務之間的內部通訊使用 Microsoft 骨幹網路,因此不會暴露於公用網際網路。

Microsoft 在其產品和服務中使用多種加密方法、通訊協定和演算法,以協助提供安全路徑,讓資料透過基礎結構進行傳輸,以及協助保護基礎結構中所儲存之資料的機密性。 Microsoft 使用一些在業界最強大、最安全的加密通訊協定來提供屏障,防範未經授權存取您的資料。 正確的金鑰管理是加密最佳做法中的基本要素,Microsoft 可協助確保加密金鑰的安全性受到適當保護。

通訊協定與技術範例包括:

- 傳輸層安全性/安全通訊端層 (TLS/SSL) 會根據共用密碼的對稱加密技術,在通訊透過網路傳輸時對其進行加密。

- 網際網路通訊協定安全性 (IPsec) 是一組業界標準的通訊協定,用來在網路上傳輸資料時,提供 IP 封包層級的驗證、完整性和機密性。

- 進階加密標準 (AES)-256 是美國政府所採用的美國國家標準暨技術研究院 (NIST) 對稱金鑰資料加密規格,用於取代資料加密標準 (DES) 和 RSA 2048 公開金鑰加密技術。