使用 Azure AD 為入口網站設定 SAML 2.0 提供者

注意

自 2022 年 10 月 12 日起,Power Apps 入口網站為 Power Pages。 其他資訊:Microsoft Power Pages 現在已推出 (部落格)

我們很快就會遷移並將 Power Apps 入口網站文件與 Power Pages 文件併合。

在本文中,您將了解如何使用 Azure Active Directory (Azure AD) 為入口網站設定 SAML 2.0 提供者。

注意

- 入口網站可以設定使用符合安全性聲明標記語言 (SAML) 標準的識別提供者。 在本文中,您將了解如何使用 Azure AD 作為使用 SAML 2.0 之識別提供者的範例。 變更驗證設定 可能需要幾分鐘的時間 才能反應在入口網站上。 如果您要立即反應變更,請使用 入口網站動作 重新開啟入口網站。

將 Azure AD 設為 SAML 2.0 提供者

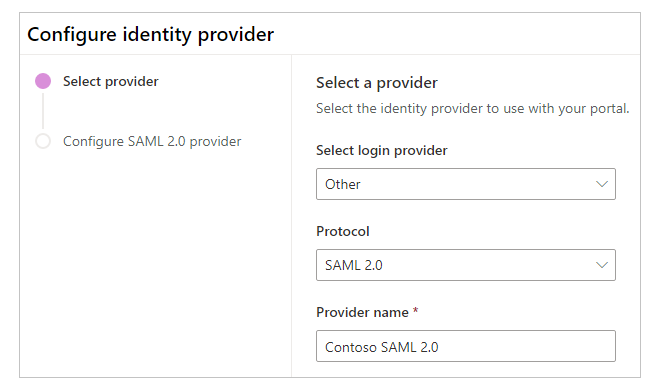

為您的入口網站選取新增提供程式。

對於 登入提供者,請選取 其他。

對於 通訊協定,選取 SAML 2.0。

輸入提供者名稱。

選取下一步。

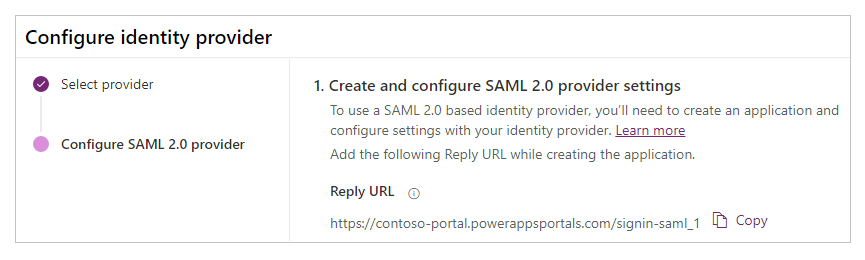

在這個步驟中,您會建立應用程式,並使用您的識別提供者設定設定。

注意

- 當驗證成功後,應用程式會使用回覆 URL 將使用者重新導向至入口網站。 如果您的入口網站使用自訂網域名稱,則可能會有不同於此處所提供的 URL。

- 快速入門: 使用 Microsoft 識別平台註冊應用程式 中提供在 Azure 入口網站上建立應用程式註冊的詳細資料。

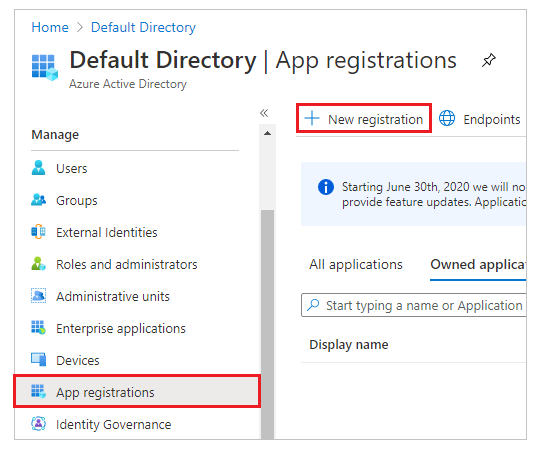

登入 Azure 入口網站。

搜尋並選取 Azure Active Directory。

選取管理下的應用程式註冊。

選取新增註冊。

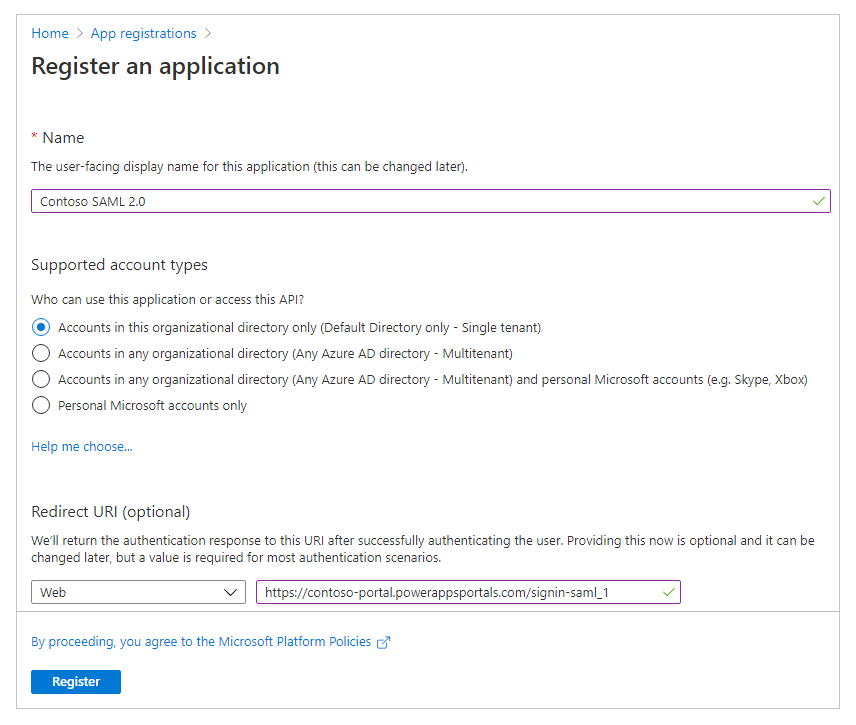

輸入名稱。

如有需要,請選取不同支援的帳戶類型。 其他資訊:支援的帳戶類型

在 重新導向 URI 下,選取 網頁 (如果未選取網頁)。

在重新導向 URI 文字方塊中輸入您的入口網站回覆 URL。

範例:https://contoso-portal.powerappsportals.com/signin-saml_1注意

如果您使用的是預設入口網站 URL,請複製並貼上回覆 URL,如在設定識別提供者畫面上的建立和設定 SAML 2.0 提供者設定區段所示 (上述步驟 6)。 如果您使用的是入口網站的自訂網域名稱,請輸入自訂 URL。 請確定在設定 SAML 2.0 提供者時,在您的入口網站設定中設定 判斷提示取用者服務 URL 時,使用這個值。

例如,如果您在 Azure 入口網站中輸入 重新導向 URI 為https://contoso-portal.powerappsportals.com/signin-saml_1,應使用它做為入口網站中的 SAML 2.0 設定。

選取註冊。

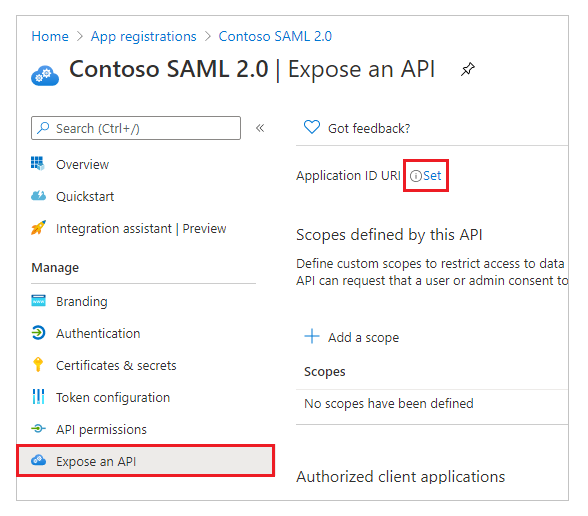

選取公開 API。

對於 應用程式識別碼 URI,請選取 設定。

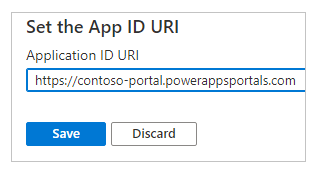

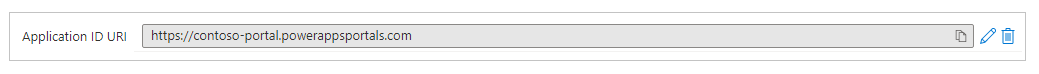

將入口網站 URL 輸入為應用程式識別碼 URI。

注意

如果您使用的是自訂網域名稱,入口網站 URL 可能不同。

選取儲存。

讓 Azure 入口網站保持開啟狀態,然後切換至 Power Apps 入口網站的 SAML 2.0 設定以進行後續步驟。

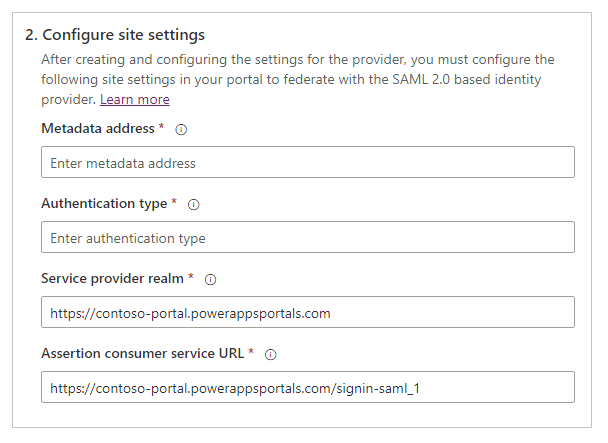

在此步驟中,輸入入口網站設定的網站設定。

提示

如果您在先前的步驟中設定應用程式註冊後關閉瀏覽器視窗,請登入 Azure 入口網站,然後前往您註冊的應用程式。

中繼資料位址: 若要設定中繼資料位址,請請執行下列步驟:

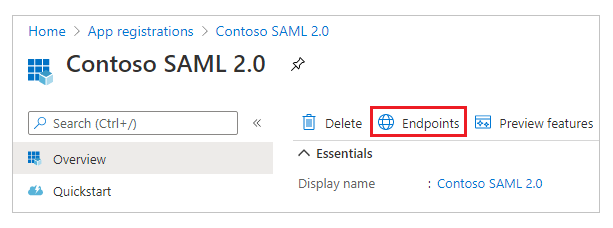

在 Azure 入口網站中選取概觀。

選取端點。

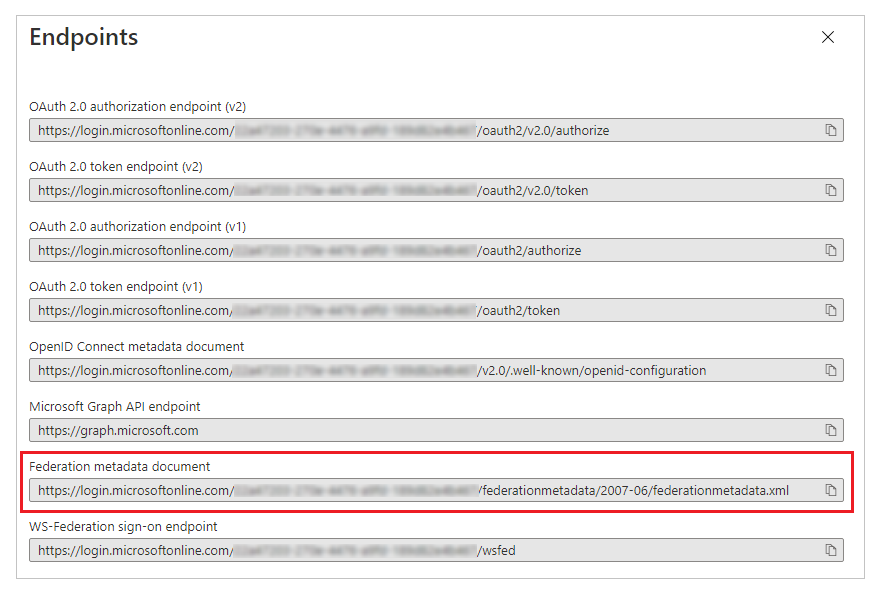

複製 同盟中繼資料文件 的 URL。

將複製的文件 URL 貼上為入口網站的中繼資料位址。

驗證類型: 若要設定驗證類型,請執行下列步驟::

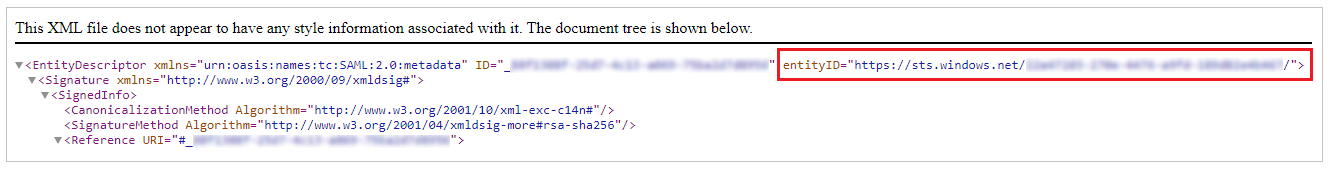

在新瀏覽器視窗中複製並貼上之前設定的中繼資料位址。

從 URL 文件複製

entityID標籤的值。

將複製的

entityID值貼上為驗證類型。

範例:https://sts.windows.net/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/

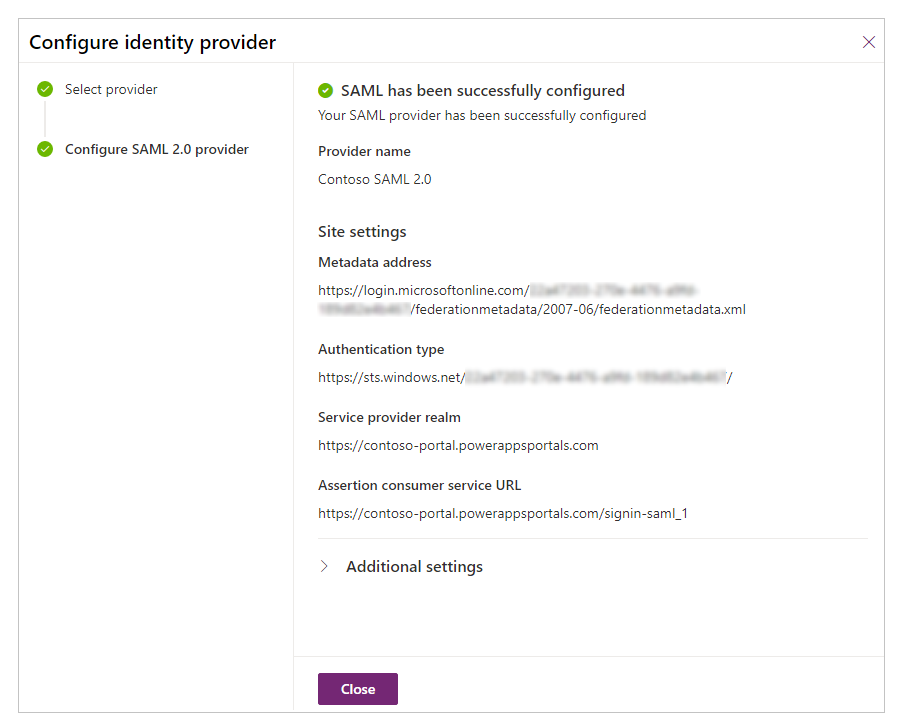

服務提供者領域:將入口網站 URL 輸入為服務提供者領域。

範例:https://contoso-portal.powerappsportals.com注意

如果您使用的是自訂網域名稱,入口網站 URL 可能不同。

判斷提示取用者服務 URL: 在 判斷提示取用者服務 URL 文字方塊中輸入您的入口網站 回覆 URL。

範例:https://contoso-portal.powerappsportals.com/signin-saml_1

注意

如果您使用的是預設入口網站 URL,則可以複製並貼上 回覆 URL,如 建立和設定 SAML 2.0 提供者設定 步驟中所示。 如果您使用的是自訂網域名稱,請手動輸入 URL。 請確認在此輸入的值與您在先前的 Azure 入口網站中輸入的 重新導向 URI 值完全相同。

選取確認。

選取關閉。

請參閱

使用 AD FS 為入口網站設定 SAML 2.0 提供者

在入口網站中使用 SAML 2.0 的常見問題

設定入口網站的 SAML 2.0 提供者