客戶安全性最佳做法

適當的角色:系統管理代理程式 |技術服務人員代理程式

雲端解決方案提供者 (CSP) 合作夥伴的所有客戶都應該遵循本文中的安全性指引。

如需 CSP 的安全性最佳做法,請參閱 CSP 安全性最佳做法。

確定已在每個帳戶上啟用並註冊多重要素驗證 (MFA)。 使用Microsoft Entra ID 安全性預設值 或 條件式存取 來強制執行 MFA。 MFA 是防範威脅的最佳基準安全性衛生方法。

- 請考慮搭配 Microsoft Authenticator 應用程式使用無密碼登入。

經常檢閱可能未預期地布建的訂用帳戶和資源或服務。

利用 成本異常警示 來偵測 Azure 訂用帳戶中非預期的高耗用量。

具有Microsoft Entra 系統管理角色的用戶不應該定期使用這些帳戶進行電子郵件和共同作業。 為共同作業工作建立沒有Microsoft Entra 系統管理角色的個別用戶帳戶。

定期檢閱並確認具有特殊許可權 Entra 系統管理員角色之所有使用者Microsoft Entra標識符內的密碼復原電子郵件地址和電話號碼,並立即更新。

檢閱、稽核和最小化訪問許可權和委派的許可權。 請務必考慮並實作最低許可權方法。 Microsoft建議優先 檢閱和稽核合作夥伴關係 ,以將組織與上游提供者之間任何不必要的許可權降到最低。 Microsoft建議立即移除任何不熟悉或尚未稽核的合作夥伴關係存取權。

檢閱、強化及監視所有租用戶系統管理員帳戶: 所有組織都應該徹底檢閱所有租用戶系統管理員使用者,包括與 Azure 訂用帳戶中管理相關聯的 使用者(AOBO), 以及驗證使用者和活動真實性。 我們強烈建議所有租用戶系統管理員使用網路釣魚防護 MFA、檢閱已註冊以搭配 MFA 使用的裝置,以及將使用常設高許可權存取降至最低。 繼續重新指定所有作用中的租用戶系統管理員用戶帳戶,並定期檢查稽核記錄,以確認高許可權的使用者存取權不會授與或委派給不需要這些許可權來執行其工作的系統管理員使用者。

檢閱 B2B 和本機帳戶的服務提供者許可權存取: 除了使用委派的系統管理許可權功能之外,某些雲端服務提供者也會使用客戶租使用者中的企業對企業帳戶或本機系統管理員帳戶。 我們建議您識別您的雲端服務提供者是否使用這些帳戶,如果是,請確定這些帳戶受到妥善控管,並在您的租使用者中具有最低許可權存取權。 Microsoft建議使用「共用」系統管理員帳戶。 檢閱有關如何檢閱 B2B 帳戶許可權的詳細指引。

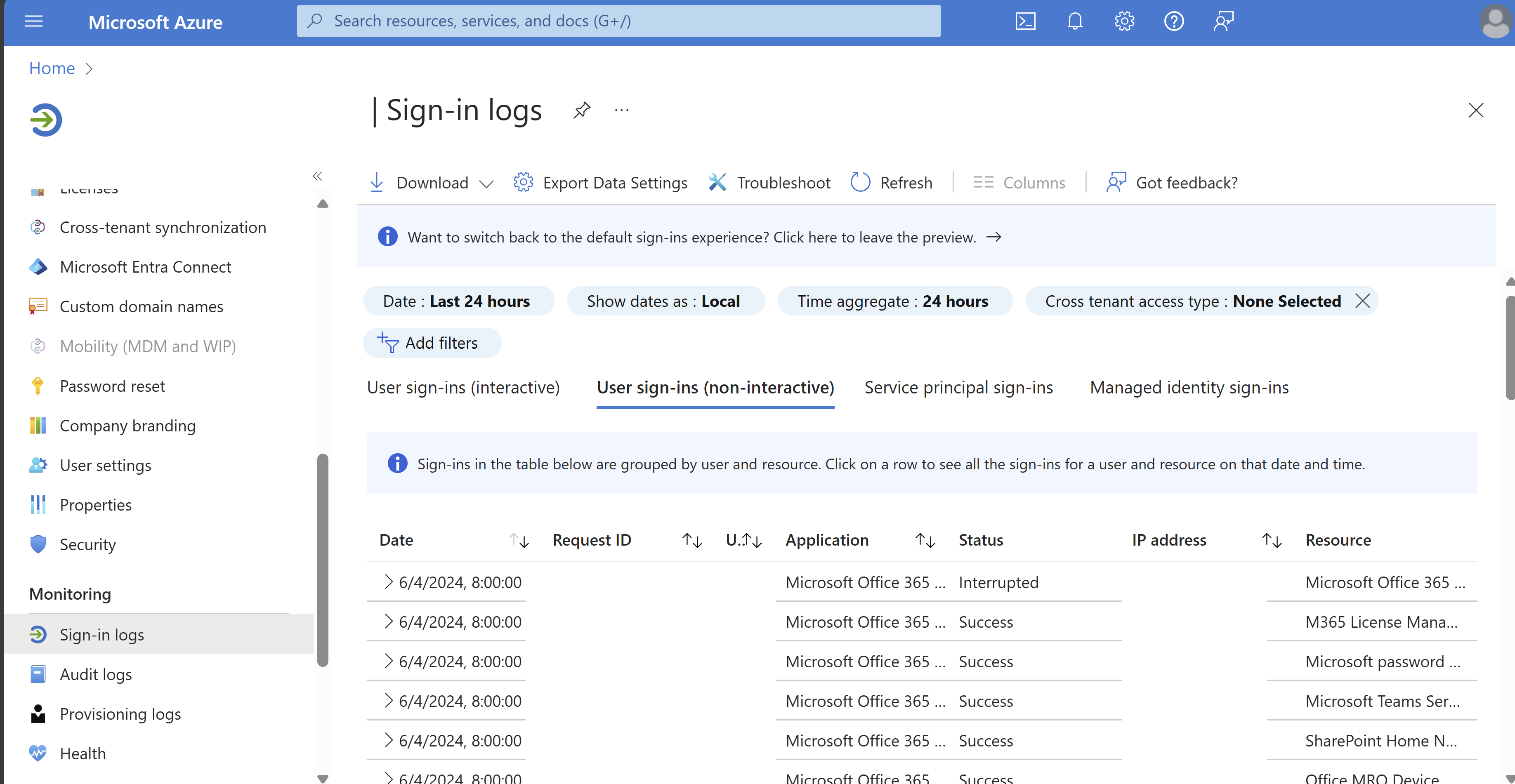

檢閱和稽核Microsoft Entra 登入和組態變更:透過 Microsoft Entra 登入記錄、Microsoft Entra 稽核記錄,以及 Microsoft Purview 合規性入口網站(先前在 Exchange 系統管理中心),稽核此性質的驗證可供客戶使用。 我們最近新增了功能,以查看具有委派系統管理員許可權的合作夥伴登入。 您可以移至 [Microsoft Entra 系統管理中心的登入記錄],並新增 [跨租使用者存取類型]:[使用者登入] 索引卷標上的 [服務提供者] 來查看這些登入的篩選檢視。

檢閱現有的記錄可用性和保留策略: 調查惡意執行者所執行的活動,十分強調針對雲端式資源擁有足夠的記錄保留程式,包括Microsoft 365。 各種訂用帳戶層級都有個別的記錄可用性和保留原則,在形成事件響應程式之前,請務必瞭解這些原則。

我們鼓勵所有組織熟悉您訂用帳戶內提供的記錄,並定期評估這些記錄是否充足和異常。 對於依賴第三方組織的組織,請與他們合作,瞭解其所有系統管理動作的記錄策略,並建立程式,應該在事件期間提供記錄。