使用 Outlook 用戶端時的 Teams 會議載入巨集安全性

Teams 會議載入巨集 (或 TMA) 是用來從 Windows 上的 Outlook 桌面用戶端在 Teams 中排程會議。

Outlook 和 Teams 服務之間的 TMA 座標,因此請務必確保 TMA 安全。 採取安全措施有助於降低網路安全性攻擊的風險。

以下是保護Teams會議載入巨集的方法,涵蓋在本文中:

- (建議) 使用 Microsoft Outlook 信任中心,防止 Outlook 在 TMA DLL 未以信任發行者的憑證簽署時載入 TMA。

- 使用網域的組策略,並更新 跟證書 和 受信任的發行者,特別是因為它防止使用者收到信任發行者提示。

- AppLocker 也可以用來防止來自不受信任發行者的 DLL 載入。

Microsoft Outlook 信任中心組策略

您可以使用 信任中心組策略 來管理載入巨集:

- 若要確保只載入組織信任的載入巨集

- 若要停止載入巨集無法載入未指定的位置

此做法有助於防範惡意代碼影響 COM 註冊,使其從另一個放置 DLL 的位置載入。

步驟如下:

-

保護 Outlook 免於不安全的載入巨集

- 移至 Outlook 信任中心。 https://www.microsoft.com/en-us/trust-center

- 到達時,選取 [檔案 > 選項 > 信任中心]。

- 選 取 Microsoft Outlook 信任中心]。

- 在左側功能表的 [Microsoft Outlook 信任中心] 底下,選取 [ 信任中心設定]。

- 在 [ 巨集設定] 底下,選 取 [數字簽名巨集的通知],所有其他巨集均已停用。

- 在這種情況下,系統管理員必須選取 [ 將巨集安全性設定套用至已安裝的載入 巨集]。

- 選取 [確定] 按鈕進行這些變更並結束信任中心,然後再次選取 [ 確定 ],關閉選項。

這些選項會一直保留在那裡。

現在,在 Outlook 信任中心外:

重新啟動用戶端上的 Outlook。

當 Outlook 重新開啟時,應用程式會要求載入每個載入巨集的許可權,並自動停用 任何未 簽署的載入巨集。

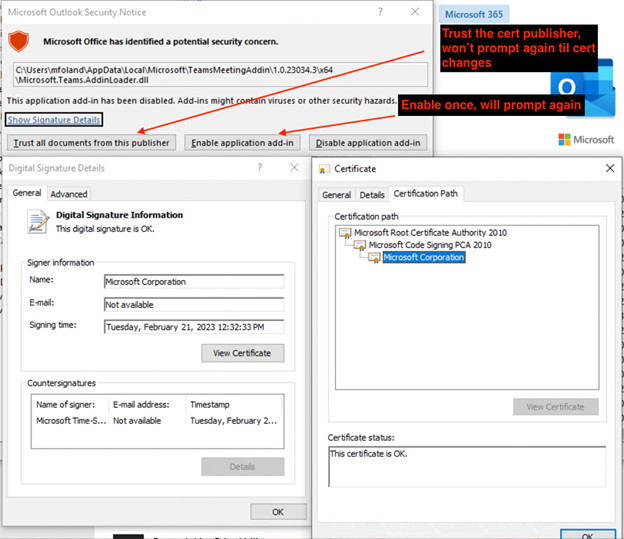

- 下圖是使用者 TMA 體驗的外觀:

- 使用者會看到Microsoft Outlook 安全性注意事項,該通知可能會 Microsoft Office 已發現列出 Microsoft.Teams.AddinLoader.dll 的潛在安全性疑慮 。 選項如下:

-

信任此 Publisher 的所有檔。

- 選取此選項會信任憑證的發行者,而且在憑證變更之前不會再次提示使用者。

-

2. 啟用應用程式載入巨集。

- 此選項只會在個別情況下啟用,因此此載入巨集會在此單次啟用,系統會再次提示使用者。

-

3. 停用應用程式載入巨集。

- 停用載入巨集。

-

信任此 Publisher 的所有檔。

- 依照步驟設定 群組原則 自動信任特定跟證書頒發機構單位。

- 開啟您域控制器 (DC) 上的 群組原則 管理主控台。

- 建立新的 群組原則 物件 (GPO) 或編輯您要用來設定設定的現有 GPO。

- 接下來移至計算機設定>原則 > Windows 設定安全性>>設定公鑰原則。

- 以滑鼠右鍵按兩下 [受信任的跟證書授權單位],然後選取 [匯入]。

- 流覽至跟證書頒發機構單位 2010 檔案Microsoft您要信任並匯入的憑證發行者之跟證書證書單位 2010 檔案。

- 將 GPO 連結至適當的組織單位,以將設定套用至您要使用原則的計算機。 如需此程式的詳細資訊,請參閱: 將Applocker原則部署到生產中

- 接下來,依照步驟設定 群組原則 自動信任發行者。

- 在您的域控制器上開啟 群組原則 管理主控台。

- 建立新的 GPO 或編輯您要用來設定設定的現有 GPO。

- 瀏覽至電腦設定>原則 > Windows 設定安全性>>設定公鑰原則。

- 以滑鼠右鍵按兩下 [信任的發行者],然後選取 [匯入]。

- 流覽至您要信任之憑證發行者Microsoft Corporation 檔案的葉片憑證並匯入檔案。

- 將 GPO 連結至適當的組織單位,以將設定套用至您選擇的電腦。

- 下圖是使用者 TMA 體驗的外觀:

透過組策略管理載入巨集

- 下載 #DE4655E4F6AB1492C87311D6E56B9D0DF/Office LTSC 2021/ Office 2019/Office 2016 (ADMX/ADML) 的系統管理範本檔案,以及 Office 2016 的 Office 自定義工具。

- 將 ADMX/ADML 樣本檔案新增至 群組原則 管理:

- 在 [用戶設定>管理範>本] 下Microsoft Outlook (版本號碼) 安全>性>信任中心]。

-

將巨集安全性設定套用至巨集、載入巨集及其他動作:此原則設定會控制 Outlook 是否也會將巨集安全性設定套用至已安裝的 COM 載入巨集及其他動作。

- 設定為: 啟用

-

巨集的安全性設定:此原則設定會控制 Outlook 中巨集的安全性層級。

-

設定為: 已簽署、停用未簽署的警告。

- 此選項會對應到 數位簽署巨集的通知,所有其他巨集 都會停用信任中心的選項。 如果載入巨集是由信任的發行者數字簽署,載入巨集可以由信任的發行者執行。

-

設定為: 已簽署、停用未簽署的警告。

-

將巨集安全性設定套用至巨集、載入巨集及其他動作:此原則設定會控制 Outlook 是否也會將巨集安全性設定套用至已安裝的 COM 載入巨集及其他動作。

- 載入巨集的其他組策略。

- 在 [用戶設定>管理範>本] 下Microsoft Outlook 2016 > 安全性]

- 設定載入巨集信任等級:所有已安裝的受信任 COM 載入巨集都可以受到信任。 如果出現載入巨集,載入巨集的 Exchange 設定仍會覆寫,且已選取此選項。

- 在 [用戶設定>管理範>本] 下Microsoft Outlook 2016 > 其他

- 封鎖所有未受管理的載入巨集:此原則設定會封鎖所有不受「受管理載入巨集清單」原則設定管理的載入巨集。

- 受管理的載入巨集清單:此原則設定可讓您指定一律啟用哪些載入巨集、一律停用 (封鎖) ,或由用戶設定。 若要封鎖不受此原則設定管理的載入巨集,您也必須設定「封鎖所有未受管理的載入巨集」原則設定。

- 在 [用戶設定>管理範>本] 下Microsoft Outlook 2016 安全>性表>單設定>程式設計安全>性信任的載入巨集

- 設定信任的載入巨集:此原則設定是用來指定可執行且不受 Outlook 安全性措施限制的受信任載入巨集清單。

- 在 [用戶設定>管理範>本] 下Microsoft Outlook 2016 > 安全性]

- 在 [用戶設定>管理範>本] 下Microsoft Outlook (版本號碼) 安全>性>信任中心]。

AppLocker

AppLocker 應用程式控制原則可協助您控制使用者可以執行哪些應用程式和檔案。 這些文件類型包括可執行檔、腳本、Windows Installer 檔案、動態連結媒體櫃 (DLL) 、封裝的應用程式,以及封裝的應用程式安裝程式。

讓我們專注於使用AppLocker來 停止 載入未由信任的發行者簽署的 DLL。

使用 AppLocker 來停止載入未簽署的 DLL。

若要使用Applocker來停止載入未簽署的 DLL,您必須在本機或 群組原則 中建立新的 DLL 規則。

注意事項

本節的先決條件是 Windows 10 企業版 和教育或 Windows Server 2012 或更新版本。

若要針對特定 DLL 在 Windows 10 或 Windows 11 上設定 AppLocker,請遵循下列步驟:

- 開啟原則編輯器。

- 本機電腦

- 開啟本地安全策略編輯器。 在 [執行] 對話框或 [開始] 功能表搜尋列中輸入 secpol.msc,然後按 Enter。

- 群組原則

- 透過組策略編輯AppLocker原則 |Microsoft瞭解]

- 本機電腦

- 在 [本機安全策略編輯器] 中,流覽至應用程式控制原則 > AppLocker > DLL 規則。

- 如果您使用受支援的 Windows 版本,但仍然沒有看到 DLL 規則,可能是因為 AppLocker 未在您的系統上啟用或設定。 在此情況下,您可以依照下列步驟來啟用AppLocker:

- 開啟本地安全策略編輯器。 在 [執行] 對話框或 [開始] 功能表搜尋列中輸入 secpol.msc,然後按 Enter。

- 在 [本機安全策略編輯器] 中,流覽至應用程式控制原則 > AppLocker。

- 以滑鼠右鍵按兩下 AppLocker,然後選取 [內容]。

- 在 [AppLocker 內容] 底下的 [強制執行] 索引卷標中:

- 選取 [設定規則強制執行] 旁的 [設定]。

- 將規則集合等額外原則設定為僅稽核模式。

- 一旦驗證完成,就可以更新為強制執行

- 選取 [確定] 儲存變更。

- 請確定應用程式身分識別服務正在 執行中。

- 如果您使用受支援的 Windows 版本,但仍然沒有看到 DLL 規則,可能是因為 AppLocker 未在您的系統上啟用或設定。 在此情況下,您可以依照下列步驟來啟用AppLocker:

- 建立新的 DLL 規則

- 從本地安全策略編輯器

- 以滑鼠右鍵按兩下 [DLL 規則],然後選取 [建立新規則]。

- 在 [建立 DLL 規則] 精靈中,選取 [使用現有檔案],然後流覽至您要為其建立規則的 DLL 檔案。

- 選取您要建立 (的規則類型,例如允許或拒絕) ,以及設定所需的任何其他規則條件。

- 完成精靈並儲存新規則。

- 或從 PowerShell:

- 建立新 DLL 規則所需的 PowerShell Cmdlet 可以一起管線。

- 從本地安全策略編輯器

- 透過AppLocker組策略管理載入巨集

- Get-ChildItem - 取得檔案的物件

- Get-AppLockerFileInformation - 從檔案列表或事件記錄檔取得建立 AppLocker 規則所需的檔案資訊

-

New-AppLockerPolicy - 從檔案資訊列表和其他規則建立選項建立新的 AppLocker 原則。

- RuleType 必須發佈,這會強制執行程式代碼簽署。

- 使用者可以是個別的使用者或群組,所有範例都使用 [所有人]。

- AllowWindows 表示 AppLocker 原則允許所有本機 Windows 元件。

- 建立每個檔案的 DLL 規則

- TMA 檔案位置取決於安裝類型

- 每個用戶安裝

- 安裝位置:%localappdata%\Microsoft\TeamsMeetingAddin

- 每台電腦安裝

- 安裝位置:c:\Program Files (x86) \TeamsMeetingAddin

- 每個用戶安裝

Get-ChildItem <TMAFileLocation>\Microsoft.Teams.AddinLoader.dll | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml- 設定原則:

- Local Machines i.

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge - 群組原則 i.

Set-AppLockerPolicy -XMLPolicy .\TMA.xm -LDAP "<LDAP Info for Group Policy>"

- Local Machines i.

- 必須針對 TMA 的 x64 和 x86 目錄底下的每個 DLL 完成步驟 1 和 2。

- TMA 檔案位置取決於安裝類型

-

一次建立所有 DLL 規則:

- Get-AppLockerFileInformation -Directory .\Microsoft\TeamsMeetingAddin\1.0.23089.2 -Recurse |New-AppLockerPolicy -詳細資訊 - RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml |Out-File .\TMA.xml'

-

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge3. 執行 群組原則 更新需要LDAP資訊。

要知道的重要事項:

- 假設在環境中開啟了 AppLocker,則 IT 部門會熟悉 AppLocker。 他們知道它是設計來使用 [允許] 模型,而且不會封鎖任何不允許的專案。

- 當 Publisher 規則失敗時,會提供哈希規則做為備援。 哈希規則必須在每次 TMA 更新時更新。

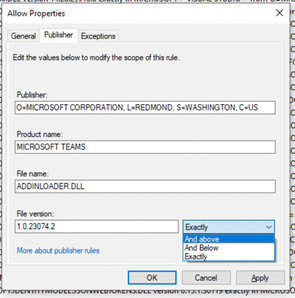

- 新增 AppLocker 原則的 PowerShell 命令將設定為僅符合要新增 > 的 DLL 確切版本,並進入 Publisher 規則的 [允許屬性],並將範圍的 [檔案版本] 選項變更為 [和高於列出的版本]。

- 若要讓 AppLocker 接受更多適用於 Publisher 規則的 DLL 版本,請移至 [允許 Publisher 規則的屬性],並將 [檔案] 版本的下拉式清單從 [完全) ] 變更為 [和] 上方 (。

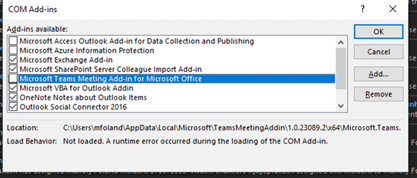

- 如果 AppLocker 原則封鎖載入巨集,一旦啟用後,載入巨集就不會顯示,而檢查 COM 載入巨集會顯示..

如需詳細資訊

啟用或停用 Microsoft 365 檔案中的巨集 - Microsoft 支援服務 AppLocker (Windows) |Microsoft瞭解]