設定群組受控服務帳戶 (gMSA) 案例的網域

重要

本文僅適用於 MIM 2016 SP2。

Microsoft Identity Manager (MIM) 與 Active Directory (AD) 網域搭配使用。 您應已安裝 AD,請確定環境中有您能夠管理的網域的網域控制站。 本文描述如何在該網域中設定群組受控服務帳戶,以供 MIM 使用。

概觀

群組受控服務帳戶不需要定期變更服務帳戶密碼。 隨著 MIM 2016 SP2 發行,下列 MIM 元件可以將 gMSA 帳戶設定為在安裝過程中使用:

- MIM 同步處理服務 (FIMSynchronizationService)

- MIM 服務 (FIMService)

- MIM 密碼註冊網站應用程式集區

- MIM 密碼重設網站應用程式集區

- PAM REST API 網站應用程式集區

- PAM 監視服務 (PamMonitoringService)

- PAM 元件服務 (PrivilegeManagementComponentService)

下列 MIM 元件不支援以 gMSA 帳戶的身分執行:

- MIM 入口網站。 因為 MIM 入口網站為 SharePoint 環境的一部分。 作為替代,您可以在伺服器陣列模式中部署 SharePoint,並在 SharePoint Server 中設定自動變更密碼。

- 所有管理代理程式

- Microsoft 憑證管理

- BHOLD

如需 gMSA 的詳細資訊,請參閱下列文章:

建立使用者帳戶和群組

MIM 部署的所有元件在網域中都需要自己的身分識別。 這包括 MIM 元件 (例如服務與同步) 及 SharePoint 和 SQL。

注意

本逐步解說使用 Contoso 公司的範例名稱和值。 請替換成您自己的值。 例如:

- 網域控制站名稱 - dc

- 網域名稱 - contoso

- MIM 服務伺服器名稱 - mimservice

- MIM 同步處理服務伺服器名稱 - mimsync

- SQL Server 名稱 - sql

- 密碼 - Pass@word1

以網域系統管理員 (例如 Contoso\Administrator) 身分登入網域控制站。

為 MIM 服務建立下列使用者帳戶。 啟動 PowerShell 並鍵入下列 PowerShell 指令碼,以建立新的 AD 網域使用者 (並非所有帳戶都是必要的,雖然這些指令碼僅供資訊參考之用,但最佳做法是使用專用的 MIMAdmin 帳戶來進行 MIM 與 SharePoint 安裝程序)。

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1建立所有群組的安全性群組。

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdmin新增 SPN 以啟用服務帳戶的 Kerberos 驗證

setspn -S http/mim.contoso.com contoso\svcMIMAppPool請務必註冊下列 DNS ' A ' 記錄以進行適當的名稱解析 (假設 MIM 服務、MIM 入口網站、密碼重設以及密碼註冊網站都裝載於同一部電腦上)

- mim.contoso.com - 指向 MIM 服務和入口網站伺服器實體 IP 位址

- passwordreset.contoso.com - 指向 MIM 服務和入口網站伺服器實體 IP 位址

- passwordregistration.contoso.com - 指向 MIM 服務和入口網站伺服器實體 IP 位址

建立金鑰發佈服務根金鑰

請確定您是以系統管理員身分登入網域控制站來準備群組金鑰發佈服務。

如果該網域已經有根金鑰 (使用 Get-KdsRootKey 進行檢查),請繼續進行至下一區段。

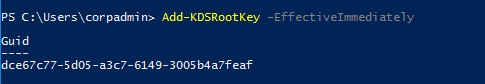

視需要建立金鑰發佈服務 KDS 根金鑰 (每個網域只需執行一次)。 網域控制站上的 KDS 服務會使用根金鑰 (以及其他資訊) 來產生密碼。 以系統管理員身分鍵入下列 PowerShell 命令:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately 可能需要最多 10 小時的延遲,因為它需要複寫到所有網域控制站。 針對兩部網域控制站,此延遲大約為 1 個小時。

注意

在實驗室或測試環境中,您可以改為執行下列命令來避免 10 個小時的複寫延遲:

Add-KDSRootKey -EffectiveTime ((Get-Date).AddHours(-10))

建立 MIM 同步處理服務帳戶、群組以及服務主體

請確定要安裝 MIM 軟體的電腦所有電腦帳戶都已經加入網域。 然後,以網域系統管理員身分在 PowerShell 中執行這些步驟。

建立 MIMSync_Servers 群組,並將所有 MIM 同步處理伺服器新增到此群組。 鍵入下列命令,為 MIM 同步處理伺服器建立新的 AD 群組。 然後,將 MIM 同步處理伺服器 Active Directory 電腦帳戶 (例如 contoso\MIMSync$) 新增到此群組中。

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$建立 MIM 同步處理服務 gMSA。 鍵入下列 PowerShell 命令。

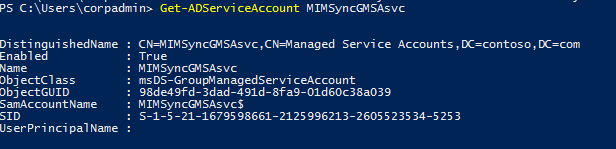

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"檢查 GSMA (藉由執行 Get-ADServiceAccount PowerShell 命令所建立) 的詳細資料:

如果您打算執行密碼變更通知服務,則必須藉由執行下列 PowerShell 命令來註冊服務主體名稱:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}重新啟動 MIM 同步處理伺服器,以便在 "MIMSync_Server" 群組成員資格變更時,重新整理與伺服器建立關聯的 Kerberos 權杖。

建立 MIM 服務管理代理程式服務帳戶

- 通常在安裝 MIM 服務時,您會為 MIM 服務管理代理程式 (MIM MA 帳戶) 建立新的帳戶。 透過 gMSA,您可以使用下列兩個方法:

使用 MIM 同步處理服務群組受控服務帳戶,而不建立個別帳戶

您可以略過 MIM 服務管理代理程式服務帳戶的建立步驟。 在此情況下,請在安裝 MIM 服務時使用 MIM 同步處理服務 gMSA 名稱 (例如 contoso\MIMSyncGMSAsvc$) 而不使用 MIM MA 帳戶。 稍後在 MIM 服務管理代理程式設定中,啟用 [使用 MIMSync 帳戶] 選項。

請不要針對 MIM 同步處理服務 gMSA 啟用 [拒絕從網路登入],因為 MIM MA 帳戶需要 [允許網路登入] 權限。

使用 MIM 服務管理代理程式服務帳戶的一般服務帳戶

以網域系統管理員身分啟動 PowerShell,並鍵入下列命令以建立新的 AD 網域使用者:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1請不要針對 MIM MA 帳戶啟用 [拒絕從網路登入],因為其需要 [允許網路登入] 權限。

建立 MIM 服務帳戶、群組以及服務主體

請繼續以網域系統管理員身分執行 PowerShell。

建立 MIMService_Servers 群組,並將所有 MIM 服務伺服器新增到此群組。 鍵入下列 PowerShell 命令,為 MIM 服務伺服器建立新的 AD 群組,並將 MIM 服務伺服器 Active Directory 的電腦帳戶 (例如 contoso\MIMPortal$) 新增到此群組中。

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$建立 MIM 服務 gMSA。

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}藉由執行下列 PowerShell 命令以註冊服務主體名稱並啟用 Kerberos 委派:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}針對 SSPR 案例,您需要 MIM 服務帳戶能夠與 MIM 同步處理服務進行通訊,因此 MIM 服務帳戶必須是 MIMSyncAdministrators 或 MIM 同步密碼重設及瀏覽群組中的成員:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$重新啟動您的 MIM 服務伺服器,以便在 "MIMService_Servers" 群組成員資格變更時,重新整理與伺服器建立關聯的 Kerberos 權杖。

視需要建立其他 MIM 帳戶和群組

如果要設定 MIM SSPR,然後遵循上述針對 MIM 同步處理服務和 MIM 服務所述的相同指導方針,您可以針對下列各項建立其他 gMSA:

- MIM 密碼重設網站應用程式集區

- MIM 密碼註冊網站應用程式集區

如果要設定 MIM PAM,然後遵循上述針對 MIM 同步處理服務和 MIM 服務所述的相同指導方針,您可以針對下列各項建立其他 gMSA:

- MIM PAM REST API 網站應用程式集區

- MIM PAM 元件服務

- MIM PAM 監視服務

在安裝 MIM 時指定 gMSA

一般規則是使用 MIM 安裝程式時,若要指定您想要使用 gMSA 而不是一般帳戶,請將貨幣符號字元附加至 gMSA 名稱,例如 contoso\MIMSyncGMSAsvc$,並將密碼欄位保留空白。 其中一個例外狀況為 miisactivate.exe 工具,其可接受不含貨幣符號的 gMSA 名稱。