步驟 3. 套用高數據保護

建議的應用程式保護設定

建立及套用 Intune 層級企業高數據保護的應用程式保護時,請使用下列建議的應用程式保護設定。

層級 3 企業高數據保護

層級 3 是建議作為標準的數據保護組態,適用於具有大型和複雜安全性組織的組織,或針對將以攻擊者唯一為目標的特定使用者和群組。 這類組織通常會以資金高且複雜的敵人為目標,因此值得說明其他條件約束和控件。 此設定會藉由限制其他數據傳輸案例、增加 PIN 設定的複雜度,以及新增行動威脅偵測,來擴充層級 2 中的設定。

重要事項

層級 3 中強制執行的原則設定包含針對層級 2 建議的所有原則設定,但只會列出下列已新增或變更的設定,以實作比層級 2 更多的控件和更複雜的設定。 這些原則設定可能會對使用者或應用程式造成重大影響,強制執行與目標組織所面臨風險相符的安全性層級。

資料保護

| 設定 | 設定描述 | 值 | 平台 | 附註 |

|---|---|---|---|---|

| 數據傳輸 | 將電信數據傳輸至 | 任何受原則管理的撥號程式應用程式 | Android | 系統管理員也可以藉由選取 特定撥號程式應用程式 ,並提供撥號程式 應用程式套件識別 碼和撥號程式應用程式名稱值,將此設定設定為使用不支援應用程式保護原則的撥號 程式應用程式 。 |

| 數據傳輸 | 將電信數據傳輸至 | 特定撥號程式應用程式 | iOS/iPadOS | |

| 數據傳輸 | 撥號程式應用程式URL配置 | replace_with_dialer_app_url_scheme | iOS/iPadOS | 在 iOS/iPadOS 上,此值必須取代為所使用自定義撥號程式應用程式的 URL 配置。 如果 URL 配置未知,請連絡應用程式開發人員以取得詳細資訊。 如需 URL 配置的詳細資訊,請 參閱定義應用程式的自定義 URL 配置。 |

| 數據傳輸 | 從其他應用程式接收數據 | 受原則管理的應用程式 | iOS/iPadOS、Android | |

| 數據傳輸 | 將數據開啟至組織檔 | 封鎖 | iOS/iPadOS、Android | |

| 數據傳輸 | 允許使用者從選取的服務開啟數據 | 商務用 OneDrive、SharePoint、相機、相片媒體櫃 | iOS/iPadOS、Android | 如需相關信息,請參閱 Android 應用程式保護原則設定 和 iOS 應用程式保護原則設定。 |

| 數據傳輸 | 第三方鍵盤 | 封鎖 | iOS/iPadOS | 在 iOS/iPadOS 上,這會封鎖所有第三方鍵盤在應用程式內運作。 |

| 數據傳輸 | 核准的鍵盤 | 需要 | Android | |

| 數據傳輸 | 選取要核准的鍵盤 | 新增/移除鍵盤 | Android | 使用 Android 時,必須選取鍵盤,才能根據您部署的 Android 裝置來使用。 |

| 功能 | 列印組織數據 | 封鎖 | iOS/iPadOS、Android、Windows |

存取需求

| 設定 | 值 | 平台 |

|---|---|---|

| 簡單 PIN | 封鎖 | iOS/iPadOS、Android |

| 選取 PIN 長度下限 | 6 | iOS/iPadOS、Android |

| 在天數之後重設 PIN | 是 | iOS/iPadOS、Android |

| 天數 | 365 | iOS/iPadOS、Android |

| 類別 3 Biometrics (Android 9.0+) | 需要 | Android |

| 在生物特徵辨識更新之後使用 PIN 覆寫生物特徵辨識 | 需要 | Android |

條件式啟動

| 設定 | 設定描述 | 值/動作 | 平台 | 附註 |

|---|---|---|---|---|

| 裝置條件 | 需要裝置鎖定 | 高/區塊存取 | Android | 此設定可確保 Android 裝置具有符合最低密碼需求的裝置密碼。 |

| 裝置條件 | 允許的裝置威脅等級上限 | 安全/封鎖存取 | Windows | |

| 裝置條件 | 已越獄/Root 破解的裝置 | N/A/ 抹除資料 | iOS/iPadOS、Android | |

| 裝置條件 | 允許的威脅層級上限 | 安全/封鎖存取 | iOS/iPadOS、Android | 您可以使用Mobile Threat Defense 檢查未註冊的裝置是否有威脅。 如需詳細資訊,請參閱 未註冊裝置的Mobile Threat Defense。 如果裝置已註冊,則可以略過此設定,以便為已註冊的裝置部署MobileThreatDefense。 如需詳細資訊,請參閱 已註冊裝置的Mobile Threat Defense。 |

| 裝置條件 | OS 版本上限 |

格式:Major.Minor 範例:11.0 / 封鎖存取 |

Android | Microsoft建議設定 Android 主要版本上限,以確保不會使用 Beta 或不支援的作業系統版本。 如需 Android 的最新建議,請參閱 Android Enterprise 建議 需求 |

| 裝置條件 | OS 版本上限 |

格式:Major.Minor.Build 範例:15.0 / 封鎖存取 |

iOS/iPadOS | Microsoft建議設定 iOS/iPadOS 主要版本上限,以確保不會使用 Beta 或不支援的操作系統版本。 如需 Apple 的最新建議,請參閱 Apple 安全性更新 |

| 裝置條件 | OS 版本上限 |

格式:Major.Minor 範例:22631。 / 封鎖存取 |

Windows | Microsoft建議設定 Windows 主要版本上限,以確保不會使用 Beta 或不支援的作業系統版本。 |

| 裝置條件 | Samsung Knox 裝置證明 | 抹除資料 | Android | Microsoft建議將 Samsung Knox 裝置證明 設定設定為 [抹除數據 ],以確保如果裝置不符合 Samsung 的 Knox 硬體型裝置健康情況驗證,則會移除組織數據。 此設定會驗證所有 Intune MAM 用戶端對 Intune 服務的回應都是從狀況良好的裝置傳送。 此設定將套用至所有目標裝置。 若只要將此設定套用至 Samsung 裝置,您可以使用「受控應用程式」指派篩選。 如需指派篩選器的詳細資訊,請參閱在 Microsoft Intune 中指派應用程式、原則和配置檔時使用篩選。 |

| 應用程式條件 | 離線寬限期 | 30 / 封鎖存取 (天) | iOS/iPadOS、Android、Windows |

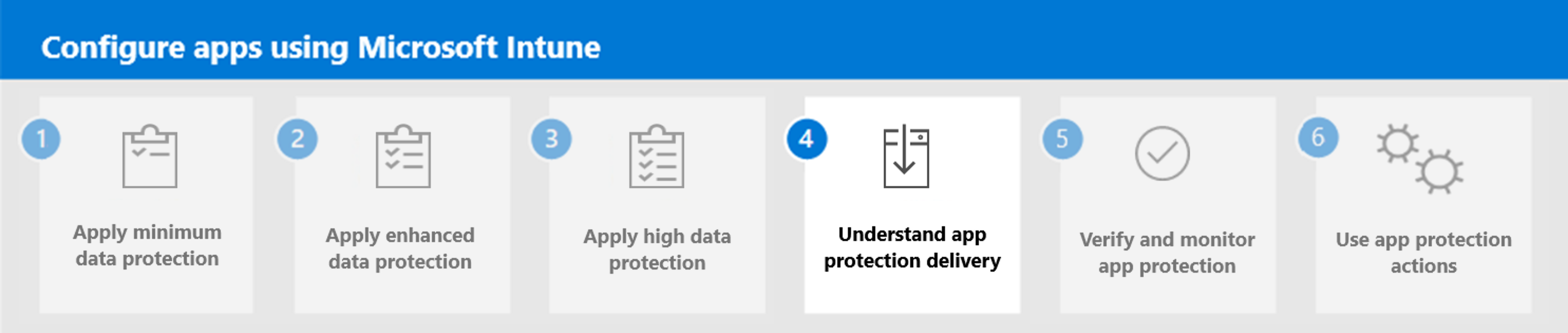

下一步

繼續進行步驟 4,以瞭解 Microsoft Intune 中的應用程式保護傳遞。