在 Android Enterprise 裝置上使用 VPN 和個別應用程式 VPN 原則 Microsoft Intune

虛擬專用網 (VPN) 允許使用者從遠端訪問組織資源,包括從住家、旅館、旅館等。 在 Microsoft Intune 中,您可以使用應用程式設定原則,在 Android Enterprise 裝置上設定 VPN 用戶端應用程式。 然後,使用其 VPN 設定將此原則部署至組織中的裝置。

您也可以建立特定應用程式所使用的 VPN 原則。 此功能稱為個別應用程式 VPN。 當應用程式處於作用中狀態時,它可以連線到 VPN,並透過 VPN 存取資源。 當應用程式不在使用中時,不會使用 VPN。

本功能適用於:

- Android Enterprise

有兩種方式可以建置 VPN 用戶端應用程式的應用程式設定原則:

- 設定設計工具

- JSON 數據

本文說明如何使用這兩個選項來建立個別應用程式 VPN 和 VPN 應用程式設定原則。

注意事項

許多 VPN 用戶端組態參數都很類似。 但是,每個應用程式都有其唯一的索引鍵和選項。 如果您有任何問題,請洽詢您的 VPN 廠商。

開始之前

當應用程式開啟時,Android 不會自動觸發 VPN 用戶端連線。 必須手動啟動 VPN 連線。 或者,您可以使用 Always-On VPN 來啟動連線。

下列 VPN 用戶端支援 Intune 應用程式設定原則:

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

當您在 Intune 中建立 VPN 原則時,您將選取要設定的不同金鑰。 這些金鑰名稱會隨著不同的 VPN 用戶端應用程式而有所不同。 因此,您環境中的索引鍵名稱可能與本文中的範例不同。

設定設計工具和 JSON 數據可以成功使用憑證式驗證。 如果 VPN 驗證需要客戶端憑證,請先建立憑證配置檔,再建立 VPN 原則。 VPN 應用程式設定原則會使用來自憑證配置檔的值。

Android Enterprise 個人擁有的工作配置檔裝置支援 SCEP 和 PKCS 憑證。 Android Enterprise 完全受控、專用和公司擁有的工作配置檔裝置僅支援 SCEP 憑證。 如需詳細資訊,請參閱使用憑證在 Microsoft Intune 中進行驗證。

個別應用程式 VPN 概觀

建立和測試個別應用程式 VPN 時,基本流程包含下列步驟:

- 選取 VPN 用戶端應用程式。 在本文中開始 (之前 ,) 列出支援的應用程式。

- 取得將使用 VPN 連線之應用程式的應用程式套件識別碼。 取得本文中 (的應用程式套件識別碼,) 說明方式。

- 如果您使用憑證來驗證 VPN 連線,請先建立和部署憑證配置檔,再部署 VPN 原則。 請確定憑證配置檔部署成功。 如需詳細資訊,請參閱使用憑證在 Microsoft Intune 中進行驗證。

- 將 VPN 用戶端應用程式新增至 Intune,並將應用程式部署到您的使用者和裝置。

- 建立 VPN 應用程式設定原則。 使用原則中的應用程式套件標識碼和憑證資訊。

- 部署新的 VPN 原則。

- 確認 VPN 用戶端應用程式成功連線到您的 VPN 伺服器。

- 當應用程式處於作用中狀態時,請確認來自您應用程式的流量已成功通過 VPN。

取得應用程式套件識別碼

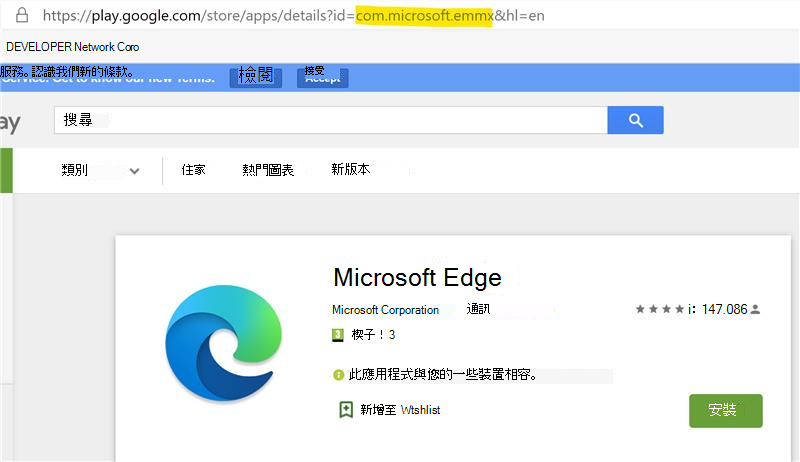

取得將使用 VPN 之每個應用程式的套件識別碼。 針對公開可用的應用程式,您可以在 Google Play 商店中取得應用程式套件識別碼。 每個應用程式的顯示 URL 都包含套件識別碼。

在下列範例中,Microsoft Edge 瀏覽器應用程式的套件識別碼是 com.microsoft.emmx。 套件識別碼是 URL 的一部分:

針對企業營運 (LOB) 應用程式,請從廠商或應用程式開發人員取得套件識別碼。

憑證

本文假設您的 VPN 連線使用憑證式驗證。 它也會假設您已成功部署鏈結中所有憑證,用戶端需要這些憑證才能成功驗證。 一般而言,此憑證鏈結包含客戶端憑證、任何中繼憑證和跟證書。

如需憑證的詳細資訊,請參閱在 Microsoft Intune 中使用憑證進行驗證。

部署客戶端驗證憑證配置檔時,它會在憑證配置檔中建立憑證令牌。 此令牌可用來建立 VPN 應用程式設定原則。

如果您不熟悉如何建立應用程式設定原則,請參閱 為受控 Android Enterprise 裝置新增應用程式設定原則。

使用組態 Designer

選 取 [應用程式>應用程式設定原則>][新增>受控裝置]。

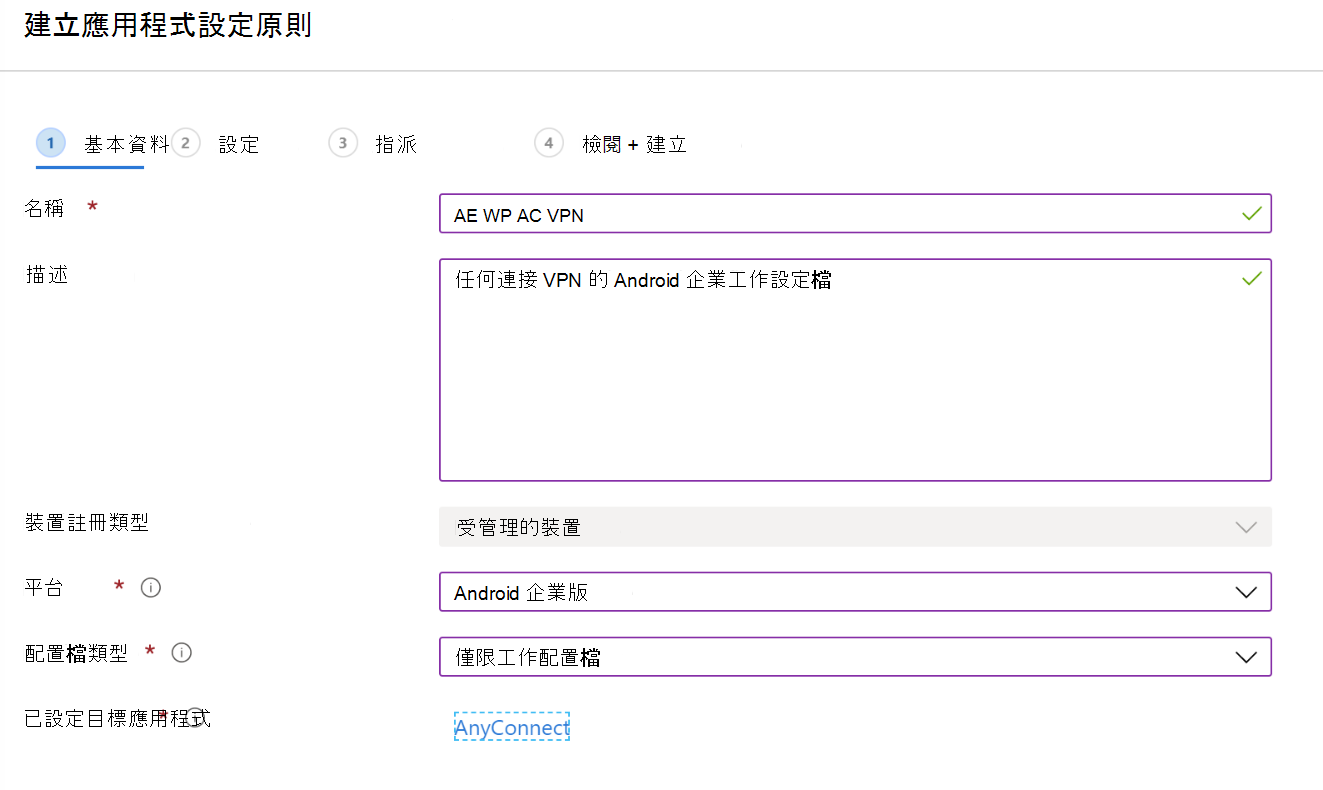

在 [基本資訊] 中,輸入下列內容:

名稱: 輸入原則的描述性名稱。 為您的設定檔命名,以方便之後能夠輕鬆識別。 例如,良好的原則名稱是 應用程式設定原則:適用於Android Enterprise工作配置檔裝置的 Cisco AnyConnect VPN 原則。

描述:輸入原則的描述。 這是選擇性設定,但建議進行。

平台: 選取 [Android 企業版]。

設定檔案類型:您的選項:

- 所有設定檔類型:此選項支援使用者名稱和密碼驗證。 如果您使用憑證式驗證,請勿使用此選項。

- 僅限完全受控、專用和 Corporate-Owned 工作配置檔:此選項支援憑證式驗證,以及使用者名稱和密碼驗證。

- 僅限個人擁有的工作配置檔:此選項支援憑證式驗證,以及使用者名稱和密碼驗證。

目標應用程式:選取您先前新增的 VPN 用戶端應用程式。 在下列範例中,會使用 Cisco AnyConnect VPN 用戶端應用程式:

選取 [下一步]。

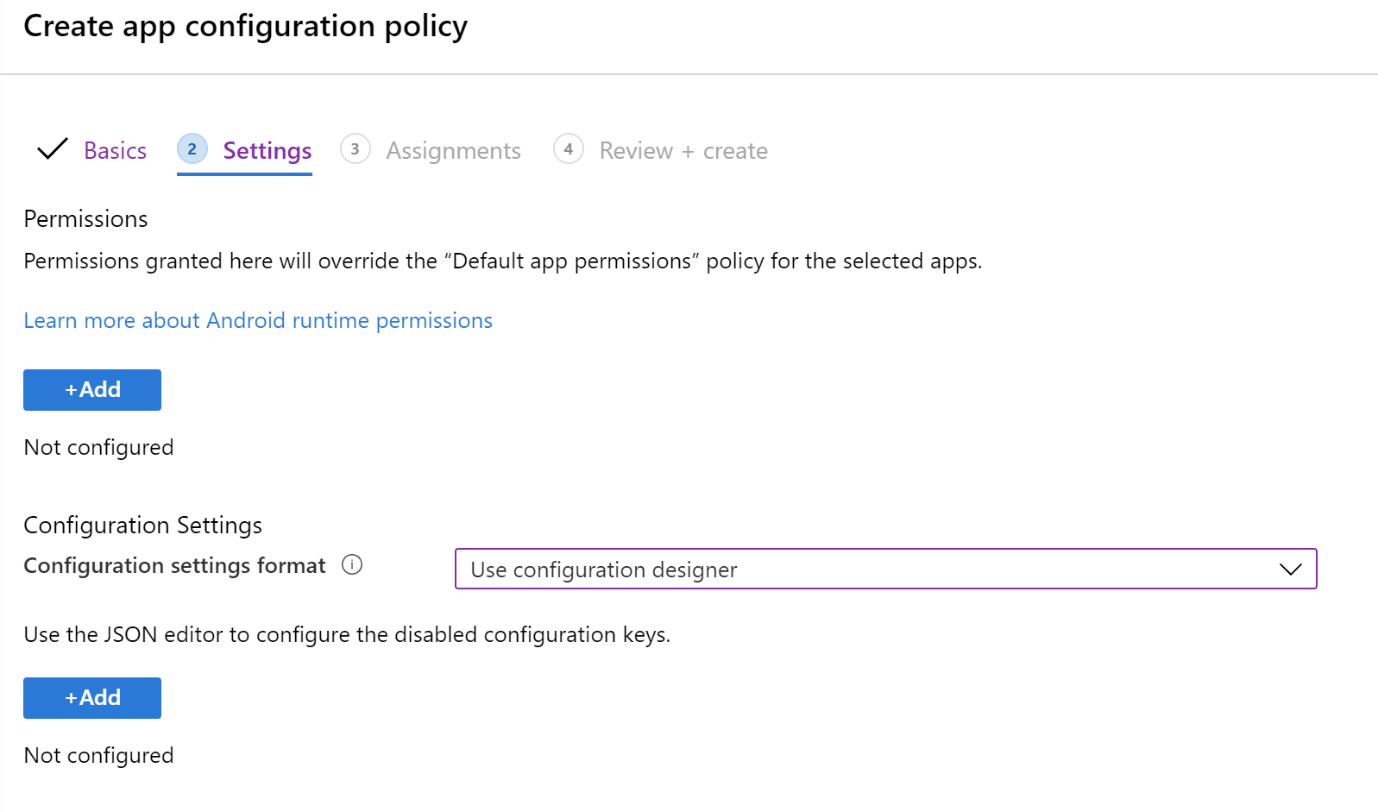

在 [ 設定] 中,輸入下列屬性:

組態設定格式:選取 [使用設定設計工具]:

新增:顯示組態金鑰清單。 選取設定 [確定] 所需的所有組態>金鑰。

在下列範例中,我們選取了 AnyConnect VPN 的最小清單,包括憑證式驗證和個別應用程式 VPN:

組態值:輸入您選取之組態索引鍵的值。 請記住,金鑰名稱會根據您使用的 VPN 用戶端應用程式而有所不同。 在我們的範例中選取的索引鍵中:

每個應用程式 VPN 允許的應用程式:輸入您稍早收集 () 應用程式套件識別碼。 例如:

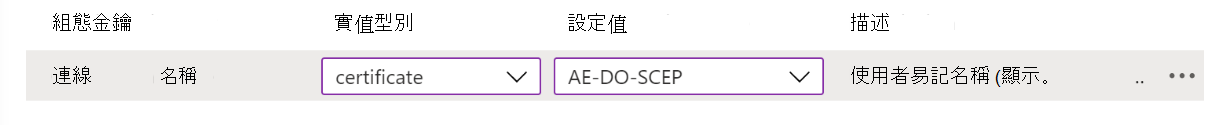

KeyChain 憑證別名 (選擇性) :將 [值類型 ] 從 字串 變更為 憑證。 選取要與 VPN 驗證搭配使用的用戶端憑證配置檔。 例如:

通訊協定:選取 VPN 的 SSL 或 IPsec 信道通訊協定。

線上名稱:輸入 VPN 連線的使用者易記名稱。 使用者會在其裝置上看到此連線名稱。 例如,輸入

ContosoVPN。主機:輸入前端路由器的主機名URL。 例如,輸入

vpn.contoso.com。

選取 [下一步]。

在 [ 指派] 中,選取要指派 VPN 應用程式設定原則的群組。

選取[下一步]。

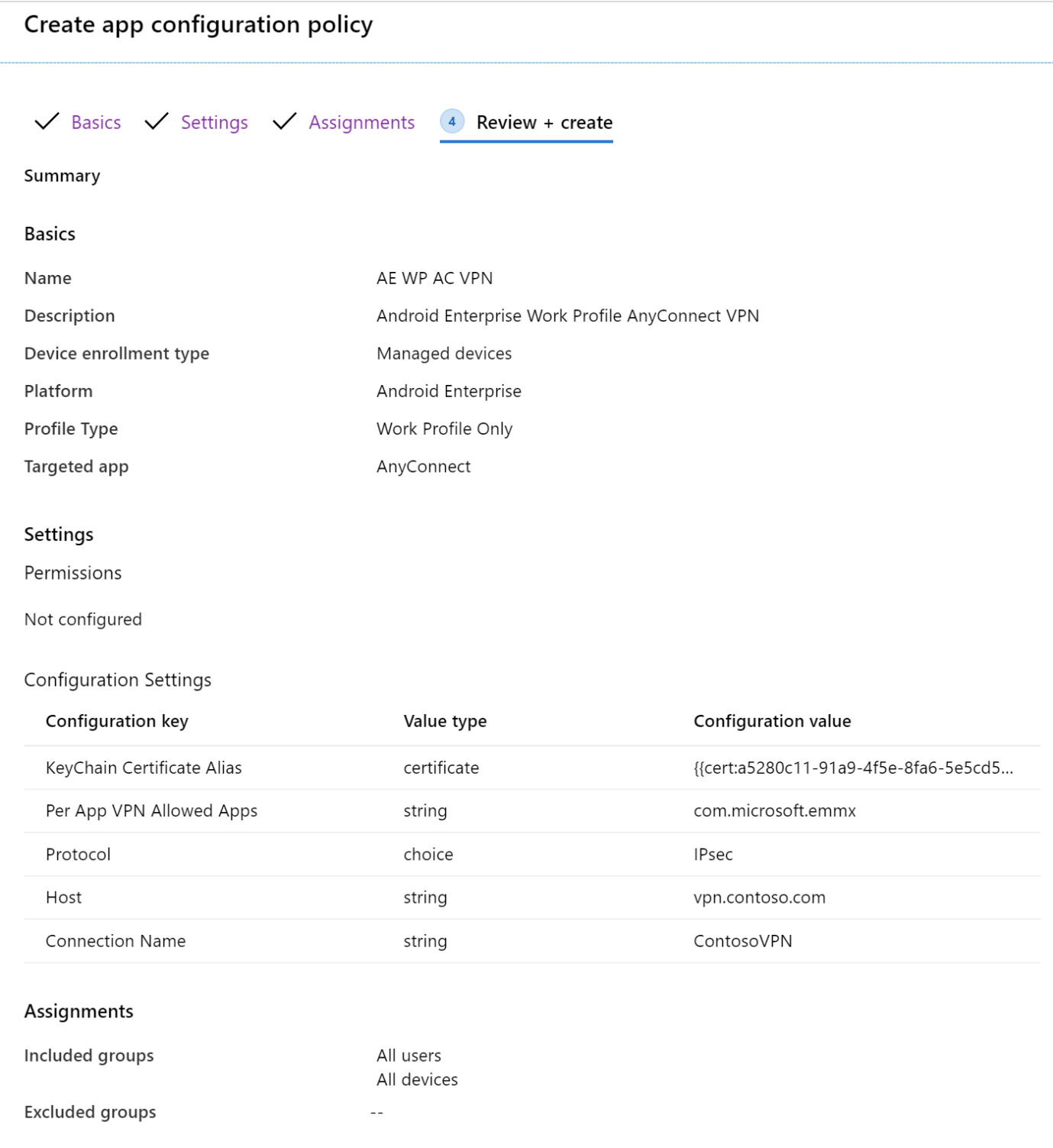

在 [檢閱 + 建立] 中,檢閱您的設定。 當您選取 [建立] 時,會儲存您的變更,並將原則部署至您的群組。 原則也會顯示在應用程式設定原則清單中。

使用 JSON

如果您沒有或不知道組態設計工具中使用的所有必要 VPN 設定,請使用此選項。 如果您需要協助,請洽詢您的 VPN 廠商。

取得憑證令牌

在這些步驟中,建立暫存原則。 不會儲存原則。 其目的是要複製憑證令牌。 您將在使用 JSON 建立 VPN 原則時使用此令牌 (下一節) 。

在 [Microsoft Intune 系統管理中心] 中,選取 [應用程式]>[應用程式設定原則]>[新增]>[受管理裝置]。

在 [基本資訊] 中,輸入下列內容:

- 名稱:輸入任何名稱。 此原則是暫時性的,不會儲存。

- 平台: 選取 [Android 企業版]。

- 配置檔類型:選取 [ 僅限個人擁有的工作配置檔]。

- 目標應用程式:選取您先前新增的 VPN 用戶端應用程式。

選取 [下一步]。

在 [ 設定] 中,輸入下列屬性:

組態設定格式:選取 [使用設定設計工具]。

新增:顯示組態金鑰清單。 選取任何字串值類型的索引鍵。 選取 [確定]。

![在 [設定設計工具] 中,選取 Microsoft Intune VPN 應用程式設定原則中具有字串值類型的任何密鑰](media/app-configuration-vpn-ae/app-configuration-vpn-ae-11.png)

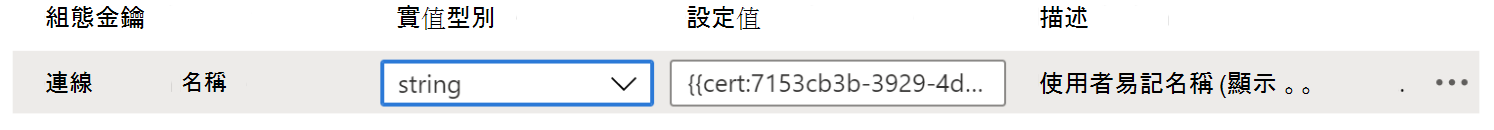

將 [值類型 ] 從 字串 變更為 憑證。 此步驟可讓您選取驗證 VPN 的正確客戶端憑證設定檔:

立即將 [值類型 ] 變更回 字串。 組 態值 會變更為令牌

{{cert:GUID}}:

將此憑證令牌複製並貼到另一個檔案,例如文本編輯器。

捨棄此原則。 請勿儲存。 唯一的用途是複製並貼上憑證令牌。

使用 JSON 建立 VPN 原則

在 [Microsoft Intune 系統管理中心] 中,選取 [應用程式]>[應用程式設定原則]>[新增]>[受管理裝置]。

在 [基本資訊] 中,輸入下列內容:

- 名稱: 輸入原則的描述性名稱。 為您的設定檔命名,以方便之後能夠輕鬆識別。 例如,良好的原則名稱是 應用程式設定原則:適用於整個公司中 Android Enterprise 工作配置檔裝置的 JSON Cisco AnyConnect VPN 原則。

- 描述:輸入原則的描述。 這是選擇性設定,但建議進行。

- 平台: 選取 [Android 企業版]。

-

設定檔案類型:您的選項:

- 所有設定檔類型:此選項支援使用者名稱和密碼驗證。 如果您使用憑證式驗證,請勿使用此選項。

- 完全受控、專用和 Corporate-Owned 工作配置檔:此選項支援憑證式驗證,以及使用者名稱和密碼驗證。

- 僅限個人擁有的工作配置檔:此選項支援憑證式驗證,以及使用者名稱和密碼驗證。

- 目標應用程式:選取您先前新增的 VPN 用戶端應用程式。

選取 [下一步]。

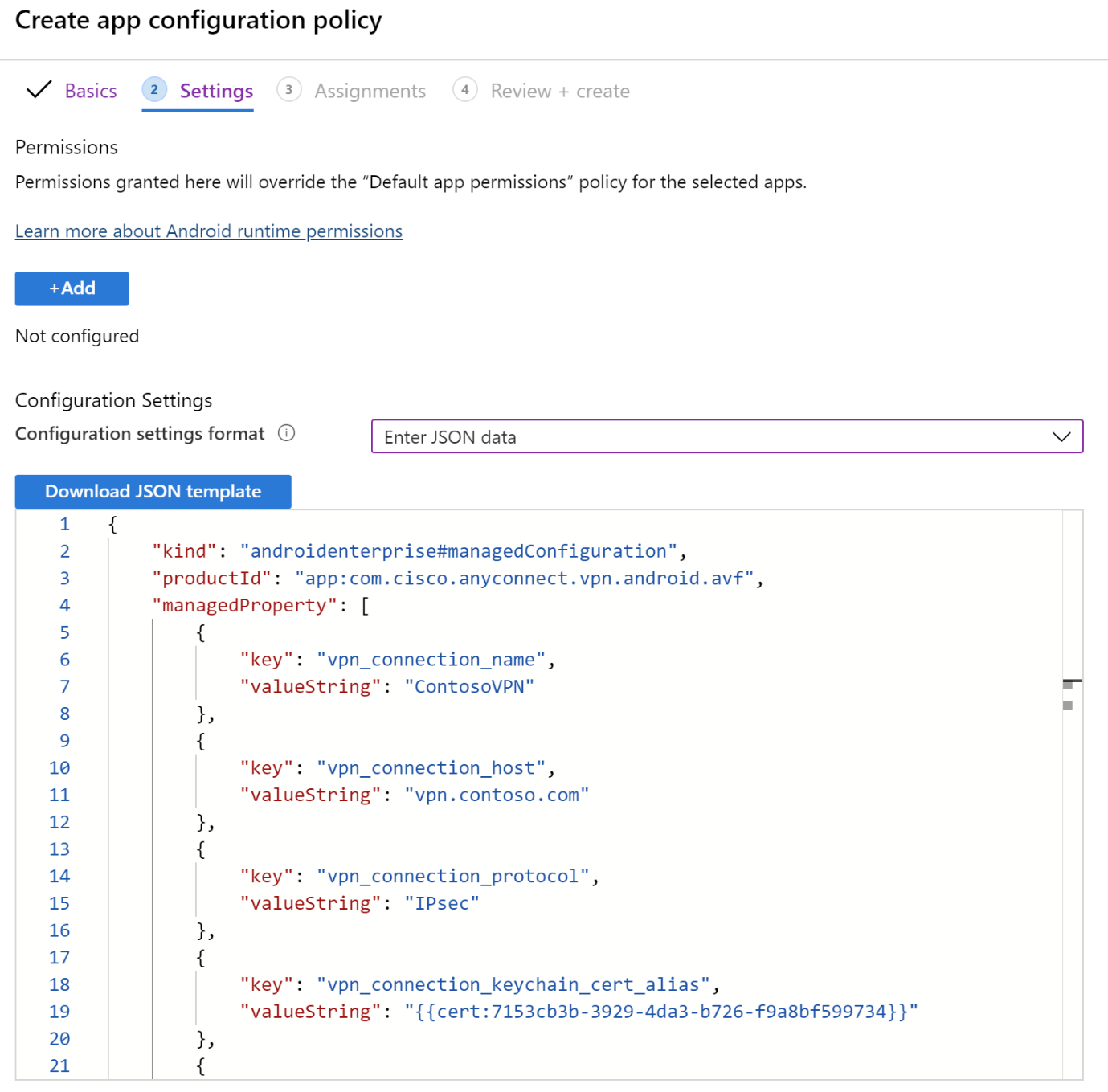

在 [ 設定] 中,輸入下列屬性:

- 組態設定格式:選 取 [輸入 JSON 數據]。 您可以直接編輯 JSON。

- 下載 JSON 範本:使用此選項可下載範本,並在任何外部編輯器中更新範本。 請小心使用 智慧引號的文本編輯器,因為它們可能會建立無效的 JSON。

輸入組態所需的值之後,請移除具有

"STRING_VALUE"或STRING_VALUE的所有設定。

選取 [下一步]。

在 [ 指派] 中,選取要指派 VPN 應用程式設定原則的群組。

選取[下一步]。

在 [檢閱 + 建立] 中,檢閱您的設定。 當您選取 [建立] 時,會儲存您的變更,並將原則部署至您的群組。 原則也會顯示在應用程式設定原則清單中。

F5 Access VPN 的 JSON 範例

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}