Microsoft Cloud for Sovereignty 中的 AI 及 LLM 設定概觀 (預覽版)

重要

這是預覽功能。 此資訊涉及預先發行功能,可能會在正式發行前大幅修改。 對於此處提供的資訊,Microsoft 不做任何明示或默許的擔保。

公共部門組織可以利用公用雲端中最新的 AI 創新,同時根據當地政策和法規需求,在 Microsoft Cloud for Sovereignty 的協助下管理其資料。

Microsoft Cloud for Sovereignty 提供敏捷性、可擴縮性和靈活性、進階網路安全性功能,並可讓您存取最新創新 (例如 Azure OpenAI),以加速數位轉型和基本公共服務交付。 這可讓客戶對 Microsoft Cloud 中的工作負載進行建置和數位轉型,同時有助於滿足他們特定的合規性、安全性和原則需求。

Azure OpenAI Service 提供對 OpenAI強大語言模型的訪問,包括 GTP4-o、 GPT-4、 GPT-3.5-Turbo 和 Embeddings 模型系列。 這些基礎語言模型根據大量資料進行預先訓練,以執行內容產生、摘要、語意搜尋和自然語言程式碼轉譯等工作。 您可以使用 Azure OpenAI 服務存取預訓練模型,並在投入最少工作量的情況下加快建置支援 AI 的應用程式,同時將 Microsoft Cloud for Sovereignty 與企業級主權控制和雲端架構搭配用於強制執行合規性、安全性和原則需求。

福利

您可以對您的資料使用 Azure OpenAI 服務來達成下列目的:

減少在組織集體知識庫中尋找關鍵資訊所需的時間,以提高員工生產力。

簡化複雜的法規或計劃需求以提高選民滿意度。

範例使用案例

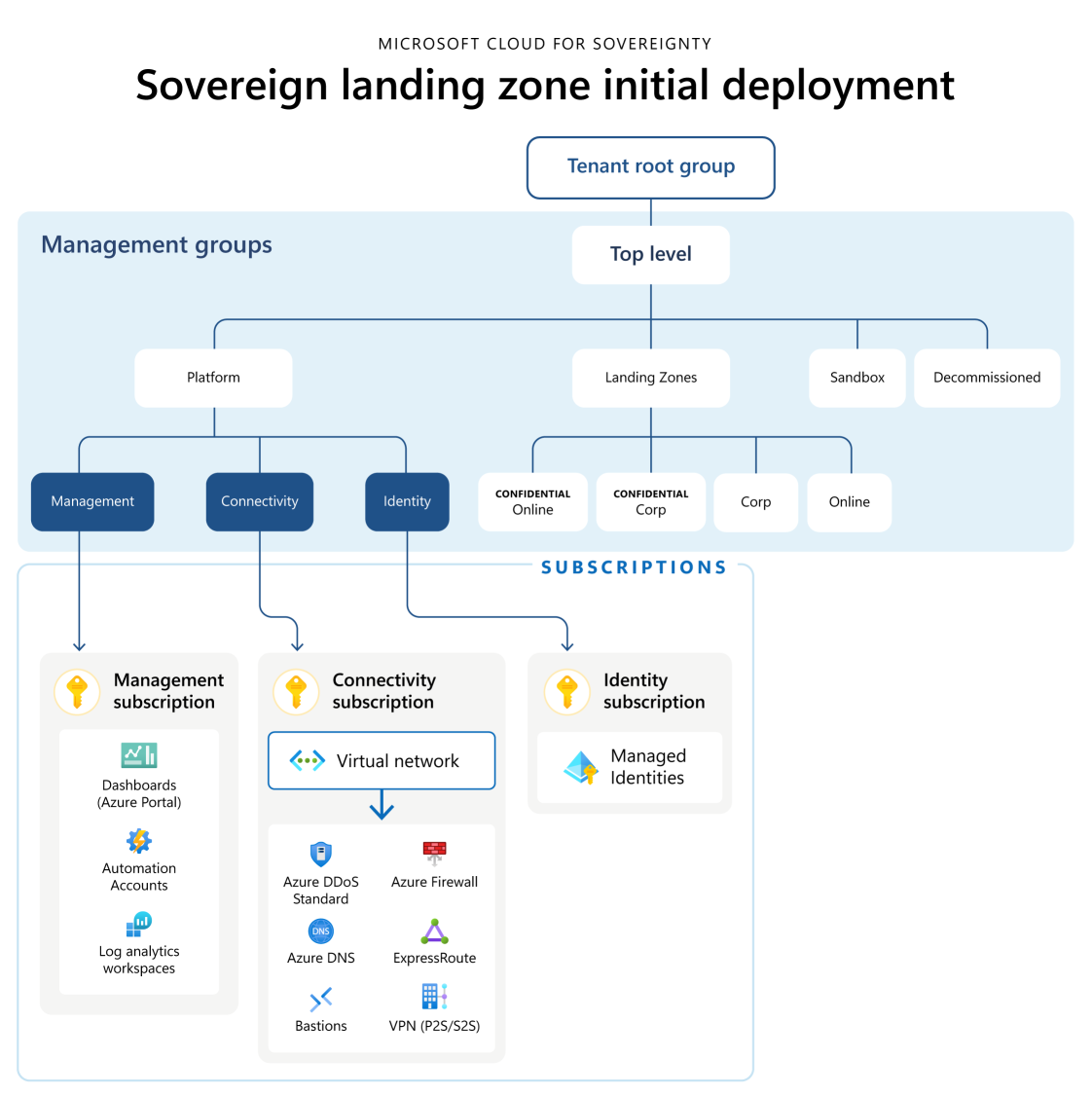

主權使用案例最好以主權登陸區域 (SLZ) 為基礎進行實作。 SLZ 由管理群組階層與通用平台資源組成,可促進網路、記錄和受管理的服務身分識別。 下圖顯示了 Sovereign landing zone 初始部署的體系結構。

SLZ 的根管理群組通常稱為登陸區域或企業級登陸區域。 位於父管理群組底下其中一個子管理群組的個別訂閱通常稱為應用程式登陸區域或工作負荷登陸區域。 可以將應用程式工作負載部署到四個預設登陸區域之一的 SLZ 環境中:

公司 - 非面向 Internet 的非機密工作負載

在線 - 面向 Internet 的非機密工作負載

機密公司 - 非面向 Internet 的機密工作負載 (僅允許使用機密計算資源)

機密在線 - 面向 Internet 的機密工作負載 (僅允許使用機密計算資源)

公司與線上管理群組之間的主要區別在於其處理公用端點的方式。 線上環境允許使用公用端點,而公司環境則不允許。 深入了解 SLZ 的架構。

在 SLZ 環境中,應將基於 AI 的解決方案部署為專用工作負載,位於 Corp 或 Online 管理組層次結構中 其自己的訂閱中。

我們建議使用 Corp 環境作為安全標準模式,通過 基於 Retrieval Augmented Generation(RAG) 的應用程式 (如供內部組織使用的代理) 實施大型語言模型 (LLM)。 您需要以 ExpressRoute 或 VPN 為基礎的連線來存取前端 API 或使用者介面 (這些會連接至 Azure AI 服務並向終端使用者或消費者提供 LLM 功能)。

若要向公眾提供以 LLM 或 RAG 為基礎的應用程式,請使用線上管理群組階層中的 工作負荷登陸區域。 不過,您必須透過虛擬網路中的私人端點安全地存取實作所需的所有服務。 僅透過公用端點向終端使用者或消費者提供 API 或前端 Web 應用程式。

在這種情況下,您應使用 Web 應用程式防火牆保護公用端點。 您還必須套用並設定適當的 DDoS 及其他安全性服務。 視您的喜好設定而定,此設定可能會集中在中樞虛擬網路中出現,或分散在工作負載的虛擬網路中。

如果需要將機密登陸區域中的數據 與 AI 工作負載整合,則必須在機密 OpenAI登陸區域內 運行處理和儲存數據的轉換流程,這些流程將數據存儲在 Azure AI 服務(如 Azure AI 搜索或 Azure 等服務中。 此外,這些程序也必須主動篩選和管理資料,以防止傳送機密資料 (用於非機密服務和工作負載時必須加密)。 您需要根據個別情況在自訂商務規則中實作此篩選功能。

如果您需要通過 AI 工作負載攝取、轉換和使用數據,我們建議您部署 與數據域 一致的數據登陸區域。 資料登陸區域有多個層鈒,可為服務資料整合以及其中包含的資料產品提供敏捷性。

數據登陸區域是雲採用框架雲規模分析方案 的一部分 ,這是一種全面的、有主見的方法,旨在加速和簡化雲中高級分析解決方案的部署。 它提供了一種結構化的方法,包括最佳實踐和標準化服務,以促進跨各個域的數據攝取、轉換和使用。 通過利用此方案,組織可以在其數據操作中實現更高的敏捷性和可擴展性,從而確保安全的數據共享和治理。 該框架不僅優化了分析工作負載的性能,還增強了數據產品的無縫集成和管理,最終推動了更具洞察力和明智性的決策流程。

您可以使用一組標準服務部署新的資料登陸區域,讓資料登陸區域開始擷取和分析資料。 您可以透過虛擬網路對等互連,將資料登陸區域連接至 LLM 資料登陸區域及所有其他資料登陸區域。 此機制可讓您透過 Azure 內部網路安全共用資料,同時達成比透過中樞共用更低的延遲和更高的輸送量。

有些實作可能需要使用敏感性或機密性資料,這些資料必須在使用時加密,而機密計算可提供此功能。 對於此案例,您可在機密管理群組下的登陸區域中執行以虛擬機器為基礎的資料解決方案。 部分 PaaS 資料服務可能無法在機密虛擬機中執行。