在 Power BI 中使用 Microsoft Defender for Cloud Apps

使用 Defender for Cloud Apps App Security 搭配 Power BI,可協助保護 Power BI 報表、資料和服務免於意外的外洩或入侵。 有了 Defender for Cloud Apps,您可以使用 Microsoft Entra ID 中的即時工作階段控制,來為組織的資料建立條件式存取原則,以協助確保您的 Power BI 分析安全。 設定這些原則後,系統管理員就可以監視使用者的存取和活動、執行即時風險分析,以及設定標籤特定控制項。

注意

Microsoft Defender for Cloud Apps 現在是 Microsoft Defender XDR 的一部分。 如需詳細資訊,請參閱 Microsoft Defender XDR 中的 Microsoft Defender for Cloud Apps。

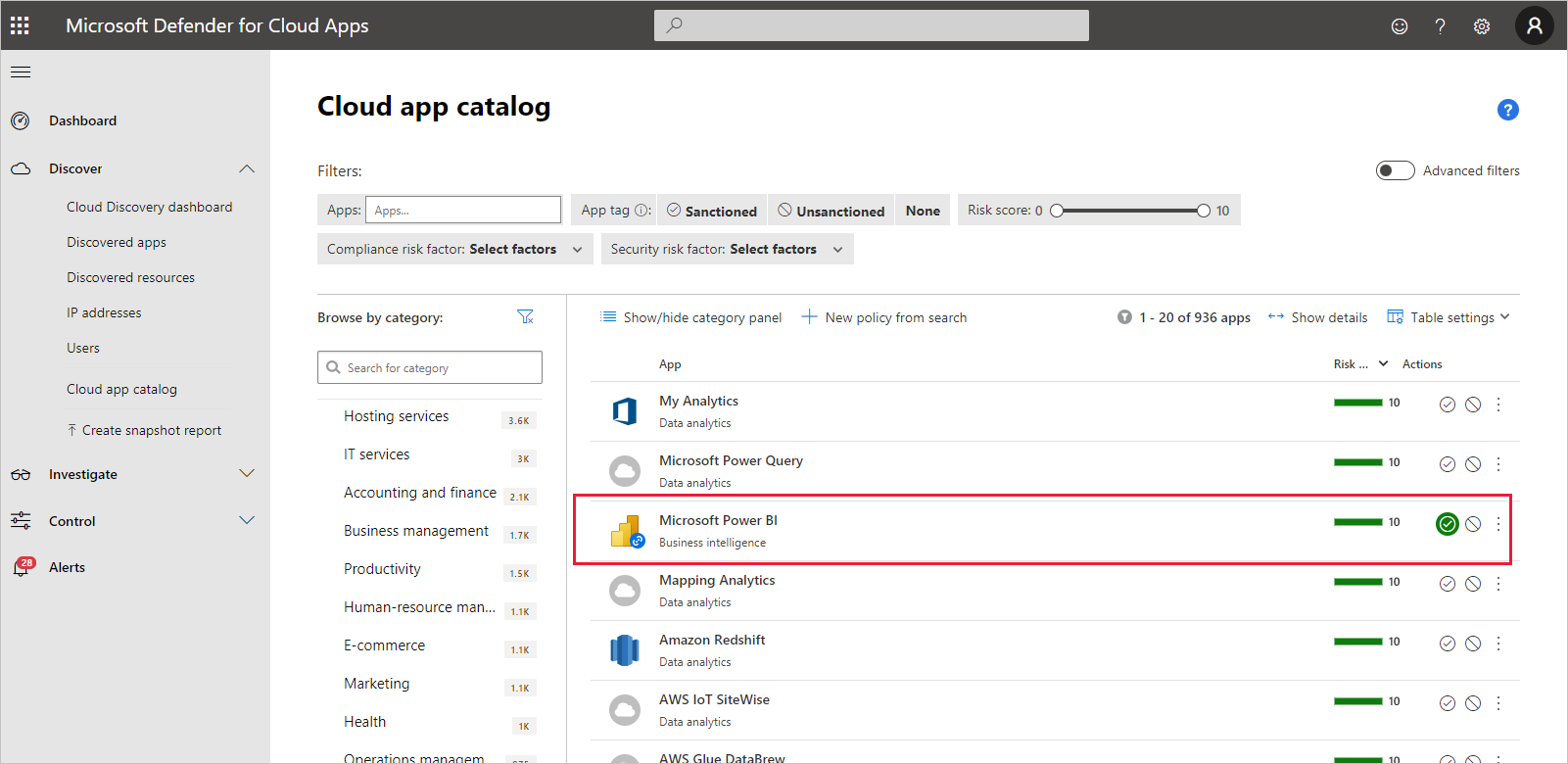

您可以為各種應用程式和服務設定 Defender for Cloud Apps,而不僅僅是 Power BI。 您將必須設定 Defender for Cloud Apps 以搭配 Power BI 運作,以便自 Defender for Cloud Apps 針對您的 Power BI 資料和分析的保護受益。 如需 Defender for Cloud Apps 的詳細資訊,包括其運作方式、儀表板和應用程式風險分數的概觀,請參閱 Defender for Cloud Apps 文件。

Defender for Cloud Apps 授權

若要使用 Defender for Cloud Apps 搭配 Power BI,您必須使用及設定相關的 Microsoft 安全性服務,部分在 Power BI 外設定。 您必須擁有下列其中一項授權,租用戶才能擁有 Defender for Cloud Apps:

- Microsoft Defender for Cloud Apps:為所有支援的應用程式提供 Defender for Cloud Apps 功能,其為 EMS E5 和 Microsoft 365 E5 套件的一部分。

- Office 365 Cloud App Security:僅針對 Office 365 (Office 365 E5 套件的一部分) 提供 Defender for Cloud Apps 功能。

針對 Power BI 搭配 Defender for Cloud Apps 設定即時控制項

注意

需要 Microsoft Entra ID P1 授權,才能從 Defender for Cloud Apps 即時控制項獲益。

下列各節描述針對 Power BI 搭配 Defender for Cloud Apps 設定即時控制項的步驟。

在 Microsoft Entra ID 中設定工作階段原則 (必要)

設定工作階段控制項所需的步驟會在 Microsoft Entra ID 和 Defender for Cloud Apps 入口網站中完成。 在 Microsoft Entra 系統管理中心,您可以為 Power BI 建立條件式存取原則,並透過 Defender for Cloud Apps 服務路由 Power BI 中使用的工作階段。

Defender for Cloud Apps 使用反向 Proxy 架構運作,並與 Microsoft Entra 條件式存取整合,以即時監視 Power BI 使用者活動。 提供的下列步驟有助於您了解此程序,且會在下列每個步驟的連結內容中提供詳細逐步指示。 如需整個程序的描述,請參閱 Defender for Cloud Apps。

工作階段原則中會詳細描述設定工作階段原則的程序。

設定異常偵測原則以監視 Power BI 活動 (建議)

您可以定義可獨立設定範圍的異常 Power BI 偵測原則,使其僅適用於想要在原則中包含和排除的使用者和群組。 如需詳細資訊,請參閱異常偵測原則。

Defender for Cloud Apps 有兩個專用於 Power BI 的內建偵測。 請參閱 Power BI 的內建 Defender for Cloud Apps 偵測。

使用來自 Microsoft Purview 資訊保護的敏感度標籤 (建議)

敏感度標籤可讓您分類並協助保護敏感性內容,讓組織中的人員可以與組織外部的夥伴共同作業,但仍請謹慎小心敏感性內容和資料。

如需針對 Power BI 使用敏感度標籤程序的相關資訊,請參閱 Power BI 中的敏感度標籤。 請參閱本文稍後以敏感度標籤為基礎的 Power BI 原則的範例。

自訂原則以針對 Power BI 中的可疑使用者活動發出警示

Defender for Cloud Apps 活動原則功能可讓系統管理員定義其自己的自訂規則,以協助偵測偏離常規的使用者行為,並甚至能在情況太過危險時自動採取行動。 例如:

大量敏感度標籤移除。 例如,當單一使用者在少於 5 分鐘的時間範圍中,於 20 個不同報表移除敏感度標籤時提醒我。

加密敏感度標籤降級。 例如,當具有 [高度機密] 敏感度標籤的報表現在分類為 [公用] 時提醒我。

注意

您可以使用 Power BI REST API 來找到 Power BI 成品和敏感度標籤的唯一識別碼 (ID)。 請參閱取得語意模型或取得報表。

自訂活動原則是在 Defender for Cloud Apps 入口網站中設定。 如需詳細資訊,請參閱活動原則。

Power BI 的內建 Defender for Cloud Apps 偵測

Defender for Cloud Apps 偵測可讓系統管理員監視受監視應用程式的特定活動。 針對 Power BI,目前有兩個專用的內建 Defender for Cloud Apps 偵測:

可疑的共用 – 當使用者與不熟悉 (組織外部) 的電子郵件共用敏感性報表時偵測。 敏感性報表是指敏感度標籤設為僅限內部或更高等級的報表。

大量共用報表 - 偵測使用者在單一工作階段中共用大量報表的情形。

這些偵測的設定是在 Defender for Cloud Apps 入口網站中設定。 如需詳細資訊,請參閱異常活動 (依使用者)。

Defender for Cloud Apps 中的 Power BI 系統管理員角色

使用 Defender for Cloud Apps 搭配 Power BI 時,會為 Power BI 系統管理員建立新的角色。 以 Power BI 系統管理員的身分登入 Defender for Cloud Apps 入口網站時,您對 Power BI 的相關資料、警示、有風險的使用者、活動記錄和其他資訊的存取權會有所限制。

考量與限制

使用 Defender for Cloud Apps 搭配 Power BI 的設計,旨在利用監視使用者工作階段及其活動的偵測,協助保護組織的內容和資料。 當您使用 Defender for Cloud Apps 搭配 Power BI 時,應該記住一些考量和限制:

- Defender for Cloud Apps 只能在 Excel、PowerPoint 和 PDF 檔案上運作。

- 如果想要在 Power BI 的工作階段原則中使用敏感度標籤功能,您需要 Azure 資訊保護 Premium P1 或 Premium P2 的授權。 您可單獨購買 Microsoft Azure 資訊保護,或透過其中一個 Microsoft 授權套件來購買。 如需詳細資訊,請參閱 Azure 資訊保護價格。 此外,Power BI 資產必須已套用敏感度標籤。

- 任何主要平台上之任何作業系統的任何瀏覽器都提供工作階段控制項。 建議您使用最新版本的 Microsoft Edge、Google Chrome、Mozilla Firefox 或 Apple Safari。 Defender for Cloud Apps 工作階段控制中不支援 Power BI 公用 API 呼叫和其他非瀏覽器型工作階段。 如需詳細資訊,請參閱支援的應用程式和用戶端。

- 如果您遇到登入困難,例如必須多次登入,其可能與某些應用程式處理驗證的方式相關。 如需詳細資訊,請參閱登入緩慢疑難排解文章。

警告

在工作階段原則的「動作」部分,只有當項目上沒有任何標籤時,「保護」功能才會運作。 如已有標籤,則不會套用「保護」動作;您無法在 Power BI 中覆寫已套用至項目的現有標籤。

範例

下列範例示範如何使用 Defender for Cloud Apps 搭配 Power BI 來建立新的工作階段原則。

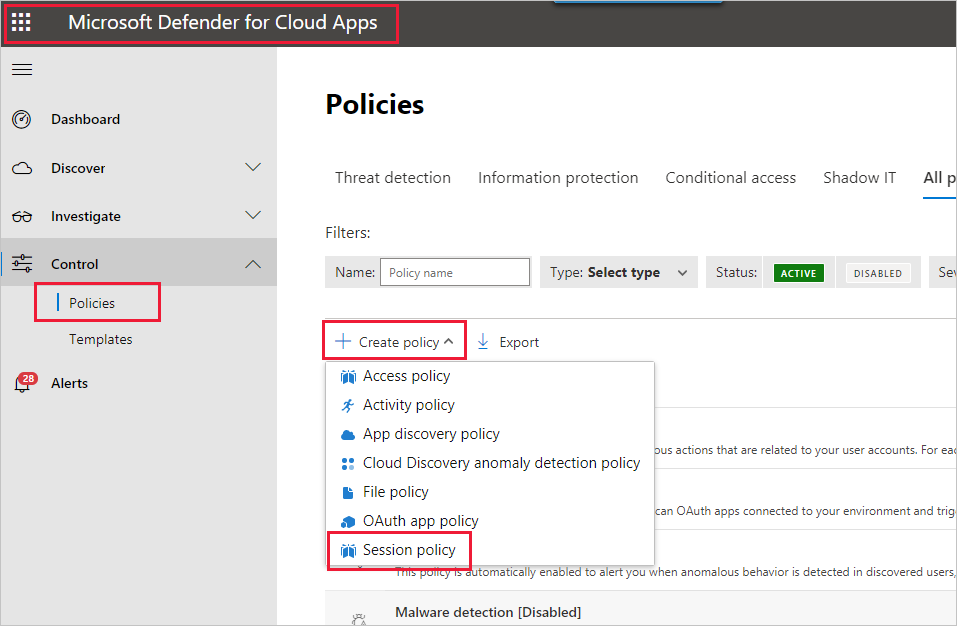

首先,建立新的工作階段原則。 在 Defender for Cloud Apps 入口網站中,選取 瀏覽窗格上的 [原則]。 然後在 [原則] 頁面上,選取 [建立原則],然後選擇 [工作階段原則]。

在出現的視窗中,建立工作階段原則。 已編號步驟會描述下圖的設定。

在 [原則範本] 下拉式功能表中,選擇 [沒有範本]。

針對 [原則名稱],提供工作階段原則的相關名稱。

針對 [工作階段控制類型],選取 [控制檔案下載 (含檢查)] (針對 DLP)。

針對 [活動來源] 區段,選擇相關的封鎖原則。 建議封鎖非受控及不相容的裝置。 當工作階段在 Power BI 中時,選擇封鎖下載。

![Defender for Cloud Apps 安全性視窗的螢幕擷取畫面,其中顯示 [建立工作階段原則設定] 面板。](media/service-security-using-defender-for-cloud-apps-controls/defender-for-cloud-apps-controls-create-policy-configure-name.png)

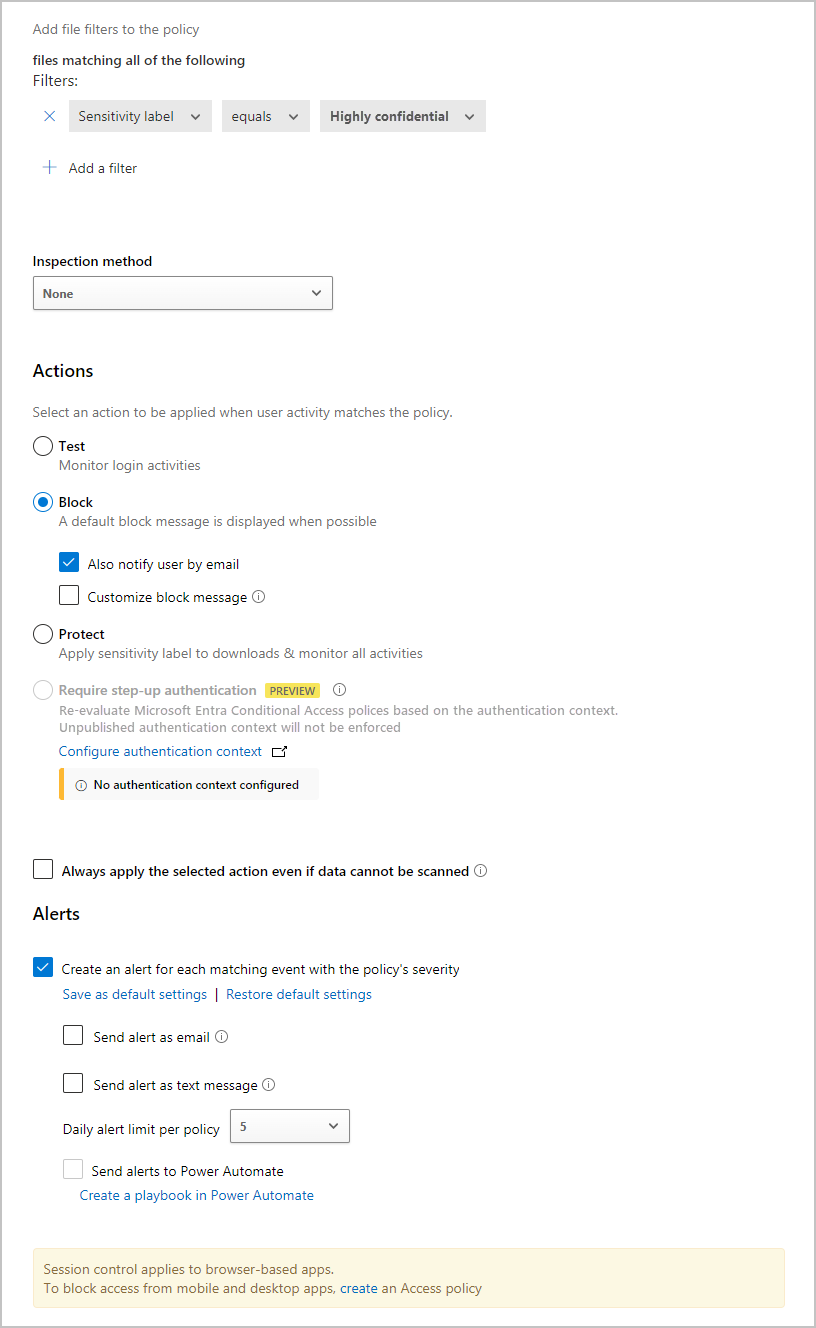

向下捲動時,會出現更多選項。 下圖顯示這些選項以及其他範例。

在 [敏感度標籤] 上建立篩選,然後選擇 [高度機密] 或最適合您組織的任何項目。

將 [檢查方法] 變更為 [無]。

選擇適合需求的 [封鎖] 選項。

建立這類動作的警示。

選取 [建立] 以完成工作階段原則。

![Defender for Cloud Apps 安全性視窗的螢幕擷取畫面,其中顯示 [建立工作階段原則] 按鈕。](media/service-security-using-defender-for-cloud-apps-controls/defender-for-cloud-apps-controls-create-policy-configure-save.png)

相關內容

本文描述 Defender for Cloud Apps 如何為 Power BI 提供資料和內容保護。 如需 Power BI 的資料保護和啟用它的 Azure 服務的支援內容的詳細資訊,請參閱:

如需 Azure 和安全性文章的相關資訊,請參閱: