Microsoft Entra 權限管理的快速入門指南

歡迎使用 Microsoft Entra 權限管理快速入門指南。

權限管理是雲端基礎結構權利管理 (CIEM) 解決方案,可讓您全面了解指派給所有身分識別的權限。 這些身分識別包括 Microsoft Azure、Amazon Web Services (AWS) 和 Google Cloud Platform (GCP) 中跨多雲端基礎結構的權限過高工作負載與使用者身分識別、動作和資源。 權限管理可藉由偵測、自動調整為最適大小,以及持續監視未使用的權限和過度的權限,協助貴組織有效保護及管理雲端權限。

在本快速入門指南中,您會設定多雲端環境、設定資料收集,以及啟用權限存取,以確保您的雲端身分識別受到管理和保護。

必要條件

開始之前,您需要這些工具的存取權以進行上線程序:

- 本機 BASH 殼層 (具有 Azure CLI) 或 Azure Cloud Shell (使用包含 Azure CLI 的 BASH 環境) 的存取權。

- AWS、Azure 和 GCP 主控台的存取權。

- 使用者必須已獲派權限管理系統管理員角色,才能在 Microsoft Entra 租用戶中建立新的應用程式註冊,以進行 AWS 和 GCP 上線。

步驟 1:設定權限管理

若要啟用權限管理,您必須擁有 Microsoft Entra 租用戶 (例如,Microsoft Entra 系統管理中心)。

- 如果您有 Azure 帳戶,便會自動擁有 Microsoft Entra 系統管理中心租用戶。

- 如果您還沒有 Azure 帳戶,請在 entra.microsoft.com 建立免費帳戶。

如果符合上述幾點,請繼續進行:

請確定您是權限管理系統管理員。 深入了解權限管理角色和權限 (部分機器翻譯)。

步驟 2:將多雲端環境上線

到目前為止,您已經

- 獲派 Microsoft Entra 系統管理中心租用戶中的「權限管理系統管理員」角色。

- 已購買授權或已啟用權限管理的 45 天免費試用。

- 已成功啟動權限管理。

現在,您將了解權限管理中控制器和資料收集模式的角色和設定。

設定控制器

控制器會提供選項讓您決定要在權限管理中授與給使用者的存取權層級。

在上線期間啟用控制器會授與權限管理系統管理員存取權,或讀取和寫入存取權,讓使用者可以直接透過權限管理將權限調整為最適大小並進行補救 (而不是移至 AWS、Azure 或 GCP 主控台)。

在上線期間停用控制器,或永遠不啟用控制器,會授與權限管理使用者對您環境的唯讀存取權。

注意

如果您未在上線期間啟用控制器,您可以選擇在上線完成後加以啟用。 若要在上線後於權限管理中設定控制器,請參閱在上線後啟用或停用控制器 (部分機器翻譯)。 若為 AWS 環境,一旦啟用控制器,就「無法」將其停用。

若要在上線期間設定控制器設定:

- 選取 [啟用] 以授與權限管理的讀取和寫入存取權。

- 選取 [停用] 以授與權限管理的唯讀存取權。

設定資料收集

有三種模式可供選擇,以便在權限管理中收集資料。

自動 (建議) 權限管理會自動探索、上線及監視所有目前和未來的訂用帳戶。

手動 手動輸入權限管理的個別訂用帳戶,以進行探索、上線和監視。 每個資料收集最多可以輸入 100 個訂用帳戶。

選取 權限管理會自動探索所有目前的訂用帳戶。 探索到之後,您可以選取要上線和監視的訂用帳戶。

注意

若要使用自動或選取模式,您必須在設定資料收集時啟用控制器。

若要設定資料收集:

- 在權限管理中,移至 [資料收集器] 頁面。

- 選取雲端環境:AWS、Azure 或 GCP。

- 按一下 [建立設定]。

注意

在大部分情況下,資料收集程序需要一些時間來進行,並以大約 4-5 小時的間隔發生。 時間範圍取決於您擁有的授權系統大小,以及可供收集的資料量。

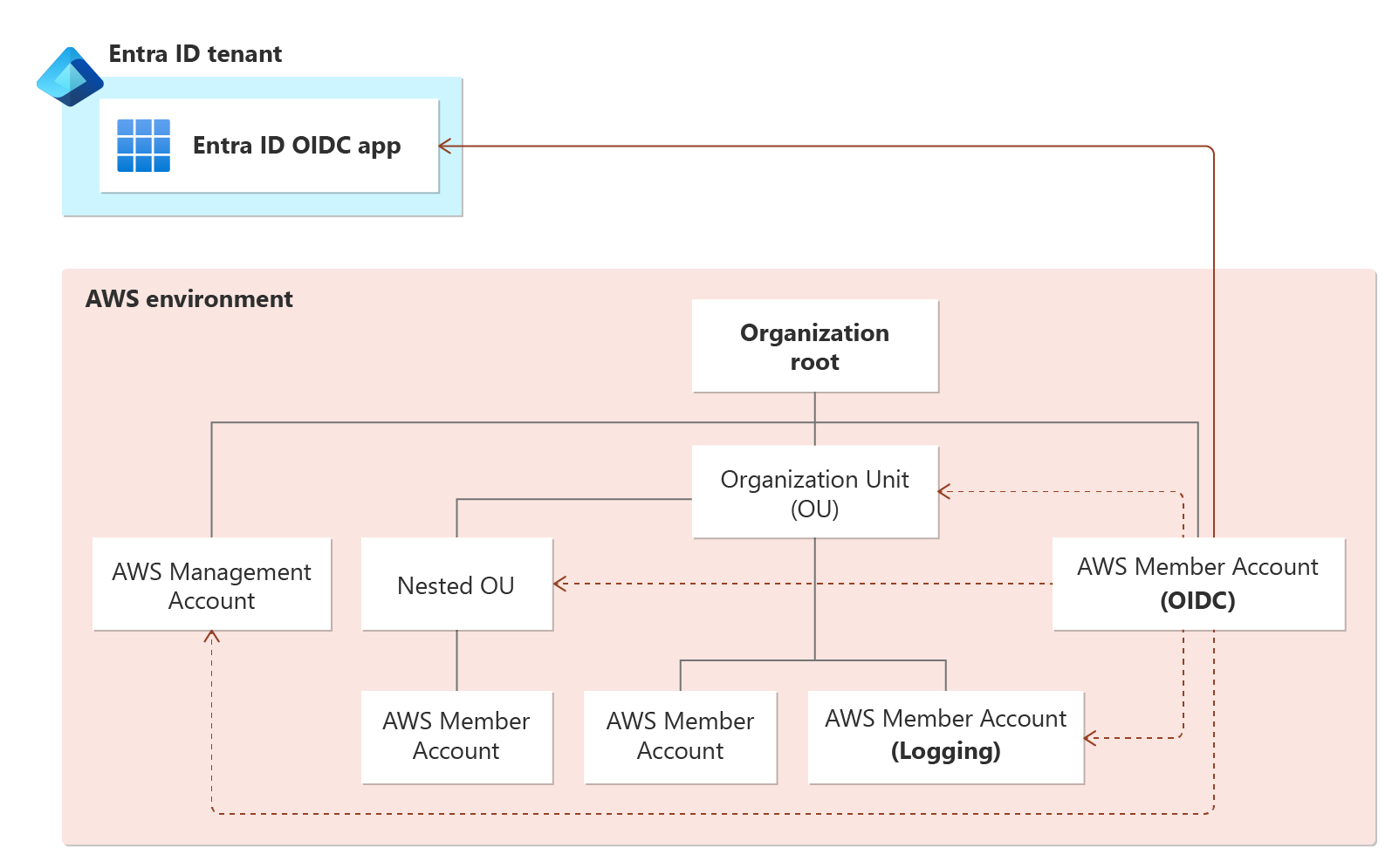

將 Amazon Web Services (AWS) 上線

由於權限管理裝載於 Microsoft Entra 上,因此必須進行更多步驟才能將 AWS 環境上線。

若要將 AWS 連線到權限管理,您必須在已啟用權限管理的 Microsoft Entra 系統管理中心租用戶中建立 Microsoft Entra 應用程式。 此 Microsoft Entra 應用程式會用來設定 OIDC 與 AWS 環境的連線。

OpenID Connect (OIDC) 是以 OAuth 2.0 系列規格為基礎的互通驗證通訊協定。

必要條件

使用者必須已獲派權限管理系統管理員角色,才能在 Microsoft Entra ID 中建立新的應用程式註冊。

下列項目的帳戶識別碼和角色:

- AWS OIDC 帳戶:由您指定的 AWS 成員帳戶,以透過 OIDC IdP 建立及裝載 OIDC 連線

- AWS 記錄帳戶 (選擇性,但建議)

- AWS 管理帳戶 (選擇性,但建議)

- 受權限管理監視和管理的 AWS 成員帳戶 (適用於手動模式)

若要使用自動或選取資料收集模式,您必須讓 AWS 管理帳戶連線。

在此步驟中,您可以輸入具有 AWS CloudTrail 活動記錄 (可在 AWS Trails 上找到) 之 S3 貯體的名稱來啟用控制器。

若要將 AWS 環境上線並設定資料收集,請參閱將 Amazon Web Services (AWS) 帳戶上線 (部分機器翻譯)。

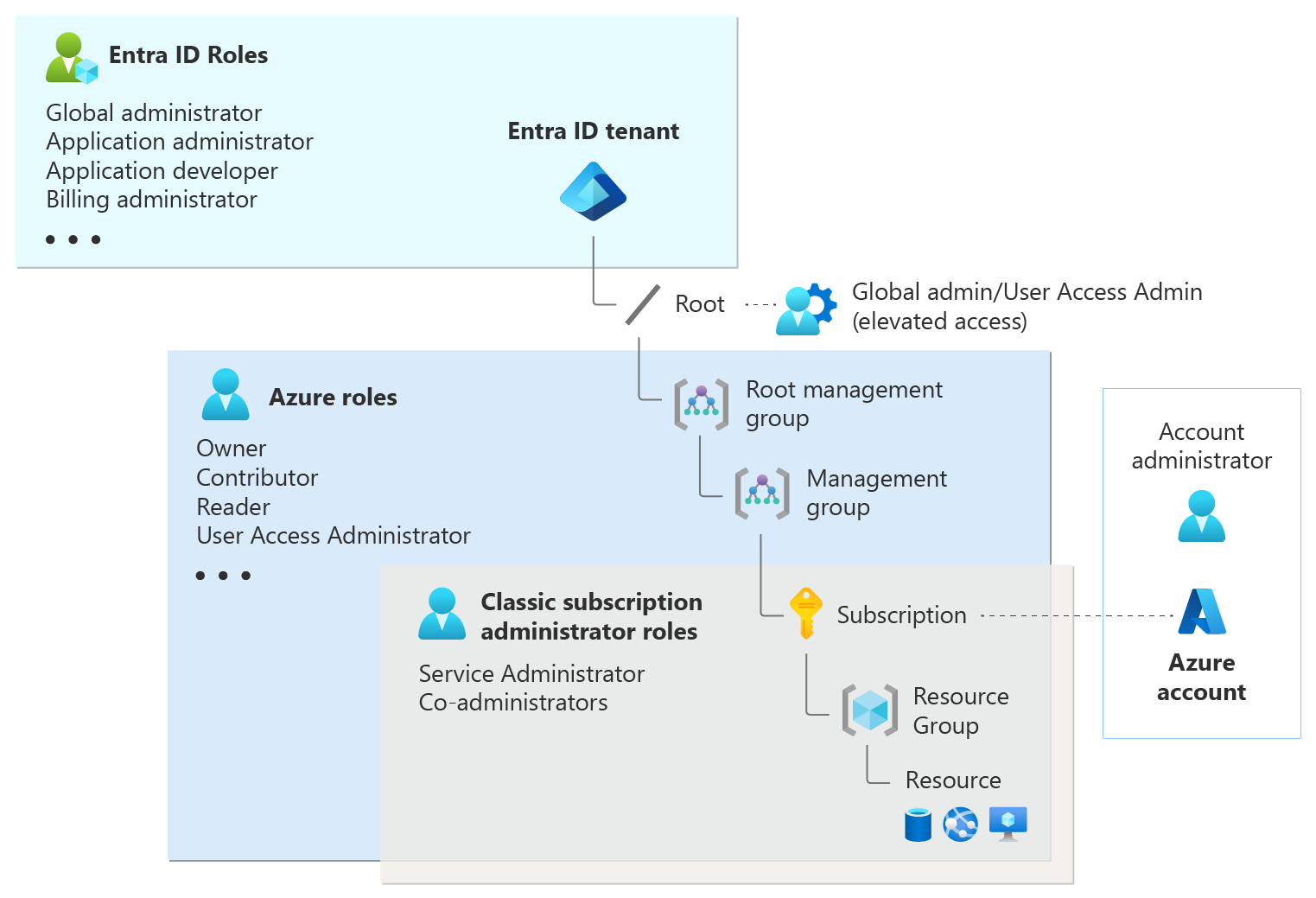

將 Microsoft Azure 上線

當您在 Microsoft Entra 租用戶中啟用權限管理時,系統會建立 CIEM 的企業應用程式。 為了將 Azure 環境上線,您會向此應用程式授與權限以進行權限管理。

在已啟用權限管理的 Microsoft Entra 租用戶中,找出雲端基礎結構權利管理 (CIEM) 企業應用程式。

將「讀者」角色指派給 CIEM 應用程式,以允許權限管理讀取您環境中的 Microsoft Entra 訂用帳戶。

必要條件

在訂用帳戶或管理群組範圍具有

Microsoft.Authorization/roleAssignments/write權限而可將角色指派給 CIEM 應用程式的使用者。若要使用自動或選取資料收集模式,您必須指派管理群組範圍的「讀者」角色。

若要啟用控制器,您必須將「使用者存取系統管理員」角色指派給 CIEM 應用程式。

若要將 Azure 環境上線並設定資料收集,請參閱將 Microsoft Azure 訂用帳戶上線。

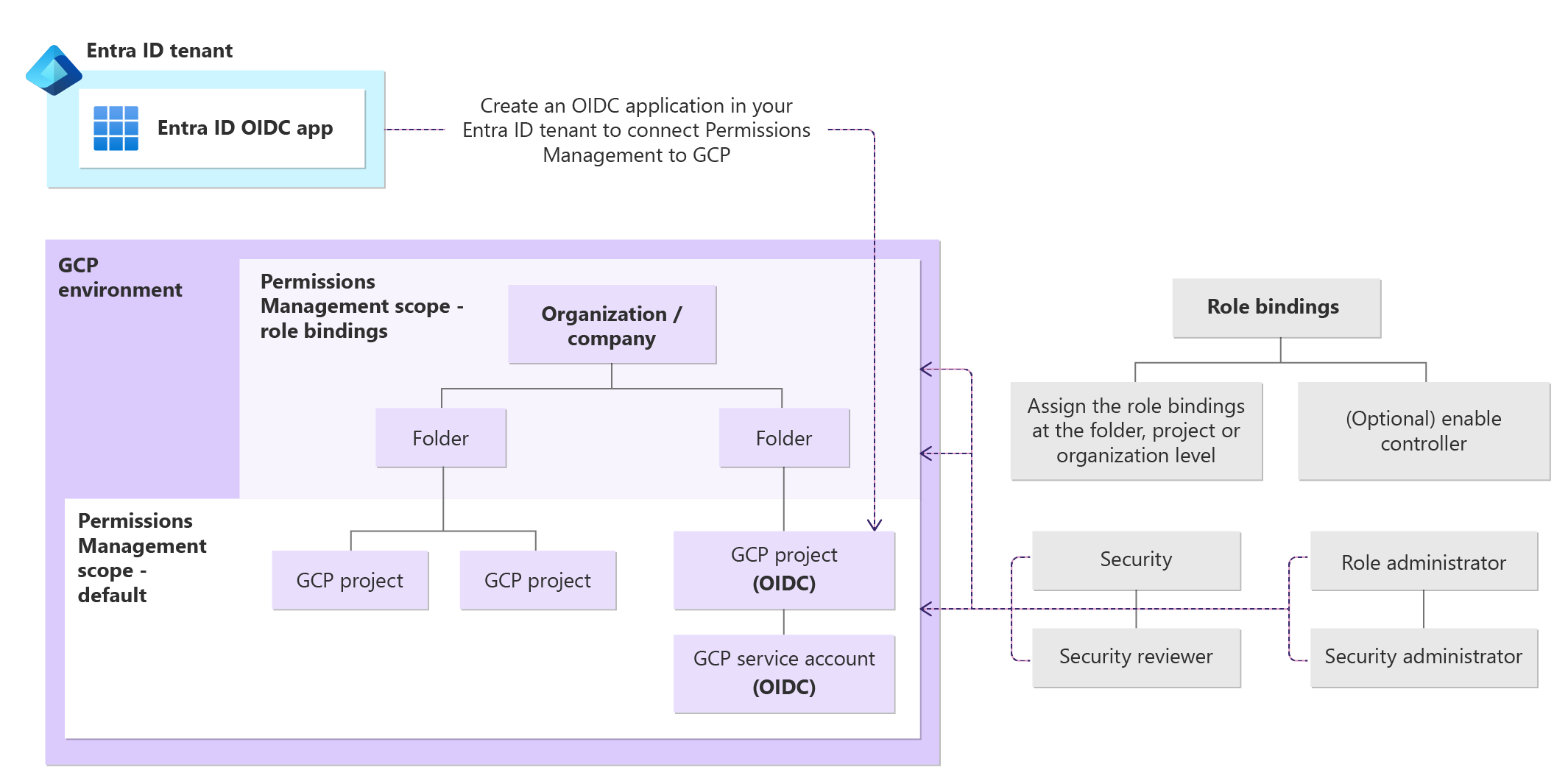

將 Google Cloud Platform (GCP) 上線

由於權限管理裝載於 Microsoft Azure 上,因此必須進行其他步驟才能將 GCP 環境上線。

若要將 GCP 連線到權限管理,您必須在已啟用權限管理的 Microsoft Entra 租用戶中建立 Microsoft Entra 系統管理中心應用程式。 此 Microsoft Entra 系統管理中心應用程式會用來設定 OIDC 與 GCP 環境的連線。

OpenID Connect (OIDC) 是以 OAuth 2.0 系列規格為基礎的互通驗證通訊協定。

必要條件

要進行 AWS 和 GCP 上線需要一位能夠在 Microsoft Entra 中建立新應用程式註冊的使用者 (以利進行 OIDC 連線)。

以下項目的識別碼詳細資料:

- GCP OIDC 專案:由您指定的 GCP 專案,以透過 OIDC IdP 建立及裝載 OIDC 連線。

- 專案編號和專案識別碼

- GCP OIDC 工作負載身分識別

- 集區識別碼、集區提供者識別碼

- GCP OIDC 服務帳戶

- G-suite IdP 秘密名稱和 G-suite IdP 使用者電子郵件 (選用)

- 您要上線之 GCP 專案的識別碼 (選用,適用於手動模式)

將「檢視人員」和「安全性檢閱者」角色指派給組織、資料夾或專案層級的 GCP 服務帳戶,以向權限管理授與 GCP 環境的讀取存取權。

在此步驟中,您可以選擇將「角色系統管理員」和「安全性系統管理員」角色指派給組織、資料夾或專案層級的 GCP 服務帳戶,以啟用控制器模式。

注意

權限管理的預設範圍是在專案層級。

若要將 GCP 環境上線並設定資料收集,請參閱將 GCP 專案上線。

摘要

恭喜! 您已完成環境的資料收集設定工作,資料收集程序已開始進行。 資料收集程序需要一些時間來進行,在大部分情況下,大約需要 4-5 小時。 時間範圍取決於您已上線的授權系統數量,以及可供收集的資料量。

權限管理 UI 中的 [狀態] 資料行會顯示您位於資料收集的哪個步驟。

- 擱置:權限管理尚未開始偵測或上線。

- 探索:權限管理正在偵測授權系統。

- 進行中:權限管理已偵測完授權系統,且授權系統正在上線。

- 已上線:資料收集已完成,且所有偵測到的授權系統都已上線至權限管理。

注意

資料收集程序繼續進行時,您可以開始設定權限管理中的使用者和群組。

下一步

- 在上線後啟用或停用控制器 (部分機器翻譯)

- 完成上線之後新增帳戶/訂用帳戶/專案

- 建立資料夾以組織您的授權系統

參考: