教學課程:設定 Vault Platform 來自動佈建使用者

此教學課程說明您在 Vault Platform 與 Microsoft Entra ID 中設定自動使用者佈建所需執行的步驟。 設定時,Microsoft Entra ID 會使用 Microsoft Entra 佈建服務,對 Vault Platform 自動佈建和取消佈建使用者。 如需此服務的用途、運作方式和常見問題等重要詳細資訊,請參閱使用 Microsoft Entra ID 對 SaaS 應用程式自動佈建和取消佈建使用者。

支援的功能

- 在 Vault Platform 中建立使用者。

- 將再也不需要存取權的使用者從 Vault Platform 中移除。

- 讓使用者屬性在 Microsoft Entra ID 與 Vault Platform 之間保持同步。

- 單一登入至 Vault Platform (建議)。

必要條件

本教學課程中概述的案例假設您已經具有下列必要條件:

- Microsoft Entra 租用戶

- 下列其中一個角色:應用程式管理員、雲端應用程式管理員,或應用程式擁有者。

- Vault Platform 的系統管理員帳戶。

步驟 1:規劃佈建部署

- 了解佈建服務的運作方式 \(部分機器翻譯\)。

- 判斷誰會在佈建範圍 \(部分機器翻譯\) 內。

- 決定 Microsoft Entra ID 與 Vault Platform 之間要對應哪些數據。

步驟 2:設定 Vault Platform 以支援使用 Microsoft Entra ID 進行佈建

請聯絡 Vault Platform 支援人員,將 Vault Platform 設定為支援使用 Microsoft Entra ID 進行佈建。

1.驗證

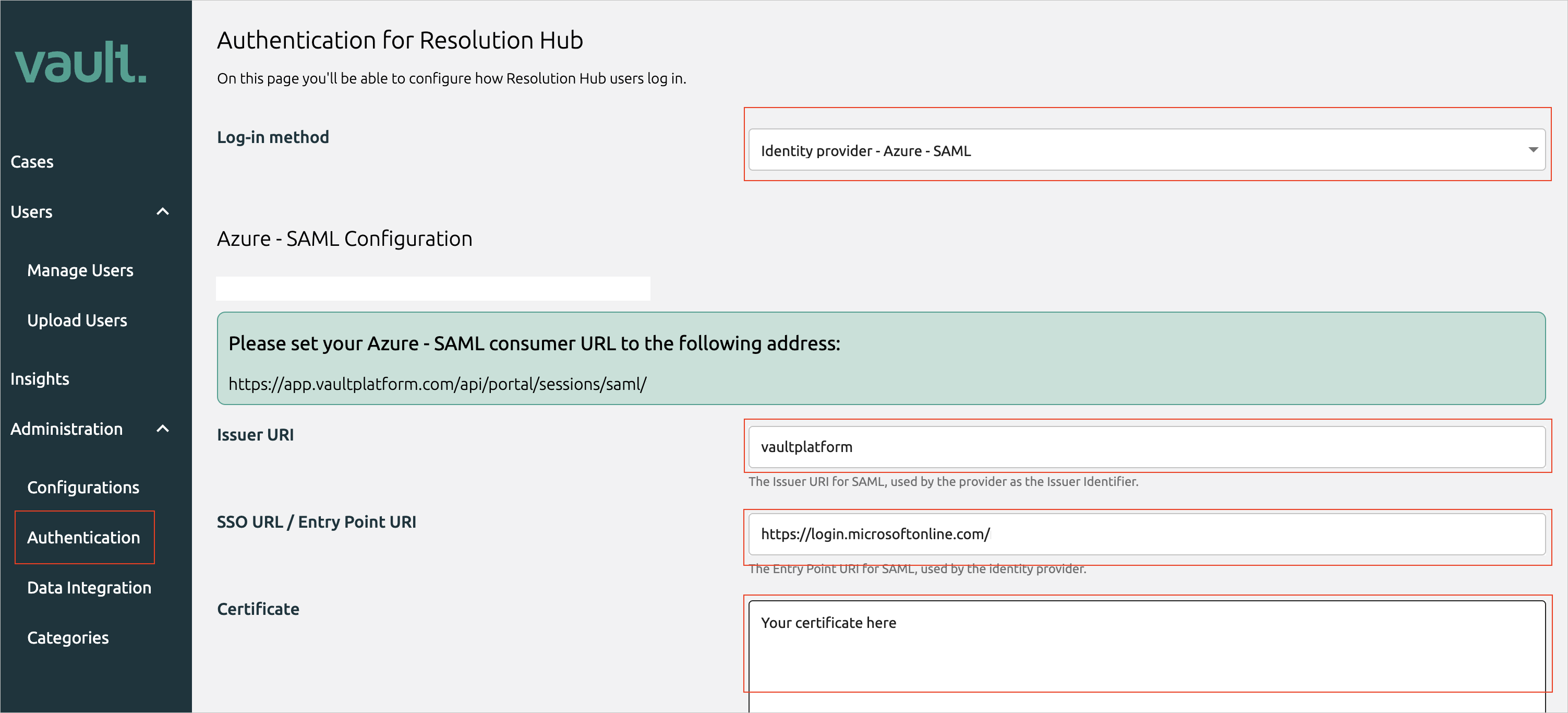

移至 Vault Platform,使用您的電子郵件和密碼登入 (初始登入方法),然後前往 [系統管理與驗證頁面]。

首先,使用下拉式清單將登入方法變更為 [識別提供者 - Azure - SAML]

使用 [SAML 設定指示] 頁面中的詳細資料,輸入下列資訊:

- 簽發者 URI 必須設定為

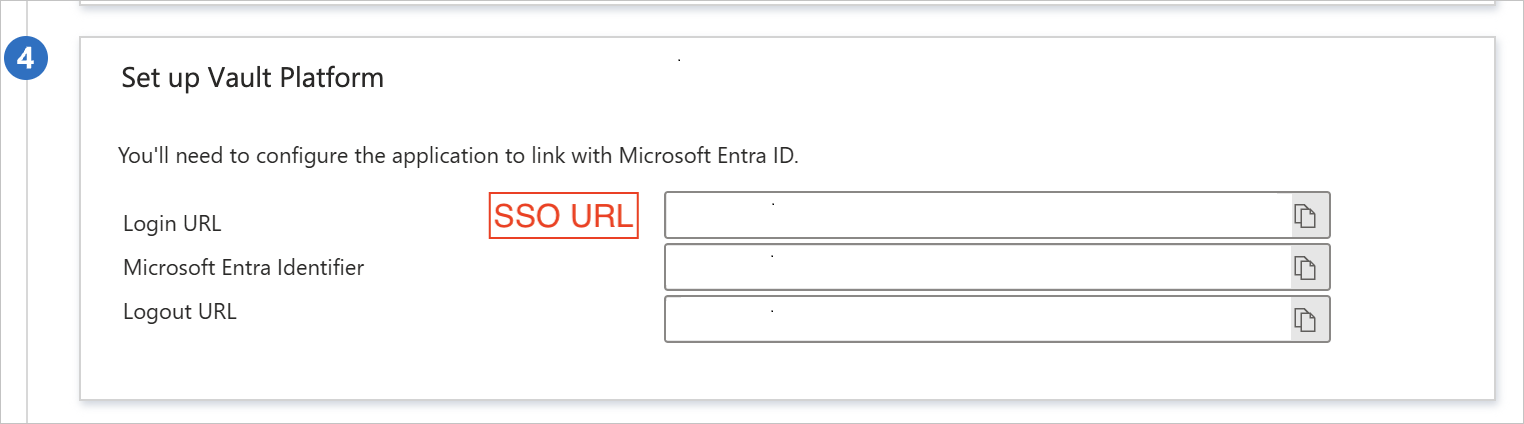

vaultplatform - SSO URL 必須設定為登入 URL 的值

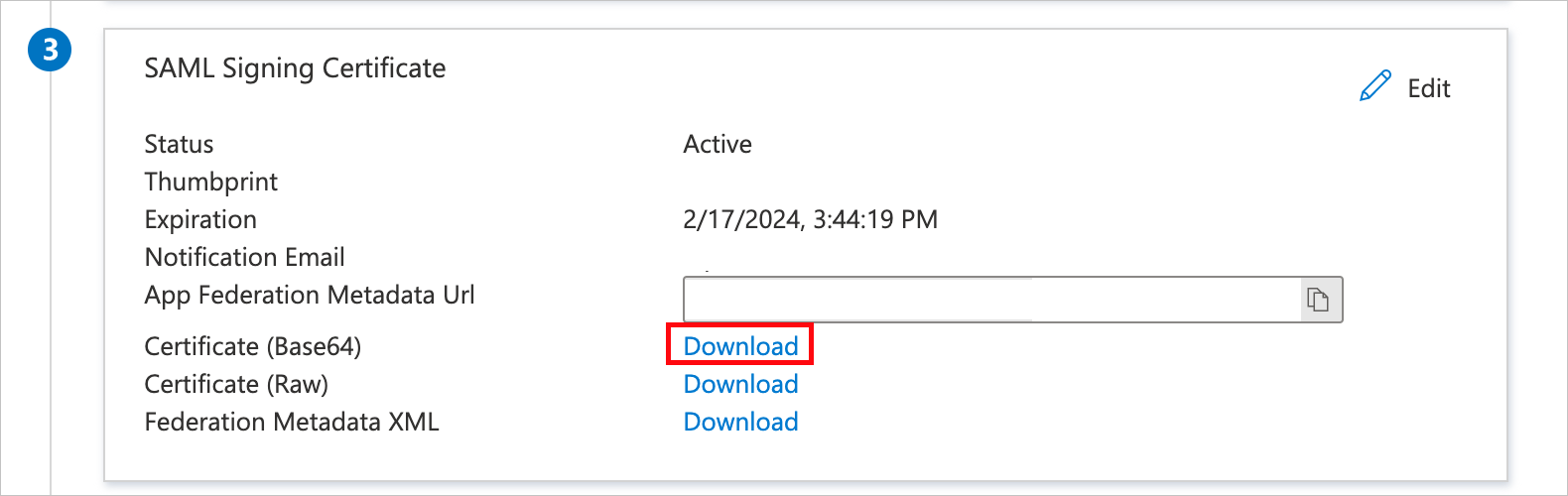

- 下載 [憑證 (Base64)] 檔案,在文本編輯器中開啟該檔案,並將其內容 (包括

-----BEGIN/END CERTIFICATE-----標記) 複製到 [憑證] 文字欄位

2.資料整合

接下來,移至 Vault Platform 內的 [系統管理與數據整合]

![[資料整合] 頁面的螢幕擷取畫面。](media/vault-platform-provisioning-tutorial/data-integration.png)

- 針對 [資料整合],選取

Azure。 - 針對 [提供 SCIM 祕密位置的方法],設定

bearer。 - 針對 [祕密],設定複雜字串,類似於強密碼。 妥善保護此字串,因為稍後會在步驟 5 中使用

- 啟用 [設定為使用中的 SCIM 提供者]。

步驟 3:從 Microsoft Entra 應用程式庫新增 Vault Platform

從 Microsoft Entra 應用程式庫新增 Vault Platform,開始管理對 Vault Platform 的佈建。 如果您先前已針對 SSO 設定 Vault Platform,則可使用相同的應用程式。 不過,建議您在一開始測試整合時,建立個別的應用程式。 在此深入了解從資源庫新增應用程式。

步驟 4:定義佈建範圍內的人員

Microsoft Entra 佈建服務可供根據對應用程式的指派,或根據使用者的屬性,界定將要佈建的人員。 如果選擇根據指派來界定將佈建至應用程式的人員,則可使用下列步驟將使用者指派給應用程式。 如果選擇僅根據使用者或群組屬性來界定將要佈建的人員,即可使用如這裡所述的範圍篩選條件。

從小規模開始。 在推出給所有人之前,先使用一小部分的使用者進行測試。 當佈建範圍設為已指派的使用者時,您可將一或兩個使用者指派給應用程式來控制這點。 當範圍設為所有使用者時,您可指定以屬性為基礎的範圍篩選條件。

如果需要其他角色,您可以更新應用程式資訊清單以新增角色。

步驟 5:設定自動將使用者佈建到 Vault Platform

本節將引導逐步設定 Microsoft Entra 佈建服務,以根據 Microsoft Entra ID 中的使用者和/或群組指派,在 TestApp 中建立、更新和停用使用者。

在 Microsoft Entra ID 中為 Vault Platform 設定自動使用者佈建:

以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

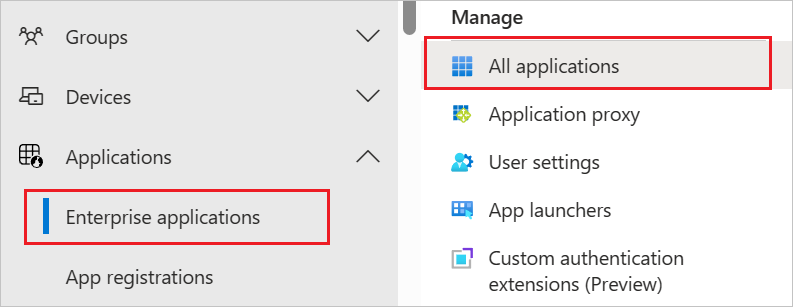

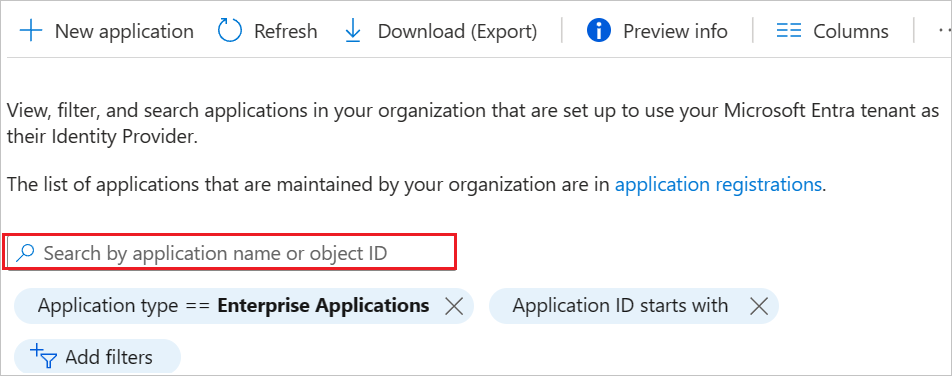

瀏覽至 [身分識別] > [應用程式] > [企業應用程式]

在應用程式清單中,選取 [Vault Platform]。

選取 [佈建] 索引標籤。

![[佈建] 索引標籤的螢幕擷取畫面。](common/provisioning.png)

將 [佈建模式] 設定為 [自動]。

![[自動化佈建] 索引標籤的螢幕擷取畫面。](common/provisioning-automatic.png)

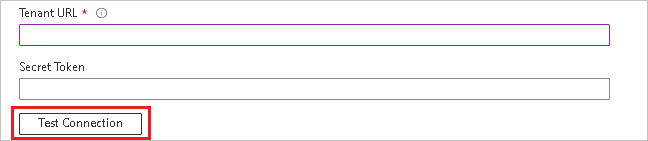

在 [系統管理員認證] 區段下,輸入您的 Vault Platform 租用戶 URL (包含結構

https://app.vaultplatform.com/api/scim/${organization-slug}的 URL) 以及祕密權杖 (從步驟 2.2 中獲取)。 按一下 [測試連線] 以確保 Microsoft Entra ID 可以連線到 Vault Platform。 若連線失敗,請確定您的 Vault Platform 帳戶具有管理員權限,然後再試一次。

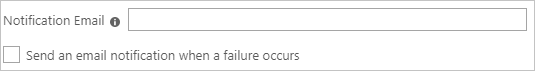

在 [通知電子郵件] 欄位中,輸入應該收到佈建錯誤通知的個人或群組電子郵件地址,然後選取 [發生失敗時傳送電子郵件通知] 核取方塊。

選取 [儲存]。

在 [對應] 區段底下,選取 [將 Microsoft Entra 使用者同步至 Vault Platform]。

在 [屬性對應] 區段中,檢閱從 Microsoft Entra ID 同步至 Vault Platform 的使用者屬性。 選取為 [比對] 屬性的屬性會用來比對 Vault Platform 中的使用者帳戶,以進行更新作業。 如果您選擇變更比對目標屬性,則您必須確認 Vault Platform API 可根據該屬性來支援篩選使用者。 選取 [儲存] 按鈕以認可所有變更。

屬性 類型 支援篩選 Vault Platform 的必要項 userName String ✓ ✓ externalId String ✓ ✓ 作用中 布林值 ✓ displayName String title String ✓ emails[type eq "work"].value String ✓ name.givenName String ✓ name.familyName String ✓ addresses[type eq "work"].locality String ✓ addresses[type eq "work"].country String ✓ urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String ✓ urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String ✓ urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager String 若要設定範圍篩選,請參閱範圍篩選教學課程中提供的下列指示。

如要啟用 Vault Platform 的 Microsoft Entra 佈建服務,請在 [設定] 區段中,將 [佈建狀態] 變更為 [開啟]。

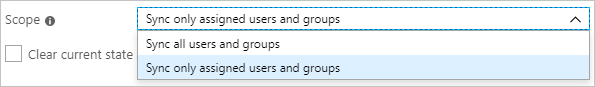

在 [設定] 區段的 [範圍] 中選擇需要的值,來定義要佈建至 Vault Platform 的使用者。

當您準備好要佈建時,按一下 [儲存]。

針對 [設定] 區段的 [範圍] 中定義的所有使用者,此作業會啟動首次同步週期。 初始週期會比後續週期花費更多時間執行,只要 Microsoft Entra 佈建服務正在執行,這大約每 40 分鐘便會發生一次。

步驟 6:監視您的部署

設定佈建後,請使用下列資源來監視部署:

- 使用佈建記錄來判斷哪些使用者已佈建成功或失敗

- 檢查進度列來查看佈建週期的狀態,以及其接近完成的程度

- 如果佈建設定似乎處於狀況不良的狀態,則應用程式將會進入隔離狀態。 在此 \(部分機器翻譯\) 深入了解隔離狀態。