Microsoft 在 Entra 識別碼中新增、測試或移除受保護的動作

在 Microsoft Entra ID 中, 受保護的動作指的是已指派有條件式存取原則的許可權,這些原則會在使用者嘗試執行動作時被強制執行。 本文說明如何新增、測試或移除受保護的動作。

注意

您應該依照下列順序執行這些步驟,以確保受保護的動作已正確設定並強制執行。 如果您未依照此順序執行,可能會發生非預期的行為,例如 取得重複要求以重新驗證。

先決條件

若要新增或移除受保護的動作,您必須具有:

- Microsoft Entra ID P1 或 P2 授權

- 條件式存取系統管理員 或 安全性系統管理員 角色

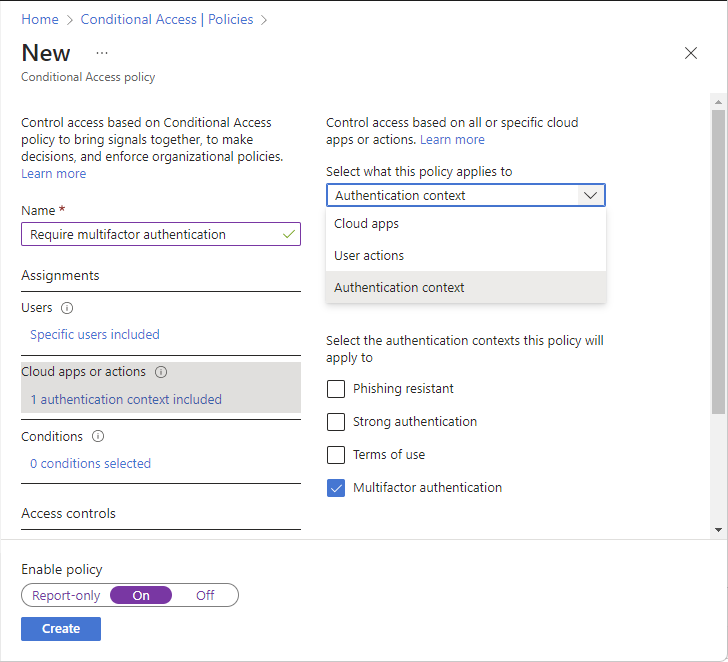

步驟 1:設定條件式存取原則

受保護的動作會使用條件式存取驗證內容,因此您必須設定驗證內容,並將其新增至條件式存取原則。 如果您已經有具有驗證內容的原則,可以跳到下一節。

選擇 [保護],>條件式存取>驗證內容>驗證內容。

選取 [[新增驗證內容],以開啟 [新增驗證內容] 窗格。

輸入名稱和描述,然後選擇 儲存。

選取 [原則]>[新增原則] 以建立新的原則。

建立新政策並選取您的驗證環境。

如需詳細資訊,請參閱 條件式存取:雲端應用程式、動作和驗證內容。

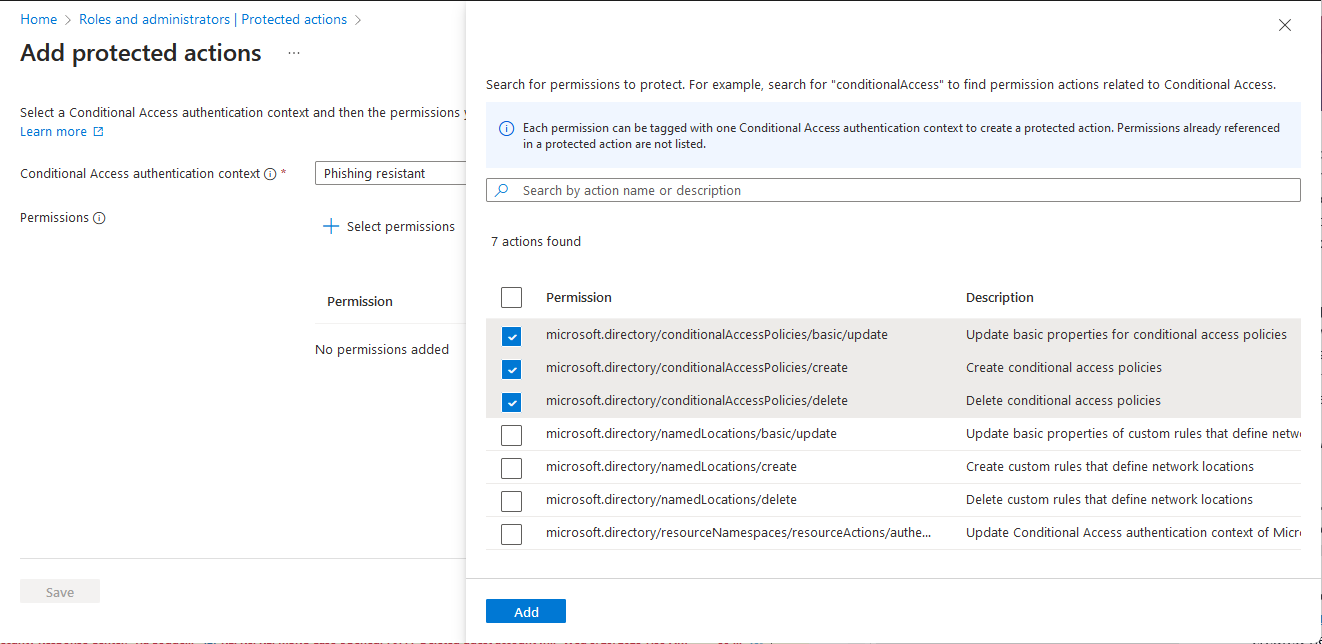

步驟 2:新增受保護的動作

若要新增保護動作,請使用條件式存取驗證內容,將條件式存取原則指派給一或多個許可權。

選取 保護>條件式存取>原則。

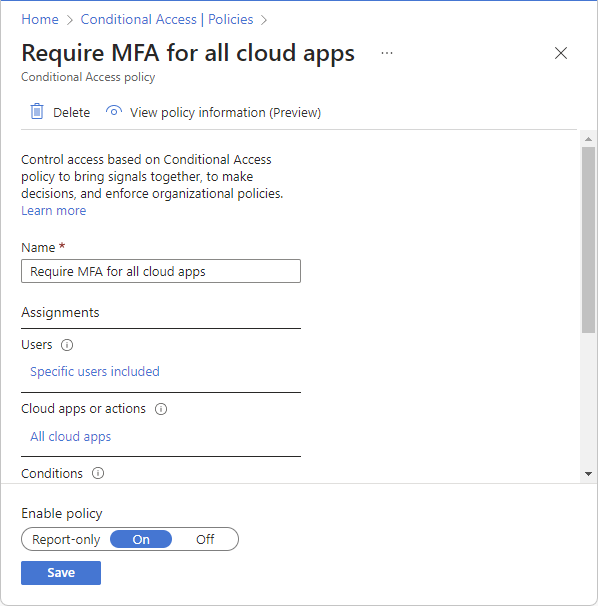

請確定您打算搭配受保護動作使用的條件式存取原則狀態設定為 [開啟],而不是 [關閉] 或 [僅限報表]。

選取 身分識別>角色 & 系統管理員>受保護的動作。

選取 [[新增受保護的動作] 以新增受保護的動作。

如果 停用 [新增受保護的動作],請確認您是否被指派為條件式存取管理員或安全性管理員角色。 如需詳細資訊,請參閱 針對受保護的動作進行疑難解答。

選取已設定的條件式存取驗證內容。

選取 [選取許可權,然後選取使用條件式存取來保護的許可權。

選取 ,新增。

完成時,請選擇 [儲存]。

新的受保護動作會出現在受保護的動作清單中

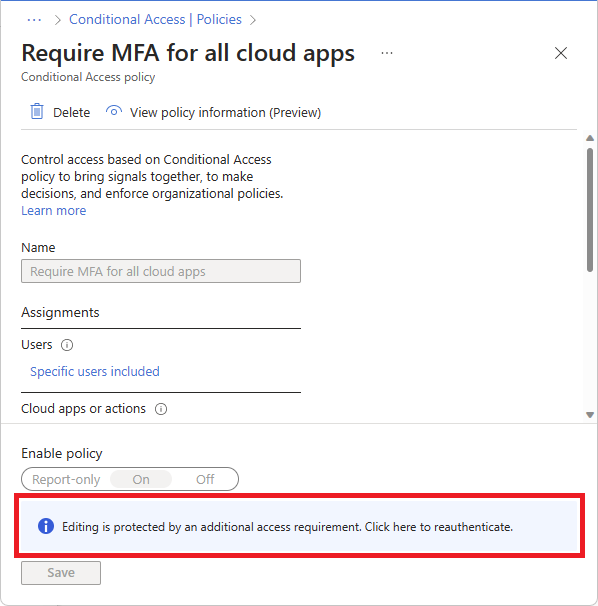

步驟 3:測試受保護的動作

當使用者執行受保護的動作時,他們必須滿足條件式存取原則需求。 本節描述使用者被要求遵守政策的互動體驗。 在此範例中,用戶必須先向 FIDO 安全性密鑰進行驗證,才能更新條件式存取原則。

以必須滿足原則的使用者身分登入 Microsoft Entra 系統管理中心。

選取 [保護 ]>[條件式存取]。

選取條件式存取原則以檢視它。

原則編輯已停用,因為驗證需求尚未滿足。 頁面底部有下列注意事項:

編輯會受到其他存取需求的保護。 按兩下這裡重新驗證。

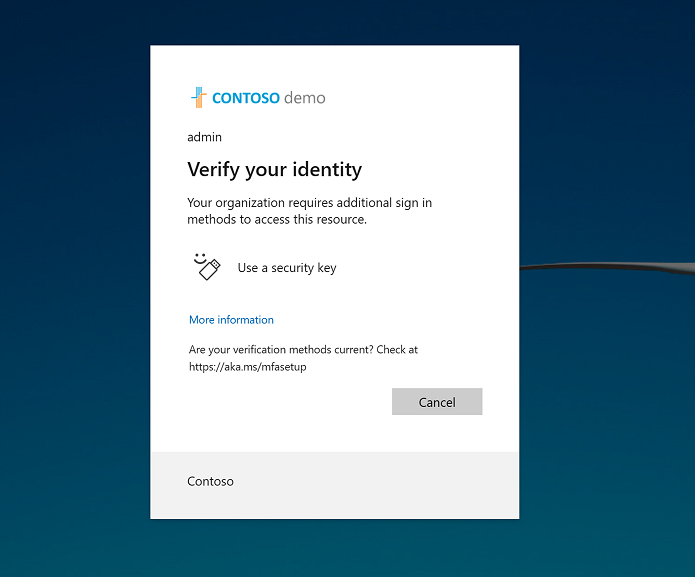

選取 按這裡重新驗證。

當瀏覽器重新導向至 Microsoft Entra 登入頁面時,請完成驗證需求。

完成驗證需求之後,即可編輯原則。

編輯原則並儲存變更。

移除受保護的動作

若要移除保護動作,請從許可權取消指派條件式存取原則需求。

選取 身分識別>角色 & 管理員>受保護的動作。

尋找並選取要取消指派的條件存取權限原則。

在工具列上,選取 移除。

拿掉受保護的動作之後,許可權就不會有條件式存取需求。 新的條件式存取原則可以指派給許可權。

Microsoft Graph

新增受保護的動作

將驗證內容值指派給許可權,以新增受保護的動作。 透過呼叫 authenticationContextClassReference API,可以探索租戶中可用的驗證內容值。

您可以使用 unifiedRbacResourceAction API Beta 端點,將驗證內容指派給許可權:

https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/

下列範例示範如何取得在 microsoft.directory/conditionalAccessPolicies/delete 許可權上設定的驗證內容標識碼。

GET https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/microsoft.directory-conditionalAccessPolicies-delete-delete?$select=authenticationContextId,isAuthenticationContextSettable

屬性 isAuthenticationContextSettable 設定為 true 的資源動作支援驗證內容。 屬性值 authenticationContextId 的資源動作是指已分配給該動作的驗證上下文 ID。

若要檢視 isAuthenticationContextSettable 和 authenticationContextId 屬性,必須在對資源動作 API 提出要求時包含在 select 語句中。

針對受保護動作排除故障

徵兆 - 無法選取驗證內容值

嘗試選取條件式存取驗證內容時,沒有任何值可供選取。

原因

在租戶中未啟用任何條件式存取驗證內容值。

解決方案

新增驗證內容,以啟用租用戶的驗證內容。 請確定 已核取「發佈至應用程式」,以確保該值可以被選取。 如需詳細資訊,請參閱 驗證內容。

症狀 - 政策未被觸發

在某些情況下,新增受保護的動作之後,可能不會如預期般提示使用者。 例如,如果原則需要多重要素驗證,使用者可能不會看到登入提示。

原因 1

使用者尚未被指派至用於受保護動作的條件式存取原則。

解決方案 1

使用條件式存取 What If 工具來檢查使用者是否已獲指派原則。 使用此工具時,請選取使用者和與受保護動作搭配使用的驗證內容。 選取 What If 並確認預期的政策列在 將套用的政策 表中。 如果原則不適用,請檢查原則使用者指派條件,然後新增使用者。

原因 2

使用者先前已滿足政策。 例如,同一個會話中稍早完成的多重身份驗證。

解決方案 2

檢查 Microsoft Entra 登入事件 以進行疑難解答。 登入事件包含會話的詳細數據,包括使用者是否已完成多重要素驗證。 使用登入記錄進行疑難解答時,檢查政策詳情頁面也很有幫助,以確認是否要求了驗證上下文。

問題 - 政策永遠無法滿足

當您嘗試執行條件式存取原則的要求時,該原則始終無法被滿足,且系統持續要求您重新驗證。

原因

未建立條件式存取政策,或政策狀態為 關閉 或 僅供報告用。

解決方案

如果條件式存取原則不存在,或將狀態設定為 On,請建立條件式存取原則。

如果您因為受保護的動作和重複要求重新驗證而無法存取條件式存取頁面,請使用下列連結來開啟 [條件式存取] 頁面。

徵兆 - 無法存取新增受保護的動作

登入時,您沒有新增或移除受保護動作的許可權。

原因

您沒有管理受保護動作的許可權。

解決方案

請確定您已獲指派 條件式存取系統管理員 或 安全性系統管理員 角色。

徵兆 - 使用 PowerShell 時返回的錯誤,無法執行受保護的動作

使用 PowerShell 執行受保護的動作時,會傳回錯誤,而且沒有提示滿足條件式存取原則。

原因

Microsoft Graph PowerShell 支援啟用原則提示所需的增強驗證。 Azure 和 Azure AD Graph PowerShell 不支持進行逐步驗證。

解決方案

請確定您使用的是 Microsoft Graph PowerShell。

![[新增驗證內容] 窗格的螢幕快照,以新增驗證內容。](media/protected-actions-add/authentication-context-add.png)

![[角色和系統管理員] 中 [新增受保護動作] 頁面的螢幕快照。](media/protected-actions-add/protected-actions-start.png)

![[受保護的動作] 頁面的螢幕快照,其中已選取要移除的許可權。](media/protected-actions-add/permissions-remove.png)

![[新增受保護的動作] 頁面的螢幕快照,沒有要選取的驗證內容。](media/protected-actions-add/authentication-context-none.png)