教學課程:在單一 Active Directory 樹系中使用混合式身分識別的同盟

本教學課程說明如何使用同盟和 Windows Server Active Directory (Windows Server AD) 在 Azure 中建立混合式身分識別環境。 您可以使用您建立的混合式身分識別環境進行測試,或更熟悉混合式身分識別的運作方式。

在本教學課程中,您會了解如何:

- 建立虛擬機器。

- 建立 Windows Server Active Directory 環境。

- 建立 Windows Server Active Directory 使用者。

- 建立憑證。

- 建立 Microsoft Entra 租用戶。

- 在 Azure 中建立混合式身分識別管理員帳戶。

- 在目錄中新增自訂網域。

- 設定 Microsoft Entra Connect。

- 測試並確認使用者已同步。

必要條件

若要完成該教學課程,您需要下列項目:

- 已安裝 Hyper-V 的電腦。 建議您在 Windows 10 或 Windows Server 2016 電腦上安裝 Hyper-V。

- Azure 訂用帳戶。 如果您沒有 Azure 訂用帳戶,請在開始前建立免費帳戶。

- 外部網路介面卡,讓虛擬機器可以連線到網際網路。

- Windows Server 2016 複本。

- 可驗證的自訂網域。

注意

本教學課程使用 PowerShell 指令碼快速建立教學課程環境。 每個指令碼都使用指令碼開頭所宣告的變數。 請務必變更變數以反映您的環境。

本教學課程中的指令碼會在安裝 Microsoft Entra Connect 之前,先建立一般 Windows Server Active Directory (Windows Server AD) 環境。 這些指令碼也會用於相關的教學課程。

您可以在 GitHub 上取得本教學課程中使用的 PowerShell 指令碼。

建立虛擬機器

若要建立混合式身分識別環境,第一個工作是建立虛擬機,以作為內部部署 Windows Server AD 伺服器使用。

注意

如果您從未在主機電腦上的 PowerShell 中執行指令碼,請在執行任何指令碼之前,先以系統管理員身分開啟 Windows PowerShell ISE,然後執行 Set-ExecutionPolicy remotesigned。 在 [執行原則變更] 對話框中,選取 [是]。

若要建立虛擬機器:

以系統管理員的身分開啟 Windows PowerShell ISE。

執行下列指令碼:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

安裝作業系統

若要完成建立虛擬機,請安裝作業系統:

- 在 [Hyper-V 管理員] 中,按兩下虛擬機器。

- 選取 [開始]。

- 在提示字元按任意鍵從 CD 或 DVD 開機。

- 在 Windows Server 啟動視窗中,選取您的語言,然後選取 [下一步]。

- 選取 [立即安裝]。

- 輸入您的授權金鑰,然後選取 [下一步]。

- 選取 [我接受授權條款] 核取方塊,然後選取 [下一步]。

- 選取 [自訂: 只安裝 Windows (進階)]。

- 選取 [下一步]。

- 安裝完成時,請重新啟動虛擬機器。 登入,然後檢查 Windows Update。 安裝任何更新,以確保 VM 完全為最新狀態。

安裝 Windows Server AD 必要條件

安裝 Windows Server AD 之前,請執行安裝必要條件的指令碼:

以系統管理員的身分開啟 Windows PowerShell ISE。

執行

Set-ExecutionPolicy remotesigned。 在 [執行原則變更] 對話框中,選取 [全部皆是]。執行下列指令碼:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

建立 Windows Server AD 環境

現在,安裝並設定 Active Directory Domain Services 以建立環境:

以系統管理員的身分開啟 Windows PowerShell ISE。

執行下列指令碼:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

建立 Windows Server AD 使用者

接著,建立測試使用者帳戶。 在內部部署 Active Directory 環境中建立此帳戶。 然後,帳戶會同步至 Microsoft Entra ID。

以系統管理員的身分開啟 Windows PowerShell ISE。

執行下列指令碼:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

為 AD FS 建立憑證

您需要 Active Directory 同盟服務 (AD FS) 將使用的 TLS 或 SSL 憑證。 憑證是自我簽署憑證,而且其建立僅用於測試。 建議您不要在生產環境中使用自我簽署憑證。

建立憑證的方式:

以系統管理員的身分開啟 Windows PowerShell ISE。

執行下列指令碼:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

建立 Microsoft Entra 租用戶

如果沒有租用戶,請遵循文章在 Microsoft Entra ID 中建立新租用戶中的步驟,建立新的租用戶。

在 Microsoft Entra ID 中建立混合式身分識別管理員帳戶

下一項工作是建立混合式身分識別管理員帳戶。 此帳戶可用來在 Microsoft Entra Connect 安裝期間建立 Microsoft Entra Connector 帳戶。 Microsoft Entra Connector 帳戶可用來將資訊寫入至 Microsoft Entra ID。

如要建立混合式身分識別管理員帳戶:

瀏覽至 [身分識別]>[使用者]>[所有使用者]

選取 [新增使用者]>[建立新使用者]。

在 [建立新使用者] 窗格中,輸入新使用者的 [顯示名稱] 和 [使用者主體名稱]。 您要為租用戶建立混合式身分識別管理員帳戶。 您可以顯示並複製臨時密碼。

- 在 [指派] 底下,選取 [新增角色],然後選取 [混合式身分識別管理員]。

然後選取 [檢閱 + 建立] > [建立]。

在新的網頁瀏覽器視窗中,使用新的混合式身分識別管理員帳戶和臨時密碼登入

myapps.microsoft.com。選擇混合式身分識別系統管理員帳戶的新密碼,並變更該密碼。

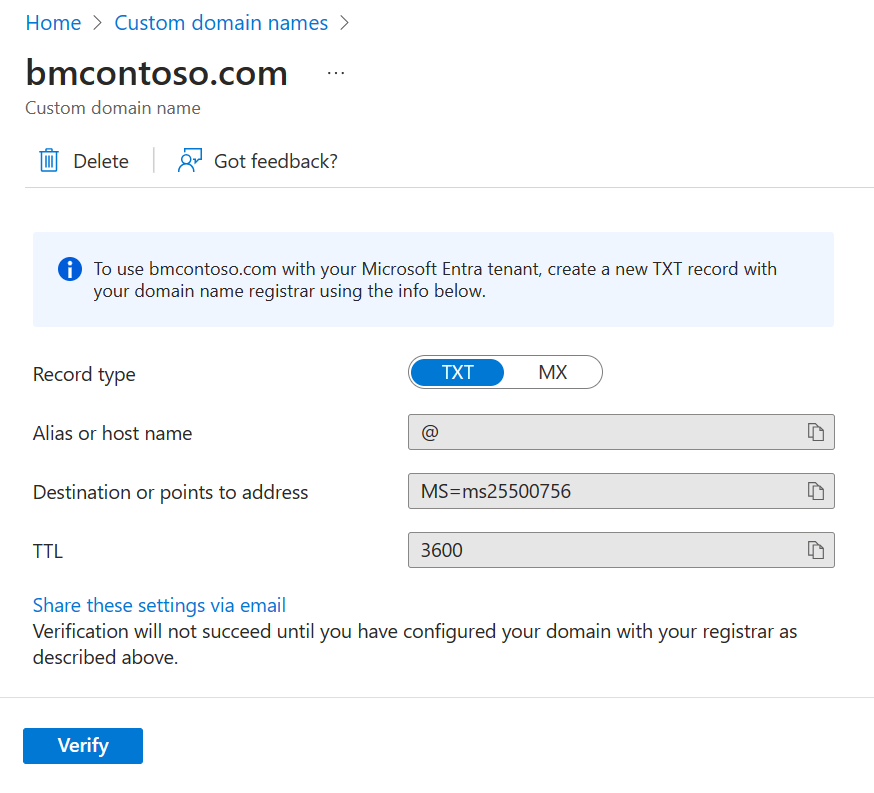

在目錄中新增自訂網域名稱

現在已經有租用戶與混合式身分識別管理員帳戶,請新增您的自訂網域,以便 Azure 可以驗證該網域。

若要在目錄中新增自訂網域名稱:

在 [Microsoft Entra 系統管理中心] (https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview),請務必關閉 [所有使用者] 窗格。

在左側功能表中的 [管理] 底下 ,選取 [自訂網域名稱]。

選取 [新增自訂網域]。

![顯示 [新增自訂網域] 按鈕已反白顯示的螢幕擷取畫面。](media/tutorial-federation/custom1.png)

在 [自訂網域名稱] 上,輸入自訂網域名稱,然後選取 [新增網域]。

在 [自訂功能變數名稱] 中,會顯示 TXT 或 MX 資訊。 此資訊必須新增到網域註冊機構中您的網域下的 DNS 資訊中。 移至您的網域註冊機構,然後將 TXT 或 MX 資訊輸入到您網域的 DNS 設定中。

將此資訊新增至網域註冊機構可讓 Azure 驗證您的網域。 網域驗證最多可能需要 24 小時的時間。

將此資訊新增至網域註冊機構可讓 Azure 驗證您的網域。 網域驗證最多可能需要 24 小時的時間。如需詳細資訊,請參閱新增自訂網域文件。

若要確定已驗證網域,請選取 [驗證]。

![在您選取 [驗證] 之後顯示驗證成功訊息的螢幕擷取畫面。](media/tutorial-federation/custom3.png)

下載並安裝 Microsoft Entra Connect

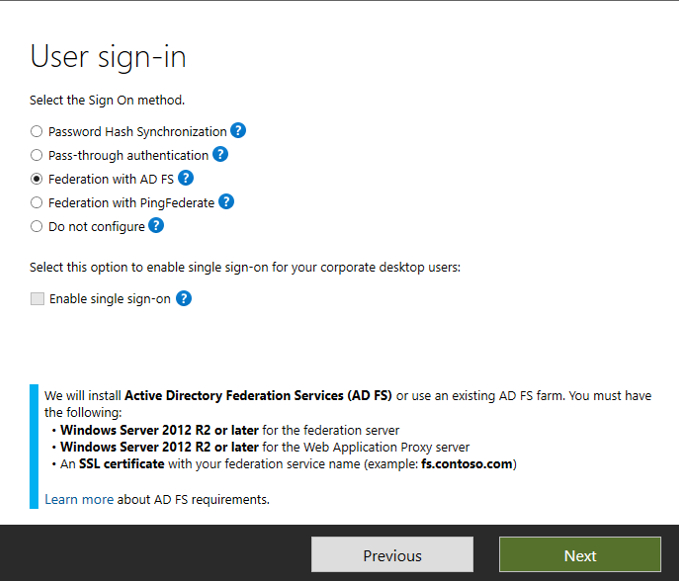

現在是時候下載並安裝 Microsoft Entra Connect 了。 安裝之後,您將使用快速安裝。

移至 AzureADConnect.msi,按兩下以開啟安裝檔案。

在 [歡迎使用] 中,選取核取方塊以同意授權條款,然後選取 [繼續]。

在 [快速設定] 中,選取 [自訂]。

在 [安裝必要元件] 中,選取 [安裝]。

在 [使用者登入] 中,選取 [與 AD FS 同盟],然後選取 [下一步]。

在 [連線到 Microsoft Entra ID] 中,輸入您稍早建立的混合式身分識別系統管理員帳戶的使用者名稱和密碼,然後選取 [下一步]。

在 [連接您的目錄] 中,選取 [新增目錄]。 接著,選取 [建立新的 AD 帳戶] 並輸入 contoso\Administrator 使用者名稱與密碼。 選取 [確定]。

選取 [下一步]。

在 [Microsoft Entra 登入設定] 中,選取 [不將所有 UPN 尾碼比對至已驗證網域就繼續]。 選取 [下一步]。

在 [網域和 OU 篩選] 中,選取 [下一步]。

在 [唯一識別您的使用者] 中,選取 [下一步]。

在 [篩選使用者和裝置] 中 ,選取 [下一步]。

在 [選用功能] 中,選取 [下一步]。

在 [網域系統管理員認證] 中,輸入 contoso\Administrator 使用者名稱與密碼,然後選取 [下一步]。

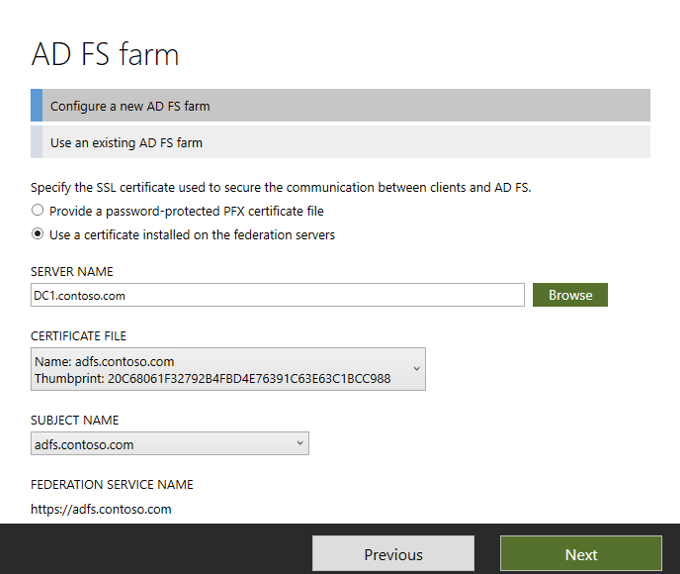

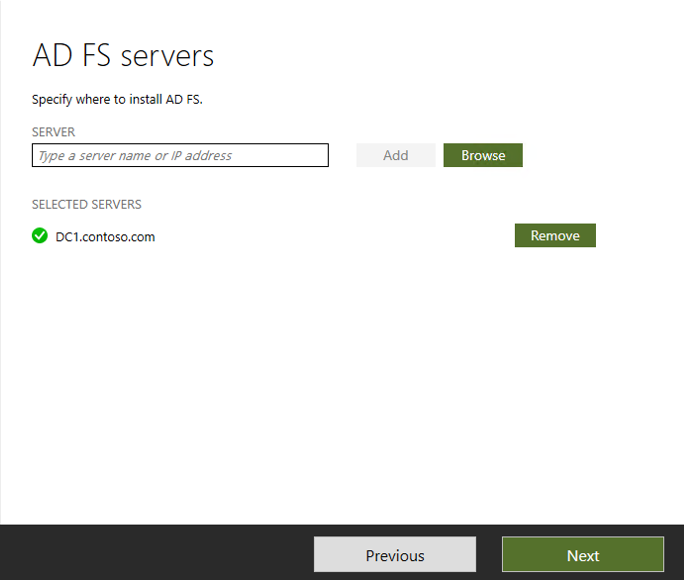

在 AD FS 伺服器陣列中,確定已選取 [設定新的 AD FS 伺服器陣列]。

選取 [使用安裝在同盟伺服器上的憑證],然後選取 [瀏覽]。

在搜尋方塊中輸入 DC1,然後在搜尋結果中加以選取。 選取 [確定]。

針對 [憑證檔案],選取 adfs.contoso.com (您建立的憑證)。 選取 [下一步]。

在 AD FS 伺服器中,選取 [瀏覽]。 在搜尋方塊中輸入 DC1,然後在搜尋結果中加以選取。 選取確定,然後選取下一步。

在 [Web 應用程式 Proxy 伺服器] 中,選取 [下一步]。

在 [AD FS 服務帳戶] 中,輸入 contoso\Administrator 使用者名稱和密碼,然後選取 [下一步]。

在 [Microsoft Entra 網域] 中,選取已驗證的自訂網域,然後選取 [下一步]。

在 [準備好設定] 中,選取 [安裝]。

安裝完成時,請選取 [結束]。

在使用 Synchronization Service Manager 或同步處理規則編輯器之前,請先登出再重新登入。

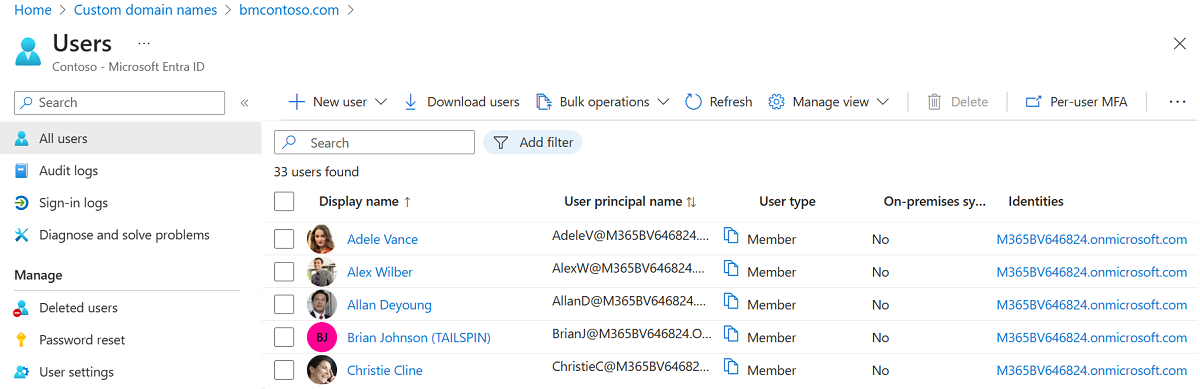

在入口網站中檢查使用者

現在,您將確認內部部署 Active Directory 租用戶中的使用者已同步,且現在位於您的 Microsoft Entra 租用戶中。 本節可能需要數小時才能完成。

如要確認使用者已同步處理:

至少以混合式身分識別管理員身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別]>[使用者]>[所有使用者]

確認您在租用戶中看到新使用者。

以使用者帳戶登入來測試同步

若要測試來自 Windows Server AD 租用戶的使用者是否與您的 Microsoft Entra 租用戶同步,請以其中一個使用者身分登入:

使用我們在新租用戶中建立的使用者來登入。

針對使用者名稱,請使用

user@domain.onmicrosoft.com格式。 使用的密碼與使用者登入內部部署 Active Directory 時相同。

您已成功設定混合式身分識別環境,可用來測試及熟悉 Azure 的功能。

下一步

- 檢閱 Microsoft Entra Connect 硬體和必要條件。

- 了解如何在 Microsoft Entra Connect 中使用自訂設定。

- 深入了解 Microsoft Entra Connect 和同盟。