教學課程:在混合式環境中啟用 Microsoft Entra Domain Services 中的密碼同步處理

針對混合式環境,Microsoft Entra 租使用者可以使用 Microsoft Entra Connect 設定為與內部部署 Active Directory 網域服務 (AD DS) 環境同步。 根據預設,Microsoft Entra Connect 不會同步處理Microsoft Entra Domain Services 所需的舊版 NT LAN Manager (NTLM) 和 Kerberos 密碼哈希。

若要搭配從內部部署 AD DS 環境同步處理的帳戶使用 Domain Services,您必須設定 Microsoft Entra Connect,以同步處理 NTLM 和 Kerberos 驗證所需的密碼哈希。 設定 Microsoft Entra Connect 之後,本地帳戶的建立或密碼變更事件也會將舊密碼雜湊同步到 Microsoft Entra ID。

如果您使用不含內部部署 AD DS 環境的僅限雲端帳戶,則不需要執行這些步驟。

在本教學課程中,您將瞭解:

- 為何需要舊版 NTLM 和 Kerberos 密碼哈希

- 如何設定 Microsoft Entra Connect 的舊版密碼哈希同步處理

如果您沒有 Azure 訂用帳戶,請在開始之前 建立帳戶。

先決條件

若要完成本教學課程,您需要下列資源:

- 作用中的 Azure 訂用帳戶。

- 如果您沒有 Azure 訂用帳戶,建立帳戶。

- 與您的訂閱相關聯的 Microsoft Entra 租戶,使用 Microsoft Entra Connect 與內部部署目錄同步處理。

- 在您的 Microsoft Entra 租用戶中啟用並設定Microsoft Entra Domain Services 受控網域。

使用 Microsoft Entra Connect 進行密碼哈希同步處理

Microsoft Entra Connect 可用來將使用者帳戶和群組等對象從本機 AD DS 環境同步到 Microsoft Entra 租使用者。 作為此過程的一部分,密碼哈希同步處理允許帳戶在內部部署 AD DS 環境和 Microsoft Entra ID 中使用相同的密碼。

若要驗證受控網域上的使用者,Domain Services 需要密碼哈希,其格式適用於NTLM和 Kerberos 驗證。 Microsoft Entra ID 不會以 NTLM 或 Kerberos 驗證所需的格式儲存密碼哈希,直到您為租使用者啟用 Domain Services 為止。 基於安全性考慮,Microsoft Entra ID 也不會以純文本格式儲存任何密碼認證。 因此,Microsoft Entra ID 無法根據使用者現有的認證自動產生這些 NTLM 或 Kerberos 密碼哈希。

Microsoft Entra Connect 可以設定為同步處理網域服務所需的 NTLM 或 Kerberos 密碼哈希。 請確定您已完成 啟用 Microsoft Entra Connect 以進行密碼哈希同步處理的步驟,。 如果您有現有的 Microsoft Entra Connect 實體,下載並更新至最新版本,以確保您可以同步 NTLM 和 Kerberos 的舊版密碼哈希。 這項功能不適用於Microsoft Entra Connect 的早期版本或舊版 DirSync 工具。 Microsoft需要 1.1.614.0 或更新版本 Entra Connect 版本。

重要

Microsoft Entra Connect 應該只安裝並設定為與內部部署 AD DS 環境同步處理。 不支援在 Domain Services 受控網域中安裝 Microsoft Entra Connect,以將物件同步處理回Microsoft Entra ID。

啟用密碼哈希的同步處理

安裝 Microsoft Entra Connect 並設定為與 Microsoft Entra ID 同步,接下來請設定 NTLM 和 Kerberos 的舊版密碼哈希同步處理。 PowerShell 腳本可用來設定必要的設定,然後啟動完整的密碼同步處理至 Microsoft Entra ID。 當Microsoft Entra Connect 密碼哈希同步處理程式完成時,使用者可以透過使用舊版 NTLM 或 Kerberos 密碼哈希的 Domain Services 登入應用程式。

在已安裝 Microsoft Entra Connect 的計算機上,從 [開始] 功能表開啟 Microsoft Entra Connect > Synchronization Service。

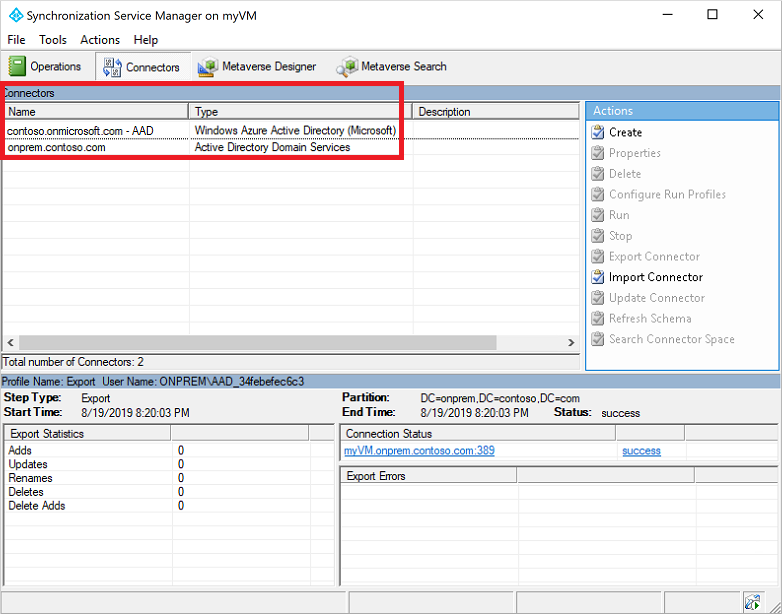

選取 [連接器] 索引標籤。會列出用於在內部部署 AD DS 環境與 Microsoft Entra ID 之間建立同步連線的資訊。

類型 會指出 Microsoft Entra 連接器的 Windows Microsoft Entra 識別符(Microsoft),或內部部署 AD DS 連接器的 Active Directory Domain Services。 記下下一個步驟中 PowerShell 腳本中要使用的連接器名稱。

中的連接器名稱

中的連接器名稱在這裡範例螢幕快照中,會使用下列連接器:

- Microsoft Entra 連接器名為 contoso.onmicrosoft.com - Microsoft Entra ID 識別碼

- 內部部署 AD DS 連接器名為 onprem.contoso.com

將下列 PowerShell 腳本複製並貼到已安裝 Microsoft Entra Connect 的電腦。 腳本會觸發包含舊版密碼哈希的完整密碼同步處理。 使用上一個步驟中的連接器名稱更新

$azureadConnector和$adConnector變數。在每個 AD 樹系上執行此腳本,以同步處理內部部署帳戶 NTLM 和 Kerberos 密碼哈希,以便將其同步到 Microsoft Entra ID。

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $true視帳戶和群組數目而定,將舊版密碼哈希同步處理至Microsoft Entra 標識符可能需要一些時間。 然後,密碼會在同步至 Microsoft Entra ID 之後,同步到受管理的網域。

後續步驟

在本教學課程中,您已瞭解:

- 為何需要舊版 NTLM 和 Kerberos 密碼哈希

- 如何設定 Microsoft Entra Connect 的舊版密碼哈希同步處理