適用於 Azure 雲端解決方案提供者的 Microsoft Entra Domain Services 部署與管理

Azure 雲端方案提供者 (CSP) 是 Microsoft 合作夥伴專用的方案,可為各種 Microsoft 雲端服務提供授權通路。 Azure CSP 使得合作夥伴能夠管理銷售、擁有計費關係、提供技術及計費支援,並成為客戶的單一連絡窗口。 此外,Azure CSP 會提供一組完整的工具,包括自助服務入口網站和隨附的 API。 這些工具使得 CSP 合作夥伴能夠輕鬆地佈建及管理 Azure 資源,以及提供客戶和其訂用帳戶的帳單。

合作夥伴中心入口網站是所有 Azure CSP 合作夥伴的進入點,可提供豐富的客戶管理功能、自動化處理等多種功能。 Azure CSP 合作夥伴可以使用網頁型 UI 或使用 PowerShell 與各種 API 呼叫來使用合作夥伴中心的功能。

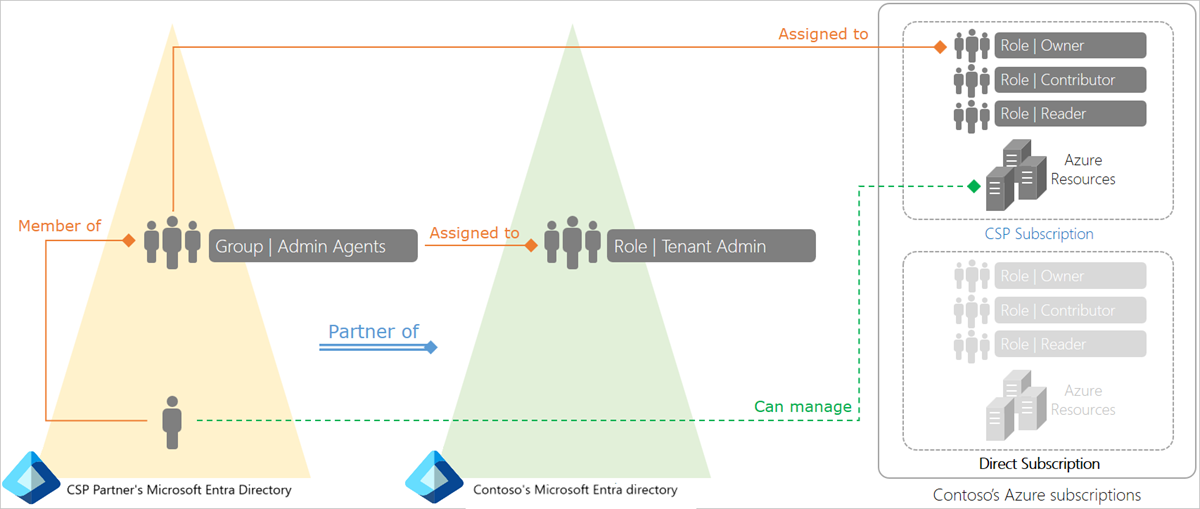

下圖說明 CSP 模型高層的運作方式。 在這裡,Contoso 有 Microsoft Entra 租用戶。 它們與某個 CSP 有合作關係,該 CSP 會在其 Azure CSP 訂用帳戶中部署和管理資源。 Contoso 可能也有一般 (直接) 的 Azure 訂用帳戶,這些帳戶是直接向 Contoso 計費的。

CSP 合作夥伴的租用戶有三個特殊的專員群組 - 管理專員、技術服務專員和銷售專員。

管理代理群組被指派為 Contoso 的 Microsoft Entra 租用戶的管理員角色。 如此一來,屬於 CSP 合作夥伴管理專員群組的使用者就會具備 Contoso 的 Microsoft Entra 租用戶管理員權限。

當 CSP 合作夥伴為 Contoso 佈建 Azure CSP 訂用帳戶時,其管理專員群組即獲指派該訂用帳戶的擁有者角色。 如此一來,CSP 合作夥伴的管理專員具有代表 Contoso 佈建 Azure 資源 (例如:虛擬機器、虛擬網路以及 Microsoft Entra Domain Services) 的必要權限。

如需詳細資訊,請參閱 Azure CSP 概觀

在 Azure CSP 訂用帳戶中使用 Domain Services 的優點

Microsoft Entra Domain Services 提供受控網域服務,例如與 Windows Server Active Directory 完全相容的網域加入、群組原則、LDAP、Kerberos/NTLM 驗證。 數十年來,已經建置許多應用程式以利用這些功能來運作 AD。 許多獨立軟體廠商 (ISV) 已在客戶端部署應用程式。 由於需要經常存取部署這些應用程式的不同環境,因此這些應用程式很難支援。 使用 Azure CSP 訂用帳戶,您可以享有 Azure 的規模和彈性,並提供更簡單的替代方案。

Domain Services 支援 Azure CSP 訂用帳戶。 您可以在繫結至客戶的 Microsoft Entra 租用戶的 Azure CSP 訂用帳戶中部署應用程式。 如此一來,您的員工 (支援人員) 就可以使用組織的公司認證來管理、管控和服務您用於部署應用程式的 VM。

您也可以在客戶的 Microsoft Entra 租用戶中部署 Domain Services 受控網域。 您的應用程式會因此連線到客戶的受控網域。 應用程式中的功能如果依賴 Kerberos/NTLM、LDAP 或 System.DirectoryServices API,在客戶的網域中將能無縫運作。 客戶可因為將您的應用程式當作服務來使用而獲益,不需為了維護應用程式部署所在位置的基礎結構而操心。

您在該訂用帳戶中所使用的所有 Azure 資源的計費 (包括 Domain Services) 會退回給您。 至於銷售、計費、技術支援等,您可以保有與客戶的關係的完整控制權。 有了 Azure CSP 平台的彈性,一小組的支援專員即可以服務已部署您的應用程式執行個體的許多這類客戶。

Domain Services 的 CSP 部署模型

有兩種方式,可讓您使用 Domain Services 搭配 Azure CSP 訂用帳戶。 根據客戶的安全性和簡單性考量挑選適合的一個。

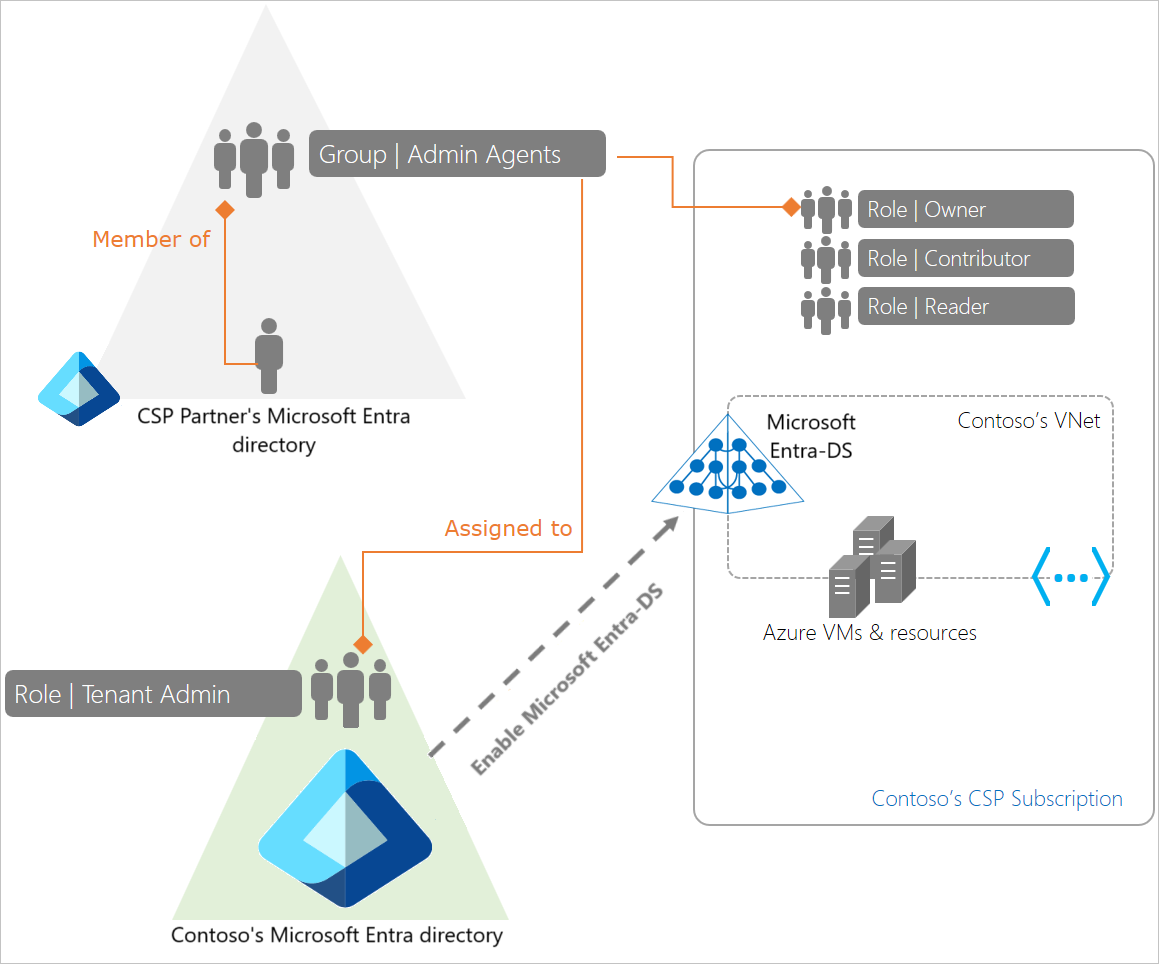

直接部署模型

在此部署模型中,Domain Services 會在屬於 Azure CSP 訂用帳戶的虛擬網路中啟用。 CSP 合作夥伴的管理專員擁有下列權限:

管理此功能需要全域系統管理員。

此功能需要 Azure CSP 訂用帳戶的訂用帳戶擁有者權限。

在此部署模型中,CSP 提供者的管理專員可以管理客戶的身分識別。 這些管理專員可以執行佈建新使用者或群組等工作,或在客戶的 Microsoft Entra 租用戶中新增應用程式。

這種部署模型可能適合沒有專屬身分識別管理員或偏好由 CSP 合作夥伴代為管理身分識別的小型組織。

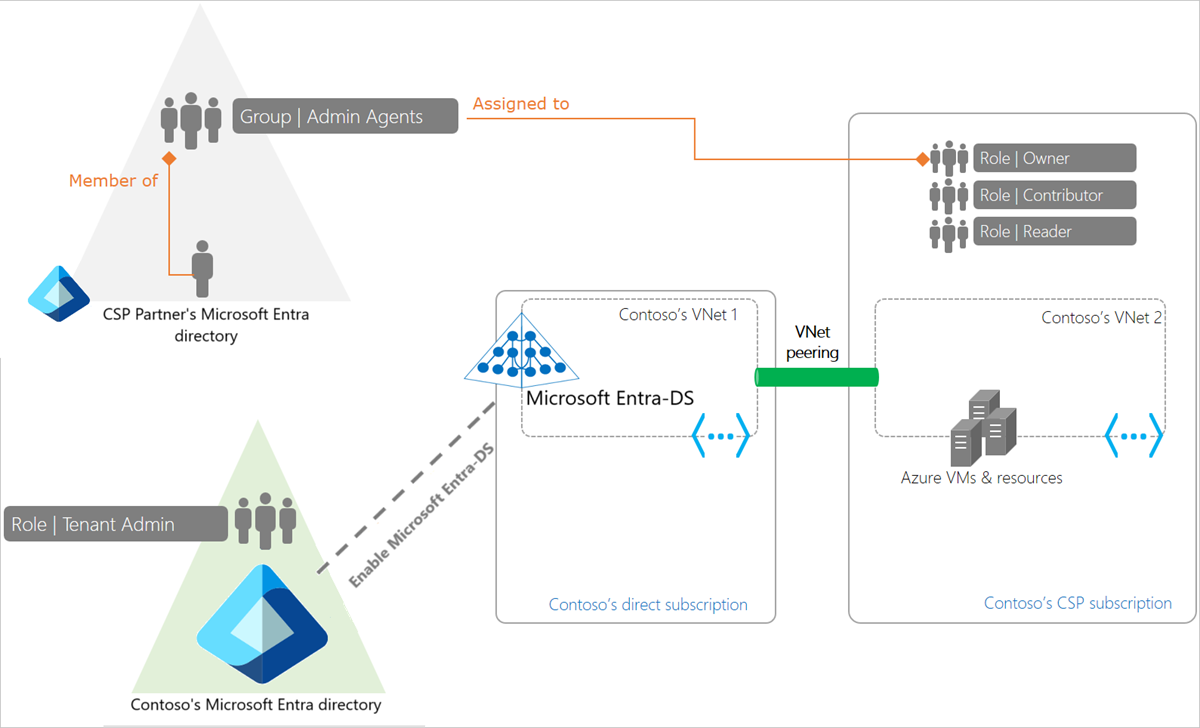

對等部署模型

在此部署模型中,Domain Services 會在屬於客戶的虛擬網路 (由客戶付費的直接 Azure 訂用帳戶) 中啟用。 CSP 合作夥伴可在屬於客戶 CSP 訂用帳戶的虛擬網路中部署應用程式。 之後可以使用 Azure 虛擬網路對等互連來連接虛擬網路。

在這種部署方式中,CSP 合作夥伴在 Azure CSP 訂用帳戶中部署的工作負載或應用程式可以連接到在客戶的直接 Azure 訂用帳戶中佈建的客戶受控網域。

此部署模型提供權限的區隔,讓 CSP 合作夥伴的技術服務專員管理 Azure 訂用帳戶,以及在其內部署和管理資源。 不過,CSP 合作夥伴的技術服務專員不需具備客戶的 Microsoft Entra 目錄高特殊權限角色。 客戶的身分識別管理員可以繼續為其組織管理身分識別。

在某些情境下,例如當 ISV 提供內部部署應用程式的託管版本,也需要連接到客戶的 Microsoft Entra ID 時,這種部署模型可能會適合。

在 CSP 訂用帳戶中管理網域服務

在 Azure CSP 訂用帳戶中管理受控網域時,適用下列重要事項:

CSP 管理專員可以使用其認證來佈建受控網域:Domain Services 支援 Azure CSP 訂用帳戶。 使用者若屬於 CSP 合作夥伴管理專員群組,就可以佈建新的受控網域。

CSP 可以使用 PowerShell 編寫為客戶建立新受控網域的指令碼:如需詳細資料,請參閱如何使用 PowerShell 啟用 Domain Services (部分機器翻譯)。

CSP 管理專員無法使用自己的認證在受控網域執行進行中的管理工作:CSP 管理使用者無法使用自己的認證在受控網域內執行例行管理工作。 這些使用者位於客戶的 Microsoft Entra 租用戶外部,因此其認證無法在客戶的 Microsoft Entra 租用戶內取得。 Domain Services 無法存取這些使用者的 Kerberos 和 NTLM 密碼雜湊,因此無法在受控網域上驗證使用者。

警告

您必須在客戶的目錄內建立使用者帳戶,才能在受控網域上執行進行中的管理工作。

您無法使用 CSP 管理使用者的認證來登入受控網域。 請使用客戶 Microsoft Entra 租用戶使用者帳戶的認證來執行此動作。 您需要這些認證,才能執行將 VM 加入受控網域、管理 DNS、管理群組原則等工作。

針對進行中的管理工作而建立的使用者帳戶必須新增至「AAD DC Administrators」群組:「AAD DC Administrators」群組有權限在受控網域上執行特定的委派管理工作。 這些工作包括設定 DNS、建立組織單位和管理群組原則。

若要讓 CSP 合作夥伴在受控網域上執行這類工作,您必須在客戶的 Microsoft Entra 租用戶中建立使用者帳戶。 您必須將此帳戶的認證與 CSP 合作夥伴的管理專員分享。 此外,這個使用者帳戶也必須新增至「AAD DC Administrators」群組,以便讓受控網域上的設定工作可透過此使用者帳戶來執行。

下一步

若要開始使用, 請註冊 Azure CSP 方案。 接著,您可以使用 Microsoft Entra 系統管理中心或 Azure PowerShell 來啟用 Microsoft Entra Domain Services。