使用稽核記錄對條件式存取原則變更進行疑難解答

當您對環境中發生條件式存取原則變更的原因和方式進行疑難排解時,Microsoft Entra 稽核記錄是重要的資訊來源。

稽核記錄資料預設僅保留 30 天,而對於每個組織而言可能不夠長。 組織可以延長資料儲存的時間,方法是將 Microsoft Entra ID 中的診斷設定變更如下:

- 將資料傳送至 Log Analytics 工作區

- 將資料封存至儲存體帳戶

- 將資料串流至事件中樞

- 將資料傳送至合作夥伴解決方案

在 [身分識別]> [監視與健康情況]> [診斷設定]> [編輯設定] 底下尋找這些選項。 如果您沒有診斷設定,請依照建立診斷設定以將平台記錄和計量傳送至不同目的地一文中的指示建立一個。

使用稽核記錄

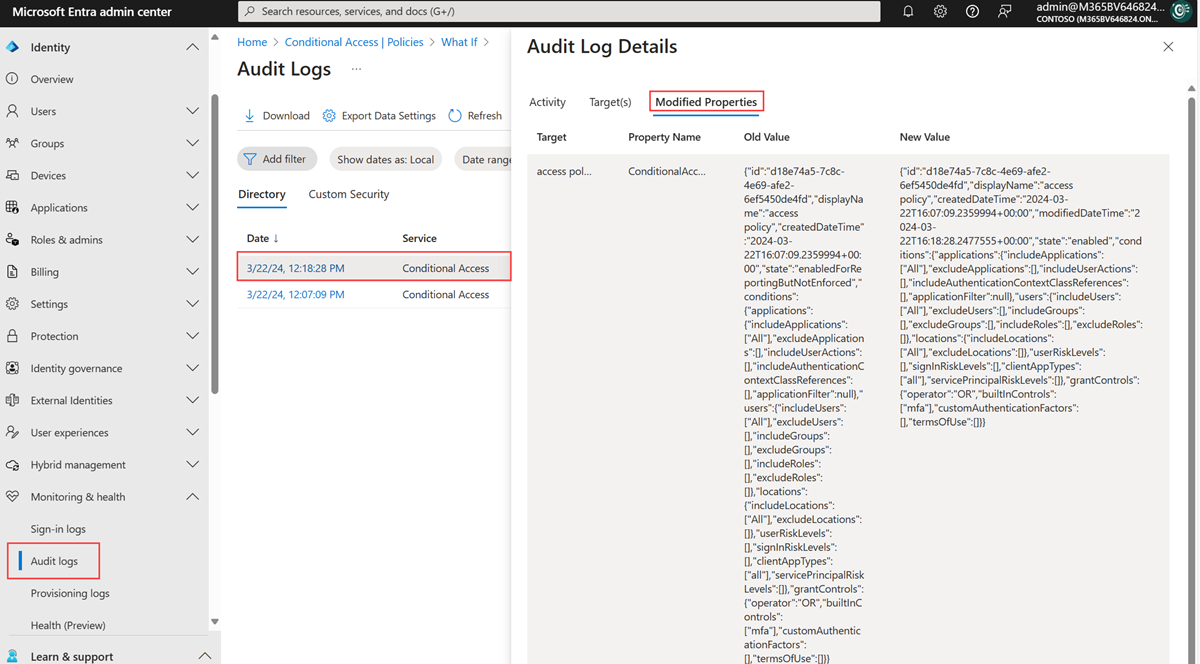

以至少報表讀者身分登入 Microsoft Entra 系統管理中心。

瀏覽至 身分識別>監控與健康狀態>稽核記錄。

選取您要查詢的 [日期] 範圍。

從 [服務] 篩選條件中選取 [條件式存取],然後選取 [套用] 按鈕。

稽核記錄預設會顯示所有活動。 開啟 [活動] 篩選條件以縮小活動範圍。 如需條件式存取稽核記錄活動的完整清單,請參閱稽核記錄活動。

若要檢視詳細數據,請選取數據列。 [修改屬性] 標籤列出了所選稽核活動的已修改 JSON 值。

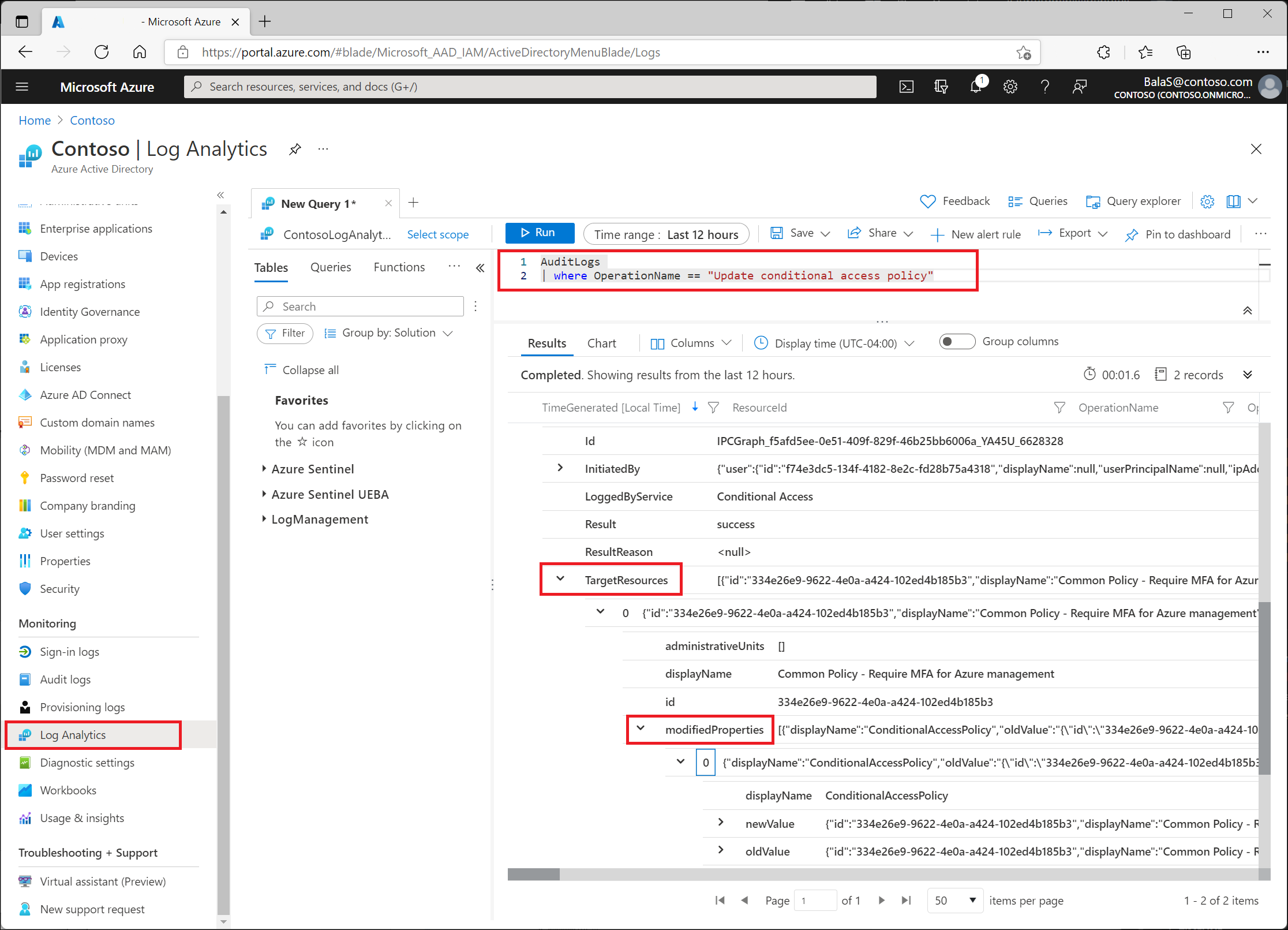

使用 Log Analytics

Log Analytics 可讓組織使用內建查詢或自訂建立的 Kusto 查詢來查詢資料。如需詳細資訊,請參閱開始使用 Azure 監視器中的記錄查詢。

啟用之後,您可以在 [身分識別]> [監視與健康情況]> [Log Analytics] 中找到 Log Analytics 的存取。 條件式存取系統管理員最感興趣的資料表是 AuditLogs。

AuditLogs

| where OperationName == "Update Conditional Access policy"

您可以在 [TargetResources]>[modifiedProperties] 下找到變更。

讀取值

稽核記錄和 Log Analytics 中的舊值和新值都是 JSON 格式。 比較這兩個值,來查看政策的變更。

舊原則範例:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

已更新的原則範例:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

在上述範例中,已更新的原則不會包含授與控制項中的使用條款。