使用持續性存取評估嚴格強制執行位置原則 (預覽)

嚴格強制執行位置原則是條件式存取原則中使用的持續性存取評估 (CAE) 的新強制模式。 這個新模式為資源提供保護,如果條件式存取原則不允許資源提供者偵測到的 IP 位址,則會立即停止存取。 此選項是 CAE 位置強制執行的最高安全模式,而且要求系統管理員瞭解其網路環境中驗證和存取要求的路由。 請參閱持續性存取評估簡介,以檢閱支援 CAE 的用戶端和資源提供者 (例如 Outlook 電子郵件用戶端和 Exchange Online) 如何評估位置變更。

| 位置強制模式 | 建議的網路拓撲 | 如果資源偵測到的 IP 位址不在允許清單中 | 福利 | 組態 |

|---|---|---|---|---|

| 標準 (預設) | 適用於所有拓撲 | 只有在 Microsoft Entra ID 偵測到允許的 IP 位址時,才會發出短期驗證權杖。 否則會封鎖存取 | 在分割通道網路部署中回到之前的 CAE 位置偵測模式,其中 CAE 強制執行會影響生產力。 CAE 仍會強制執行其他事件和原則。 | 無 (預設設定) |

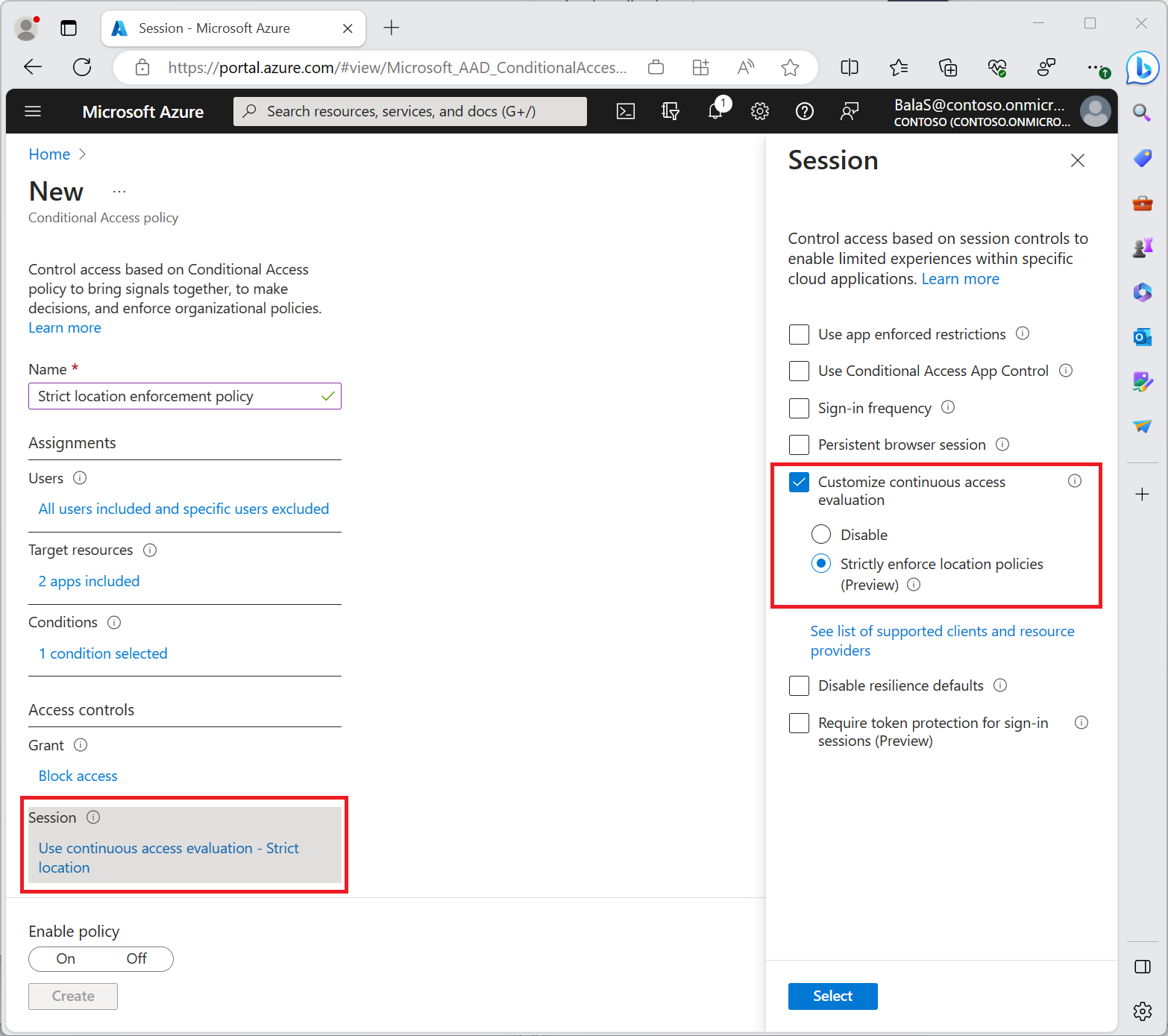

| 嚴格強制執行位置原則 | Egress IP 位址是 Microsoft Entra ID 和所有資源提供者流量專用且可列舉 | 已封鎖存取 | 最安全,但需要清楚瞭解網路路徑 | 1.利用小型集合測試 IP 位址假設 2. 在會話控件下啟用「嚴格強制執行」 |

設定嚴格強制執行的位置原則

步驟 1 - 為您的目標使用者設定條件式存取位置原則

在系統管理員建立需要嚴格位置強制執行的條件式存取原則之前,他們必須熟悉使用原則,例如條件式存取位置原則中所述的原則。 這類原則應該先以一部分使用者進行測試,再繼續進行下一個步驟。 藉由在啟用嚴格強制執行之前進行測試,系統管理員可以避免驗證期間 Microsoft Entra ID 所看到之允許和實際 IP 位址之間的差異。

步驟 2 - 在一部分使用者上測試原則

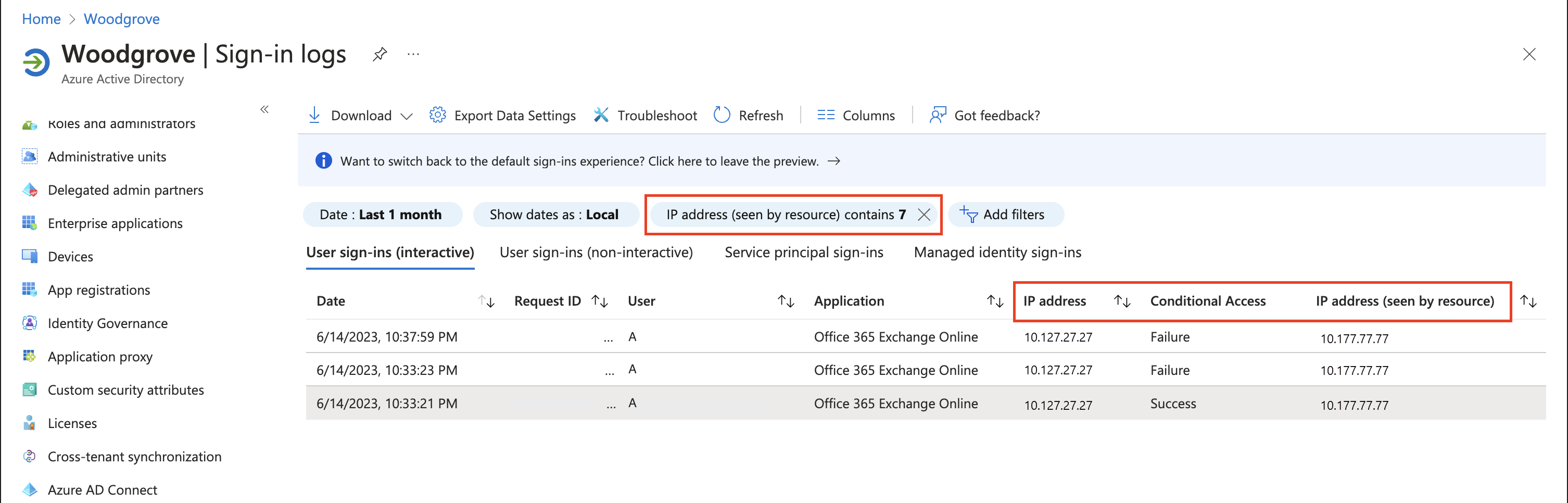

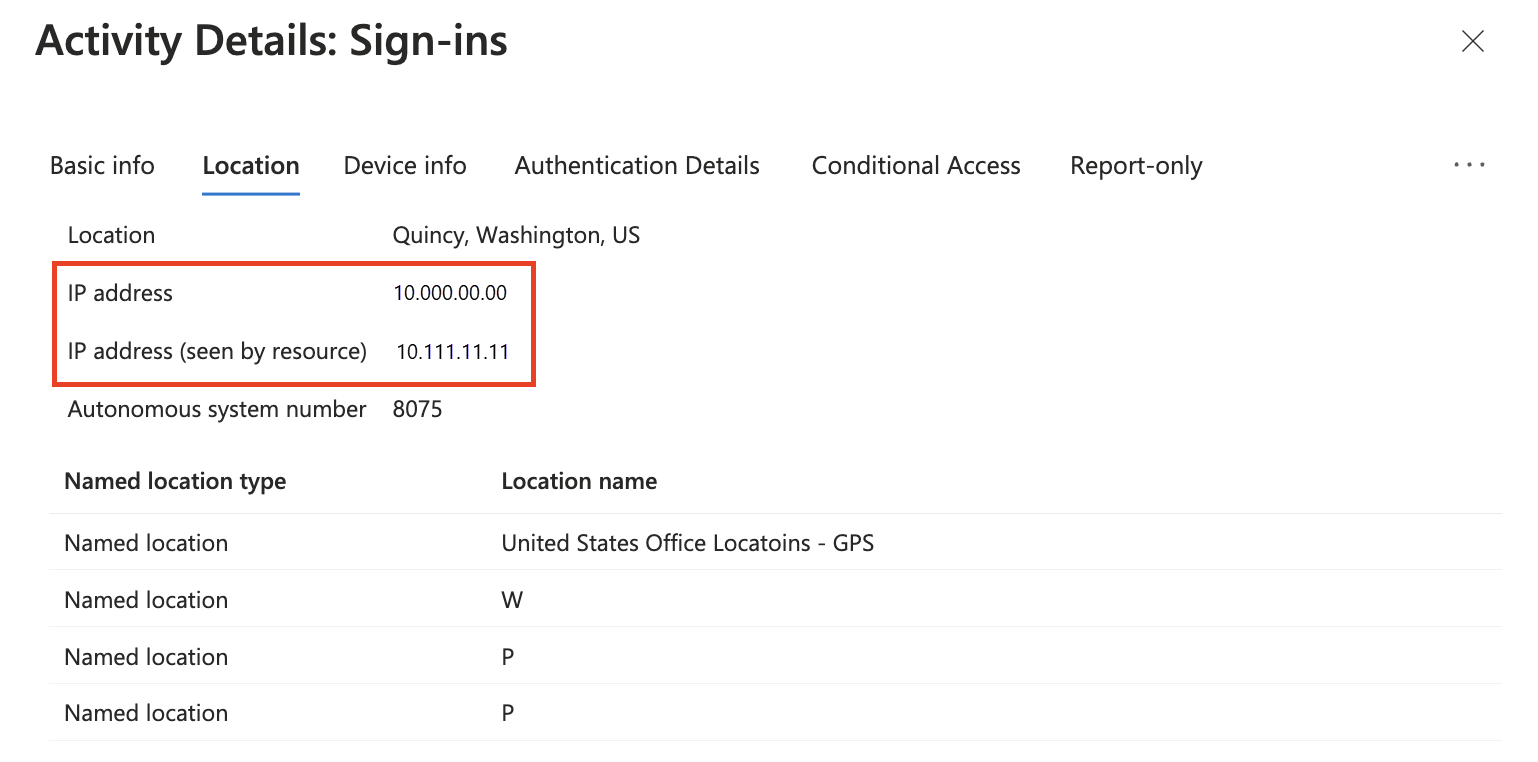

在一部分使用者上啟用需要嚴格位置強制執行的原則後,請使用Microsoft Entra 登入記錄中的篩選條件 IP 位址 (依資源查看) 來驗證您的測試體驗。 此驗證可讓系統管理員發現一些案例,其中嚴格位置強制執行可能會封鎖使用不允許之 IP (由啟用 CAE 的資源提供者發現) 的使用者。

系統管理員在開啟需要嚴格位置強制執行的條件式存取原則之前,他們應該:

- 確保所有流向 Microsoft Entra ID 的驗證流量和流向資源提供者的存取流量,均來自已知的專用 Egress IP。

- 例如 Exchange Online、Teams、SharePoint Online 和 Microsoft Graph

- 確保他們的使用者可以存取 Microsoft Entra ID 和資源提供者的所有 IP 位址,都包含在其 IP 型具名位置中。

- 確保他們不會透過「全球安全存取」向非 Microsoft 365 應用程式傳送流量。

- 這些非 Microsoft 365 應用程式不支援來源 IP 還原。 使用「全球安全存取」啟用嚴格位置強制執行會封鎖存取,即使使用者位於受信任的 IP 位置也一樣。

- 檢閱其條件式存取原則,以確保他們沒有任何不支援 CAE 的原則。 如需詳細資訊,請參閱支援 CAE 的 CA 原則。

如果系統管理員未執行此驗證,其使用者可能會受到負面影響。 如果流向 Microsoft Entra ID 或 CAE 支援的資源流量是透過共用或無法定義的 Egress IP,請勿在條件式存取原則中啟用嚴格位置強制執行。

步驟 3 - 使用 CAE 活頁簿識別應新增至您具名位置的 IP 位址

如果您尚未這麼做,請使用公用範本「持續性存取評估深入解析」建立新的 Azure 活頁簿,以識別 Microsoft Entra ID 看到的 IP 位址與 IP 位址 (依資源查看) 之間的 IP 不符。 在此情況下,您可能會有分割通道網路組態。 為了確保在啟用嚴格位置強制執行時不會意外鎖定使用者,系統管理員應該:

調查並識別 CAE 活頁簿中識別的任何 IP 位址。

將與已知組織出口點相關聯的公用 IP 位址,新增至其定義的具名位置。

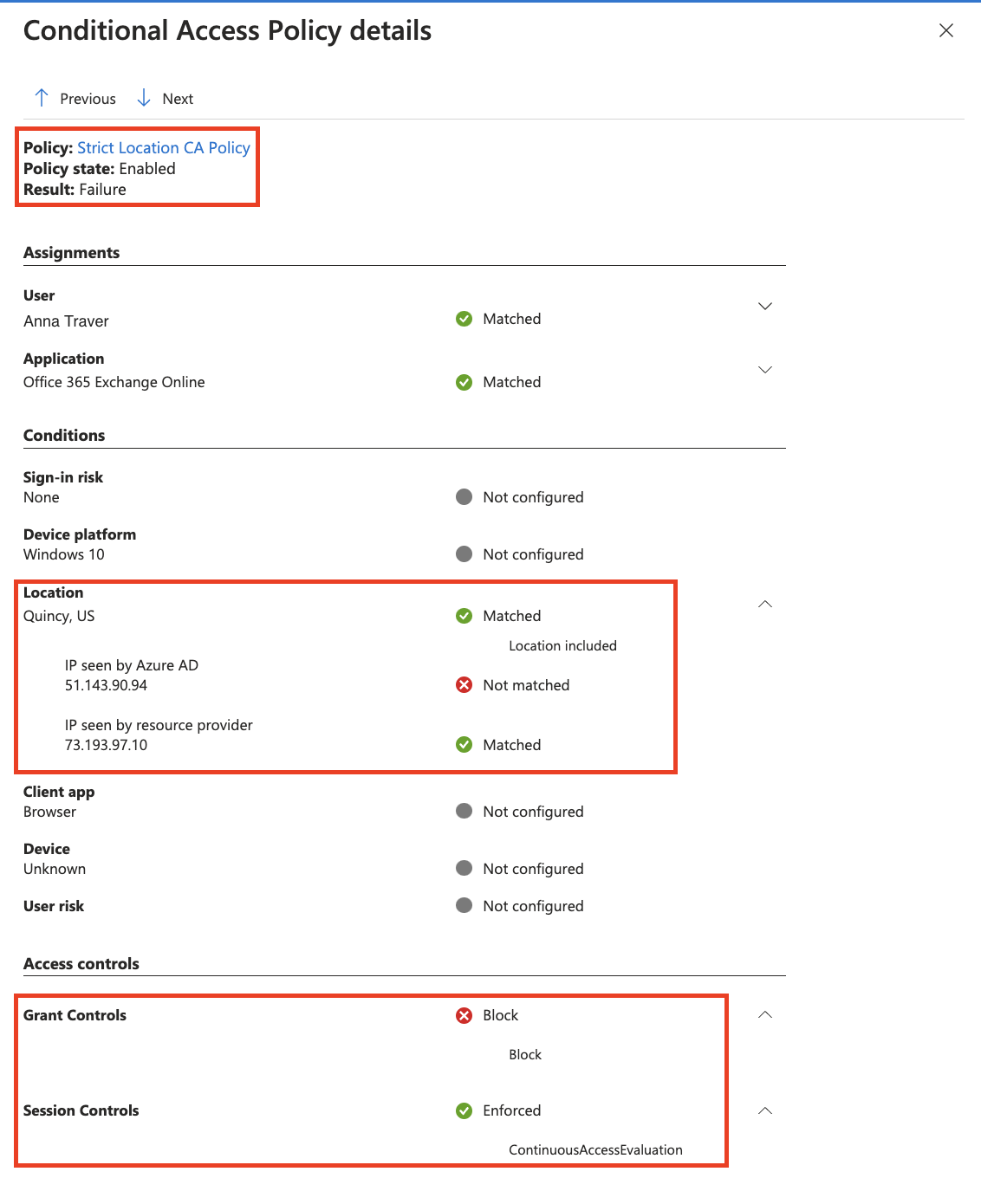

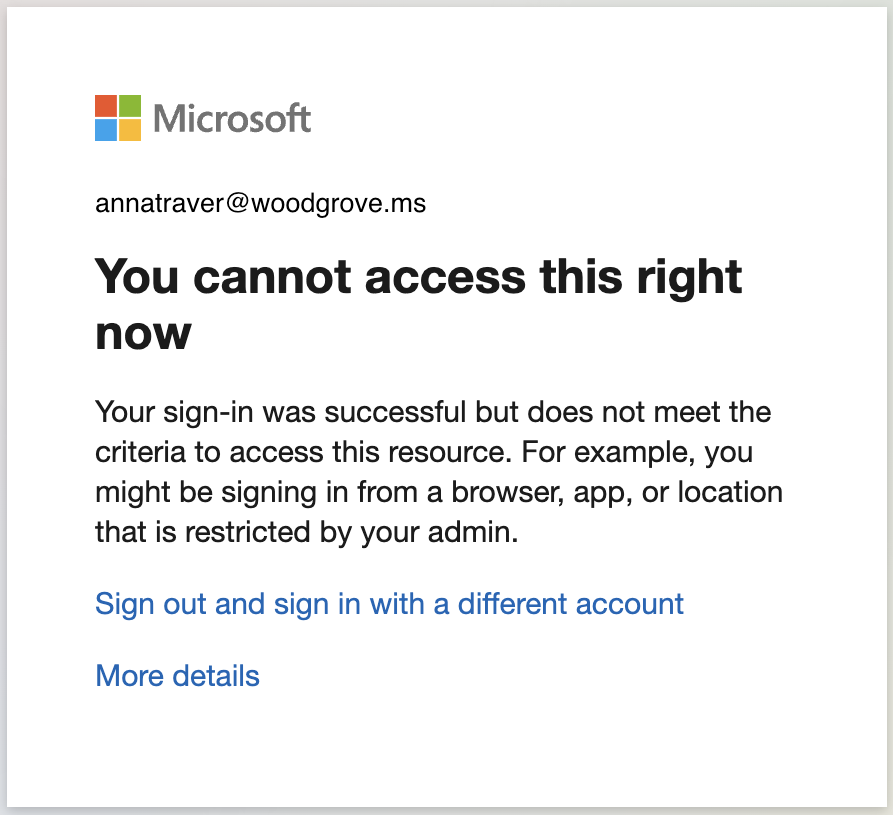

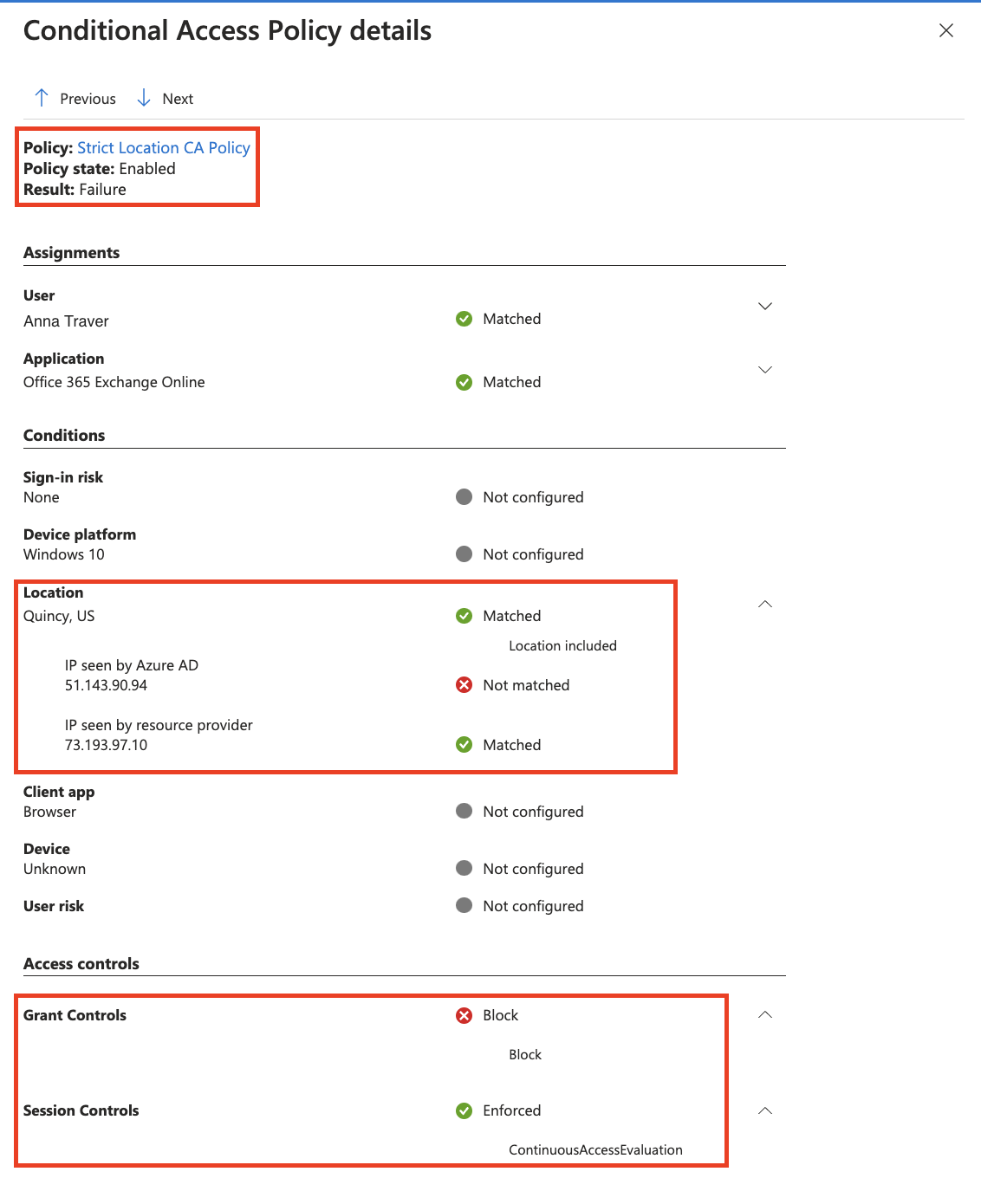

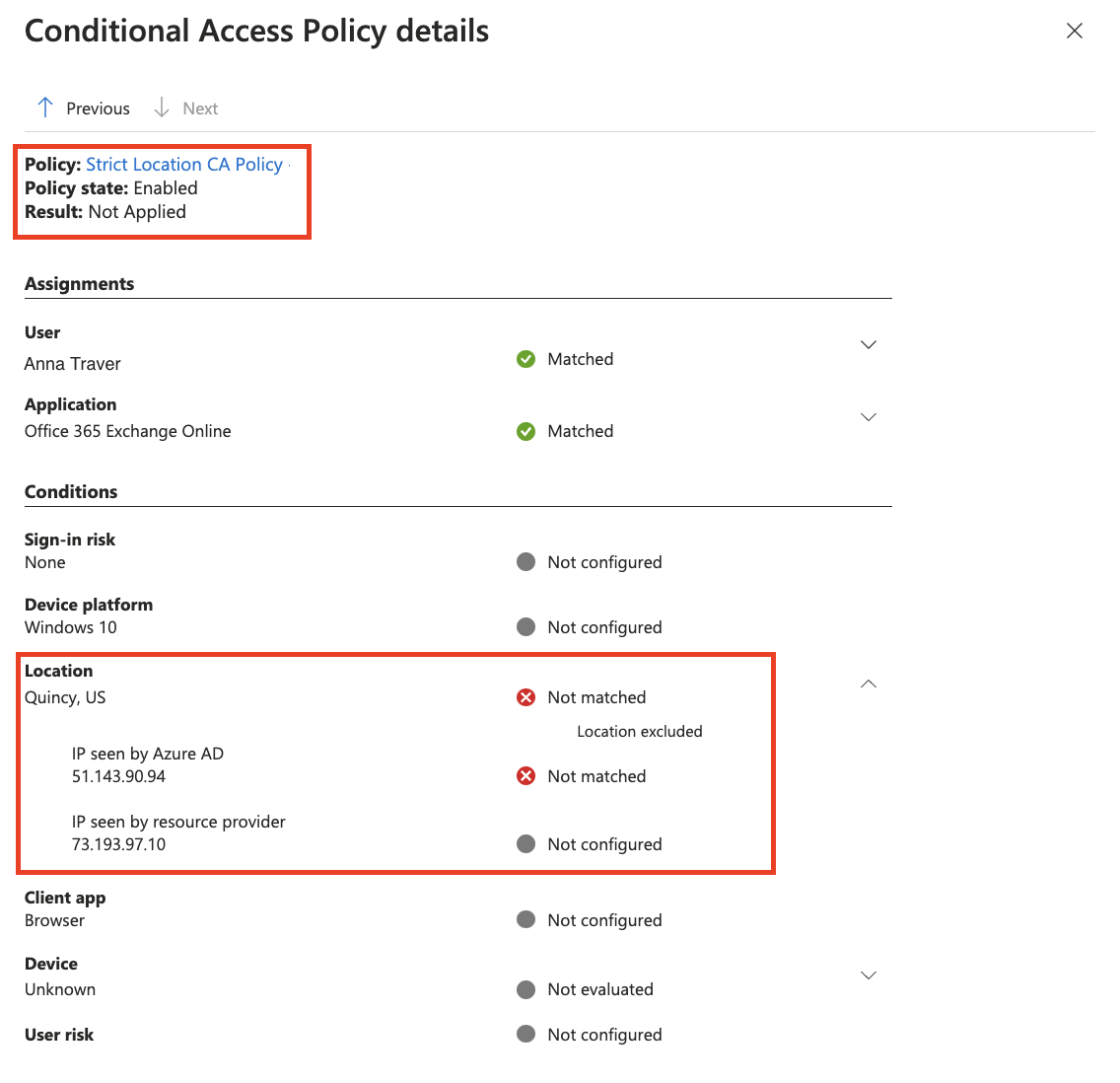

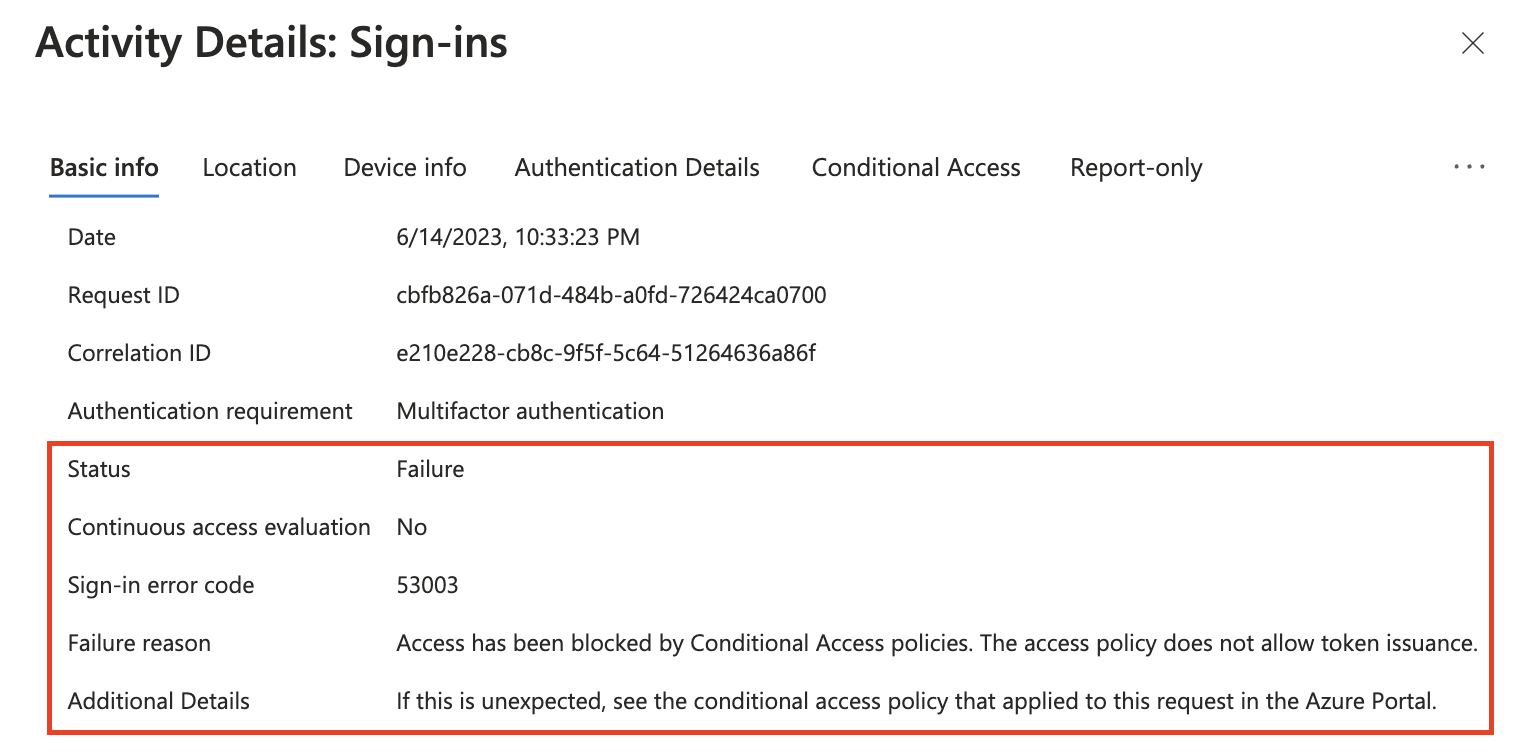

下列螢幕擷取畫面顯示用戶端被封鎖資源存取的範例。 此封鎖是因為觸發了要求 CAE 嚴格位置強制執行的原則,進而撤銷用戶端工作階段。

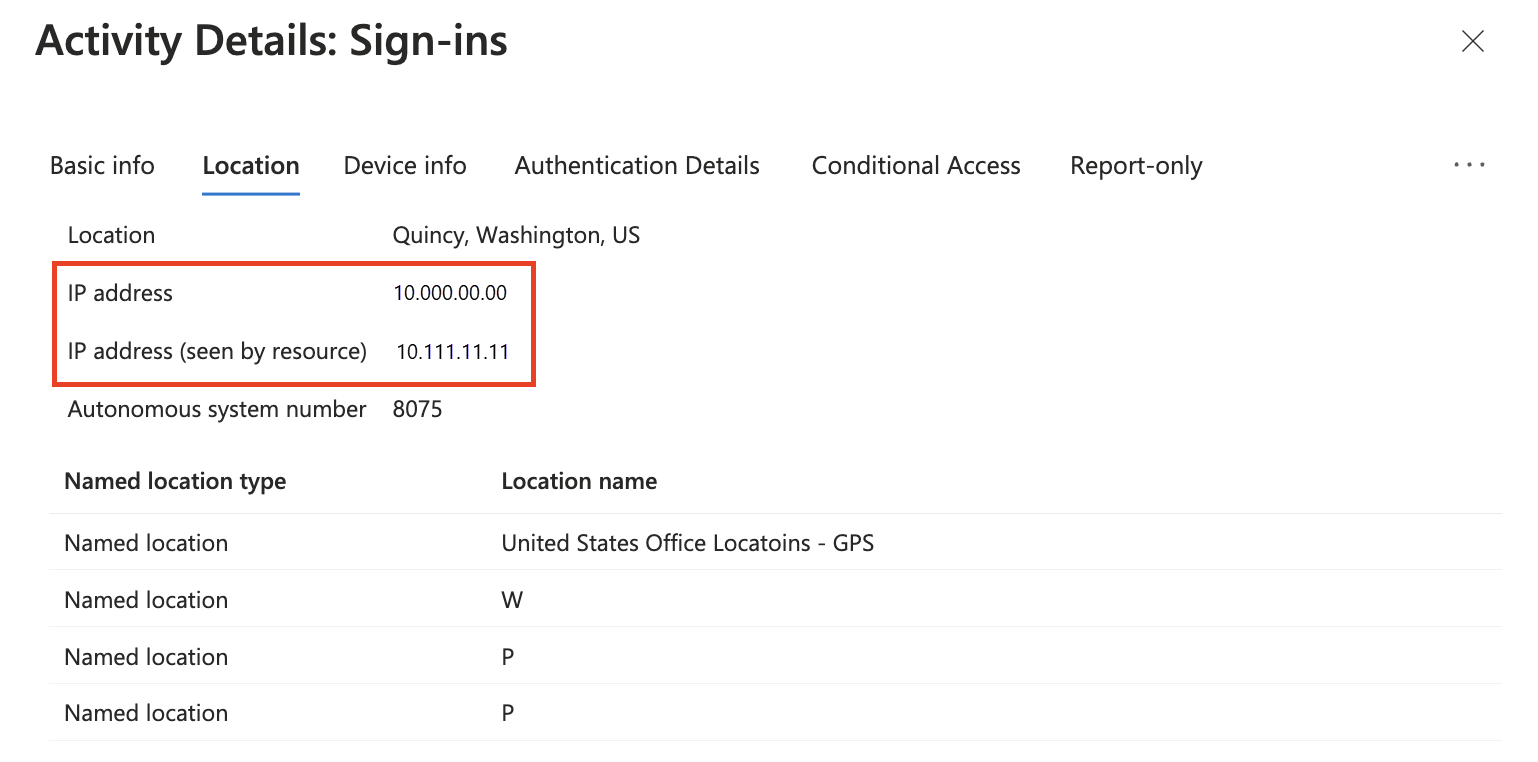

您可以在登入記錄中驗證此行為。 在使用者遇到條件式存取的非預期封鎖時,請尋找 IP 位址 (依資源查看) 並調查將此 IP 新增至具名位置。

查看 [條件式存取原則詳細資料] 索引標籤,提供更多已封鎖登入事件的詳細資料。

步驟 4 - 繼續部署

針對擴大的使用者群組重複步驟 2 和 3,直到嚴格強制執行位置原則套用到目標使用者群組為止。 謹慎推出以避免影響使用者體驗。

針對登入記錄進行疑難排解

系統管理員可以調查登入記錄,以尋找具有 IP 位址 (依資源查看) 的案例。

- 以至少報表讀者身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [身分識別]>[監視和健康情況]>[登入記錄]。

- 新增篩選條件和資料行來篩選掉不必要的資訊,以尋找要檢閱的事件。

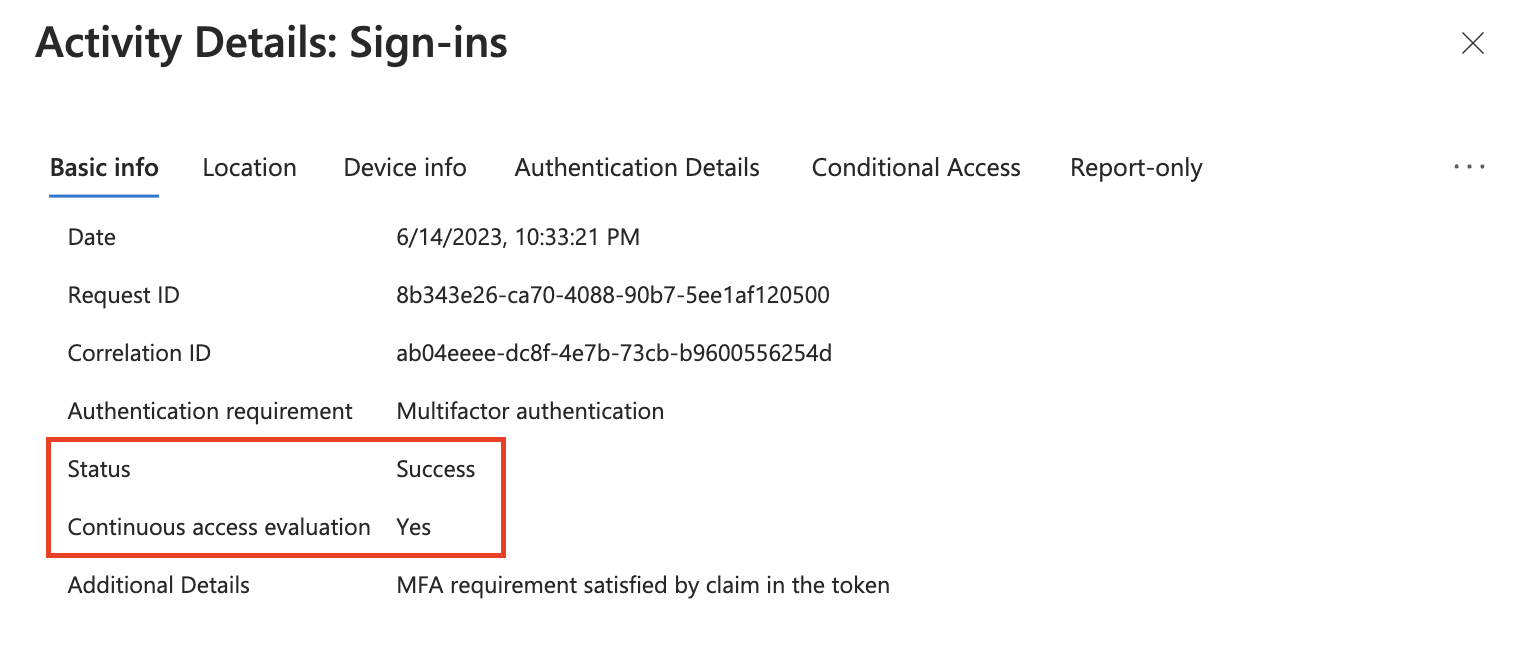

初始驗證

使用 CAE 驗證權杖進行驗證成功。

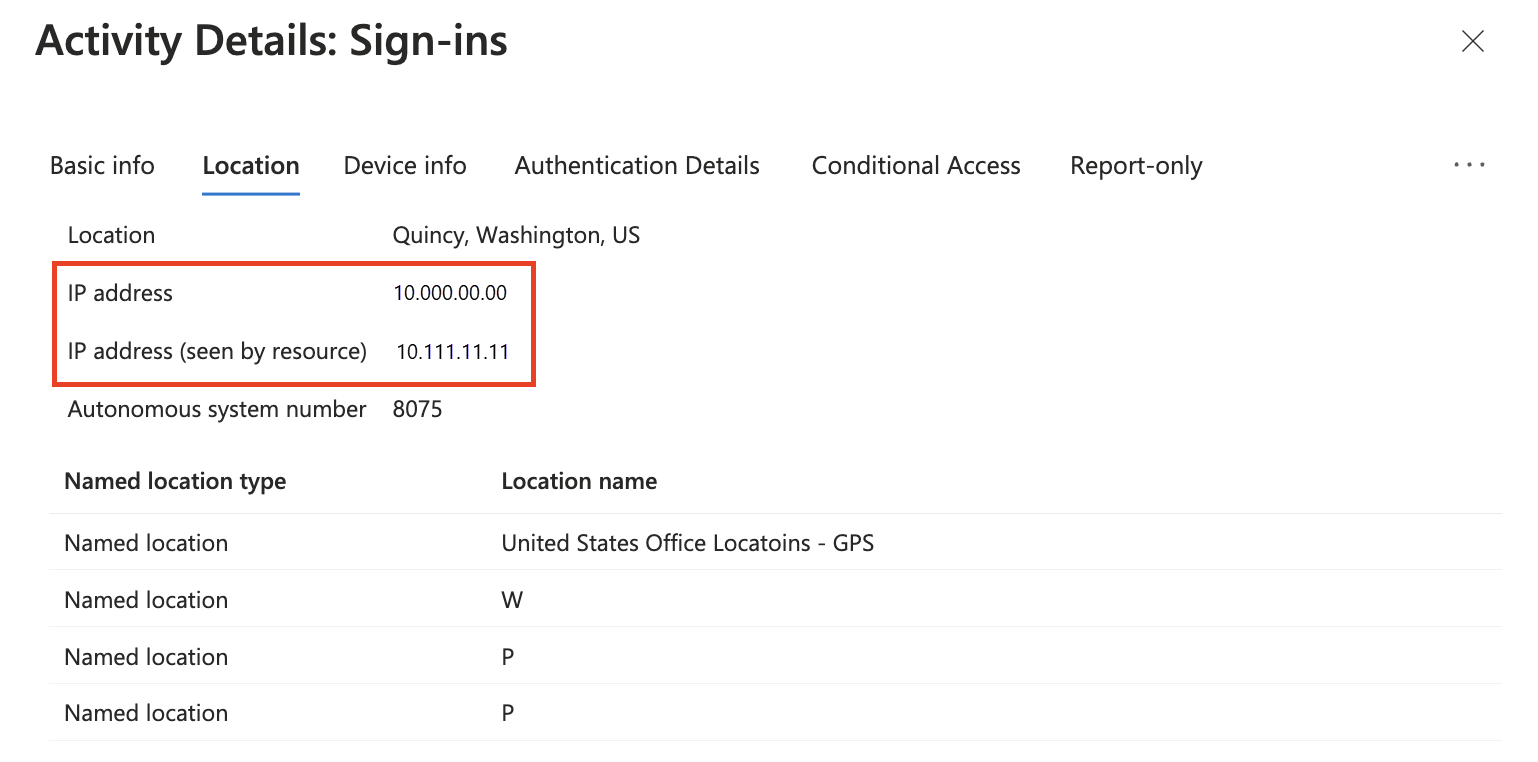

IP 位址 (依資源查看) 與 Microsoft Entra ID 所見的 IP 位址不同。 雖然資源看到的 IP 位址是已知的,但在資源重新導向使用者以重新評估資源所看到的 IP 位址之前,不會強制執行。

Microsoft Entra 驗證成功,因為不會在資源層級套用嚴格位置強制執行。

重新評估的資源重新導向

驗證失敗,且不會發出 CAE 驗證權杖。

IP 位址 (依資源查看) 與 Microsoft Entra ID 所見的 IP 不同。

驗證無法成功,因為 IP 位址 (依資源查看) 不是條件式存取中已知的具名位置。