Microsoft Entra ID 中防網路釣魚無密碼驗證部署中特定角色的考量

每個角色都有自己的挑戰和考量,通常會在防網路釣魚無密碼部署期間出現。 當您識別您需要容納哪些角色時,應該將這些教師納入部署專案規劃。 下一節提供每個角色的特定指引。

資訊工作者

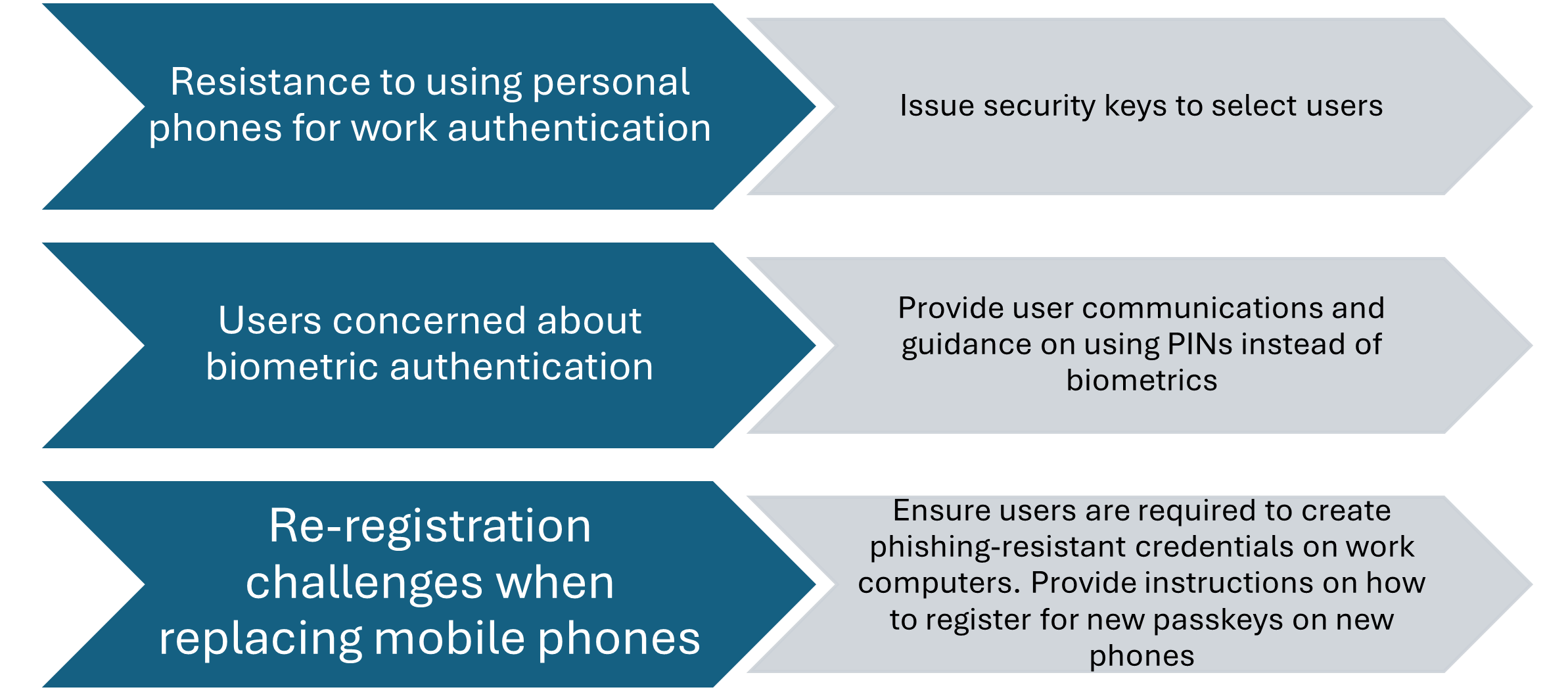

資訊背景工作角色通常具有最簡單的需求,而且最簡單的方式是開始使用防網路釣魚無密碼部署。 不過,在為這些使用者部署時,仍有一些問題經常發生。 常見的範例包括:

資訊背景工作角色部署,就像任何其他使用者角色一樣,需要適當的通訊和支援。 這通常涉及說服使用者在其手機上安裝特定應用程式、在使用者不會使用應用程式的地方分發安全性金鑰、解決對生物特徵辨識技術的疑慮,以及開發程序來協助使用者從部分或完全遺失其認證中復原。

在處理生物特徵辨識技術方面的疑慮時,請確定您了解 Windows Hello 企業版等技術處理生物特徵辨識的方式。 生物特徵辨識資料只會儲存在本機裝置上,即使遭竊,也無法轉換成原始生物特徵辨識資料:

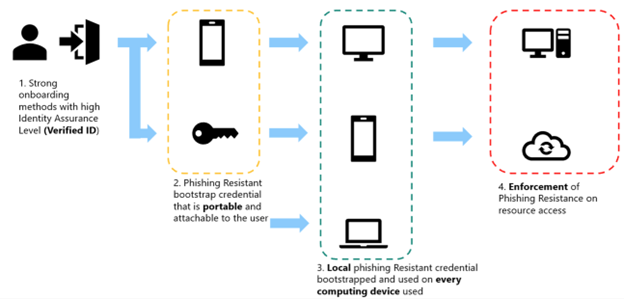

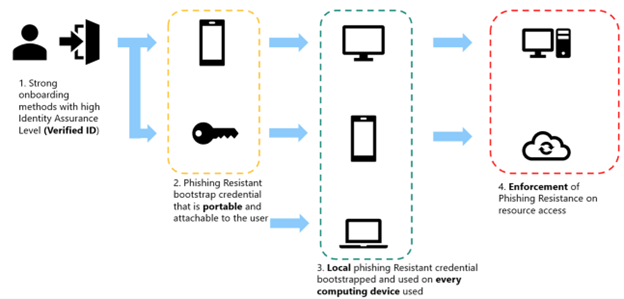

資訊背景工作角色部署流程

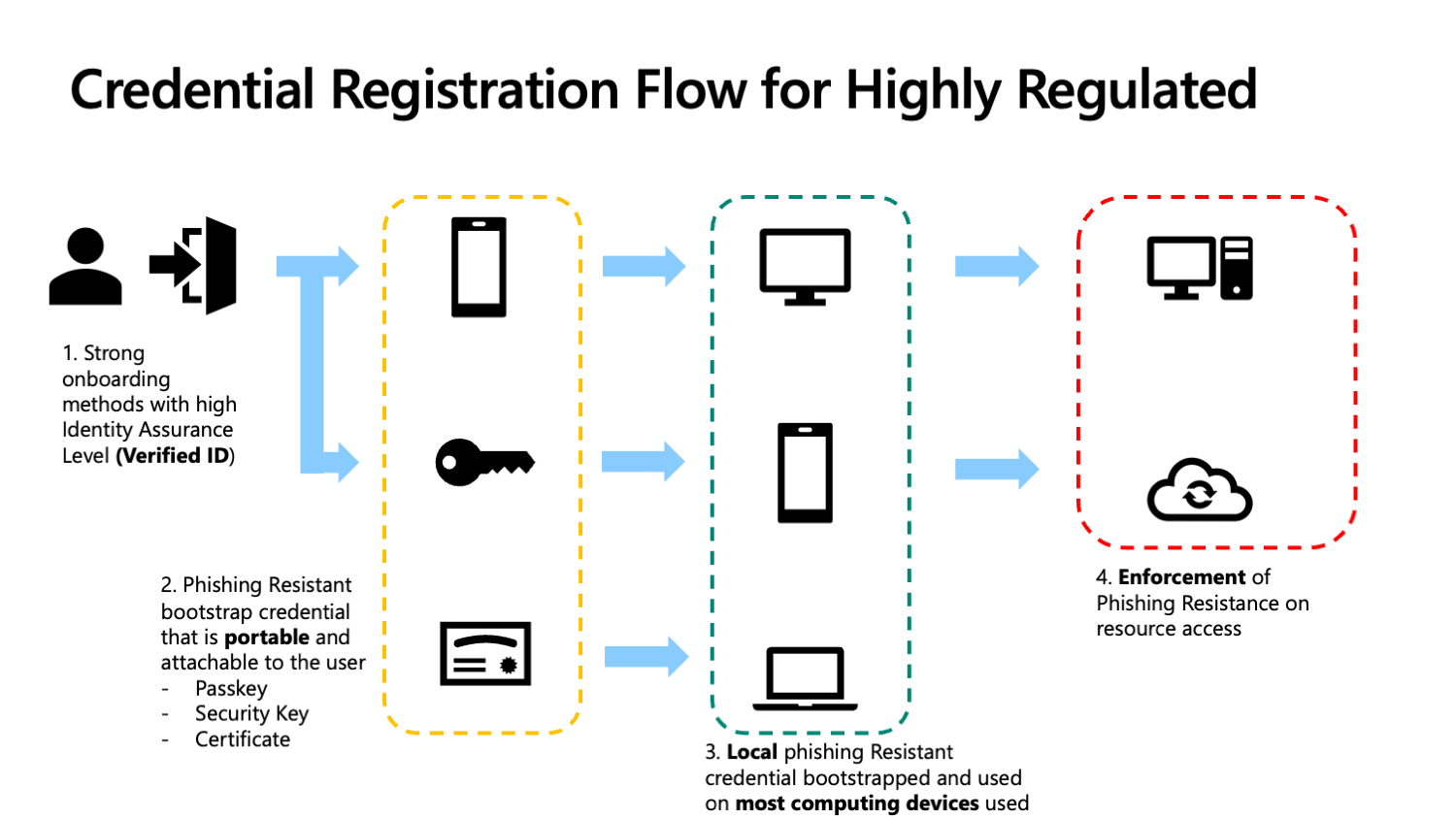

資訊背景工作角色的部署流程階段 1-3 通常應該遵循標準部署流程,如下圖所示。 視需要,在環境中調整每個步驟使用的方法:

- 階段 1:上線

- 用來取得臨時存取密碼的 Microsoft Entra 驗證識別碼服務

- 階段 2:可攜式認證註冊

- Microsoft Authenticator 應用程式密鑰 (慣用)

- FIDO2 安全性金鑰

- 階段 3:本機認證註冊

- Windows Hello 企業版

- 平台遊戲 SSO 安全記憶體保護區金鑰

前線工作者

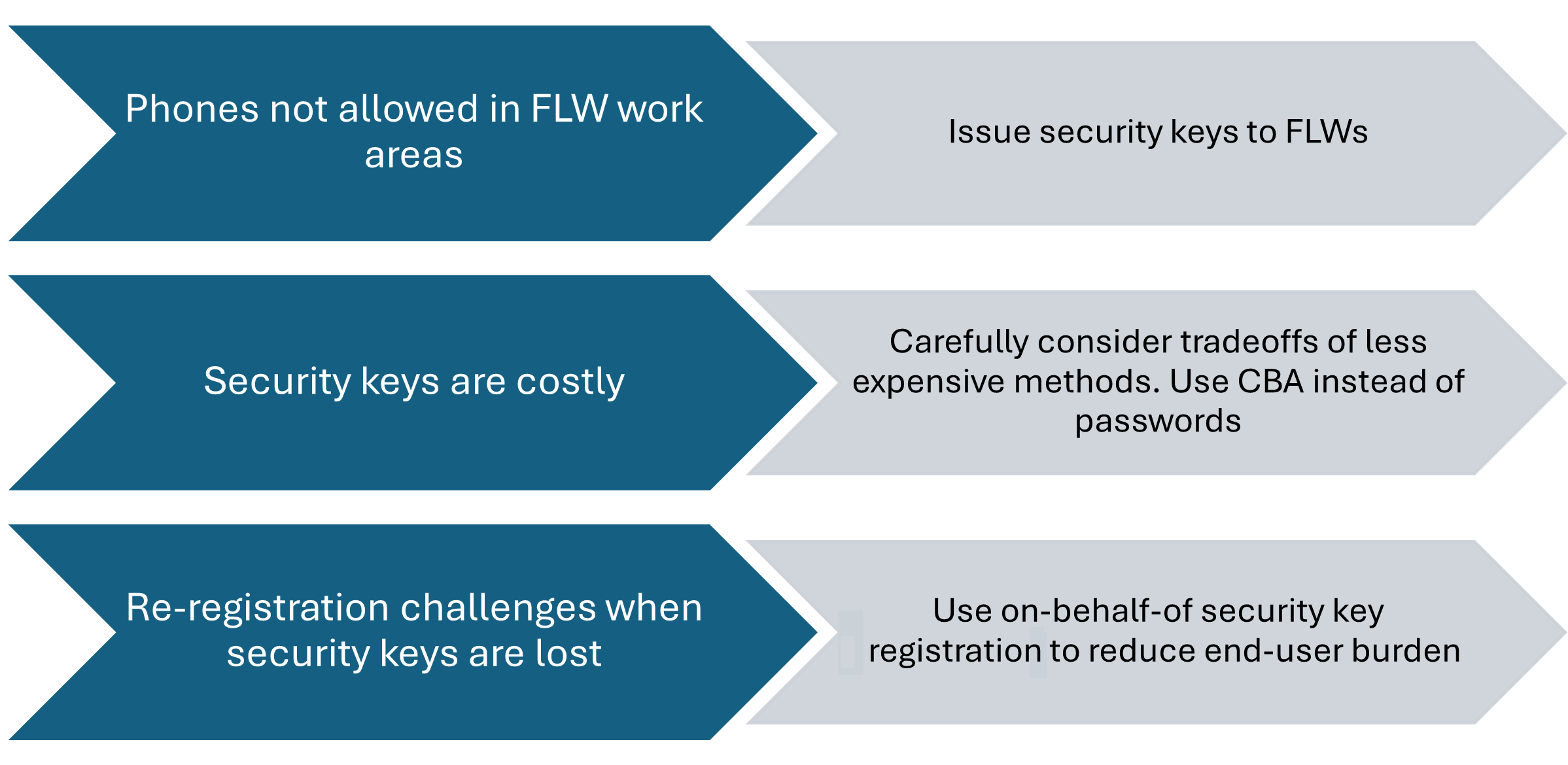

前線工作者通常會有更複雜的需求,因為需要增加其認證可攜性的需求,以及他們可以在零售或製造環境中攜帶的裝置限制。 安全性金鑰是前線工作者的絕佳選項,但必須考慮成本。 為了達到防網路釣魚的目的,請務必在安全性金鑰的成本挑戰與智慧型卡片和憑證式驗證所增加的部署負擔之間取得平衡。 請考慮您的環境中是否有不同的前線工作者使用者角色。 安全性金鑰可能更適合某些前線工作者,而智慧型卡片則更適合其他員工。

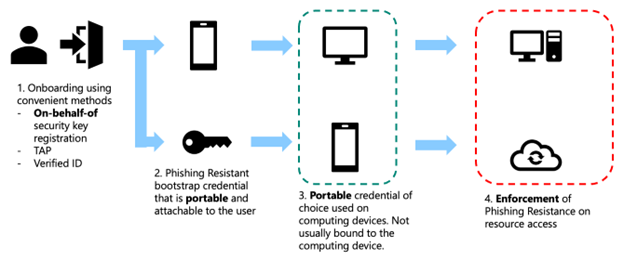

前線工作者部署流程

前線工作者的部署流程階段 1-3 通常應該遵循強調可攜式認證的修改流程。 許多前線工作者可能沒有固定的計算裝置,而且從不需要 Windows 或 Mac 工作站上的本機認證。 相反,他們主要依賴可隨身附帶的可攜式認證。 視需要,在環境中調整每個步驟使用的方法:

- 階段 1:上線

- FIDO2 安全性金鑰代表註冊 (慣用)

- 用來取得臨時存取密碼的 Microsoft Entra 驗證識別碼服務

- 階段 2:可攜式認證註冊

- FIDO2 安全性金鑰 (慣用)

- 智慧型卡片

- Microsoft Authenticator 應用程式密鑰

- 階段 3 (選擇性):本機認證註冊

- 選擇性:Windows Hello 企業版

- 選擇性:平台遊戲 SSO 安全記憶體保護區金鑰

IT 專業人員/DevOps 背景工作角色

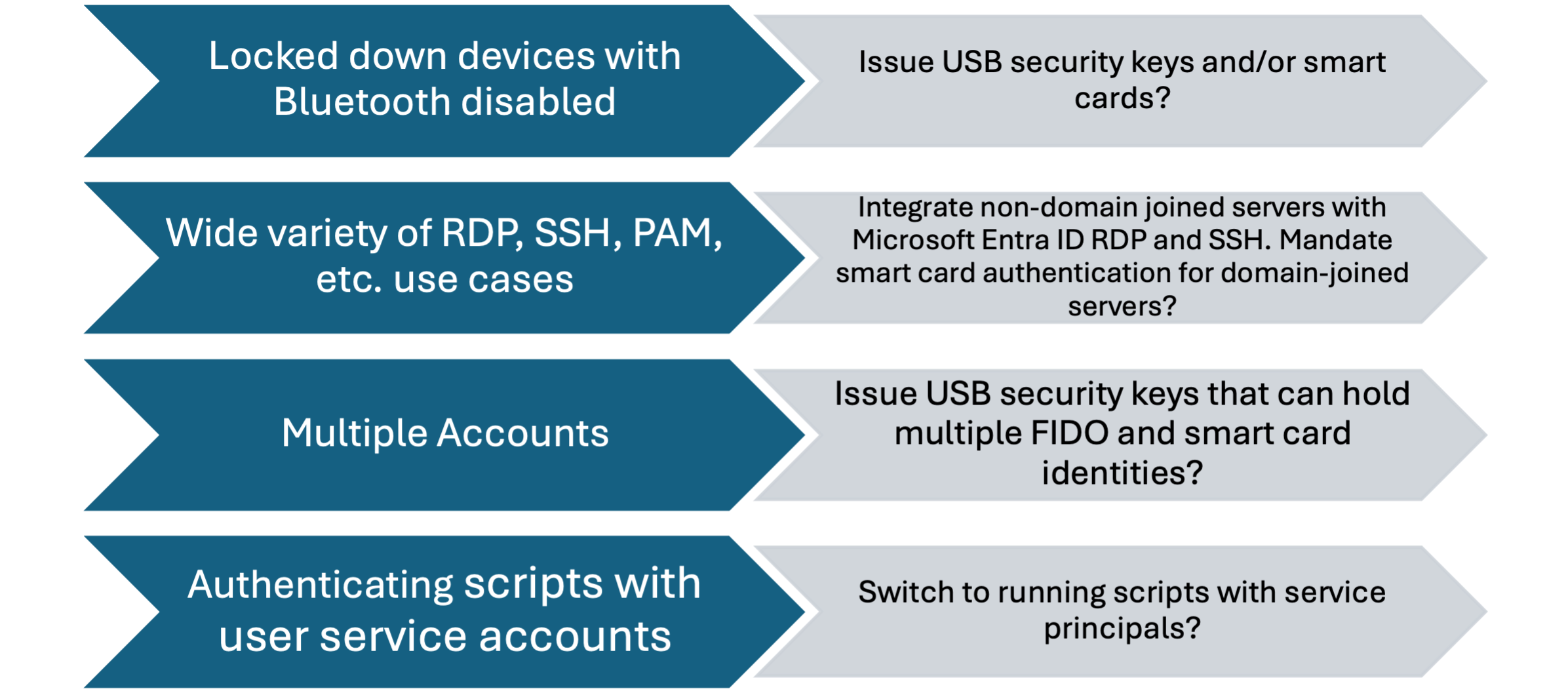

IT 專業人員和 DevOps 背景工作角色特別依賴遠端存取和多個使用者帳戶,這也是他們被視為有別於資訊背景工作角色的原因。 防網路釣魚的無密碼方法對 IT 專業人員所造成的許多挑戰,這是因為他們對遠端存取系統和執行自動化功能的需求有所增加。

了解使用 RDP 進行防網路釣魚的支援選項,特別是針對此角色。

請務必了解使用者在何處使用在使用者內容中執行的指令碼,因此目前並未使用 MFA。 以適當的方式指示 IT 專業人員使用服務主體和受控識別來執行自動化。 您也應該考慮讓 IT 專業人員和其他專業人員要求新的服務主體,並取得指派給他們的適當權限的程序。

IT 專業人員/DevOps 背景工作角色部署流程

IT 專業人員/DevOps 背景工作角色的部署流程階段 1-3 通常應該遵循使用者主要帳戶的標準部署流程,如上圖所示。 IT 專業人員/DevOps 背景工作角色通常會有需要不同考量的次要帳戶。 視主要帳戶環境中的需要,調整每個步驟使用的方法:

- 階段 1:上線

- 用來取得臨時存取密碼的 Microsoft Entra 驗證識別碼服務

- 階段 2:可攜式認證註冊

- Microsoft Authenticator 應用程式密鑰 (慣用)

- FIDO2 安全性金鑰

- 階段 3:本機認證註冊

- Windows Hello 企業版

- 平台遊戲 SSO 安全記憶體保護區金鑰

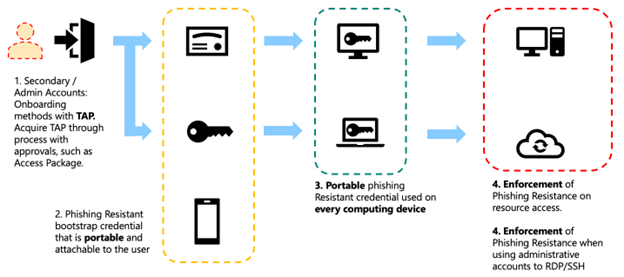

如果您的 IT 專業人員/DevOps 背景工作角色有次要帳戶,可能需要以不同的方式處理這些帳戶。 例如,針對次要帳戶,您可選擇在計算裝置上使用替代的可攜式認證,並完全放棄本機認證:

- 階段 1:上線

- 用來取得臨時存取密碼的 Microsoft Entra 驗證識別碼服務 (慣用)

- 將次要帳戶的 TAP 提供給 IT 專業人員/DevOps 背景工作角色的替代程序

- 階段 2:可攜式認證註冊

- Microsoft Authenticator 應用程式密鑰 (慣用)

- FIDO2 安全性金鑰

- 智慧型卡片

- 階段 3:使用可攜式認證,而不是本機認證

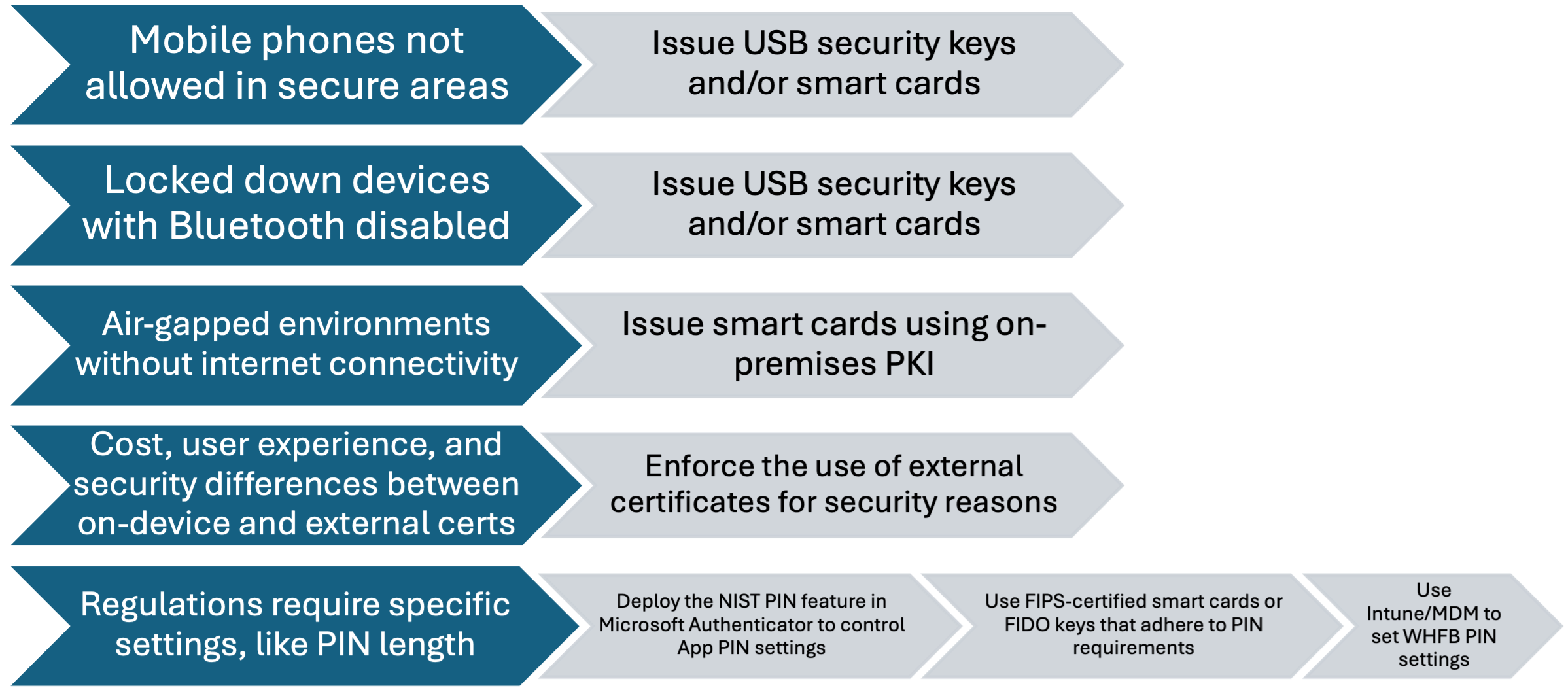

嚴格控管背景工作角色

嚴格控管的背景工作角色比平均資訊背景工作角色更具挑戰,因為他們可能在鎖定的裝置上工作、在鎖定的環境中工作,或有他們必須滿足的特殊監管需求。

嚴格控管背景工作角色通常會使用智慧型卡片,因為受管制的環境已經大量採用 PKI 和智慧型卡片基礎結構。 不過,請考慮何時需要智慧型卡片,以及何時智慧型卡片可以與更方便使用者的選項 (例如 Windows Hello 企業版) 取得平衡。

沒有 PKI 的嚴格控管背景工作角色部署流程

如果您不打算使用憑證、智慧型卡片和 PKI,則嚴格控管的背景工作角色部署會密切鏡像資訊背景工作角色部署。 如需詳細資訊,請參閱資訊背景工作角色。

使用 PKI 的嚴格控管背景工作角色部署流程

如果您打算使用憑證、智慧型卡片和 PKI,則嚴格控管背景工作角色的部署流程通常與關鍵位置的資訊背景工作角色設定流程不同。 對於某些使用者來說,更需要確定本機驗證方法是否可行。 同樣地,您需要識別是否有一些使用者需要僅限可攜式認證,例如智慧型卡片,可以在沒有網際網路連線的情況下運作。 根據需求,您可以進一步調整部署流程,並針對您環境中識別的各種使用者角色進行調整。 視需要,在環境中調整每個步驟使用的方法:

- 階段 1:上線

- 用來取得臨時存取密碼的 Microsoft Entra 驗證識別碼服務 (慣用)

- 在身分識別證明程序之後,代表使用者註冊智慧型卡片

- 階段 2:可攜式認證註冊

- 智慧型卡片 (慣用)

- FIDO2 安全性金鑰

- Microsoft Authenticator 應用程式密鑰

- 階段 3 (選擇性):本機認證註冊

- 選擇性:Windows Hello 企業版

- 選擇性:平台遊戲 SSO 安全記憶體保護區金鑰

注意

我們一律建議使用者至少註冊兩個認證。 這可確保使用者在發生其他認證時,有可用的備份認證。 對於嚴格控管背景工作角色,除了您部署的任何智慧型卡片之外,建議您部署密鑰或 Windows Hello 企業版。