將驗證新增至在 Azure App Service 上執行的 Web 應用程式

了解如何針對在 Azure App Service 上執行的 Web 應用程式啟用驗證,並限制存取組織中的使用者。

App Service 提供內建的驗證支援,因此您在 Web 應用程式中幾乎不需要寫入或完全無需寫入程式碼,即可登入使用者及存取資料。 不需要使用 App Service 驗證模組,但有助於簡化應用程式的驗證。 本文說明如何使用 Microsoft Entra ID 作為身分識別提供者,透過 App Service 驗證模組來保護您的 Web 應用程式。

驗證模組會透過 Azure 入口網站和應用程式設定來啟用和設定。 不需要任何 SDK、特定程式語言或變更應用程式程式碼。支援各種識別提供者,其中包括 Microsoft Entra ID、Microsoft 帳戶、Facebook、Google 和 Twitter。 驗證模組啟用時,每個連入的 HTTP 要求會先通過此模組,再由應用程式程式碼處理。若要深入了解,請參閱 Azure App Service 中的驗證與授權。

在本教學課程中,您會了解如何:

- 設定 Web 應用程式的驗證。

- 限制對您組織中的使用者存取 Web 應用程式的權限。

必要條件

如果您沒有 Azure 訂用帳戶,請在開始之前先建立 Azure 免費帳戶。

在 App Service 上建立和發佈 Web 應用程式

在本教學課程中,您需要部署到 App Service 的 Web 應用程式。 您可以使用現有的 Web 應用程式,也可以遵循 ASP.NET Core、Node.js、Python 或 Java 快速入門之一來建立新的 Web 應用程式,並發佈至 App Service。

無論是要使用現有的 Web 應用程式或建立新的 Web 應用程式,請注意下列各項:

- Web 應用程式名稱

- Web 應用程式部署所在的資源群組名稱

您在本教學課程中需要這些名稱。

設定驗證

您現在有一個在 App Service 上執行的 Web 應用程式。 接下來,您要為 Web 應用程式啟用驗證。 您使用 Microsoft Entra ID 作為識別提供者。 如需詳細資訊,請參閱為 App Service 應用程式設定 Microsoft Entra 驗證。

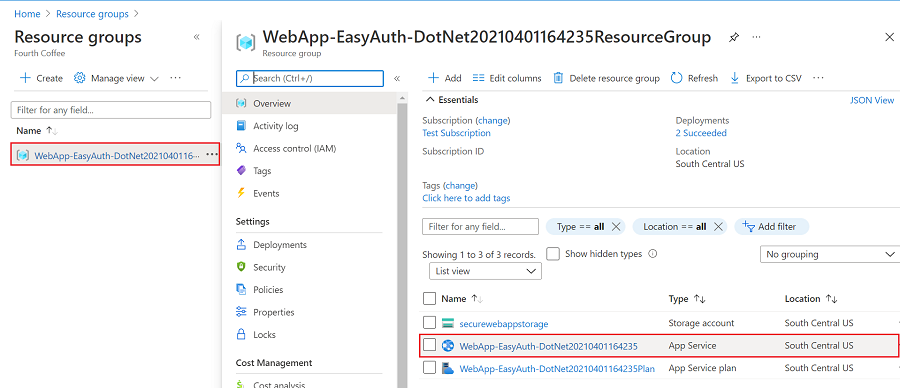

在 Azure 入口網站功能表中,選取 [資源群組],或從任何頁面搜尋並選取 [資源群組]。

在 [資源群組] 中,尋找並選取資源群組。 在概觀中,選取應用程式的管理頁面。

在應用程式的左側功能表上,選取 [驗證],然後按一下 [新增識別提供者]。

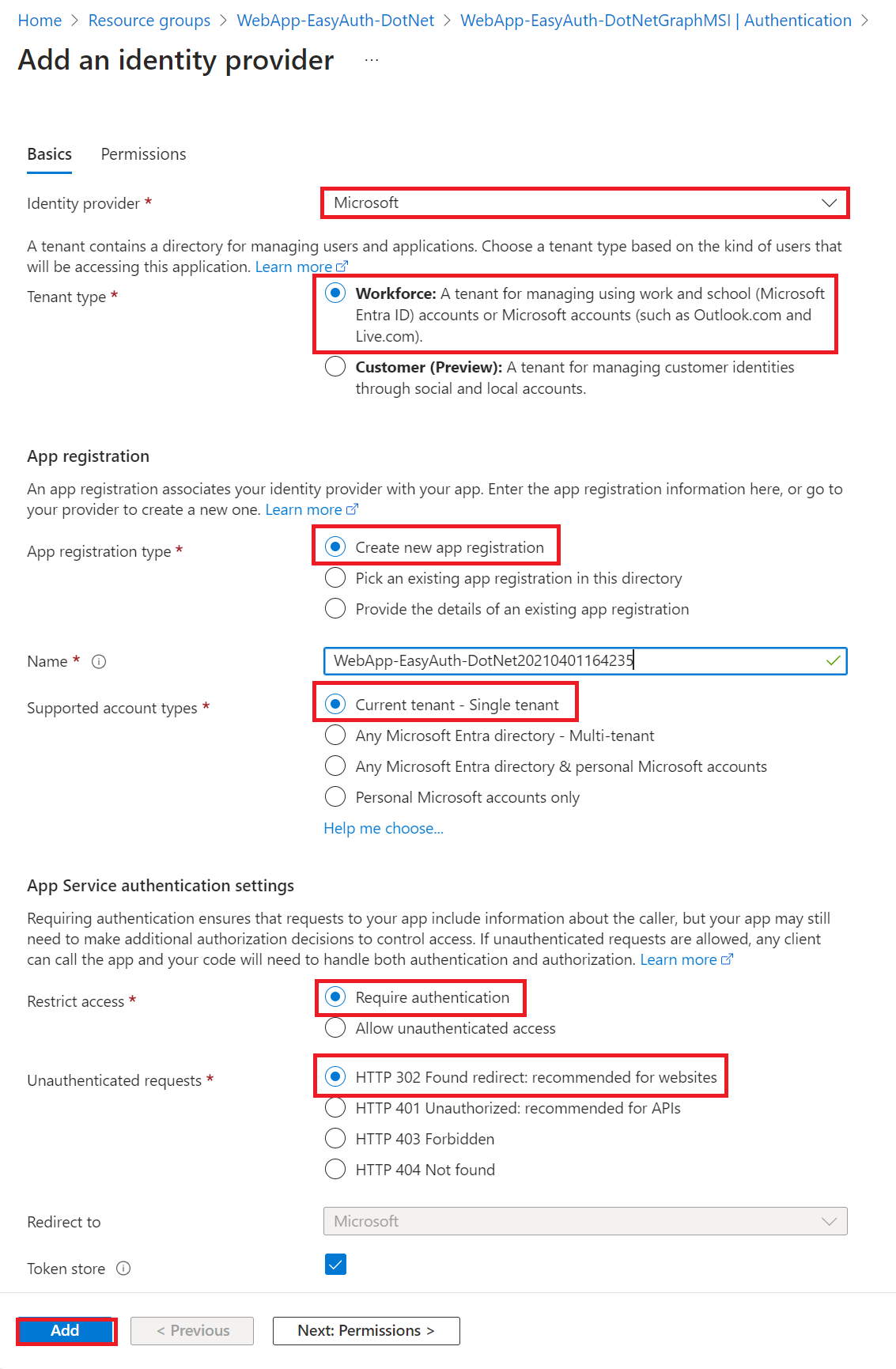

在 [新增識別提供者] 頁面中,選取 [Microsoft] 作為 [識別提供者],以登入 Microsoft 和 Microsoft Entra 識別。

針對 [租用戶類型],選取 [員工]。

針對 [應用程式註冊] > [應用程式註冊類型],選取 [建立新的應用程式註冊]。

針對 [應用程式註冊] > [更新帳戶類型],選取 [目前的租用戶單一租用戶]。

在 [App Service 驗證設定] 區段中,將 [驗證] 設定為 [要求驗證],並將 [未驗證的要求] 設定為 [HTTP 302 找到重新導向: 建議用於網站]。

在 [新增識別提供者] 頁面底部,按一下 [新增] 以啟用 Web 應用程式的驗證。

您現在有一個由 App Service 驗證所保護的應用程式。

注意

若要允許來自其他租用戶的帳戶,請從 [驗證] 刀鋒視窗中編輯您的 [識別提供者],將 [簽發者 URL] 變更為 'https://login.microsoftonline.com/common/v2.0'。

驗證 Web 應用程式的有限存取權

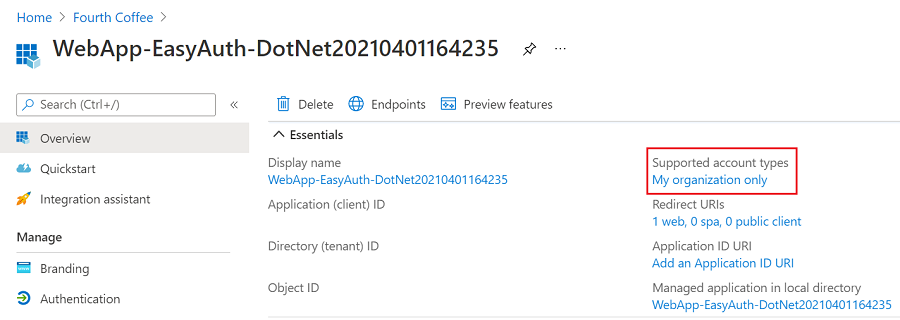

啟用 App Service 驗證模組後,系統會在您的 Microsoft Entra 租用戶中建立應用程式註冊。 應用程式註冊與您的 Web 應用程式具有相同的顯示名稱。 若要檢查設定,請至少以應用程式開發人員的身分登入 Microsoft Entra 系統管理中心,然後瀏覽至 [身分識別]>[應用程式]>[應用程式註冊]。 選取之前建立的應用程式註冊。 在概觀中,確認支援的帳戶類型已設定為僅限我的組織。

若要確認應用程式的存取權僅限於您組織中的使用者,請以 incognito 或私人模式啟動瀏覽器,並移至 https://<app-name>.azurewebsites.net。 系統應該會將您導向至安全的登入頁面,目的是確認不允許未經驗證的使用者存取網站。 以組織中的使用者身分登入,取得網站的存取權。 您也可以啟動新的瀏覽器,並嘗試使用個人帳戶登入,以確認組織外部的使用者沒有存取權。

清除資源

如果您已完成本教學課程,且不再需要 Web 應用程式或相關聯的資源,請清除您建立的資源。