通用租用戶限制

通用租用戶限制可使用全球安全存取來標記所有流量 (無論作業系統、瀏覽器或裝置板型規格為何),以增強租用戶限制 v2 的功能。 其允許支援用戶端和遠端網路連線能力。 系統管理員不再需要管理 Proxy 伺服器設定或複雜的網路設定。

通用租用戶限制會針對驗證平面 (已正式推出) 和資料平面 (預覽) 使用以全球安全存取為基礎的原則訊號來進行此強制執行。 租用戶限制 v2 可讓企業防止使用者針對 Microsoft Entra 整合式應用程式 (例如 Microsoft Graph、SharePoint Online 和 Exchange Online) 使用外部租用戶身分識別進行資料外流。 這些技術會共同運作,以統一防止所有裝置和網路上的資料外流。

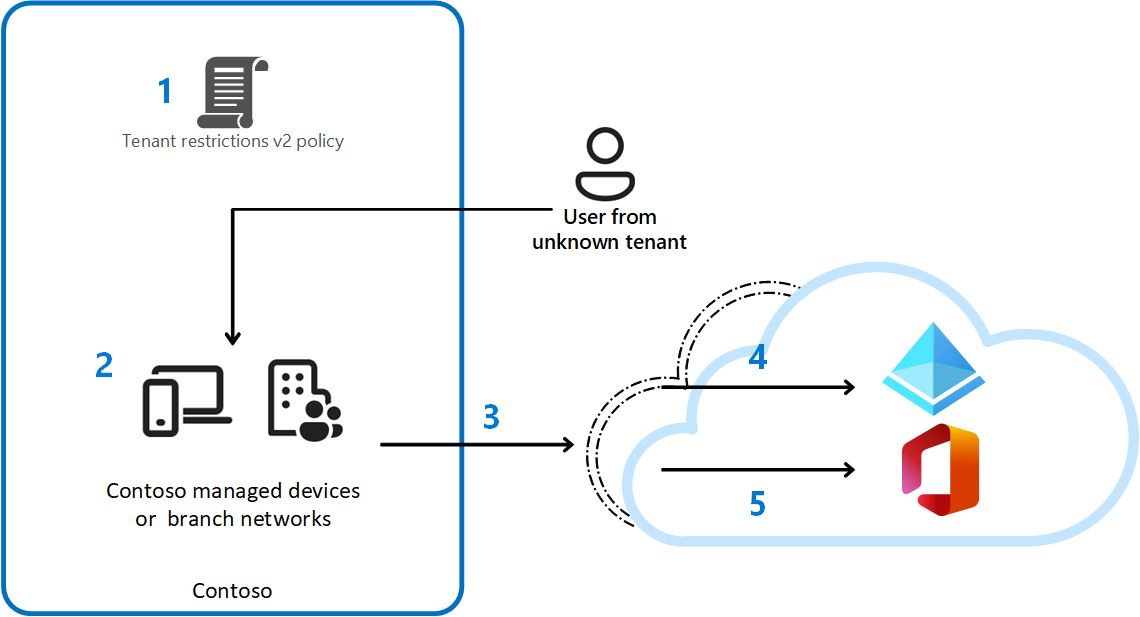

下表說明上圖中每個時間點所採取的步驟。

| 步驟 | 描述: |

|---|---|

| 1 | Contoso 會在其跨租用戶存取設定中設定「租用戶限制 v2」原則,以封鎖所有外部帳戶和外部應用程式。 Contoso 會使用全球安全存取通用租用戶限制來強制執行原則。 |

| 2 | 一個具有 Contoso 受控裝置的使用者嘗試使用未經批准的外部身分識別來存取 Microsoft Entra 整合的應用程式。 |

| 3 | 驗證平面保護:使用 Microsoft Entra ID,Contoso 的原則會封鎖未批准的外部帳戶存取外部租用戶。 |

| 4 | 資料平面保護:如果該使用者透過複製其在 Contoso 網路外部取得的驗證回應權杖並將其貼至裝置,以再次嘗試存取外部未經批准的應用程式,系統便會將他封鎖。 權杖若不符,會觸發重新驗證並封鎖存取。 針對 SharePoint Online,任何匿名存取資源的嘗試都會遭到封鎖。 針對 Teams,匿名加入會議的嘗試將會遭到拒絕。 |

通用租用戶限制可透過下列方式協助防止跨瀏覽器、裝置和網路的資料外流:

- 其可讓 Microsoft Entra ID、Microsoft 帳戶和 Microsoft 應用程式查閱並強制執行相關聯的租用戶限制 v2 原則。 此查閱可啟用一致的原則應用。

- 能在登入期間於驗證平面上搭配所有 Microsoft Entra 整合的第三方應用程式運作。

- 與 Exchange、SharePoint/OneDrive、Teams 和 Microsoft Graph 搭配使用以進行數據平面保護 (預覽)

通用租戶限制執行點

認證層

驗證平面強制執行會在 Entra ID 或 Microsoft 帳戶驗證時發生。 當使用者與全域安全存取用戶端或透過遠端網路連線連線時,會檢查租使用者限制 v2 原則,以判斷是否應允許驗證。 如果使用者是登入他們組織的租戶,則不會套用租戶限制政策。 用戶若登入至不同租戶,將會強制執行原則。 任何與 Entra ID 整合或使用 Microsoft 帳戶進行驗證的應用程式,都支持驗證平面上的通用租使用者限制。

資料平面 (預覽)

在存取數據時,數據平面強制執行是由資源提供者 (支援租使用者限制的Microsoft服務) 來完成。 資料平面保護確保匯入的驗證憑證(例如,在另一台設備上取得的存取權杖,繞過租戶限制 v2 原則中定義的驗證平面強制執行)無法從組織的設備重放以洩露資料。 此外,數據平面保護可防止使用者利用 SharePoint/商務用 OneDrive 中的匿名存取連結,並且防止使用者匿名加入 Teams 會議。

必要條件

- 與全球安全存取功能互動的管理員必須具備下列一或多個角色指派 (視其執行的工作而定)。

- 全球安全存取管理員角色,用來管理全球安全存取功能。

- 產品需要授權。 如需詳細資訊,請參閱什麼是全球安全存取的授權一節。 如有需要,您可以購買授權或取得試用版授權。

- Microsoft流量配置檔 必須啟用,且將具有通用租戶限制的服務 FQDN/IP 位址設定為「通道」模式。

- 全域安全存取用戶端 部署或 遠端網路連線 設定。

設定租用戶限制 v2 原則

組織必須先設定預設租用戶限制和適用於特定合作夥伴的租用戶限制,才能使用通用租用戶限制。

如需設定這些原則的詳細資訊,請參閱設定租用戶限制 v2 一文。

啟用租戶限制的全域安全存取信令

建立租用戶限制 v2 原則之後,您就可以利用全球安全存取來套用租用戶限制 v2 的標記。 具有全球安全存取系統管理員 (部分機器翻譯) 和安全性系統管理員 (部分機器翻譯) 角色的系統管理員必須採取下列步驟,才能使用全球安全存取來強制執行。

- 以全球安全存取管理員 (部分機器翻譯) 的身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [全球安全存取]>[設定]>[工作階段管理]>[通用租用戶限制]。

- 選取 [啟用 Entra ID 的租用戶限制 (涵蓋所有雲端應用程式)] 的切換開關。

試用通用租用戶限制

當使用者 (或來賓使用者) 嘗試存取已設定原則之租用戶中的資源時,系統不會強制執行租用戶限制。 只有當來自不同租用戶的身分識別嘗試登入和/或存取資源時,系統才會處理租用戶限制 v2 原則。 例如,如果您在租用戶 contoso.com 中設定租用戶限制 v2 原則來封鎖除 fabrikam.com 以外的所有組織,該原則將會根據下表來套用:

| User | 類型 | 租用戶 | 處理 TRv2 原則? | 允許驗證存取? | 允許匿名存取? |

|---|---|---|---|---|---|

alice@contoso.com |

member | contoso.com | 否 (相同租用戶) | 是 | No |

alice@fabrikam.com |

member | fabrikam.com | 是 | 是 (原則允許該租用戶) | No |

bob@northwinds.com |

member | northwinds.com | 是 | 否 (原則不允許該租用戶) | No |

alice@contoso.com |

member | contoso.com | 否 (相同租用戶) | 是 | No |

bob_northwinds.com#EXT#@contoso.com |

客體 | contoso.com | 否 (來賓使用者) | 是 | No |

進行驗證平面保護的驗證

- 確定全球安全存取設定中已關閉通用租用戶限制訊號。

- 使用瀏覽器瀏覽至

https://myapps.microsoft.com/,並使用與您的租用戶不同、不在租用戶限制 v2 原則允許清單中之租用戶的身分識別進行登入。 請注意,您可能需要使用私人瀏覽器視窗和/或登出主要帳戶才能執行此步驟。- 例如,如果您的租用戶是 Contoso,請以 Fabrikam 租用戶中的 Fabrikam 使用者身分來登入。

- Fabrikam 使用者應該能夠存取 MyApps 入口網站,因為全球安全存取中已停用租用戶限制訊號。

- 在 Microsoft Entra 系統管理中心 - 全域安全存取 -> 工作階段管理 ->> 通用租使用者限制中開啟通用租使用者限制。

- 從 MyApps 入口網站登出,然後重新啟動瀏覽器。

- 以終端使用者身分,在全球安全存取用戶端執行時,使用相同的身分識別 (Fabrikam 租用戶中的 Fabrikam 使用者) 存取

https://myapps.microsoft.com/。- Fabrikam 使用者應該會遭到封鎖而無法向 MyApps 進行驗證,並且會出現以下錯誤訊息:已封鎖存取,Contoso IT 部門已限制可以存取的組織。請連絡 Contoso IT 部門以取得存取權。

驗證資料平面保護

- 確定全球安全存取設定中已關閉通用租用戶限制訊號。

- 使用瀏覽器瀏覽至

https://yourcompany.sharepoint.com/,並使用與您的租用戶不同、不在租用戶限制 v2 原則允許清單中之租用戶的身分識別進行登入。 請注意,您可能需要使用私人瀏覽器視窗和/或登出主要帳戶才能執行此步驟。- 例如,如果您的租用戶是 Contoso,請以 Fabrikam 租用戶中的 Fabrikam 使用者身分來登入。

- Fabrikam 使用者應該能夠存取 SharePoint,因為全球安全存取中已停用租用戶限制 v2 訊號。

- (選用) 在開啟 SharePoint Online 的相同瀏覽器中,開啟 [開發人員工具],或在鍵盤上按 F12。 開始擷取網路記錄。 當一切項目的運作符合預期時,您應該會在瀏覽 SharePoint 時看到 HTTP 要求傳回狀態

200。 - 在繼續之前,請確定已選取 [保留記錄] 選項。

- 保持包含記錄的瀏覽器視窗開啟。

- 在 Microsoft Entra 系統管理中心 - 全域安全存取 - 工作階段管理 ->>> 通用租使用者限制中開啟通用租使用者限制。

- 以 Fabrikam 使用者的身分,在開啟 SharePoint Online 的瀏覽器中,幾分鐘內會出現新的記錄。 此外,瀏覽器可能會根據後端發生的要求和回應來重新整理瀏覽器。 如果瀏覽器未在幾分鐘後自動重新整理,請重新整理該頁面。

- Fabrikam 使用者看到其存取現在會遭到封鎖,並且會出現訊息:已封鎖存取,Contoso IT 部門已限制可以存取的組織。請連絡 Contoso IT 部門以取得存取權。

- 在記錄中,尋找 的 [狀態]

302。 此資料列顯示套用至流量的通用租用戶限制。- 在相同的回應中,檢查標頭中是否有下列資訊,以識別已套用的通用租用戶限制:

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficiant_claims"

- 在相同的回應中,檢查標頭中是否有下列資訊,以識別已套用的通用租用戶限制:

已知的限制

- 資料平面保護功能處於預覽狀態 (驗證平面保護已正式推出)

- 當您使用通用租使用者限制並存取 Microsoft Entra 系統管理中心來管理租使用者限制 v2 原則所允許的合作夥伴租使用者時,您可能會收到授權錯誤。 若要解決此問題,您必須將查詢參數新增

?exp.msaljsoptedoutextensions=%7B%7D至 Microsoft Entra 系統管理中心 URL(例如 ,https://entra.microsoft.com/?exp.msaljsoptedoutextensions=%7B%7D)。 - 當 Teams 服務因通用租使用者限制而封鎖匿名會議加入時,Teams 用戶端應用程式中會顯示一般錯誤訊息。

下一步

- 啟用增強型全球安全存取訊號

- 設定租用戶限制 v2

- 來源 IP 還原 (部分機器翻譯)

- 使用條件式存取啟用符合規範的網路檢查 (部分機器翻譯)