使用 Privileged Identity Management (PIM) 和全球安全存取來保護私人應用程式存取

Microsoft Entra 私人存取提供私人應用程式的安全存取。 私人存取包含內建功能,用於維護安全的環境。 Microsoft Entra 私人存取藉由控制對私人應用程式的存取,並防止未經授權或遭入侵的裝置存取重要資源來達成此目標。 如需一般公司存取,請參閱 Microsoft Entra 私人存取。

針對需要控制特定重要資源 (例如高價值伺服器和應用程式) 存取權的案例,Microsoft 建議您在已保護的私人存取上強制執行 Just-In-Time 特殊權限存取,以新增額外的安全性層。

本文討論如何使用 Microsoft Entra 私人存取來啟用 Privileged Identity Management (PIM) 搭配全球安全存取。 如需啟用 (PIM) 的詳細資訊,請參閱什麼是 Microsoft Entra Privileged Identity Management?。

確保安全存取您的高價值私人應用程式

客戶應考慮使用全球安全存取來設定 PIM 以啟用:

增強的安全性:PIM 會允許 Just-In-Time 特殊權限存取,降低環境內過度、不必要或誤用存取權限的風險。 此增強的安全性符合零信任原則,確保使用者只有在需要時才能存取。

合規性與稽核:使用 PIM 搭配 Microsoft 全球安全存取,可藉由提供特殊權限存取要求的詳細追蹤和記錄,協助確保組織符合合規性需求。 如需 PIM 授權的詳細資訊,請參閱 Microsoft Entra ID Governance 授權基本概念

必要條件

安全的私人存取

若要成功實作安全的私人存取,您必須完成下列三個步驟:

步驟 1:設定和指派群組

首先,我們會藉由建立 Microsoft Entra ID 群組來設定和指派群組,將其上線為 PIM 受控群組,更新具有合格成員資格的群組指派,以及指定使用者和裝置的存取權。

至少以特殊權限角色管理員身分登入 Microsoft Entra。

瀏覽至 [身分識別]>[群組]>[所有群組]。

選取新增群組。

在 [群組類型] 中,選取 [安全性]。

提供群組名稱;例如,

FinReport-SeniorAnalyst-SecureAccess。- 此群組名稱範例指出應用程式 (FinReport)、角色 (SeniorAnalyst) 和群組的性質 (SecureAccess),建議您選擇可反映群組功能或其所保護資產的名稱。

在 [成員資格類型] 選項中,選取 [已指派]。

選取 建立。

將群組上線至 PIM

- 至少以特殊權限角色管理員身分登入 Microsoft Entra。

- 瀏覽至 [身分識別治理]>[Privileged Identity Management]。

- 選取 [群組],然後選取 [探索群組]。

- 選取您建立的群組;例如,

FinReport-SeniorAnalyst-SecureAccess,然後選取 [管理群組]。 - 提示您上線時,請選取 [確定]。

更新 PIM 原則角色設定 (選用步驟)

- 選取 [設定],然後選取 [成員]。

- 在 [啟用] 索引標籤中調整您想要的任何其他設定。

- 設定 [啟用持續時間上限];例如 0.5 小時。

- 在 [啟用時] 選項中,需要 Azure MFA,然後選取 [更新]。

指派合格的成員資格

選取 [指派],然後選取 [新增指派]。

在 [角色] 選項中,選取 [成員],然後選取 [下一步]。

新增您想要針對角色包含的選取成員。

在 [指派類型] 選項中,選取 [合格],然後選取 [指派]。

快速存取指派

- 至少以特殊權限角色管理員身分登入 Microsoft Entra。

- 瀏覽至 [全球安全存取]>[快速存取]>[使用者和群組]。

- 選取 [新增使用者/群組],然後指定您建立的群組,例如

FinReport-SeniorAnalyst-SecureAccess。

注意

當您選擇 [個別應用程式存取] 時,此案例最有效,因為此處使用的 [快速存取] 僅供參考。 如果您選擇 [企業應用程式],請套用相同的步驟。

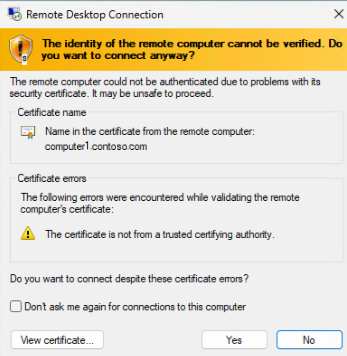

用戶端體驗

即使使用者及其裝置符合安全性需求,嘗試存取特殊權限資源會導致錯誤。 之所以發生此錯誤,是因為 Microsoft Entra 私人存取會辨識使用者尚未獲指派應用程式的存取權。

步驟 2:啟用特殊權限存取

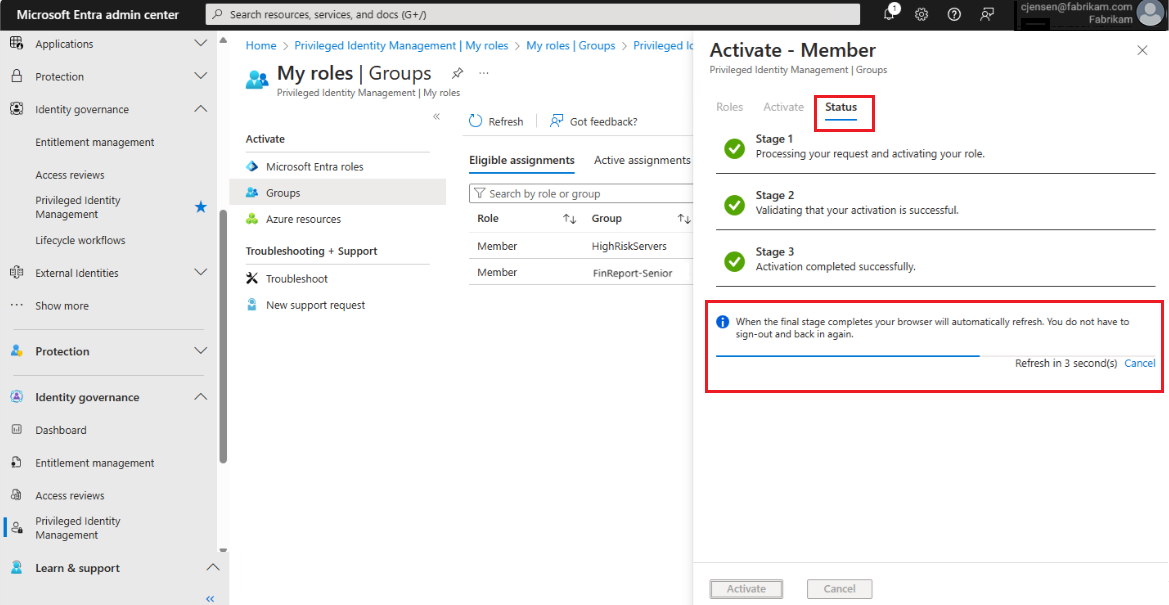

接下來,我們會使用 Microsoft Entra 系統管理中心來啟用群組成員資格,然後嘗試使用已啟用的新角色連線。

至少以特殊權限角色管理員身分登入 Microsoft Entra。

瀏覽至 [身分識別治理]>[Privileged Identity Management]。

選取 [我的角色]>[群組] 以查看所有合格的指派。

選取 [啟用],然後在 [原因] 方塊中輸入原因。 您也可以選擇調整工作階段的參數,然後選取 [啟用]。

啟用角色之後,您會從入口網站收到確認。

重新嘗試以已啟用的角色連線

瀏覽任何已發佈的資源,因為您應該能夠成功連線到這些資源。

停用角色

如果工作在您配置的時間之前完成,則可以選擇停用角色。 此動作會終止角色成員資格。

至少以特殊權限角色管理員身分登入 Microsoft Entra。

瀏覽至 [身分識別治理]>[Privileged Identity Management]。

選取 [我的角色],然後選取 [群組]。

選取停用。

一旦停用角色,就會將確認傳送給您。

步驟 3:遵循合規性指導

最後一個步驟可讓您成功維護存取要求和啟用的歷程記錄。 標準記錄格式有助於符合追蹤和記錄合規性指導,並提供稽核線索。

![[所有群組] 畫面的螢幕擷取畫面。](media/pim-global-secure-access/all-groups.png)

![[新增群組] 畫面的螢幕擷取畫面。](media/pim-global-secure-access/new-group.png)

![[新增指派] 選項的螢幕擷取畫面。](media/pim-global-secure-access/add-assignments.png)

![[我的角色群組] 畫面的螢幕擷取畫面。](media/pim-global-secure-access/my-roles-groups.png)

![[啟用成員] 畫面的螢幕擷取畫面。](media/pim-global-secure-access/activate-member.png)

![[停用成員] 畫面的螢幕擷取畫面。](media/pim-global-secure-access/deactivate-member.png)

![[稽核記錄詳細資料] 畫面的螢幕擷取畫面。](media/pim-global-secure-access/audit-log-details.png)