外部租戶的身份提供者

適用於: 員工用戶

員工用戶  外部用戶 (了解更多)

外部用戶 (了解更多)

提示

本文適用於外部租戶中的外部識別碼。 如需有關工作租戶的資訊,請參閱工作租戶使用的外部 ID 供應商。

透過 Microsoft Entra 外部 ID,您可以為取用者和商務客戶面向應用程式建立自訂的安全登入體驗。 在外部租用戶中,使用者可以使用幾種方式來註冊您的應用程式。 他們可以使用其電子郵件和密碼或一次性密碼來建立帳戶。 或者,如果您啟用使用 Facebook、Google、Apple 或自定義 OIDC 或 SAML/WS-Fed 身分識別提供者 (IdP) 登入,則使用者可以在外部識別提供者中使用其認證登入。 系統會在您的目錄中建立用戶物件,其中包含註冊期間收集的身分識別資訊。

本文說明可用於註冊和登入外部租戶的應用程式時的主要驗證識別提供者。 您也可以強制執行多重要素驗證 (MFA) 原則來增強安全性,每次使用者登入時都需要第二種形式的驗證(深入瞭解)。

電子郵件和密碼登入

依預設,會在您的本機帳戶身分識別提供者設定中啟用電子郵件登入。 使用電子郵件選項,用戶可以使用其電子郵件地址和密碼註冊並登入。

註冊:系統會提示使用者輸入電子郵件位址,並在註冊時使用一次性密碼進行驗證。 然後,用戶會輸入註冊頁面上所要求的任何其他資訊,例如顯示名稱、指定名稱和姓氏。 然後選取 [繼續] 以建立帳戶。

登入:在用戶註冊並建立帳戶之後,他們可以輸入電子郵件地址和密碼來登入。

密碼重設:如果您啟用電子郵件和密碼登入,密碼重設連結會出現在密碼頁面上。 如果使用者忘記密碼,選取此連結會將一次性密碼傳送至其電子郵件位址。 驗證之後,用戶可以選擇新的密碼。

當您建立註冊和登入使用者流程時,[附有密碼的電子郵件] 是預設選項。

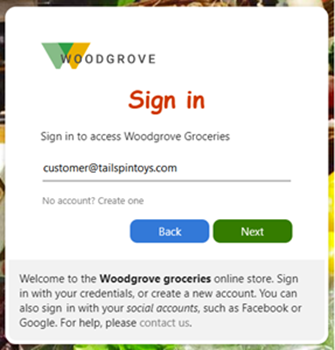

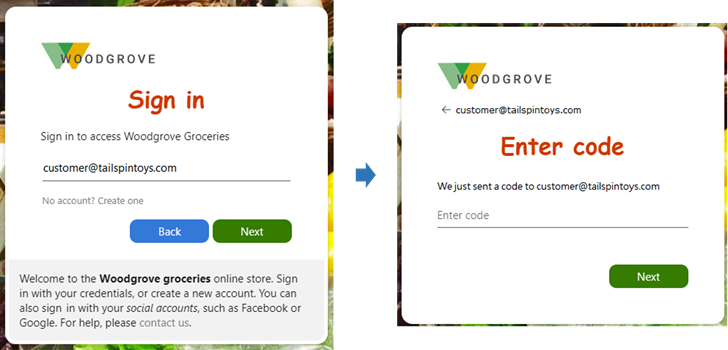

透過電子郵件使用一次性密碼登入

[使用一次性密碼的電子郵件] 是本機帳戶識別提供者設定中的一個選項。 使用此選項時,使用者會使用暫時密碼登入,而不是每次登入時儲存的密碼。

註冊:用戶可以使用其電子郵件地址註冊,並要求暫時代碼,其會傳送至其電子郵件位址。 之後,他們便可輸入此驗證碼繼續登入。

登入:用戶註冊並建立帳戶之後,每次登入時,他們都會輸入電子郵件位址並接收暫時密碼。

您也可以在登入頁面上設定顯示、隱藏或自訂自助式密碼重設連結的選項 (深入了解)。

當您建立註冊和登入使用者流程時,[以電子郵件寄送一次性密碼] 是其中一個本機帳戶選項。

社交識別提供者:Facebook、Google 和 Apple

為了獲得最佳登入體驗,請盡可能與社交身分識別提供者同盟,讓用戶能夠順暢地註冊和登入體驗。 在外部租使用者中,您可以允許使用者使用自己的 Facebook、Google 或 Apple 帳戶註冊和登入。

當您啟用社交識別提供者時,用戶可以從註冊頁面上提供的社交識別提供者選項中選取。 若要在外部租用戶中設定社交識別提供者,請在識別提供者建立應用程式並設定認證。 您可以取得用戶端或應用程式識別碼、用戶端或應用程式密碼,或憑證,然後可用來設定外部租使用者。

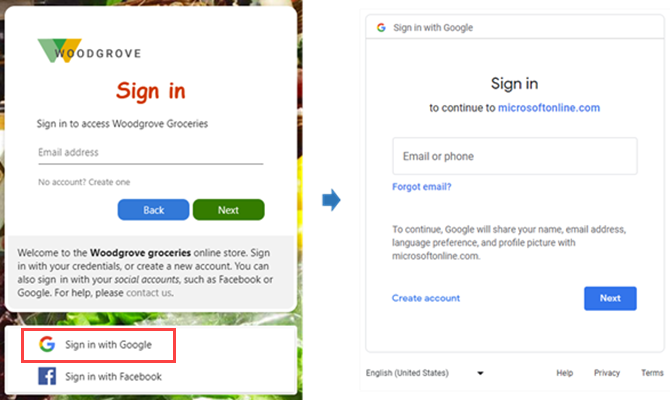

Google 登入

藉由設定與 Google 的同盟,您可以讓使用者使用自己的 Gmail 帳戶登入您的應用程式。 將 Google 新增為應用程式的其中一個登入選項之後,在登入頁面上,使用者即可使用 Google 帳戶登入 Microsoft Entra 外部 ID。

下列螢幕擷取畫面顯示使用 Google 登入體驗。 在登入頁面中,使用者選取 [使用 Google 登入]。 此時,系統會將使用者重新導向至 Google 識別提供者,以完成登入。

了解如何將 Google 新增為識別提供者。

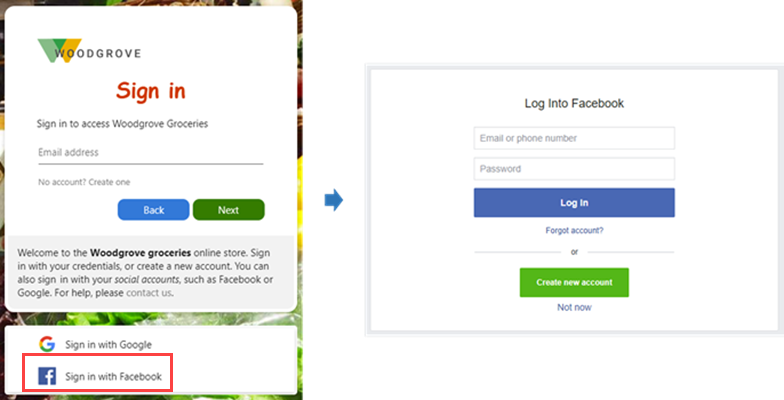

Facebook 登入

藉由設定與 Facebook 的同盟,您可以讓使用者使用自己的 Facebook 帳戶登入您的應用程式。 將 Facebook 新增為應用程式的其中一個登入選項之後,在登入頁面上,使用者即可使用 Facebook 帳戶登入 Microsoft Entra 外部 ID。

下列螢幕擷取畫面顯示使用 Facebook 登入體驗。 在登入頁面中,使用者選取 [使用 Facebook 登入]。 然後,系統會將使用者重新導向至 Facebook 識別提供者,以完成登入。

了解如何將 Facebook 新增為識別提供者。

Apple 登入 (預覽)

藉由設定與 Apple 的同盟,您可以讓使用者使用自己的 Apple 帳戶登入您的應用程式。 將 Apple 新增為應用程式的其中一個登入選項之後,在登入頁面上,使用者可以使用 Apple 帳戶登入Microsoft Entra External ID。

下列螢幕快照顯示透過 Apple 登入的體驗。 在登入頁面中,用戶選取 [使用 Apple 登入] 。 然後,系統會將使用者重新導向至 Apple 身分識別提供者,以完成登入。 瞭解如何 將 Apple 新增為身分識別提供者,。

自訂 SAML/WS-Fed 識別提供者(預覽)

您可以設定 SAML 或 WS-Fed 身分識別提供者,讓使用者使用自己的帳戶與識別提供者註冊和登入您的應用程式。 使用者可以選取 [使用 註冊] 或 [使用 登入] 選項來註冊或登入。 系統會將他們重新導向至識別提供者,然後在成功登入後返回 Microsoft Entra。 針對外部租使用者,使用者的登入電子郵件不需要符合 SAML 同盟期間設定的預先定義網域。 因此,新增、變更或移除網域來更新同盟設定不會影響現有用戶的體驗。

在登入頁面上輸入電子郵件位址且符合任何外部識別提供者中預先定義網域的使用者,將會重新導向至該識別提供者進行驗證。 如果沒有帳戶,系統可能會提示您輸入其他詳細數據,並建立帳戶。

如需詳細資訊,請參閱 SAML/WS-Fed 識別提供者。 如需詳細的設定步驟,請參閱 新增與 SAML/WS-Fed 識別提供者的同盟。

備註

SAML/WS-Fed 同盟通常可供員工租使用者使用。

自定義 OIDC 識別提供者

您可以設定自定義 OpenID Connect (OIDC) 識別提供者,讓使用者使用外部識別提供者中的認證來註冊和登入您的應用程式。 您也可以使用 OIDC 通訊協定,將您的登入和註冊流程與 Azure AD B2C 租戶同盟。

瞭解如何 設定自訂 OIDC 識別提供者。

更新登入方法

您可以隨時更新應用程式的登入選項。 例如,您可以新增社交識別提供者,或變更本機帳戶登入方法。

當您變更登入方法時,變更只會影響新使用者。 現有使用者可繼續使用其原來的方法登入。 例如,假設您開始使用電子郵件和密碼登入方法,然後改為使用一次性密碼的電子郵件登入。 新使用者使用一次性密碼登入,但任何已使用電子郵件和密碼註冊的使用者,會繼續收到輸入其電子郵件和密碼的提示。

Microsoft Graph API

下列 Microsoft Graph API 作業支援在 Microsoft Entra 外部 ID 中管理識別提供者和驗證方法:

- 若要識別支援的識別提供者和驗證方法,您可以呼叫 List availableProviderTypes API。

- 若要識別已在租用戶中設定並啟用的識別提供者和驗證方法,您可以呼叫 List identityProviders API。

- 若要啟用支援的識別提供者或驗證方法,您可以呼叫 Create identityProvider API。