使用 Microsoft Entra 的外部 ID 部署架構

企業可以使用Microsoft Entra,為員工、合作夥伴和取用者啟用多個使用案例,而且可能組合在一起。 在本文中,建議您根據模式來安全地部署和使用 Microsoft Entra 識別碼,以及下列具有 Microsoft Entra 的外部身分識別部署架構的最佳做法。 我們提供關於每個架構的資訊及相關資源的連結。

- 員工和共同作業導向的架構

- 商務夥伴的隔離存取

- 取用者導向的架構

- 架構組合

我們會根據與貴組織的關係來定義下列角色。

- 勞動力。 您組織的全職員工、兼職員工或承包商。

- 商務夥伴。 與企業有業務關係的組織。 這些組織可以包含與企業共同作業以達成共同目標的供應商、廠商、顧問和策略聯盟。

- 消費者。 您與之有業務關係的個人(如客戶),這些人透過存取您的應用程式來購買或使用您的產品和服務。

- 外部使用者。 貴組織外部的使用者,例如商務夥伴和取用者。

本文說明每個架構的下列考慮。

- 帳戶生命週期。 能夠定義業務規則,在環境中設定及移除用戶帳戶。

- 外部識別提供者。 能夠處理來自使用其自身身份提供者的組織(例如,另一個 Microsoft Entra 租戶、SAML 聯合提供者)或社交身份提供者的外部使用者。 它也是指為沒有任何身分識別提供者的使用者,在您的租使用者中建立帳戶的功能。

- 認證管理。 管理使用者憑證的選項,包括沒有身份提供者的使用者密碼或額外的驗證因素。

- 臨時合作。 在文件、報告和類似使用者創建內容的共享設置中控制允許或拒絕環境中的使用者(無論是內部員工使用者還是其他外部使用者)與外部使用者的互動。

- 角色型資源指派。 能夠根據預先定義的許可權集,將資源存取權授與外部使用者,例如應用程式指派、群組成員資格或 SharePoint 網站成員資格,這些許可權會封裝在角色中。

- 風險管理。 當您啟用外部使用者的存取權時,評估及管理安全性、操作和合規性風險。

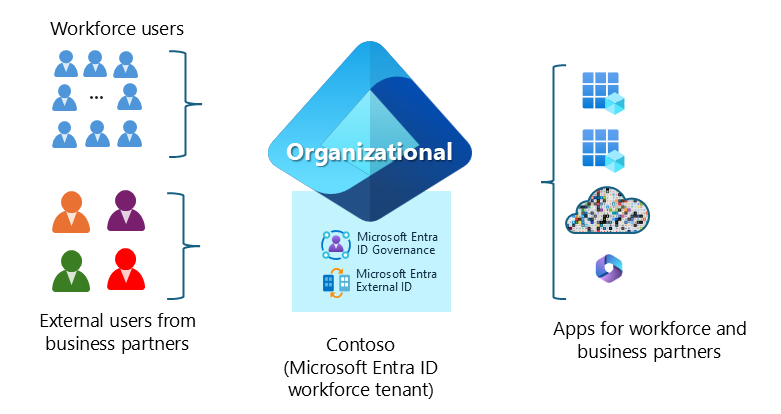

員工和共同作業導向的架構

員工和共同作業導向架構可讓您的員工與外部組織的商務夥伴共同作業。 它包含可防範未經授權存取應用程式的控制件。

一般案例包括員工藉由邀請商務夥伴使用 SharePoint、Power BI、Microsoft Teams 或您的企業營運應用程式等生產力工具來共用內容,以起始共同作業臨機操作。 來賓用戶可以來自具有自己身分識別提供者的外部組織。 例如,另一個 Microsoft Entra ID 租戶或安全聲明標記語言(SAML)聯盟身份提供者。

在員工和共同作業導向架構中,Microsoft Entra ID 員工設定租使用者會使用 Microsoft Entra Identity Governance 和 Microsoft Entra 外部 ID 來定義原則來授與企業應用程式和資源的存取權。 這些原則包括帳戶和存取週期和安全性控制。

員工和共同作業導向的架構實作資源

- 規劃Microsoft Entra B2B 共同作業部署 說明治理做法,以降低安全性風險、達成合規性目標,並確保正確的存取權。

- 使用 Microsoft Entra ID 控管 管理員工生命周期說明身分識別治理如何協助組織平衡生產力和安全性。

- 在權利管理中控管外部使用者的存取 描述了管理外部使用者存取權的設定。

員工和共同作業導向的架構考慮

帳戶生命週期

用戶可以在臨時協作情境中邀請商務夥伴加入租戶。 定義自定義程式,以追蹤和卸載受邀的外部使用者。 透過存取權檢閱管理來賓存取,說明如何確保來賓使用者具有適當的存取權。

商務合作夥伴也可以透過權利管理存取套件上線,其中包含內建控件,例如核准工作流程。 使用權限管理上線的用戶賬號在失去存取套件的存取權之後,具有內建的追蹤和下架流程。

系統管理員也可以針對特定應用程式啟用自助式登入/註冊流程。 組織需要定義自定義流程,以追蹤和移除以這種方式加入的外部使用者,使用像是存取權檢閱或呼叫 Microsoft Graph 的功能。

外部識別提供者

面向員工和協作的架構支援具有 Microsoft Entra 或 SAML / WS-Federation 身分識別提供者的組織的商業合作夥伴。

具有組織電子郵件位址但沒有身分識別提供者的商業夥伴可以使用一次性電子郵件密碼來存取您的租戶。

如有必要,您可以將租用戶設定為使用Microsoft帳戶、Google 或 Facebook 社交身分識別提供者將商務合作夥伴上線。

系統管理員對識別提供者有細微的控制。

認證管理

如果您需要商務夥伴使用者執行 MFA,您可以選擇信任來自特定商務夥伴組織的 MFA 驗證方法宣告。 否則,請強制這些用戶帳戶在 Microsoft entra ID 中註冊 MFA 的其他驗證方法。

Microsoft建議對外部用戶強制執行多重要素驗證。 B2B 使用者的驗證和條件式存取 說明如何建立以來賓為目標的條件式存取原則。

臨時協作

此架構已針對員工用戶優化,可使用 Microsoft 365、Microsoft Teams 和 Power BI 等Microsoft共同作業服務,與商務夥伴互動。

角色型資源指派

使用權限管理存取套件授與商務夥伴的存取權,這些套件具有內建控制,例如有時間限制的應用程式角色分配,以及針對特定外部組織的職責分離。

風險管理

判斷組織租使用者中的商務夥伴是否會影響適用的法規合規性範圍。 實作適當的預防與偵測技術控制。

上線之後,商務夥伴就能夠存取具有廣泛許可權集合的環境中的應用程式和資源。 為了避免意外的暴露,請實作預防性和偵測控制。 一致地將所有環境資源和應用程式套用適當的許可權。

根據風險分析結果,有許多方法可用來協助降低風險:

- 若要防止列舉和類似的偵察技術遭到惡意或意外嘗試, 請限制來賓存取 自己目錄對象的屬性和成員資格。

- 限制誰可以邀請租使用者中的來賓 。 至少不允許來賓邀請其他來賓。

- 套用應用程式特定的控件,以限制共同作業,例如 Microsoft Purview 資訊屏障。

- 使用跨租使用者存取設定和網域允許清單等功能,實作允許清單方法來設定允許的組織進行外部共同作業。 使用 Microsoft Entra B2B 協作轉換至管控的協作,說明如何保護資源的外部存取。

其他考量

外部身分識別所使用的功能可能會根據您的活動而新增至您的每月費用。 以每月活躍用戶為基礎的 Microsoft Entra 外部 ID 計費模型可能會影響您實施外部身分識別功能的決策。

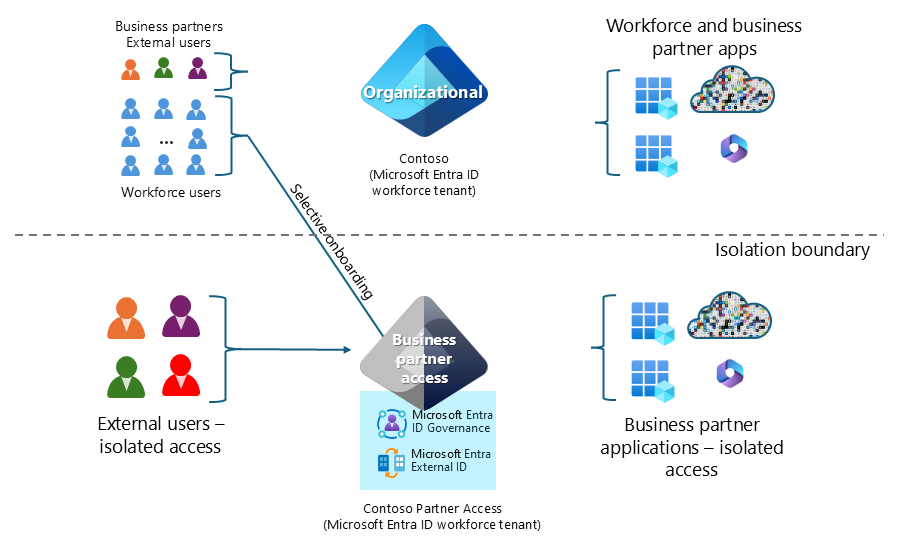

商務夥伴的隔離存取

當您要求外部使用者與組織租用戶隔離時,可以擴充員工導向的架構,如此一來,內部或外部使用者的資源之間會有明確的存取和可見度界限。 這可讓您選擇性地將員工用戶帳戶從您的企業租用戶中引入,以與外部用戶帳戶共存,若員工也需要管理或存取面向外部的應用程式。

在此架構中,您會另外建立一個以員工為主的 Microsoft Entra ID 租用戶作為界限。 它會裝載與組織租使用者隔離的應用程式和資源,供外部使用者使用,以符合安全性、合規性和類似的需求。 您可以根據預先定義的商務角色來設定結構化存取指派。 您可以使用跨租戶同步,將企業租戶中的員工使用者上線至其他租戶。

下圖說明此架構的範例。 Contoso 會啟動新的合資企業,其中外部用戶和減少的 Contoso 使用者子集可存取合資應用程式。

供應鏈管理是這種架構的一個範例,在這種架構中,您允許來自不同廠商的外部使用者以及部分選擇性的員工使用者存取供應鏈應用程式和資源。

在這兩個範例中,用於合作夥伴存取的額外租戶會提供資源隔離、安全政策和管理角色。

在附加租用戶中配置Microsoft Entra Identity Governance和Microsoft Entra 外部 ID,並使用更嚴格的控制措施,例如:

- 限制來賓使用者檔案

- 將組織和應用程式加入允許清單以進行共同作業

- 定義來賓帳戶生命週期、時間限制資源指派、排程定期存取權檢閱

- 外部用戶入門時應用更嚴格的認證集合

您可以使用共同作業租用戶擴充此架構,根據商務需求建立多個隔離界限(例如,隔離每個區域、每個合作夥伴、每個合規性管轄區)。

商務夥伴實作資源的隔離存取

- 規劃Microsoft Entra B2B 共同作業部署 說明治理做法,以降低安全性風險、達成合規性目標,並確保正確的存取權。

- Microsoft Entra ID 中的跨租使用者同步處理描述了如何在不同租戶之間自動建立、更新和刪除 Microsoft Entra B2B 協作 使用者。

- 使用 Microsoft Entra ID 控管 管理員工生命周期說明身分識別治理如何協助組織平衡生產力和安全性。

- 在權利管理中控管外部使用者的存取 描述了管理外部使用者存取權的設定。

對商務夥伴而言的隔離存取考量

帳戶生命週期

透過跨租戶同步技術,將限定範圍的員工用戶加入至額外的租戶中。 它們可以被同步處理,以使成員使用者類型具有與其在組織租用戶中的使用者類型一致的屬性對應。

商務合作夥伴可以透過權利管理存取套件上線,其中包含內建控件,例如核准工作流程。 使用權利管理導入的用戶帳戶在根據存取套件原則失去資源存取權之後,具有內建的追蹤和下架生命週期管理。

雖然此架構並未針對額外租戶中的員工使用者的臨時協作進行優化,但成員可以邀請商務夥伴。 組織需要定義自訂流程,來追蹤並解除以此方式加入的外部使用者,使用存取檢閱或呼叫 Microsoft Graph 等功能。

系統管理員也可以為特定應用程式啟用自助式登入/註冊流程。 組織需要定義自定義程式,以使用存取權檢閱或呼叫 Microsoft Graph 等功能,來追蹤和關閉上線的外部使用者。

外部識別提供者

此架構支援來自具有 Microsoft Entra 或 SAML/WS-Federation 識別提供者的組織的商務夥伴。

具有組織電子郵件位址但沒有身分識別提供者的商務合作夥伴,可以使用電子郵件一次性密碼來存取您的租戶。

商務合作夥伴可以使用 Microsoft 帳戶、Google 或 Facebook 社交識別提供者上線。

認證管理

如果您需要使用者執行 MFA,您可以選擇信任來自特定商務夥伴組織的 MFA 驗證方法宣告。 對於您未設定為受信任帳戶或沒有身份提供者的用戶,他們可以註冊其他方法來進行多重要素驗證(MFA)。

系統管理員可以選擇信任來自公司租用戶的員工使用者的 MFA 驗證方法和裝置狀態。

系統管理員可以選擇信任來自特定組織的商務夥伴 MFA 驗證方法。

建立以來賓為目標的條件式存取原則,以針對外部使用者強制執行多重要素驗證。 B2B 使用者的 驗證和條件式存取說明存取組織中資源的外部使用者驗證流程。

即興協作

由員工用戶主動發起的即時協作在此架構中是可行的。 不過,由於切換租用戶時會產生用戶體驗上的摩擦,因此未進行優化。 請改用角色型資源指派,根據商務角色,將存取權授與使用者建立的內容存放庫(例如 SharePoint 網站)。

角色型資源指派

使用具有內建控件的權利管理存取套件,將存取權授與商務夥伴。 範例控制件包括限時資源角色指派,以及特定外部組織的職責區隔。

風險管理

此架構可降低商務夥伴因其他租使用者所提供的個別安全性界限而獲得公司租用戶中資源的未經授權存取權(刻意或惡意存取)的風險。 有個別的租用者,以協助在公司租戶中控制適用法規的範圍。

使用允許清單方法,利用跨租使用者存取設定和網域允許清單等功能,來限制外部合作中允許的組織。 轉換至使用 Microsoft Entra B2B 受控的共同作業,說明如何保護對資源的外部存取。

若要防止惡意或意外地使用列舉和類似的偵察技術,請限制來賓存取 其自行目錄物件的屬性和成員資格。

上線之後,商務夥伴就能夠存取環境中具有廣泛許可權的應用程序和資源。 若要減輕意外暴露,實作預防性和偵測控管措施。 一致地將所有環境資源和應用程式套用適當的許可權。

其他

您的環境中的其他租使用者將增加操作負擔和整體複雜性。

努力盡可能創造最少的租戶,以符合您的業務需求。 如果您有員工使用者以與組織租使用者不同的其他租使用者中的來賓身分代表員工,請規劃 Microsoft 365 中的多租用戶組織。

外部身分識別所使用的功能可能會根據您的活動而新增至您的每月費用。 Microsoft Entra 外部 ID 的計費模型會提供詳細數據。

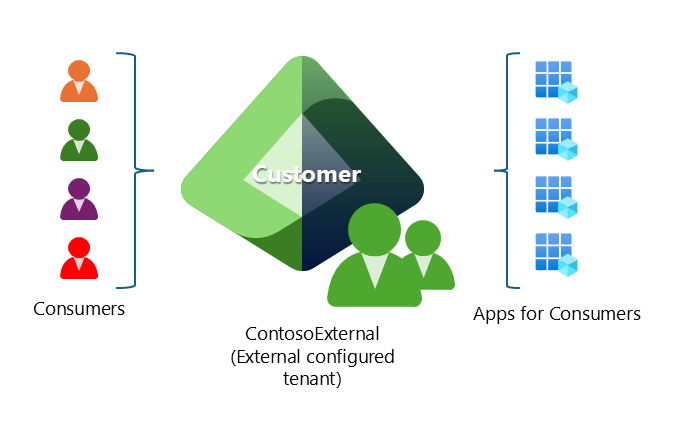

取用者導向的架構

取用者導向的架構最適合為個別取用者提供服務,而您可能需要下列元件:

- 驗證頁面上提供高度客製化的品牌體驗,包括用於原生應用程式的 API 驗證,以及自定義 DNS 網域的設定。

- 大小龐大(可能超過100萬使用者)的用戶基礎。

- 支援使用本機電子郵件和密碼進行自助式註冊,或與社交識別提供者同盟,例如Microsoft帳戶、Facebook 和 Google。

在取用者導向架構中,外部設定的租使用者會將身分識別服務提供給應用程式取用者所使用的應用程式和資源。

下圖說明取用者導向的架構範例。

取用者導向的架構實作資源

- 在外部租用戶中使用外部標識碼來保護您的應用程式,描述了 Microsoft 的客戶身分識別和存取管理(CIAM)解決方案如何幫助使應用程式對消費者和商務客戶可用。 平臺功能的優點包括增強的安全性、合規性和延展性。

- 在此引導式專案中,建置範例應用程式來評估 Microsoft Entra 外部 ID,以順暢且安全的消費者註冊和登入,探索 Microsoft Entra 外部 ID 如何為您的取用者和商務客戶提供安全、順暢的登入體驗。 探索租用戶建立、應用程式註冊、流程自訂和帳戶安全性。

消費者導向的架構考量

帳戶生命週期

支援對取用者註冊和登入體驗進行深入自定義,例如 自定義URL網域、 行動應用程式的原生驗證 ,以及 屬性集合的自定義邏輯。

使用邀請來註冊消費者帳戶。

下架體驗需要自定義應用程式開發。

外部識別提供者

消費者自助註冊當地帳戶,使用當地電子郵件和密碼。

具有有效電子郵件地址的取用者可以使用電子郵件一次性密碼。

消費者透過Google和Facebook帳號進行驗證。

認證管理

具有本機帳戶的消費者可以使用密碼。

所有取用者帳戶都可以註冊其他驗證方法,例如電子郵件驗證,以進行多重要素驗證。

臨時協作

消費者導向的架構並未針對即席合作進行優化。 不支援 Microsoft 365。

應用程式需要自定義邏輯,以提供共同作業功能,例如使用者尋找/挑選和以內容為中心的工作流程,以共用/管理存取權。

角色型資源指派

應用程式可以支援應用程式角色或群組。 針對應用程式使用角色型訪問控制說明 Microsoft Entra 外部 ID 如何讓您定義應用程式的應用程式角色,並將這些角色指派給使用者和群組。

使用自定義邏輯或工作流程將使用者指派給角色或群組。

風險管理

使用者只能檢視及管理自己的使用者配置檔。

應用程式需要開發自定義邏輯,讓用戶能夠彼此互動。

其他

針對支援應用程式基礎結構的 Azure 資源,例如 Azure Web Apps,請在您連結至工作租使用者的 Azure 訂用帳戶中進行裝載。

架構組合

貴組織的彙總需求集可能不只符合一個架構。 您可能需要使用多個架構,或部署本文所述架構的多個實例。

例如,大型諮詢公司可能會部署下列架構:

- 員工和共同作業導向的架構 ,適用於員工和外部共同作業者,例如營銷機構和顧問。

- 企業合作夥伴 的隔離存取權適用於需要瞭解存取權的合資企業,以及每個合資企業需要有個別界限的隔離專案。

在另一個範例中,大型零售商可能會部署下列架構:

- 以員工和外部合作夥伴(如營銷機構和顧問)合作為導向的架構。

- 以消費者為導向的架構 ,可啟用忠誠計劃、電子商務和類似以消費者為主的功能。 擁有多個品牌或在不同區域中工作的零售商可能需要個別的架構實例。

下一步

如需其他指引,請檢閱 Microsoft Entra 部署計劃。