環境存取策略的安全和分離

注意

Azure Active Directory 現在改為 Microsoft Entra ID。 深入了解。

存取環境和內容應受到限制,通常應遵循最低特權原則 (PoLP)。 在 Microsoft Power Platform 中,可以在不同層級處理此存取權限。

正如在透過 Microsoft Power Platform 環境和 Power Apps 治理指南中提到的,您可以使用不同的 Microsoft Power Platform 環境和內含有限存取權限的使用者角色,在指南的生命週期中推動合規性。 若要實施此方法,僅給予使用者對所需環境的存取權限,並僅在這些環境中指派相關的資訊安全角色。 若要深入了解資訊安全角色,請前往資訊安全角色和權限。

在規劃設定時,決定自動指派存取權限的範圍。 確定該流程應如何與公司現有的控制存取權限指派和身分與存取管理 (IAM) 系統整合等作法結合。

我們建議為每個環境建立 Microsoft Entra 安全性群組並將其指派給適當的環境。 此方法的優點在於您可以基於特定安全性群組的成員資格限制對環境的存取權限。 這種成員資格式的存取權限設定在 Power Platform 系統管理中心進行。 如需更多資訊,請前往透過安全性群組限制對 Dynamics 365 Guides 環境的存取。

指派後,只有 Microsoft Entra 安全性群組的成員才能在相應的 Microsoft Power Platform 環境中建立使用者。 如需如何指派 Microsoft Entra 安全性群組的更多資訊,請前往控制使用者對環境的存取權限。 請務必分離測試和生產環境,並為所有環境建立獨立的安全性群組,以專門控制存取權限。

若要有效管理資訊安全角色的指派,我們建議建立與系統相關的負責人團隊,與相關的角色/人物連結。 如需如何管理團隊的相關資訊,請前往 Microsoft Dataverse 團隊管理。

使用負責人團隊有兩個主要優點:

- 可透過利用 Microsoft Entra 安全性群組並連結到現有的 IAM 程序來指派資訊安全角色。

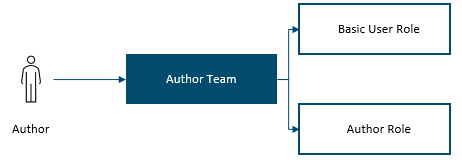

- 可簡化指派程序。 例如,為了存取所需功能,作者需要作者角色和基本使用者角色。 透過將資訊安全角色指派給作者團隊,您可以只需將新作者新增到負責人團隊,即可為他們提供所需的角色。

如果您的組織使用具有事業單位的平台,則每個事業單位都會自動建立一個負責人團隊。 如果事業單位僅包含特定角色 (例如作者) 的使用者,則可以使用負責人團隊來指派正確的資訊安全角色。 然而,在許多情況下,單個事業單位可能包含多個角色的使用者。 因此,必須建立其他負責人團隊並指派相關的資訊安全角色。 在使用者建立程序中,預設情況下每個使用者會被指派到一個事業單位。 然而,可以透過指派到特定的負責人團隊來授予對其他事業單位的存取權限。

為了有效管理,您需要建立可調整的設定。 我們建議您盡可能自動化權限管理流程。 最好將該程序與 IAM 系統連結。 以下是建立新作者的高層次程序範例 (使用者已具有現有的使用者帳戶):

透過 IAM 系統發起建立作者的請求。

該要求透過核准鏈路由。

指派相關的 Microsoft Entra 群組給使用者:

- 給予使用者正確授權的群組 (例如 Dynamics 365 Guides 授權)

- 給予使用者存取相關 Microsoft Power Platform 環境的群組

- 給予使用者成為相關 Microsoft Power Platform 團隊成員並授予必要的資訊安全角色的群組

將使用者指派到正確的事業單位。 指派通常是一個手動程序,但可以透過 Power Apps 或 Power Automate 自動化,以確保一致的指派並與 IAM 連結。

對於具有多個事業單位的設定,您必須為每個事業單位中的每個角色建立 Microsoft Entra 安全性群組,以將使用者新增到正確的團隊中。 或者,您可以直接在 Microsoft Power Platform 中指派團隊。

如果步驟直接在 Microsoft Power Platform 中完成,我們建議您建立一個支援程序,以便幫助管理員指派團隊成員資格並將使用者指派到正確的事業單位,同時減少錯誤的發生。 例如,實施一個畫布應用程式,以幫助系統管理員將使用者指派到團隊並將其指派到正確的事業單位。