在 Microsoft Defender 入口網站中調查和回應容器威脅

重要事項

本文中的某些資訊與發行前版本產品有關,可能會在正式發行前進行大幅修改。 Microsoft不針對此處提供的資訊來表示或隱含擔保

安全性作業現在可以近乎即時地調查和回應容器相關警示,並在 Microsoft Defender 入口網站中整合雲端原生回應動作和調查記錄來搜捕相關活動。 攻擊路徑的可用性也可協助分析師立即調查並解決重大安全性問題,以防止潛在的缺口。

當組織在 Azure Kubernetes Service (AKS) 、Google Kubernetes Engine (GKE) 、ad Amazon Elastic Kubernetes Service (EKS) 等平臺上使用容器和 Kubernetes 時,攻擊面會擴大,增加安全性挑戰。 容器也可以以威脅執行者為目標,並用於惡意用途。

安全性作業中心 (SOC) 分析師現在可以使用近乎即時的警示輕鬆追蹤容器威脅,並藉由隔離或終止容器 Pod 立即回應這些威脅。 這項整合可讓分析師在按兩下時立即減輕其環境中的容器攻擊。

接著,分析師可以調查攻擊的完整範圍,並能夠在事件圖表中搜捕相關活動。 他們也可以進一步套用預防性動作,以在事件圖表中提供潛在的攻擊路徑。 使用來自攻擊路徑的資訊可讓安全性小組檢查路徑並防止可能的入侵。 此外,容器威脅和攻擊專用的威脅分析報告可供分析師取得詳細資訊,並套用容器攻擊回應和預防的建議。

必要條件

AKS、EKS 和 GKE 平臺上的使用者可以利用 Microsoft Defender 入口網站中的雲端回應動作、雲端相關調查記錄和攻擊路徑,並具有下列授權:

| 必要授權 | 動作 |

|---|---|

| 容器的 Microsoft Defender | 檢視容器相關警示 在進階搜捕 隔離 Pod 終止 Pod 中檢視容器相關數據以進行調查 |

| 雲端安全性狀態管理的 Microsoft Defender | 在事件圖表中檢視攻擊路徑 |

| Microsoft 安全性 Copilot | 檢視並套用引導式回應,以調查和補救容器威脅 |

Microsoft Defender 入口網站中的雲端回應動作需要容器的下列 Microsoft Defender:

- Defender 感測器

- Kubernetes API 存取

如需這些元件的詳細資訊,請參閱設定容器元件的 Microsoft Defender。

網路原則需求

隔離 Pod 回應動作支援 Kubernetes 叢集 1.27 版和更新版本。 也需要下列網路外掛程式:

| 網路外掛程式 | 所需的最低版本 |

|---|---|

| Azure-NPM | 1.5.34 |

| 白布 | 3.24.1 |

| 纖毛 | 1.13.1 |

| AWS-node | 1.15.1 |

隔離 Pod 回應動作需要 Kubernetes 叢集的網路原則強制執行程式。 下列檔提供特定步驟,說明如何根據您的平臺安裝和檢查網路原則:

- Azure Kubernetes Service:在 AKS 中使用網路原則保護 Pod 之間的流量

- Google Kubernetes 引擎: 使用網路原則控制 Pod 與服務之間的通訊

- Amazon Kubernetes Engine: 使用 Kubernetes 網路原則限制 Pod 流量

若要確認您的網路外掛程式受到支援,請遵循存取平臺 Cloud Shell 的步驟,並在疑難解答問題一節中檢查您的網路外掛程式。

無論網路原則是否存在, 終止 Pod 回應動作都會運作。

權限

若要執行任何回應動作,用戶必須在 Microsoft Defender 全面偵測回應 統一的角色型訪問控制中,擁有雲端 Microsoft Defender 的下列許可權:

| 許可權名稱 | 層級 |

|---|---|

| 警示 | 管理 |

| 回應 | 管理 |

如需這些許可權的詳細資訊,請參閱 Microsoft Defender 全面偵測回應 整合角色型訪問控制 (RBAC) 中的許可權。

調查容器威脅

若要在 Microsoft Defender 入口網站中調查容器威脅:

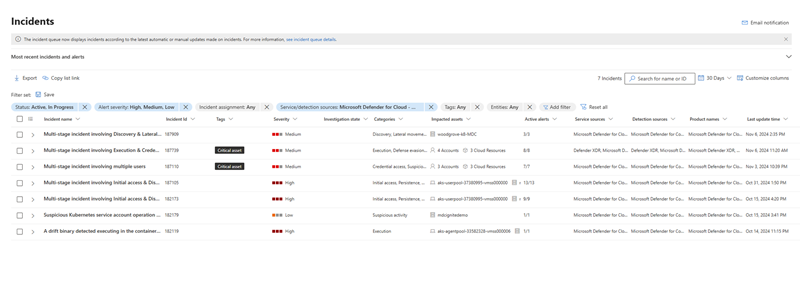

- 在左側導覽功能表中選 取 [調查 & 回應 > 事件和警示 ],以開啟事件或警示佇列。

- 在佇列中,選取 [篩選],然後針對 [服務來源] 下的 [容器] 選擇 [雲>端 Microsoft Defender] Microsoft Defender。

- 在事件圖表中,選取您需要調查的 Pod/服務/叢集實體。 選 取 [Kubernetes 服務詳細數據]、 [Kubernetes Pod 詳細數據]、 [Kubernetes 叢集詳細數據] 或 [容器登錄詳細 數據],以檢視服務、Pod 或登錄的相關信息。

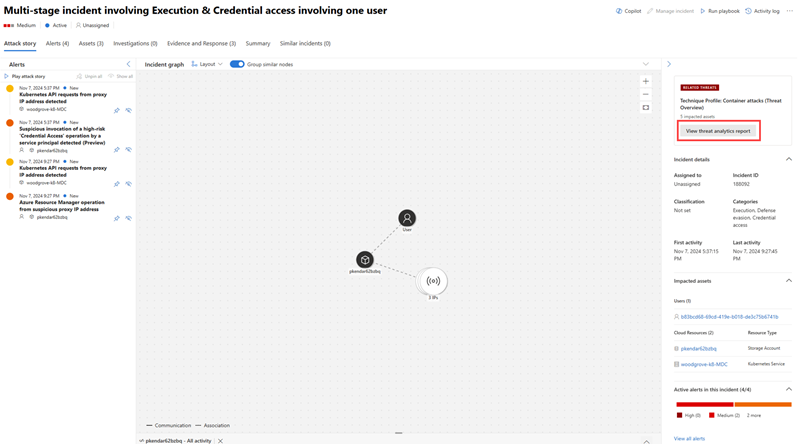

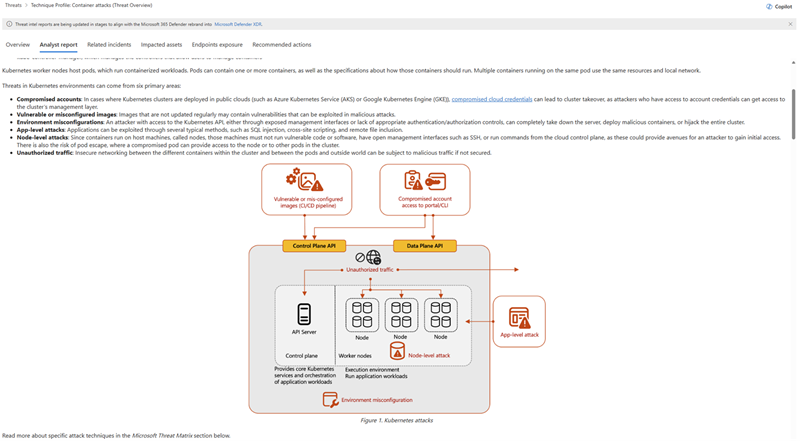

分析人員可以使用 威脅分析 報告,利用專家Microsoft安全性研究人員的威脅情報,了解主動式威脅執行者和惡意探索容器的活動、可能會影響容器的新攻擊技術,以及影響容器的普遍威脅。

從威脅 情報 > 威脅分析存取威脅分析報告。 您也可以在事件端窗格的 [相關威脅] 下選取 [檢視威脅分析報告],從事件頁面開啟特定報告。

威脅分析報告也包含相關的風險降低、復原和預防方法,可供分析師評估並套用至其環境。 使用威脅分析報告中的資訊,可協助SOC小組防禦並保護其環境免於遭受容器攻擊。 以下是有關容器攻擊的分析師報告範例。

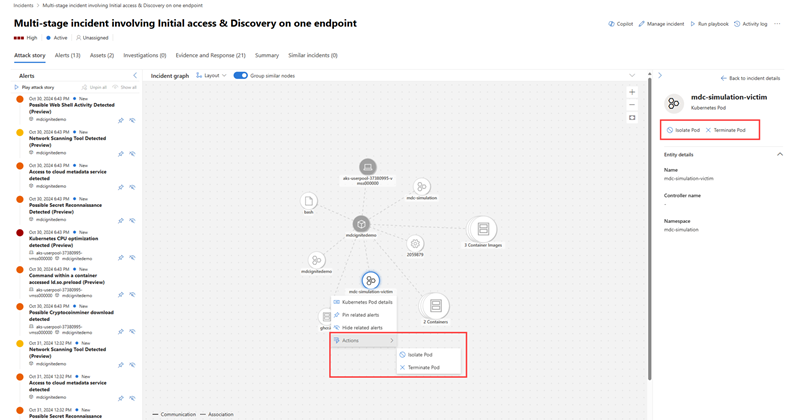

回應容器威脅

一旦判斷 Pod 遭到入侵或惡意攻擊,您就可以 隔離 或 終止 Pod。 在事件圖表中,選取 Pod,然後移至 [ 動作 ] 以檢視可用的回應動作。 您也可以在實體端窗格上找到這些回應動作。

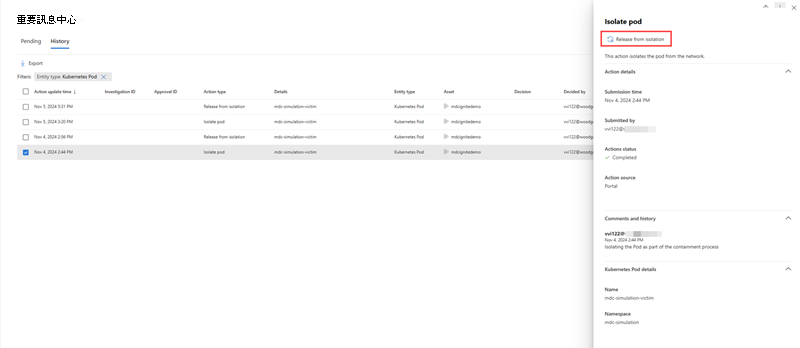

一旦調查完成,您就可以從隔離釋放 Pod,並 從隔離動作釋放 。 此選項會出現在隔離 Pod 的側邊窗格上。

您可以在 控制中心檢視所有回應動作的詳細數據。 在 [控制中心] 頁面中,選取您想要檢查的響應動作,以檢視動作的詳細資訊,例如,動作執行時、動作完成時,以及檢視動作的批注。 對於隔離的 Pod,也可以在 [控制中心詳細數據] 窗格中取得隔離動作的 釋 出。

搜捕容器相關活動

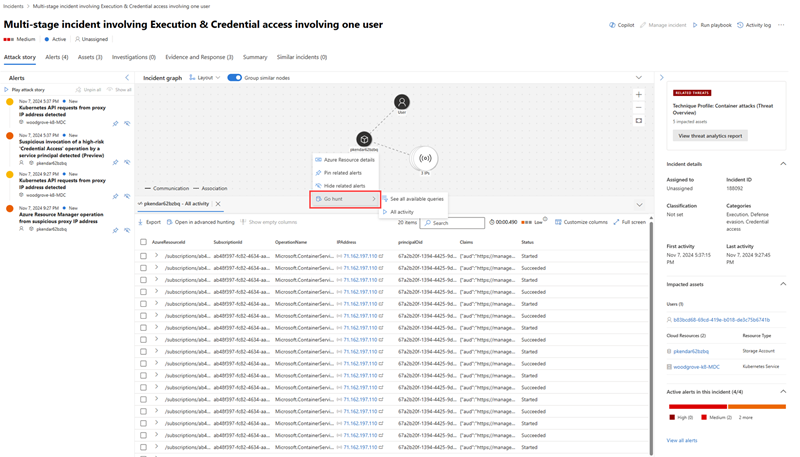

若要判斷容器攻擊的完整範圍,您可以使用事件圖表中提供的 Go 搜捕 動作來進一步調查。 您可以立即從事件圖表檢視與容器相關事件相關的所有處理事件和活動。

在 [ 進階搜尋 ] 頁面中,您可以使用 CloudProcessEvents 和 CloudAuditEvents 數據表來擴充容器相關活動的搜尋。

CloudProcessEvents 數據表包含多重雲端託管環境中處理事件的相關信息,例如 Azure Kubernetes Service、Amazon Elastic Kubernetes Service 和 Google Kubernetes Engine。

CloudAuditEvents 數據表包含雲端稽核事件,這些事件來自受雲端 Microsoft Defender 保護的雲端平臺。 它也包含 Kubeaudit 記錄,其中包含 Kubernetes 相關事件的相關信息。

針對問題進行疑難排解

下一節將解決您在調查和回應容器威脅時可能會遇到的問題。

無法使用隔離 Pod 動作

如果隔離 Pod 動作呈現灰色,您必須確認您具有執行此動作的必要許可權。 請參閱權 限一 節,以檢查並驗證您是否擁有正確的許可權。

如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 Unified 角色型訪問控制 (RBAC) 中的許可權。

隔離 Pod 動作失敗

- 檢查 Kubernetes 叢集版本。 隔離 Pod 動作支援 Kubernetes 叢集與 1.27 版和更新版本。

- 檢查您使用的是必要的網路外掛程式,且其符合支援的最低版本。 若要檢查外掛程式,請存取平臺中的 Cloud Shell,然後執行 命令來檢查您的網路外掛程式。

- 確定目標 Pod 處於有效或作用中狀態。

瞭解如何存取 Cloud Shell,並根據您的平臺遵循下列步驟來檢查網路外掛程式:

在 Azure 上Microsoft

登入 Azure 入口網站 然後流覽至您的叢集。

在 [ 基本資訊] 上方,選取 [ 連線] 按鈕並遵循指示。

Cloud Shell 會在瀏覽器底部開啟。 在命令列介面中,執行下列命令以檢查您的網路外掛程式:

kubectl get pods --all-namespaces -o json |jq -r '.items[].metadata.labels[“k8s-app”]' |uniq |grep -E 'azure-npm|calico-node|cilium|aws-node' |head -n 1

結果應該會在網路原則需求中提及任何指定的外掛程式。 空白行表示未安裝支援的外掛程式。

在Google Cloud Platform 上

在Google Cloud Portal 中瀏覽您的叢集。

選取叢集名稱上方的 [ 連線 ]。 在出現的小型視窗中,複製下列命令,並在本機終端機中執行。

kubectl get pods --all-namespaces -o json |jq -r '.items[].metadata.labels[“k8s-app”]' |uniq |grep -E 'azure-npm|calico-node|cilium|aws-node' |head -n 1

您也可以選擇 [在 Cloud Shell 中執行],以執行在瀏覽器底部開啟的殼層會話。 您可以在介面中複製 命令,以檢查您的網路外掛程式。

結果應該會在網路原則需求中提及任何指定的外掛程式。 空白行表示未安裝支援的外掛程式。

在 Amazon Web Services 上

在 AWS 雲端入口網站中瀏覽至您的叢集。

選取右上角的 CloudShell 。 Cloud Shell 工作階段會在瀏覽器底部開啟,以提供命令行介面來管理您的 AWS 資源。

執行下列命令以連線到您的叢集:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

注意事項

確定已刪除或停用 Calico 和 Cilium 外掛程式的 aws-node。

終止 Pod 動作失敗

您必須確認目標 Pod 的狀態為作用中或有效。 若要檢查 Pod 是否作用中,請在 Cloud Shell 中執行下列命令:

kubectl get Pod pod-name <>