在 Microsoft Defender 全面偵測回應 中管理這項功能

重要事項

本文中的一些資訊與發行前產品/服務有關,這些產品/服務可能會在商業發行之前大幅修改。 Microsoft 對此處提供的資訊,不提供任何明確或隱含的瑕疵擔保。

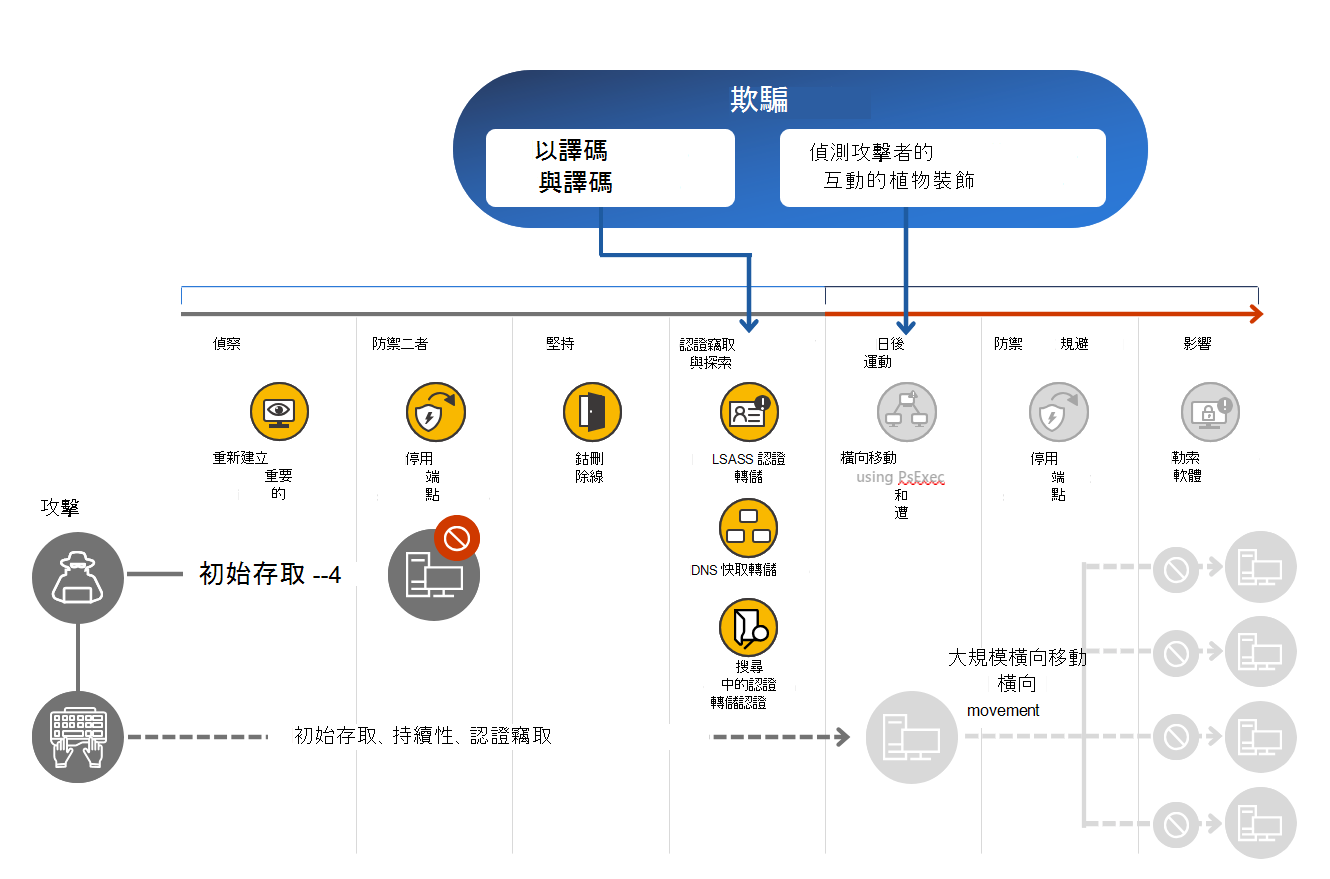

Microsoft Defender 全面偵測回應 透過內建的裝入能力,提供人為作橫向移動的高信賴度偵測,防止攻擊觸達組織的重要資產。 各種攻擊 ,例如商務電子郵件入侵 (BEC) 、 勒索軟體、組織入侵和國家/州攻擊通常會使用橫向移動,而且在早期階段很難以高度信賴度偵測。 Defender 全面偵測回應 的這項技術會根據與 適用於端點的 Microsoft Defender 訊號相互關聯的信號,提供高信賴度偵測。

這項功能會自動產生看起來真實的譯碼帳戶、主機和偽裝。 然後,產生的假資產會自動部署到特定用戶端。 當攻擊者與譯碼或偽裝者互動時,攻擊者功能會引發高信賴度警示,協助安全性小組進行調查,並讓他們觀察攻擊者的方法和策略。 這項功能所引發的所有警示都會自動與事件相互關聯,並完全整合到 Microsoft Defender 全面偵測回應。 此外,傳統技術已整合到適用於端點的 Defender 中,將部署需求降至最低。

如需這項功能的概觀,請 watch 下列影片。

必要條件

下表列出在 Microsoft Defender 全面偵測回應 中啟用這項功能的需求。

| 需求 | 詳細資料 |

|---|---|

| 訂閱需求 | 下列其中一個訂用帳戶: - Microsoft 365 E5 - Microsoft 安全性 E5 - 適用於端點的 Microsoft Defender 方案 2 |

| 部署需求 | 需求: - 適用於端點的 Defender 是主要的 EDR 解決方案 - :已設定適用於端點 的 Defender 中的自動化調查和回應功能 - 裝置已加入或混合式加入 Microsoft Entra - (非受限制/非限制模式的裝置上啟用 PowerShell) - 預設功能涵蓋在上運作的用戶端Windows 10 預覽版 RS5 和更新版本 |

| 權限 | 您必須在 Microsoft Entra 系統管理中心 或 Microsoft 365 系統管理中心 中指派下列其中一個角色,才能設定容錯功能: - 全域管理員 - 安全性系統管理員 - 管理入口網站系統設定 |

注意事項

Microsoft建議使用許可權較少的角色,以提升安全性。 具有許多許可權的全域管理員角色,只有在沒有其他角色符合時,才應該用於緊急。

什麼是科技?

擷取技術是一種安全性措施,可為安全性小組提供潛在攻擊的立即警示,讓他們能夠實時回應。 詐騙技術會建立假的資產,例如裝置、使用者和主機,這些資產似乎屬於您的網路。

攻擊者與藉由詐騙功能所設定的假網路資產互動,可協助安全性小組防止潛在攻擊危害組織,並監視攻擊者的動作,讓防禦者可以進一步改善其環境的安全性。

Microsoft Defender 全面偵測回應 功能如何運作?

Microsoft Defender 入口網站中的內建裝訂功能會使用規則來建立符合您環境的譯碼和偽裝。 此功能會套用機器學習服務,以建議專為您的網路量身打造的裝飾專案和裝飾專案。 您也可以使用裝飾功能手動建立裝飾項目和裝飾專案。 然後,這些裝飾專案和裝飾項目會自動部署到您的網路,並使用PowerShell部署到您指定的裝置。

藉由人為作橫向動作的高信賴度偵測,擷取技術,會在攻擊者與假主機或詐騙者互動時,向安全性小組發出警示。 以下是載入功能運作方式的程式:

譯碼 是假的裝置和帳戶,這些裝置和帳戶似乎屬於您的網路。 偽裝者 是在特定裝置或帳戶上偽造的內容,用來吸引攻擊者。 內容可以是檔、組態檔、快取認證,或攻擊者可能讀取、竊取或與其互動的任何內容。 偽裝者會模擬重要的公司資訊、設定或認證。

特徵中有兩種類型可用的偽裝:

- 基本偽裝 – 沒有或最少與客戶環境互動的文件、鏈接檔案等等。

- 進階偽裝 – 支援快取認證和攔截等內容,以回應客戶環境或與客戶環境互動。 例如,攻擊者可能會與插入Active Directory 查詢回應的譯碼認證互動,而這些查詢可用來登入。

注意事項

只有在規則範圍內定義的 Windows 用戶端上,才會有偽裝。 不過,嘗試在任何適用於端點上線的 Defender 用戶端上使用任何譯碼主機或帳戶,都會引發警示。 瞭解如何將客戶端上線至 適用於端點的 Microsoft Defender。 規劃 Windows Server 2016 和更新版本的積極性,以供未來開發之用。

您可以在規則中指定譯碼、偽裝和範圍。 請 參閱設定特徵功能 ,以深入瞭解如何建立和修改規則。

當攻擊者在任何適用於端點的 Defender 上線用戶端上使用譯碼時,無論用戶端上是否已部署惡意攻擊者活動,此功能都會觸發警示,指出可能的攻擊者活動。

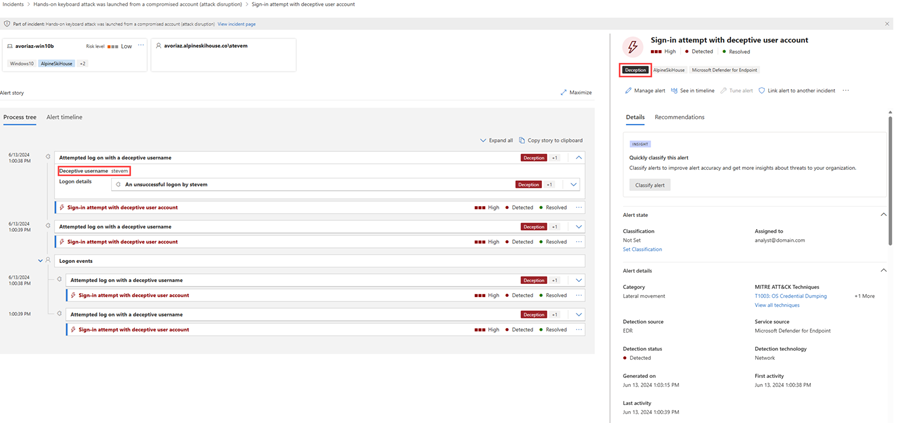

識別事件和警示由瀏覽器啟用

以偵測效能為基礎的警示在標題中包含 了誤解 。 警示標題的一些範例包括:

- 嘗試使用取用的用戶帳戶登入

- 嘗試連線至可接受的主機

警示詳細資料包含:

- [已傳入] 標籤

- 發出警示的譯碼裝置或用戶帳戶

- 攻擊類型,例如登入嘗試或橫向移動嘗試

以下是與附加相關的警示範例:

下一步

提示

想要深入了解? 請到我們的技術社群中與 Microsoft 安全性社群互動: Microsoft Defender 全面偵測回應技術社群。