將查詢結果連結至事件

適用於:

- Microsoft Defender XDR

您可以使用事件功能的連結,將進階搜捕查詢結果新增至受調查的新事件或現有事件。 這項功能可協助您輕鬆地從進階搜捕活動中擷取記錄,讓您能夠建立更豐富的事件時程表或事件內容。

將結果連結至新的或現有的事件

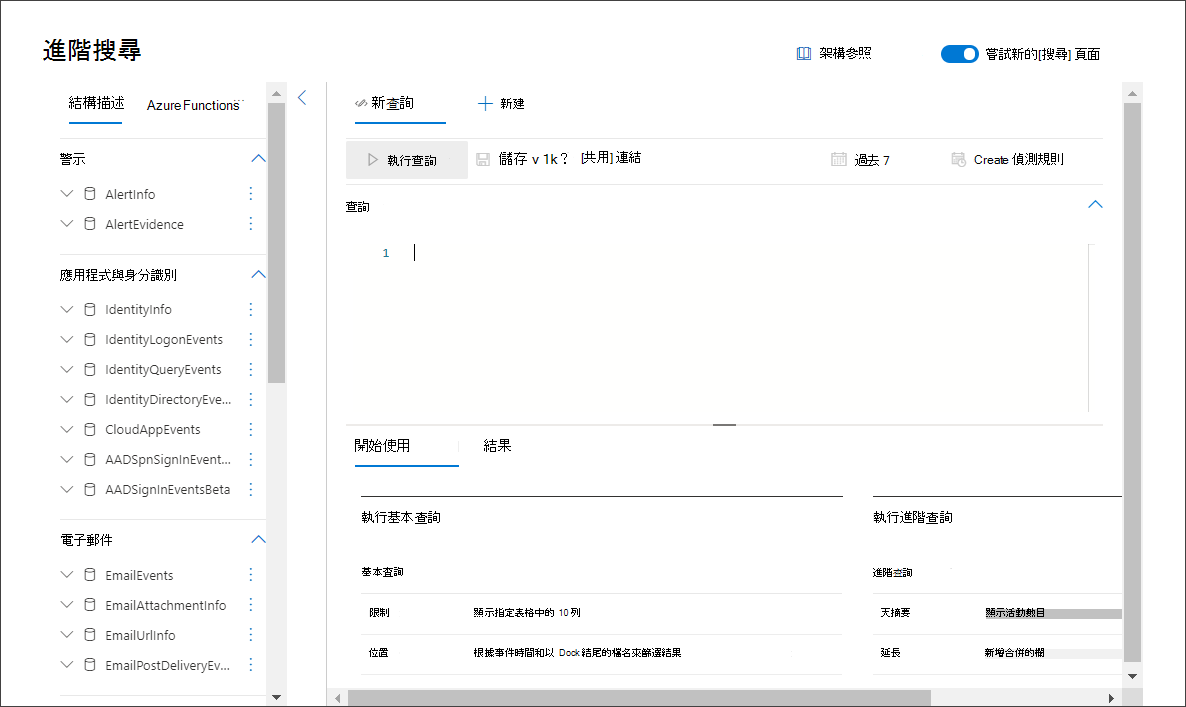

在進階搜捕查詢頁面中,先在提供的查詢欄位中輸入您的查詢,然後選取 [ 執行查詢 ] 以取得結果。

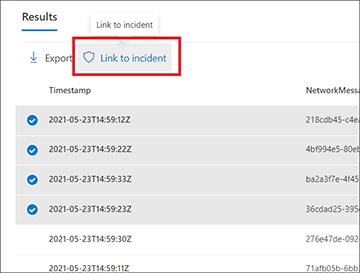

在 [結果] 頁面中,選取與您正在處理的新調查或目前調查相關的事件或記錄,然後選取 [鏈接至事件]。

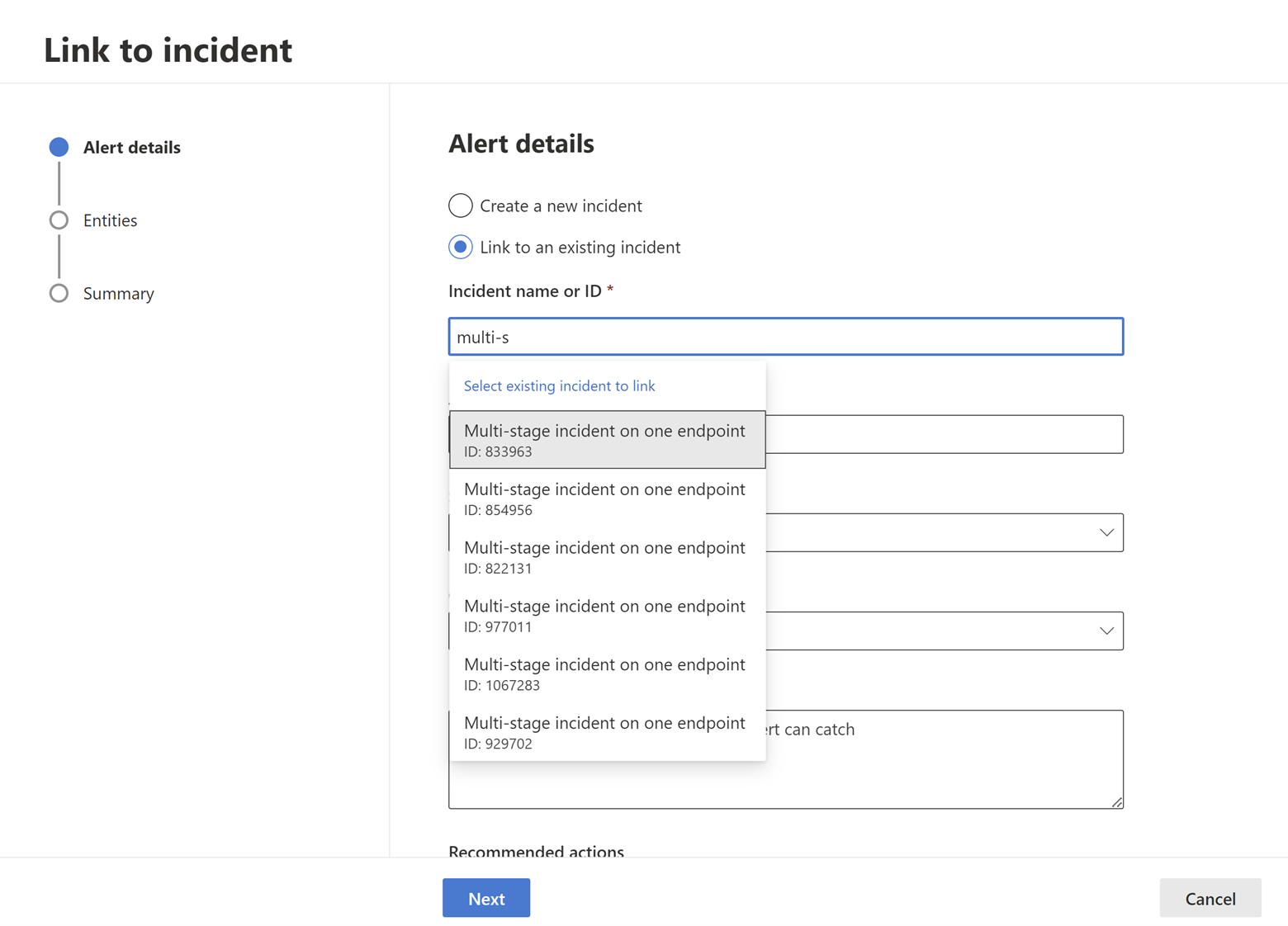

在 [事件連結] 窗格中尋找 [ 警示詳細數據 ] 區段,然後選取 [ 建立新事件 ] 以將事件轉換為警示,並將其分組為新事件:

或選 取 [鏈接至現有事件 ],將選取的記錄新增至現有的記錄。 從現有事件的下拉式清單中選擇相關事件。 您也可以輸入事件名稱或識別碼的前幾個字元來尋找現有的事件。

針對任一選取專案,提供下列詳細數據,然後選取 [ 下一步]:

- 警示標題 - 為事件回應者可以了解的結果提供描述性標題。 這個描述性標題會變成警示標題。

- 嚴重性 - 選擇適用於警示群組的嚴重性。

- 類別 - 選擇警示的適當威脅類別。

- 描述 - 提供群組警示的實用描述。

- 建議的動作 - 提供補救動作。

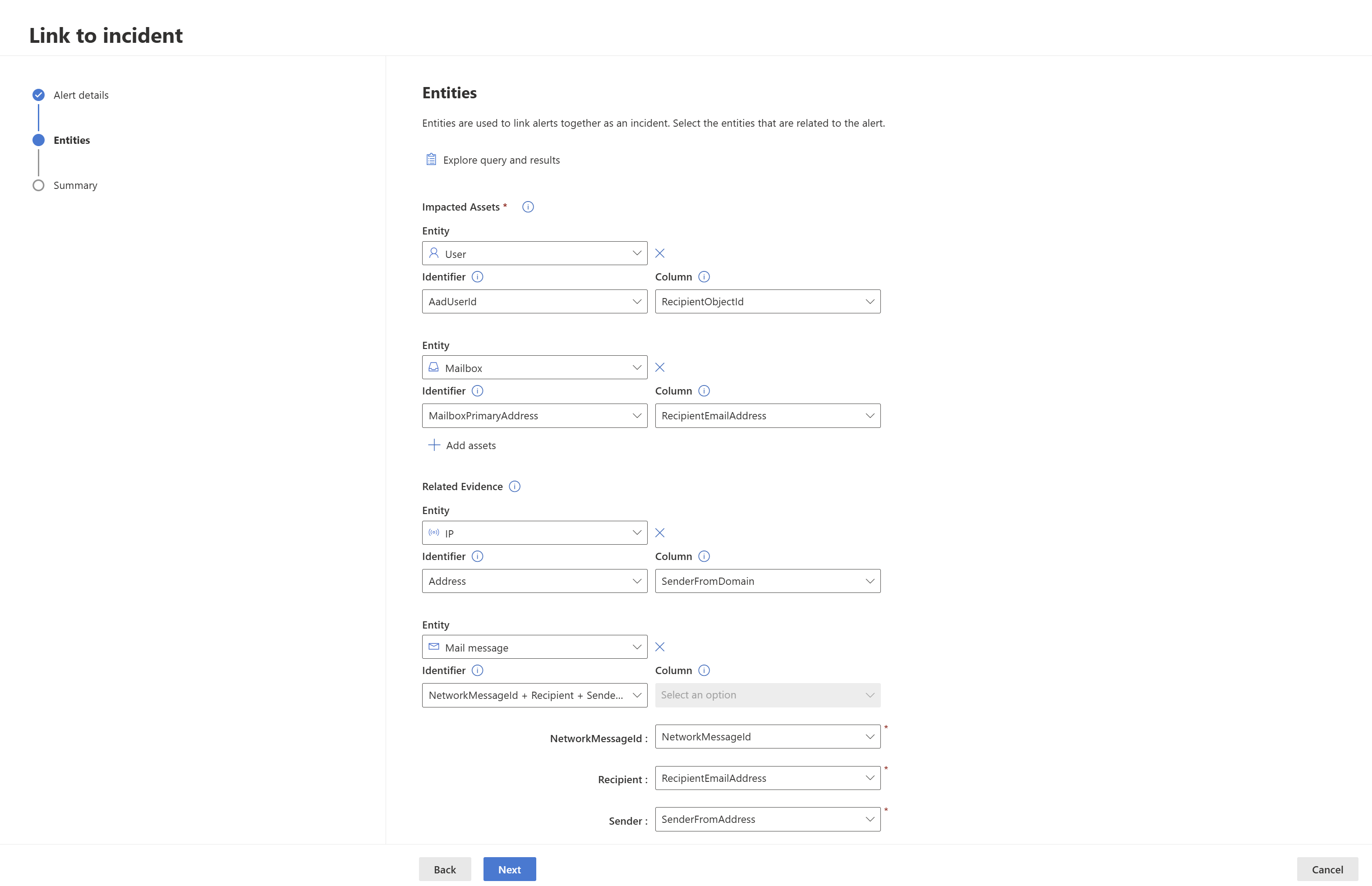

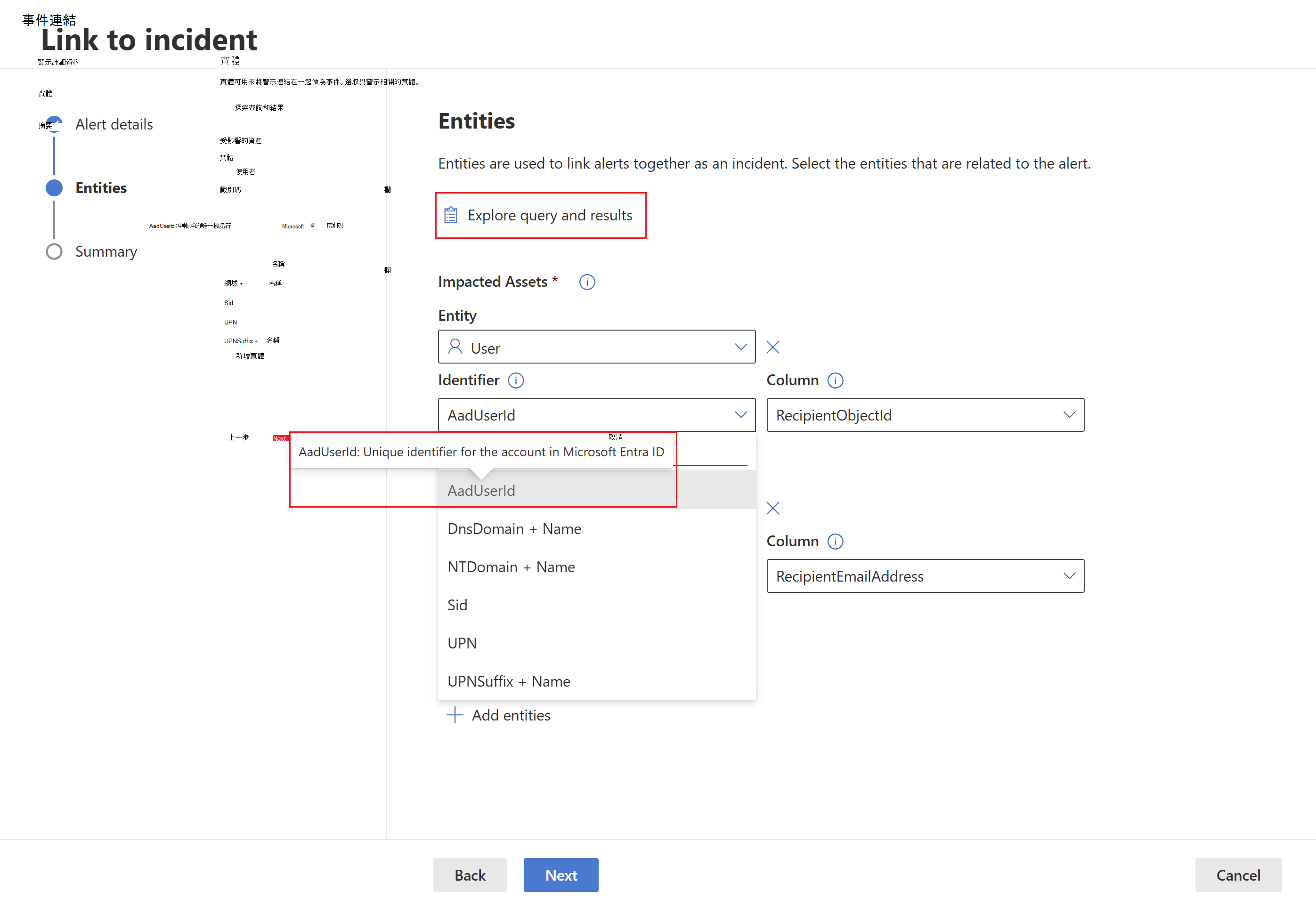

在 [ 實體] 區段中,您可以找到哪些實體用來將其他警示與連結事件相互關聯。 它們也會出現在事件頁面中。 您可以檢閱預先選取的實體,分類如下:

a. 受影響的資產 – 受所選事件影響的資產可以是:

- 帳戶

- 裝置

- 信箱

- 雲端應用程式

- Azure 資源

- Amazon Web Services 資源

- Google Cloud Platform 資源

b. 相關辨識項 – 出現在所選事件中的非資產。 支援的實體類型如下:

- 程序

- 檔案

- 登錄值

- IP

- OAuth 應用程式

- DNS

- 安全性群組

- URL

- 郵件叢集

- 郵件訊息

選取實體類型之後,請選取存在於所選記錄中的標識元類型,以便用來識別此實體。 每個實體類型都有支持的標識符清單,如同相關的下拉式清單中所示。 閱讀將滑鼠停留在每個識別符時所顯示的描述,以進一步瞭解。

選取識別碼之後,請從包含所選標識碼的查詢結果中選取數據行。 您可以選 取 [探索查詢和結果] 來開啟進階搜捕內容面板。 這可讓您探索查詢和結果,以確保您為選取的標識碼選擇正確的數據行。

在我們的範例中,我們使用查詢來尋找可能的電子郵件外流事件的相關事件,因此收件者的信箱和收件者的帳戶是受影響的實體,而發件者的 IP 和電子郵件訊息是相關的辨識項。系統會為每一筆記錄建立不同的警示,其中包含受影響實體的唯一組合。 例如,在我們的範例中,如果有三個不同的收件者信箱和收件者對象標識碼組合,則會建立三個警示,並連結至所選的事件。

選取 [下一步]。

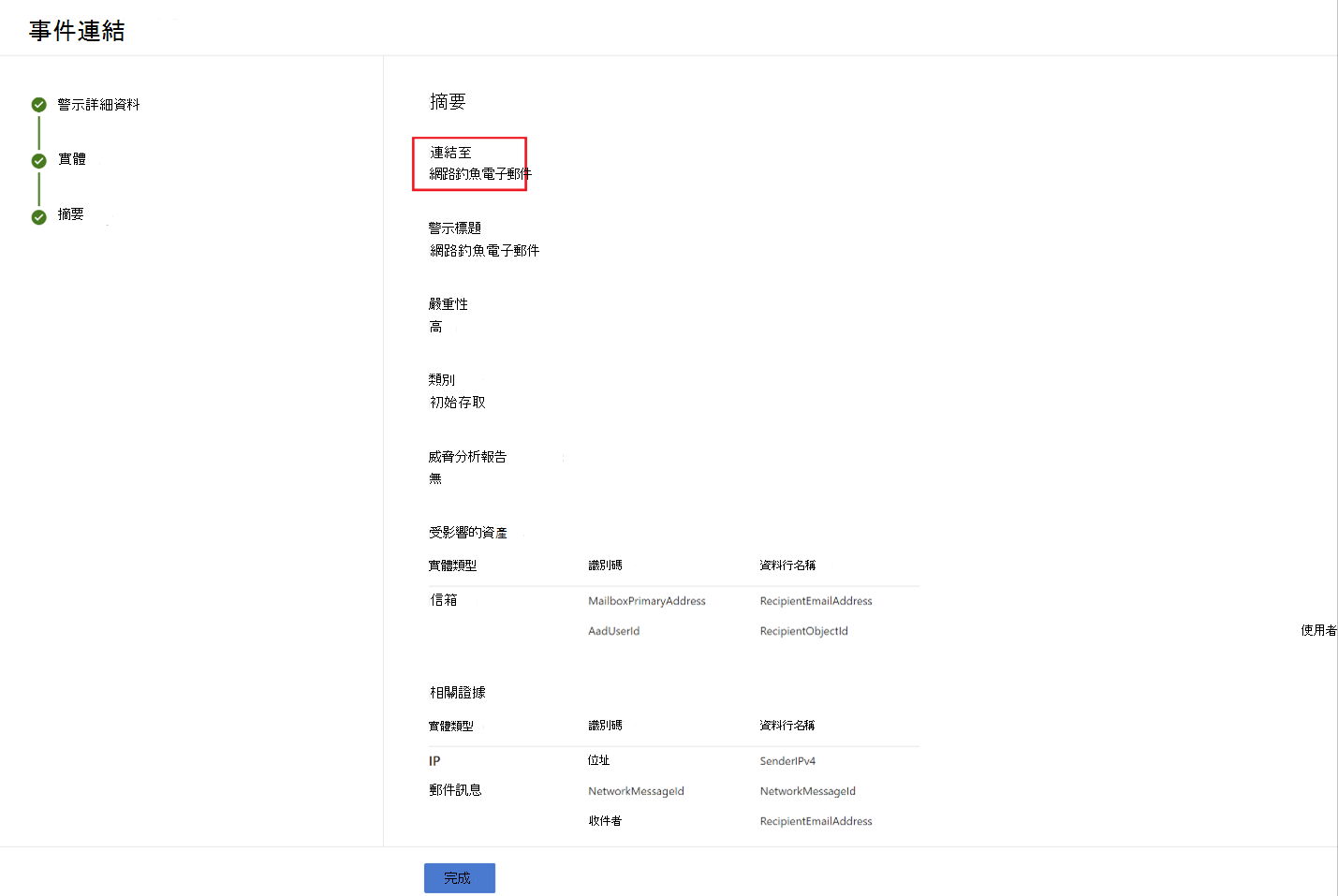

檢閱您在 一節中提供的詳細數據。

選取 [完成]。

檢視事件中的連結記錄

您可以從精靈的摘要步驟中選取產生的連結,或從事件佇列中選取事件名稱,以檢視事件所連結的事件。

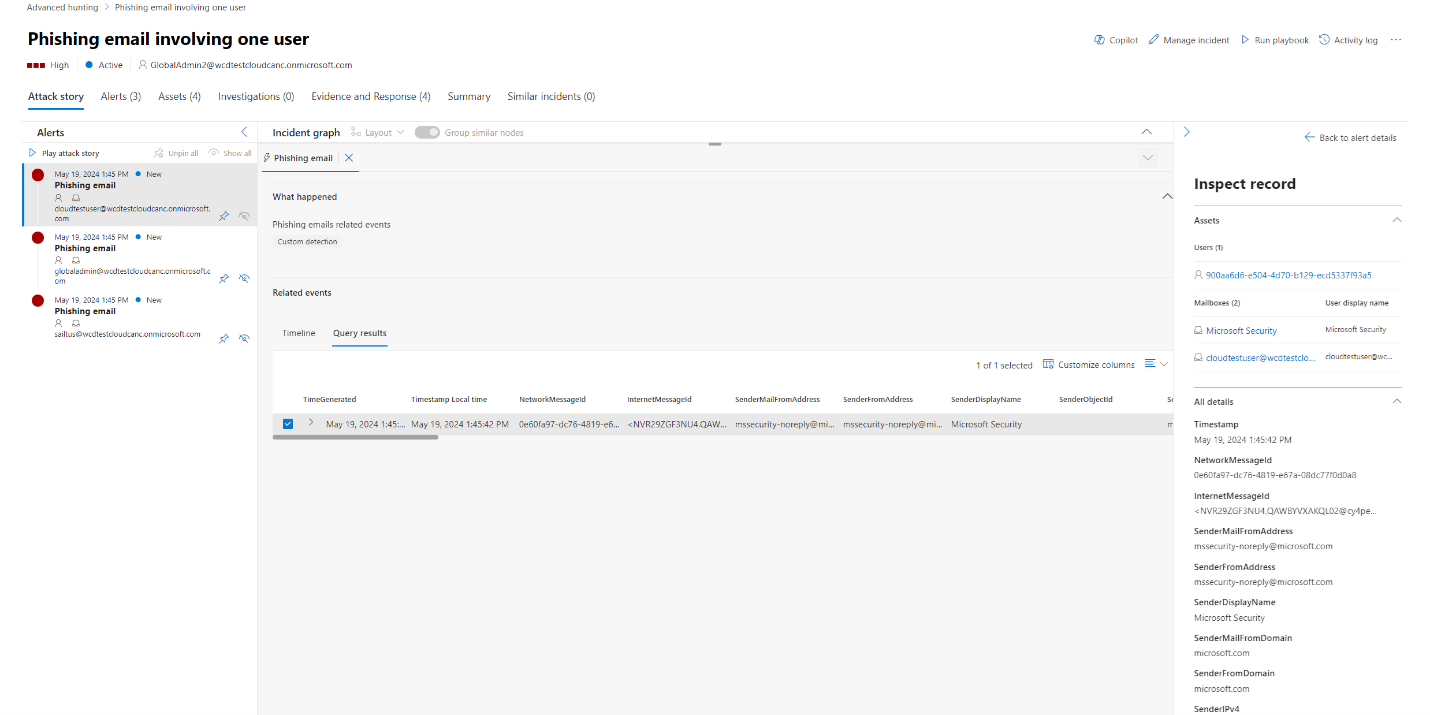

在我們的範例中,代表三個選取事件的三個警示已成功連結至新的事件。 在每個警示頁面中,您可以在時間軸檢視中找到事件或事件的完整資訊, (如果) 和查詢結果檢視。

您也可以從時間軸檢視或查詢結果檢視中選取事件,以開啟 [ 檢查記錄 ] 窗格。

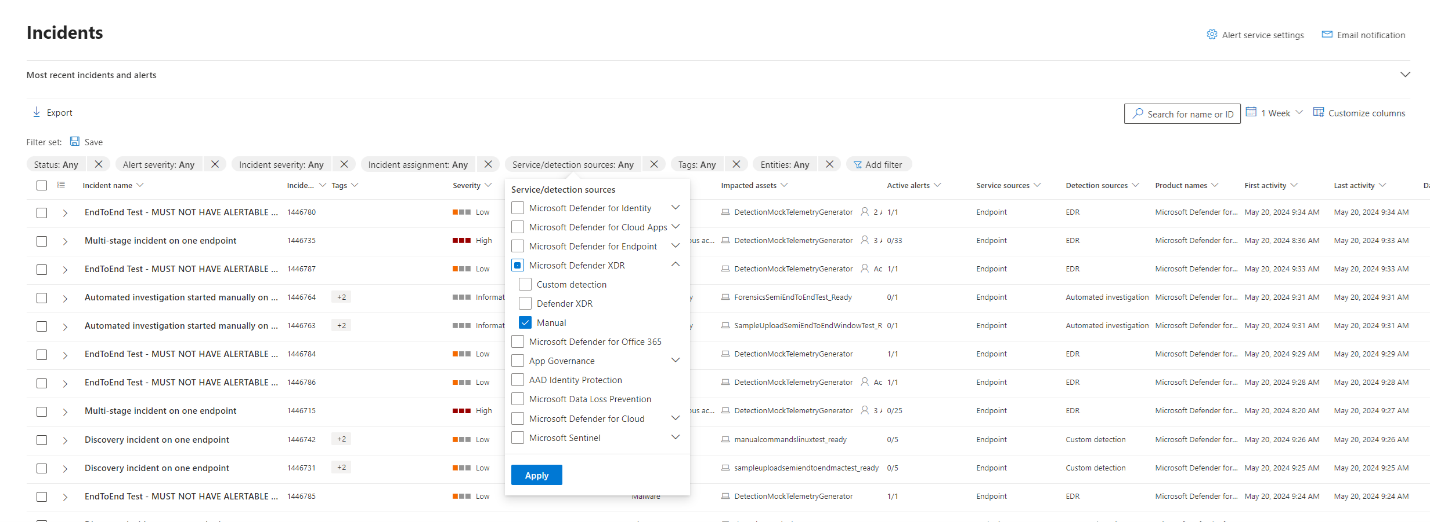

篩選使用進階搜捕新增的事件

您可以透過 手動 偵測來源篩選事件和警示,以檢視從進階搜捕產生的警示。