在 EOP 中建立安全的寄件人清單

提示

您知道您可以免費試用 適用於 Office 365 的 Microsoft Defender 方案 2 中的功能嗎? 在 Microsoft Defender 入口網站試用中樞使用 90 天 適用於 Office 365 的 Defender 試用版。 瞭解誰可以在 Try 適用於 Office 365 的 Microsoft Defender 上註冊和試用條款。

如果您是Microsoft 365 客戶且信箱位於 Exchange Online 或獨立 Exchange Online Protection (EOP) 客戶,而沒有 Exchange Online 信箱,EOP 提供多種方式來確保使用者接收來自受信任發件者的電子郵件。 總而言之,您可以將這些選項視為 安全的寄件人清單。

下列清單包含可用的方法,可讓 EOP 中的寄件者從最建議到最不建議:

- 允許網域和電子郵件地址的專案 (包括租用戶允許/封鎖清單中) 的詐騙寄件者。

- Exchange 郵件流程規則 (也稱為傳輸規則) 。

- Outlook 安全發件者 (每個信箱中只影響該信箱) 的安全寄件人清單。

- IP 允許清單 (連線篩選)

- 反垃圾郵件原則 (允許的寄件人清單或允許的網域清單)

本文的其餘部分包含每個方法的相關細節。

重要事項

識別為惡意代碼* 或高信賴度網路釣魚的訊息一律會遭到隔離,不論您使用的安全發件人清單選項為何。 如需詳細資訊,請參閱 Office 365 中預設的安全。

* 在進階傳遞原則中識別的 SecOps 信箱上會略過惡意代碼篩選。 如需詳細資訊, 請參閱設定第三方網路釣魚模擬和電子郵件傳遞至 SecOps 信箱的進階傳遞原則。

請小心監視您使用安全發件人清單對垃圾郵件篩選所做的 任何 例外狀況。

請一律將安全發件人清單中的訊息提交至Microsoft進行分析。 如需指示,請 參閱向Microsoft回報良好的電子郵件。 如果訊息或訊息來源判斷為良性,Microsoft可以自動允許訊息,而且您不需要在安全的寄件人清單中手動維護專案。

除了允許電子郵件,您也可以使用 封鎖的寄件者清單來封鎖來自特定來源的電子郵件。 如需詳細資訊,請參閱在 EOP 中建立封鎖寄件者清單。

在租用戶允許/封鎖清單中使用允許專案

允許寄件者或網域寄送郵件的第一個建議選項是租使用者允許/封鎖清單。 如需指示, 請參閱建立網域和電子郵件地址的允許專案 和 建立詐騙發件人的允許專案。

只有當您因某些原因而無法使用租使用者允許/封鎖清單時,才應該考慮使用不同的方法來允許寄件者。

使用郵件流程規則

注意事項

您無法使用郵件標頭和郵件流程規則,將內部寄件者指定為安全的發件者。 本節中的程式僅適用於外部發件者。

Exchange Online和獨立 EOP 中的郵件流程規則會使用條件和例外狀況來識別訊息,並使用動作來指定應對這些郵件執行的動作。 如需詳細資訊,請參閱 Exchange Online 中的郵件流程規則 (傳輸規則) 。

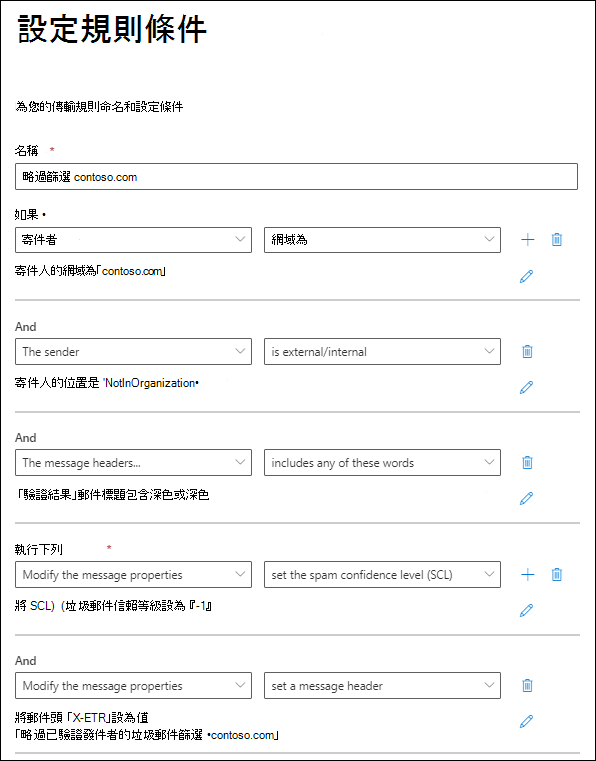

下列範例假設您需要來自 contoso.com 的電子郵件,才能略過垃圾郵件篩選。 進行下列設定:

如果 (條件) :傳送者>網域> contoso.com,請套用此規則。

設定下列其中一個設定:

如果 (其他條件) ,請套用此規則:訊息標>頭包含下列任何一個字:

-

輸入文字 (標頭名稱) :

Authentication-Results -

輸入字 (標頭值) :

dmarc=pass或dmarc=bestguesspass() 加入這兩個值。

此條件會檢查傳送電子郵件網域的電子郵件驗證狀態,以確保傳送網域不會遭到詐騙。 如需電子郵件驗證的詳細資訊,請參閱 Microsoft 365 中的 Email 驗證。

-

輸入文字 (標頭名稱) :

IP 允許清單:指定連線篩選原則中的來源IP位址或位址範圍。 如需指示, 請參閱設定連線篩選。

如果傳送網域未使用電子郵件驗證,請使用此設定。 對於IP允許清單中的來源IP位址,請盡可能限制。 建議的IP位址範圍為 /24或更少 (較) 。 請勿使用屬於取用者服務的IP位址範圍 (例如,outlook.com) 或共享基础结构。

重要事項

永遠不要以 只有 寄件者網域做為條件來設定郵件流程規則,以略過垃圾郵件篩選。 這樣做會 大幅 增加攻擊者詐騙傳送網域 (或模擬完整電子郵件位址) 、略過所有垃圾郵件篩選,以及略過發件者驗證檢查,讓郵件抵達收件者的收件匣。

請勿使用您擁有的網域 (也稱為已接受的網域) 或熱門網域 (例如,microsoft.com) 做为邮件流程规则的条件,因為它會為攻擊者創造傳送電子郵件的機會,否則會進行篩選。

如果您允許在 NAT) 閘道 (網路地址轉譯後方的 IP 位址,您必須知道 NAT 集區中所涉及的伺服器。 IP 位址和 NAT 參與者可以變更。 您必須定期檢查 IP 允許清單專案,作為標準維護程式的一部分。

選擇性條件:

- 寄件者>是內部/外部>組織外部:此條件是隱含的,但可以使用它來考慮可能未正確設定的內部部署電子郵件伺服器。

- 主旨或本文>主旨或本文包含這些字組中的任何一個><關鍵詞>:如果您可以透過主旨行或訊息本文中的關鍵詞或片語進一步限制訊息,您可以使用這些字組做為條件。

執行下列 (動作) :在規則中設定下列兩個動作:

修改訊息屬性>將垃圾郵件信賴等級設定 (SCL) >略過垃圾郵件篩選。

修改訊息屬性>設定訊息標頭:

-

輸入文字 (標頭名稱) :例如。

X-ETR -

輸入字 ( 標頭值) :例如。

Bypass spam filtering for authenticated sender 'contoso.com'

對於規則中的多個網域,您可以適當地自定義標頭文字。

-

輸入文字 (標頭名稱) :例如。

當郵件因為郵件流程規則而略過垃圾郵件篩選時,值 SFV:SKN 會在 X-Forefront-Antispam-Report 標頭中加上戳記。 如果訊息來自IP允許清單上的來源,也會新增值 IPV:CAL 。 這些值可協助您進行疑難解答。

使用 Outlook 安全發件者

注意

此方法會造成攻擊者成功將電子郵件傳遞至收件匣的高風險,否則會進行篩選。 系統會篩選判斷為惡意代碼或高信賴度網路釣魚的訊息。 如需詳細資訊,請參閱 使用者和租用戶設定衝突。

使用者或系統管理員可以將寄件者電子郵件位址新增至信箱中的安全發件者清單,而不是組織設定。 信箱中的安全寄件人清單專案只會影響該信箱。 如需指示,請參閱下列文章:

在大部分情況下,這個方法並不理想,因為寄件者會略過篩選堆疊的部分。 雖然您信任寄件者,但寄件者仍可能遭到入侵並傳送惡意內容。 您應該讓我們的篩選器檢查每則訊息,然後回報 誤判/負面Microsoft 如果發生錯誤。 略過篩選堆疊也會干擾零 時差自動清除 (ZAP) 。

當訊息因為使用者的安全發件人清單中的專案而略過垃圾郵件篩選時, [X-Forefront-Antispam-Report ] 標頭字段會包含 值 SFV:SFE,這表示已略過垃圾郵件、詐騙和網路釣魚 (不高信賴度網路釣魚) 。

- 在 Exchange Online 中,[安全發件者] 清單中的專案是否正常運作,取決於識別訊息之原則中的決策和動作:

- 將郵件移至 [垃圾郵件 Email 資料夾:接受網域專案和寄件者電子郵件地址專案。 來自這些寄件者的郵件不會移至垃圾郵件 Email資料夾。

-

隔離: (來自這些寄件者的郵件被隔離) ,則不接受網域專案。 Email 如果下列其中一個語句成立,則 (來自這些寄件者的郵件不會隔離) 位址專案:

- 訊息不會識別為惡意代碼或高信賴度網路釣魚, (惡意代碼和高信賴度網路釣魚訊息會隔離) 。

- 電子郵件訊息中的電子郵件位址、URL 或檔案也不在 租用戶允許/封鎖清單中的封鎖專案中。

- (來自這些寄件者的郵件移至垃圾郵件 Email資料夾) ,就會接受封鎖的寄件人和封鎖網域的專案。 系統會忽略安全郵件清單設定。

使用IP允許清單

注意

如果沒有像郵件流程規則這樣的其他驗證,來自IP允許清單中來源的電子郵件會略過垃圾郵件篩選和寄件者驗證 (SPF、DKIM、DMARC) 檢查。 此方法會造成攻擊者成功將電子郵件傳遞至收件匣的高風險,否則會進行篩選。 系統會篩選判斷為惡意代碼或高信賴度網路釣魚的訊息。 如需詳細資訊,請參閱 使用者和租用戶設定衝突。

下一個最佳選項是將來源電子郵件伺服器新增至連線篩選原則中的IP允許清單。 如需詳細資訊, 請參閱在 EOP 中設定連線篩選。

- 請務必將允許的IP位址數目保持在最低,因此請盡可能避免使用整個IP位址範圍。

- 請勿使用屬於取用者服務的IP位址範圍 (例如,outlook.com) 或共享基础结构。

- 定期檢閱IP允許清單中的專案,並移除您不再需要的專案。

使用允許的寄件者清單或允許的網域清單

注意

此方法會造成攻擊者成功將電子郵件傳遞至收件匣的高風險,否則會進行篩選。 系統會篩選判斷為惡意代碼或高信賴度網路釣魚的訊息。 如需詳細資訊,請參閱 使用者和租用戶設定衝突。

請勿使用熱門網域 (例如,在允許的網域清單中 microsoft.com) 。

最不想要的選項是在自定義反垃圾郵件原則或預設的反垃圾郵件原則中使用允許的寄件者清單或允許的網域清單。 如果可能的話,您應該盡可能避免此選項,因為寄件者會略過所有垃圾郵件、詐騙、網路釣魚保護 (但高信賴度網路釣魚) ,以及 SPF、DKIM、DMARC) (發件者驗證。 這個方法最適合用來進行暫時測試。 如需詳細步驟,請參閱在 EOP 中設定反垃圾郵件原則。

這些清單的最大限制大約是 1,000 個專案,但您可以在 Microsoft Defender 入口網站中輸入最多 30 個專案。 使用 PowerShell 新增超過 30 個專案。

大量電子郵件的考慮

標準 SMTP 電子郵件訊息可以包含不同的寄件者電子郵件位址,如 因特網電子郵件為何需要驗證中所述。 代表其他人傳送電子郵件時,位址可能會不同。 大量電子郵件訊息通常會發生此情況。

例如,假設Blue Yonder發行者雇用了 Margie 的 Travel 來傳送廣告電子郵件訊息。 您在 [收件匣] 中收到的訊息具有下列屬性:

- MAIL FROM 位址 (也稱為

5321.MailFrom位址、P1 發件者或信封寄件者) 為blueyonder.airlines@margiestravel.com。 - 寄件者位址 (也稱為

5322.From位址或 P2 發件者) 是blueyonder@news.blueyonderairlines.com,這是您在 Outlook 中看到的。

EOP 中反垃圾郵件原則中的安全寄件者清單和安全網域清單只會檢查發件者位址。 此行為類似於使用發件者位址的 Outlook 安全寄件者。

若要防止篩選此訊息,您可以採取下列步驟:

- 將

blueyonder@news.blueyonderairlines.com([寄件者] 位址) 新增為 Outlook 安全發件者。 -

使用郵件流程規則 ,其條件會尋找來自 [寄

blueyonder@news.blueyonderairlines.com件者位址]) (的郵件、blueyonder.airlines@margiestravel.com(郵件寄件者位址) 或兩者。