安全性評估:不安全的網域設定

什麼是不安全的網域設定?

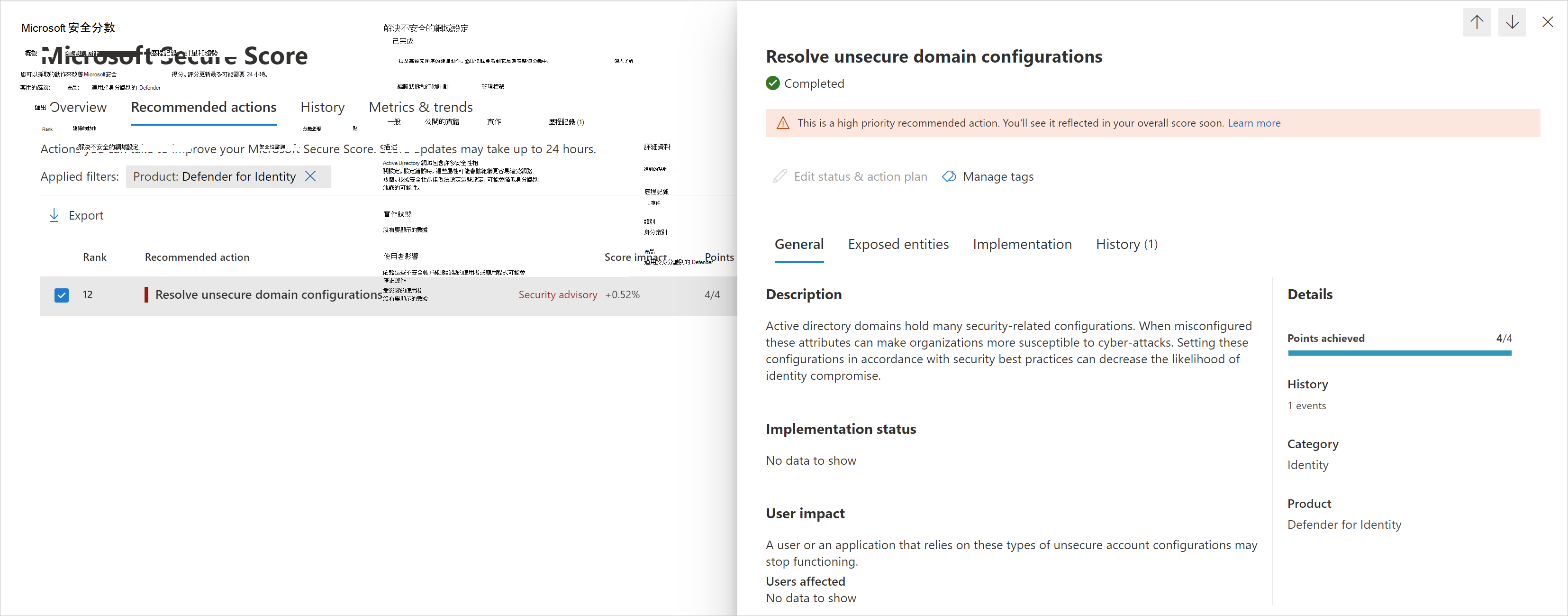

適用於身分識別的 Microsoft Defender 持續監視您的環境,以識別具有公開安全性風險之設定值的網域,以及這些網域的報告,以協助您保護環境。

不安全的網域設定會造成什麼風險?

無法保護其網域設定的組織會讓惡意執行者的門解除鎖定。

惡意執行者很像垃圾,通常會在任何環境中尋找最簡單且最無訊息的方式。 使用不安全組態設定的網域是攻擊者的機會範圍,而且可能會暴露風險。

例如,如果未強制執行LDAP簽署,攻擊者可能會入侵網域帳戶。 如果帳戶具有其他資源的特殊許可權存取權,這會特別有風險,就像 KrbRelayUp 攻擊一樣。

如何? 使用此安全性評估嗎?

- 檢閱 中的建議動作 https://security.microsoft.com/securescore?viewid=actions ,以探索哪些網域具有不安全的設定。

- 藉由修改或移除相關的組態,在這些網域上採取適當的動作。

注意事項

當評量以近乎即時的方式更新時,每隔 24 小時就會更新一次分數和狀態。 雖然受影響的實體清單會在您實作建議的幾分鐘內更新,但狀態可能需要一些時間,直到標示為已 完成為止。

補救

使用適用於相關設定的補救,如下表所述。

| 建議的動作 | 補救 | 原因 |

|---|---|---|

| 強制執行LDAP簽署原則以「需要簽署」 | 建議您要求域控制器層級LDAP簽署。 若要深入瞭解LDAP伺服器簽署,請參閱 域控制器LDAP伺服器簽署需求。 | 未簽署的網路流量很容易受到攔截式攻擊。 |

| 將 ms-DS-MachineAccountQuota 設定為 “0” | 將 MS-DS-Machine-Account-Quota 屬性設定為 “0”。 | 限制非特殊許可權用戶在網域中註冊裝置的能力。 如需此特定屬性及其如何影響裝置註冊的詳細資訊,請參閱 使用者可以加入網域的工作站數目預設限制。 |