設定 適用於身分識別的 Microsoft Defender 動作帳戶

適用於身分識別的 Defender 可讓您在身分識別遭入侵時,針對 內部部署的 Active Directory 帳戶採取補救動作。 若要採取這些動作,適用於身分識別的 Microsoft Defender 必須具有執行此動作的必要許可權。

根據預設,適用於身分識別的 Microsoft Defender 感測器會LocalSystem模擬域控制器的帳戶並執行動作,包括從 Microsoft Defender 全面偵測回應 中斷攻擊案例。

如果您需要變更此行為,請設定專用的 gMSA,並設定您需要的許可權範圍。 例如:

注意事項

使用專用 gMSA 作為動作帳戶是選擇性的。 建議您使用帳戶的 LocalSystem 預設設定。

動作帳戶的最佳做法

建議您避免在域控制器以外的伺服器上,使用您為適用於身分識別的 Defender 受控動作設定的相同 gMSA 帳戶。 如果您使用相同的帳戶,且伺服器遭到入侵,攻擊者可以擷取帳戶的密碼,並取得變更密碼和停用帳戶的能力。

我們也建議您避免使用與目錄服務帳戶和管理動作帳戶相同的帳戶。 這是因為目錄服務帳戶只需要 Active Directory 的唯讀許可權,而且管理動作帳戶需要使用者帳戶的寫入許可權。

如果您有多個樹系,則必須在所有樹系中信任您的 gMSA 受控動作帳戶,或為每個樹系建立個別的一個。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 多樹系支援。

建立和設定特定動作帳戶

建立新的 gMSA 帳戶。 如需詳細資訊, 請參閱開始使用群組受控服務帳戶。

在執行適用於身分識別的 Defender 感測器的每個域控制器上,將登入 即服務 許可權指派給 gMSA 帳戶。

將必要許可權授與 gMSA 帳戶,如下所示:

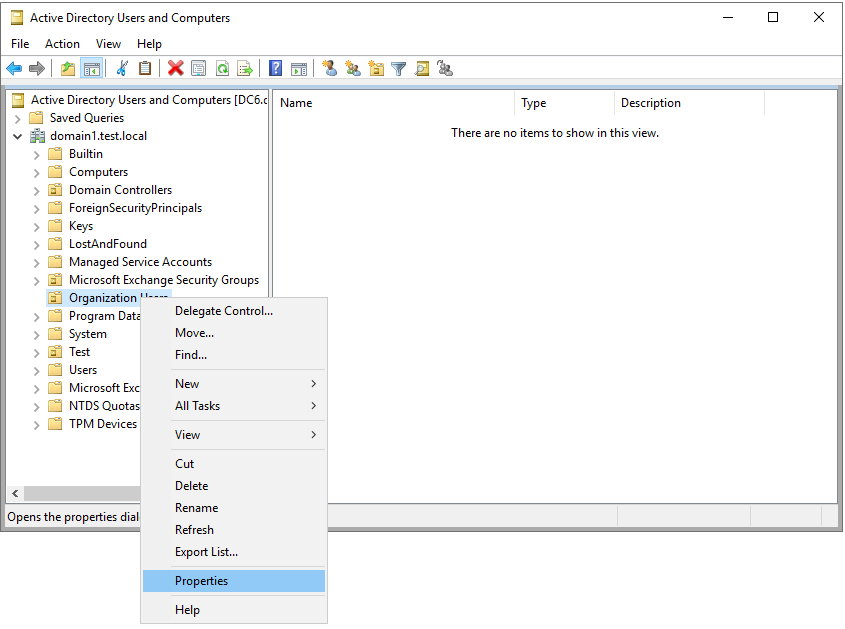

開啟 [Active Directory 使用者和電腦]。

以滑鼠右鍵按兩下相關的網域或 OU,然後選取 [ 屬性]。 例如:

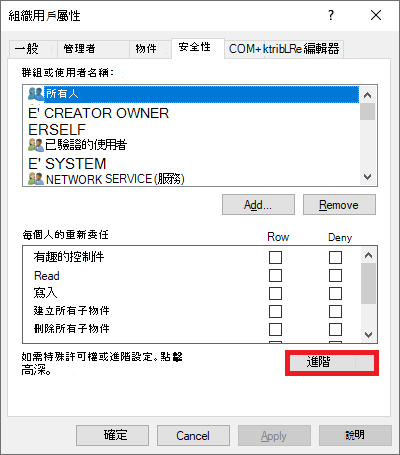

移至 [ 安全性] 索引 標籤,然後選取 [ 進階]。 例如:

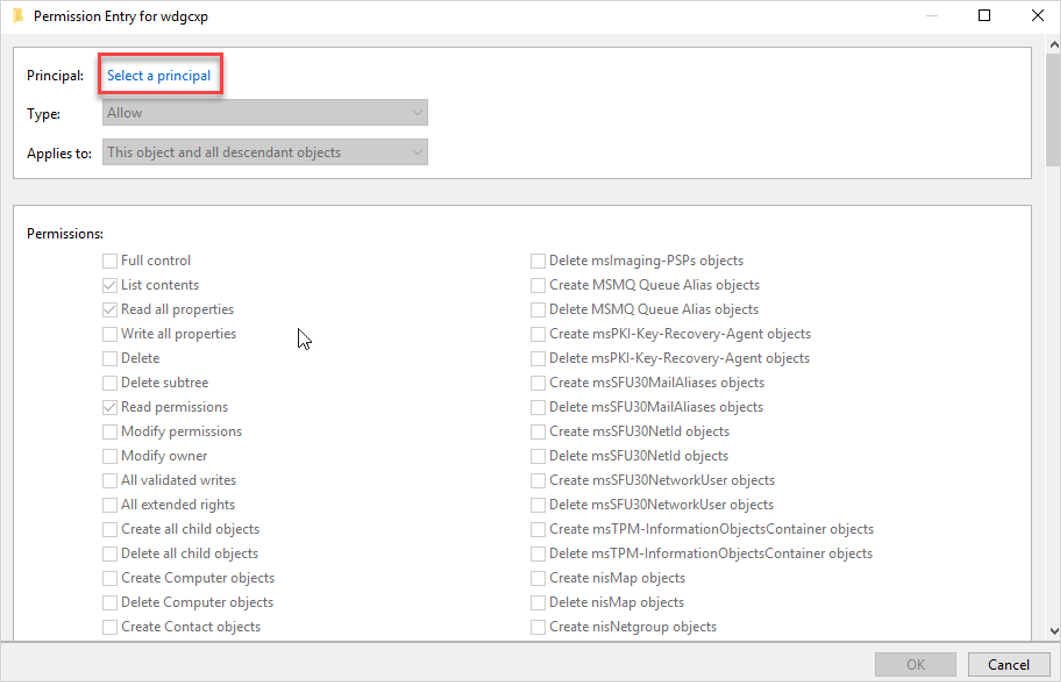

選 取 [新增>][選取主體]。 例如:

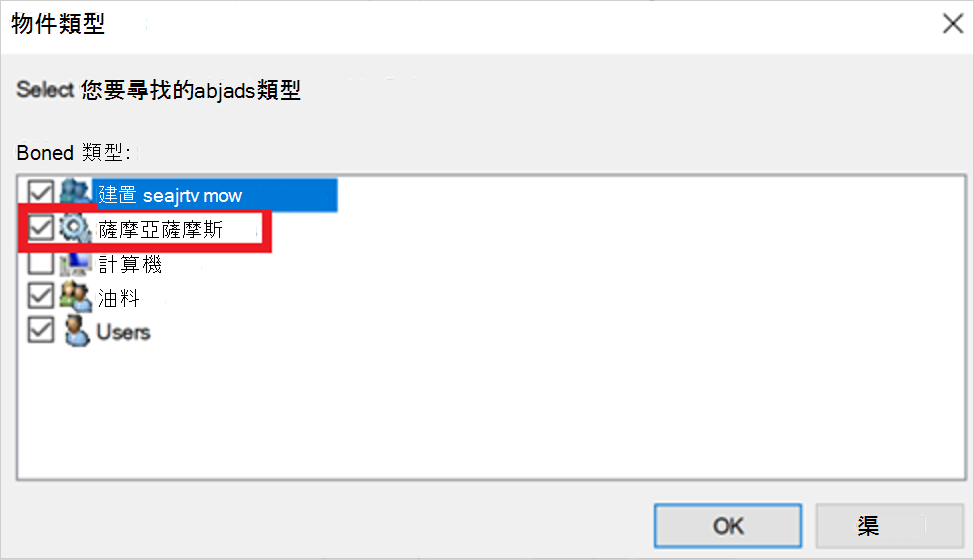

請確定 服務帳戶 已在 物件類型中標示。 例如:

在 [ 輸入要選取的物件名稱 ] 方塊中,輸入 gMSA 帳戶的名稱,然後選取 [ 確定]。

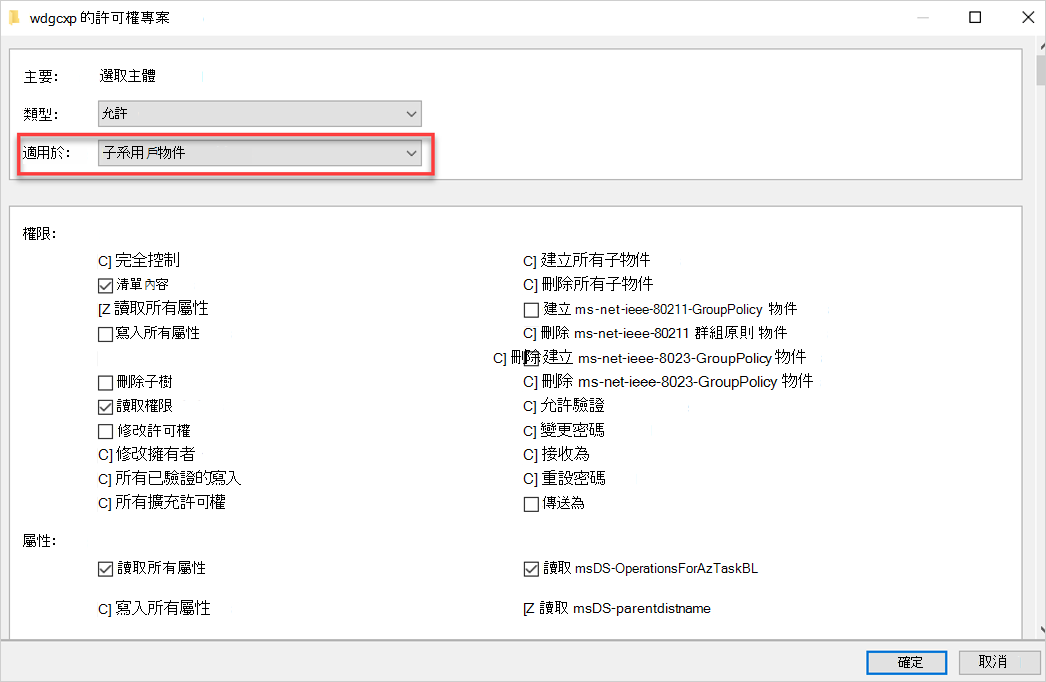

在 [ 套用至] 字段中,選取 [ 子系用戶物件],保留現有的設定,然後新增下列範例所示的許可權和屬性:

必要權限包括:

動作 權限 屬性 啟用強制密碼重設 重設密碼 - Read pwdLastSet

-Write pwdLastSet停用使用者 - - Read userAccountControl

-Write userAccountControl(選擇性) 在 [ 套用至 ] 字段中,選取 [ 子系群組] 物件 並設定下列屬性:

Read membersWrite members

選取 [確定]。

在 Microsoft Defender 入口網站中新增 gMSA 帳戶

移至 Microsoft Defender 入口網站,然後選取 [設定->> 身分識別 適用於身分識別的 Microsoft Defender>管理動作帳戶>+建立新帳戶]。

例如:

![[建立新帳戶] 按鈕的螢幕快照。](../media/manage-action-accounts.png)

輸入帳戶名稱和網域,然後選取 [ 儲存]。

您的動作帳戶會列在 [ 管理動作帳戶] 頁面上。

相關內容

如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 中的補救動作。

![[管理動作帳戶] 索引卷標的螢幕快照。](../media/management-accounts.png)