設定 Windows 事件記錄檔的稽核原則

若要增強偵測並收集有關NTLM登入和安全組變更等使用者動作的詳細資訊,適用於身分識別的 Microsoft Defender依賴Windows事件記錄檔中的特定專案。 在域控制器上適當設定進階審核策略設定,對於避免事件記錄檔中的落差和不完整的適用於身分識別的 Defender 涵蓋範圍非常重要。

本文說明如何針對適用於身分識別的Defender感測器,視需要設定進階審核策略設定。 它也會描述特定事件類型的其他組態。

適用於身分識別的Defender會在偵測到每個案例時產生健康情況問題。 如需詳細資訊,請參閱 適用於身分識別的 Microsoft Defender 健康情況問題。

必要條件

- 執行適用於身分識別的 Defender PowerShell 命令之前,請確定您已下載 適用於身分識別的 Defender PowerShell 模組。

透過PowerShell產生目前設定的報告

開始建立新的事件和稽核原則之前,建議您執行下列 PowerShell 命令來產生您目前網域組態的報告:

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

在上述命令中:

-

Path指定要儲存報表的路徑。 -

Mode指定您要使用Domain或LocalMachine模式。 在Domain模式中,會從 GPO) (群組原則 物件收集設定。 在LocalMachine模式中,會從本機計算機收集設定。 -

OpenHtmlReport會在產生報表之後開啟 HTML 報表。

例如,若要產生報表並在預設瀏覽器開啟,請執行下列命令:

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

如需詳細資訊,請參閱 DefenderforIdentity PowerShell 參考。

提示

模式 Domain 報表只包含設定為網域上組策略的組態。 如果您的域控制器已在本機定義設定,建議您也執行 Test-MdiReadiness.ps1 腳本。

設定域控制器的稽核

更新您的進階審核策略設定,以及特定事件和事件類型的額外設定,例如使用者、群組、計算機等等。 網域控制器的稽核設定包括:

如需詳細資訊,請參閱 進階安全性稽核常見問題。

使用下列程式,在搭配適用於身分識別的Defender使用的域控制器上設定稽核。

從UI設定進階審核策略設定

此程式描述如何透過UI修改適用於身分識別的Defender所需的域控制器進階審核策略設定。

相關健康情況問題:未視需要啟用目錄服務進階稽核

若要設定進階審核策略設定:

以網 域系統管理員身分登入伺服器。

從 伺服器管理員 Tools> 群組原則 Management 開啟 群組原則>管理 編輯器。

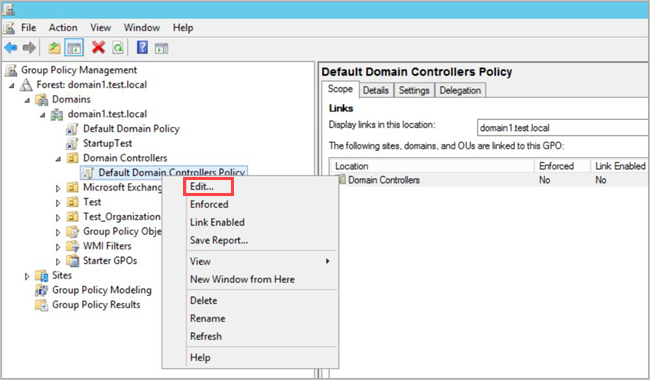

展開 [域控制器組織單位],以滑鼠右鍵按兩下 [預設域控制器原則],然後選取 [ 編輯]。

注意事項

使用預設域控制器原則或專用 GPO 來設定這些原則。

在開啟的視窗中,移至 [計算機設定>原則>] [Windows 設定安全性>設定]。 根據您想要啟用的原則,執行下列動作:

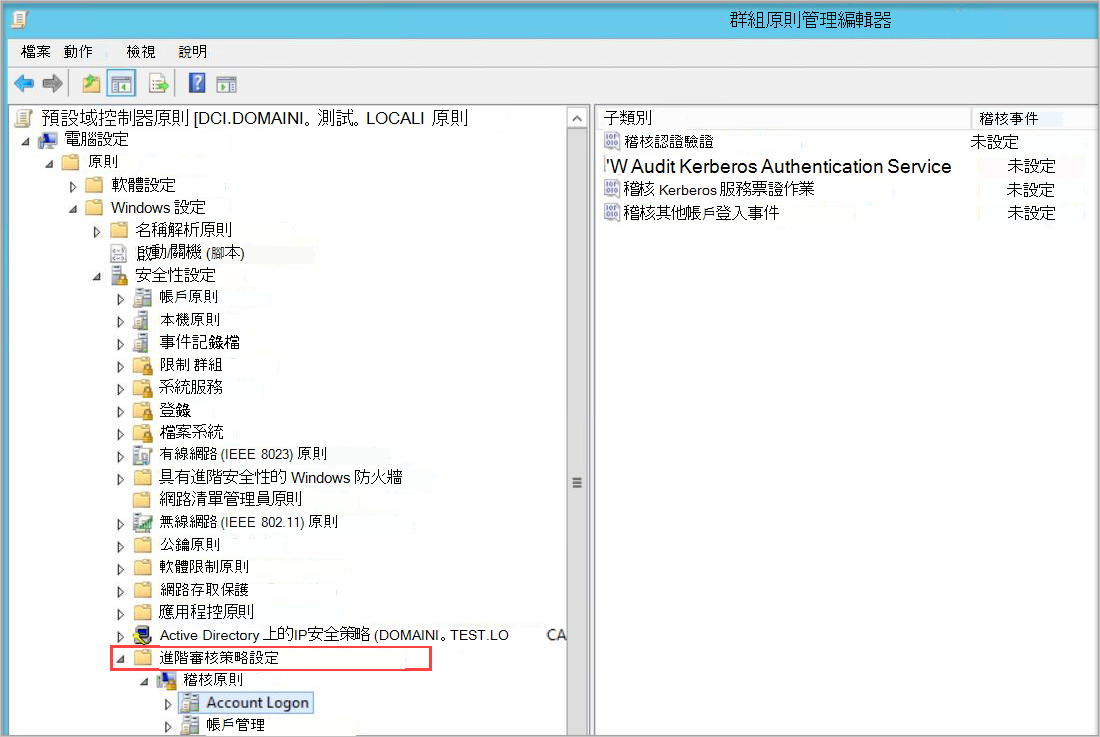

移至 [ 進階審核策略設定>審核策略]。

在 [審核策略] 下,編輯下列每個原則,然後選取 [設定下列成功和失敗事件的稽核事件]。

稽核原則 子類別 觸發程式事件標識碼 帳戶登入 稽核認證驗證 4776 帳戶管理 稽核電腦帳戶管理* 4741, 4743 帳戶管理 稽核通訊群組管理* 4753, 4763 帳戶管理 稽核安全組管理* 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 帳戶管理 稽核用戶帳戶管理 4726 DS 存取 稽核目錄服務變更* 5136 System 稽核安全性系統延伸模組* 7045 DS 存取 稽核目錄服務存取 4662 - 針對此事件,您也必須 設定網域物件稽核。 注意事項

* 記下的子類別不支援失敗事件。 不過,我們建議您新增它們以供稽核之用,以防未來實作它們。 如需詳細資訊,請參閱 稽核計算機帳戶管理、 稽核安全組管理和 稽核安全性系統延伸模組。

例如,若要設定稽核安全組管理,請在 [帳戶管理] 下,按兩下 [稽核安全組管理],然後選取 [設定下列成功和失敗事件的稽核事件]。

![[稽核安全組管理內容] 對話框的螢幕快照。](../media/advanced-audit-policy-check-step-4.png)

從提升權限的指令提示字元中,輸入

gpupdate。透過 GPO 套用原則之後,請遵循 Windows 記錄>安全性下 事件檢視器 中出現的新事件。

若要從命令行測試稽核原則,請執行下列命令:

auditpol.exe /get /category:*

如需詳細資訊,請參閱 auditpol 參考檔。

使用 PowerShell 設定進階審核策略設定

下列動作說明如何使用PowerShell,視需要修改適用於身分識別的Defender的域控制器進階審核策略設定。

相關健康情況問題:未視需要啟用目錄服務進階稽核

若要設定您的設定,請執行:

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

在上述命令中:

-

Mode指定您要使用Domain或LocalMachine模式。 在Domain模式中,會從 群組原則 物件收集設定。 在LocalMachine模式中,會從本機計算機收集設定。 -

Configuration指定要設定的組態。 使用All來設定所有組態。 -

CreateGpoDisabled指定 GPO 是否已建立並保留為停用。 -

SkipGpoLink指定不會建立 GPO 連結。 -

Force指定設定組態,或建立 GPO 而不驗證目前的狀態。

若要檢視您的稽核原則,請使用 Get-MDIConfiguration 命令來顯示目前的值:

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

在上述命令中:

-

Mode指定您要使用Domain或LocalMachine模式。 在Domain模式中,會從 群組原則 物件收集設定。 在LocalMachine模式中,會從本機計算機收集設定。 -

Configuration指定要取得的組態。 使用All取得所有組態。

若要測試您的稽核原則,請使用 Test-MDIConfiguration 命令來取得 true 值是否正確設定的 或 false 回應:

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

在上述命令中:

-

Mode指定您要使用Domain或LocalMachine模式。 在Domain模式中,會從 群組原則 物件收集設定。 在LocalMachine模式中,會從本機計算機收集設定。 -

Configuration指定要測試的組態。 使用All來測試所有設定。

如需詳細資訊,請參閱下列 DefenderForIdentity PowerShell 參考:

設定 NTLM 稽核

本節說明稽核 Windows 事件 8004 所需的額外設定步驟。

注意事項

- 收集 Windows 事件 8004 的網域組策略應該 只 套用至域控制器。

- 當適用於身分識別的 Defender 感測器剖析 Windows 事件 8004 時,適用於身分識別的 Defender NTLM 驗證活動會使用伺服器存取的數據來擴充。

相關健康情況問題:未啟用NTLM稽核

若要設定 NTLM 稽核:

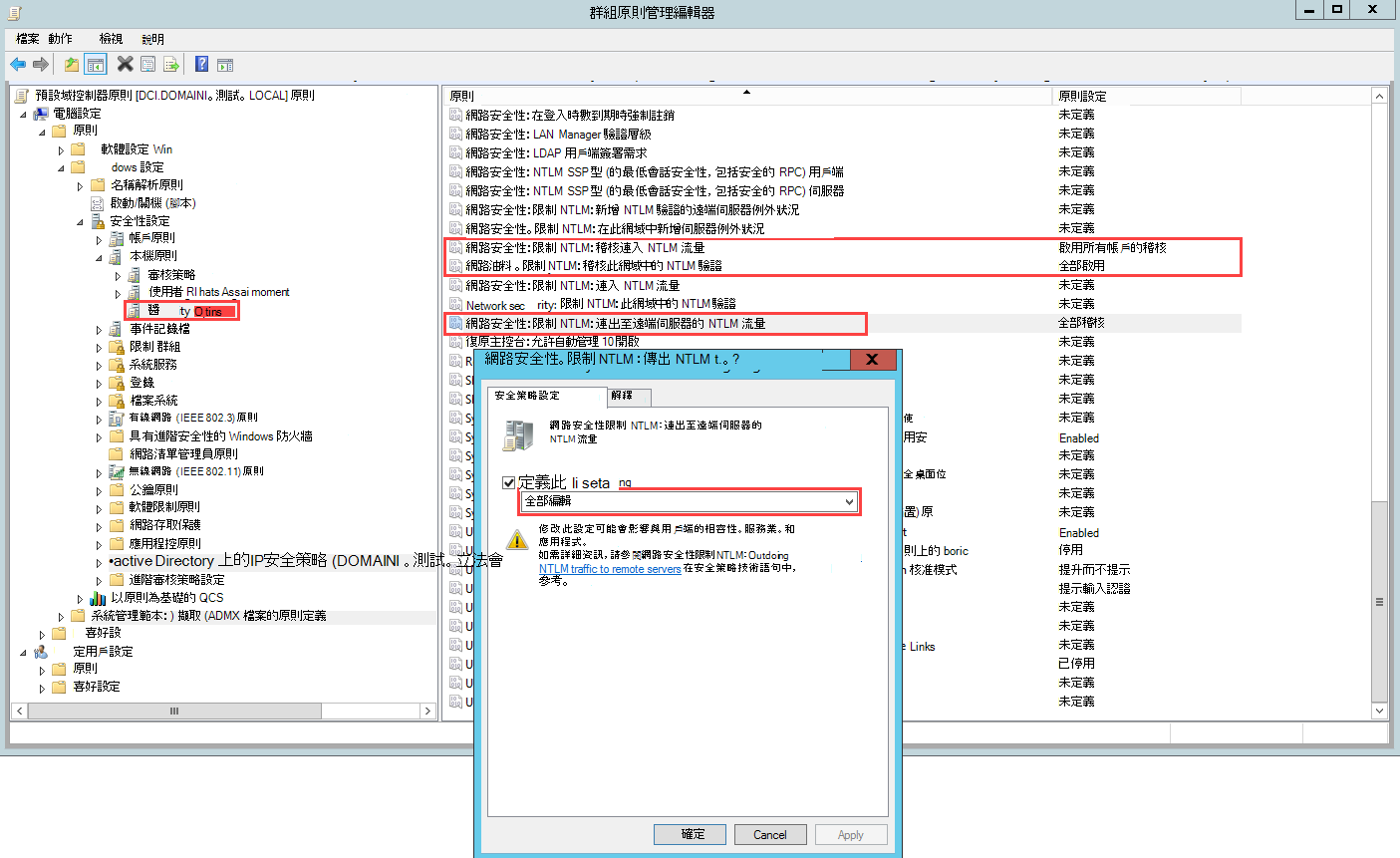

透過UI或PowerShell) 設定初始進階審核策略設定 (之後,請開啟 [群組原則 管理]。 然後移至 [預設域控制器原則>本機原則>] [安全性選項]。

設定指定的安全策略,如下所示:

安全策略設定 值 網路安全性:限制 NTLM:連出至遠端伺服器的 NTLM 流量 全部稽核 網路安全性:限制 NTLM:稽核此網域中的 NTLM 驗證 全部啟用 網路安全性:限制 NTLM:稽核連入 NTLM 流量 啟用所有帳戶的稽核

例如,若要設定 遠端伺服器的連出NTLM流量,請在 [ 安全性選項] 底下,按兩下 [網路安全性:限制NTLM: 連出NTLM流量到遠端伺服器],然後選取[ 全部稽核]。

設定網域物件稽核

若要收集物件變更的事件,例如事件 4662,您也必須在使用者、群組、計算機和其他對象上設定物件稽核。 下列程序說明如何在 Active Directory 網域中啟用稽核。

重要事項

在啟用事件收集之前,請先透過 UI 或 PowerShell) 檢閱和稽核原則 (,以確保域控制器已正確設定為記錄必要的事件。 如果正確設定此稽核,它對伺服器效能的影響應該最小。

相關健康情況問題:未視需要啟用目錄服務物件稽核

若要設定網域物件稽核:

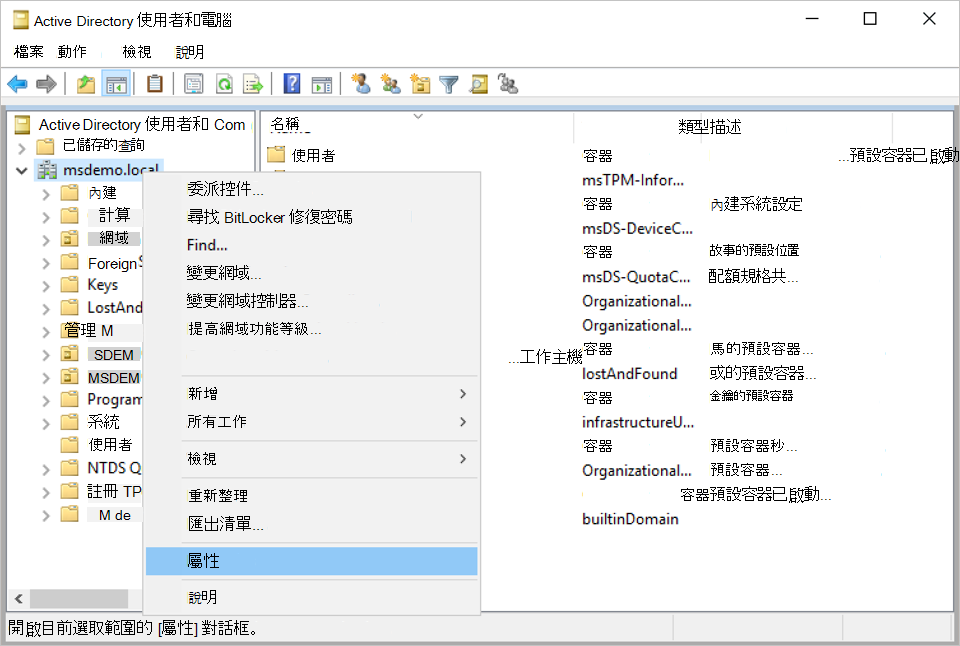

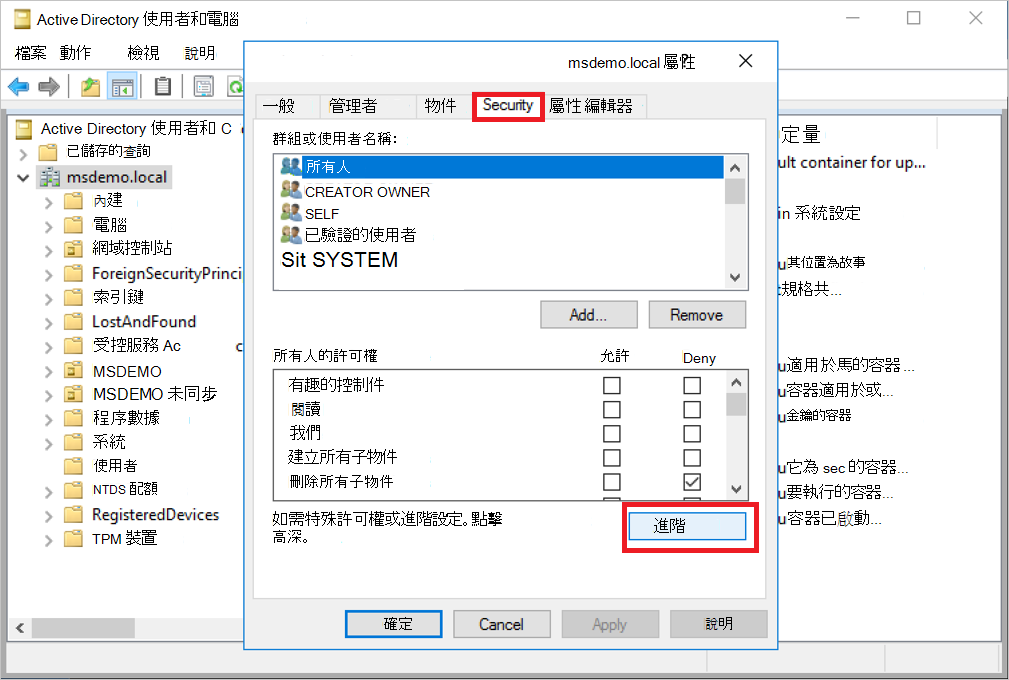

移至 Active Directory 使用者和電腦 主控台。

選取您要稽核的網域。

選取 [ 檢視] 功能表,然後選取 [ 進階功能]。

以滑鼠右鍵按兩下網域,然後選取 [ 屬性]。

移至 [ 安全性] 索 引標籤,然後選取 [ 進階]。

在 [ 進階安全性設定] 中,選取 [ 稽核] 索引 卷標,然後選取 [ 新增]。

![[進階安全性設定] 對話框中 [稽核] 索引標籤的螢幕快照。](../media/auditing-tab.png)

選擇 [選取主體]。

在 [輸入要選取的物件名稱] 底下,輸入 Everyone。 然後選 取 [檢查名稱>][確定]。

![輸入 [所有人] 物件名稱的螢幕快照。](../media/select-everyone.png)

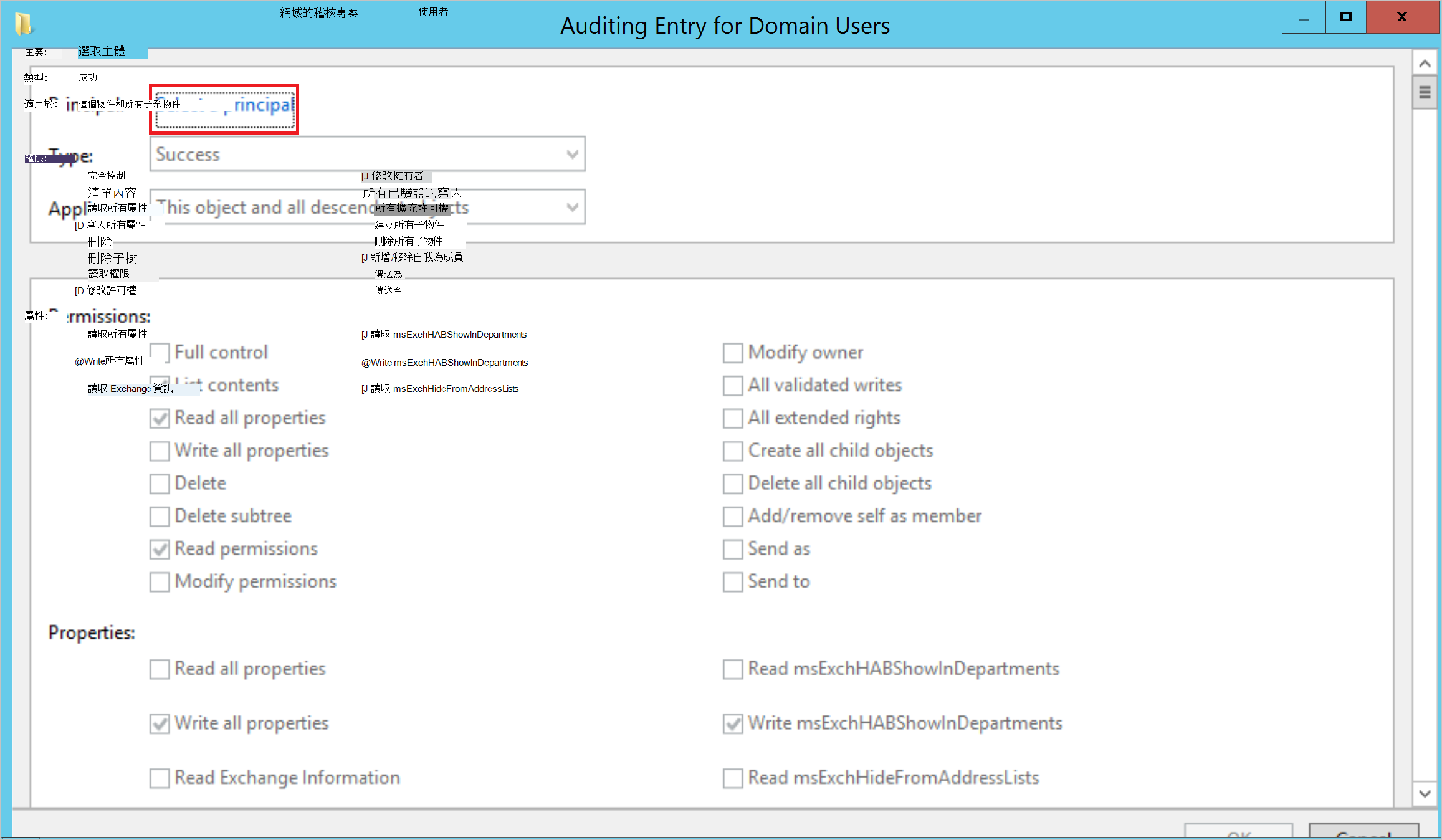

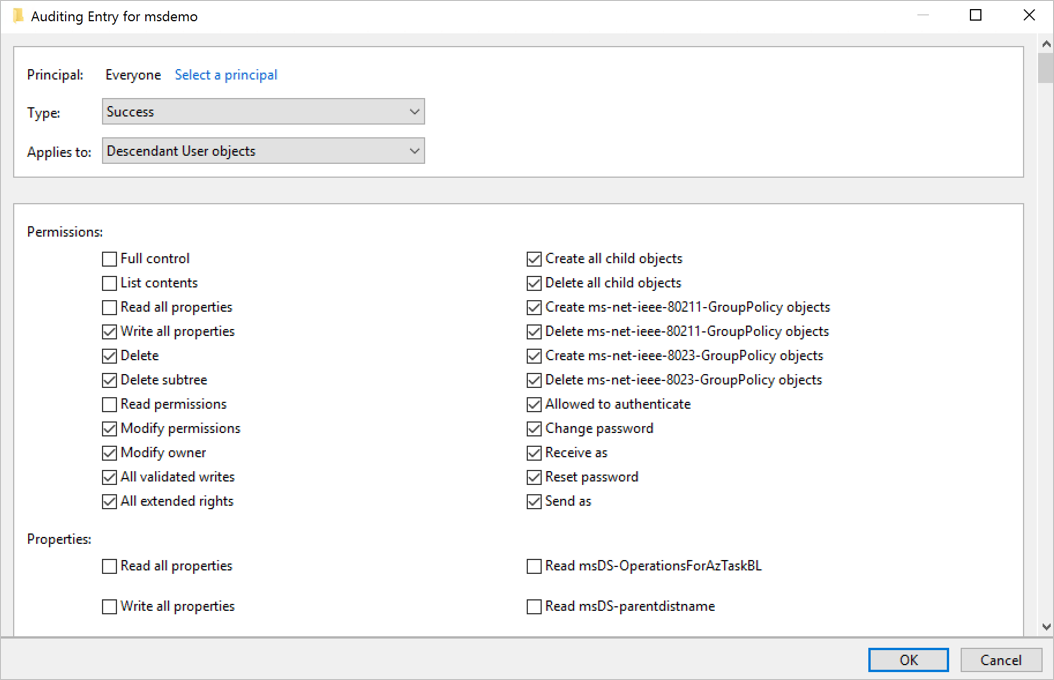

然後返回 [ 稽核專案]。 進行下列選取:

針對 [類型],選取 [ 成功]。

針對 [適用於],選取 [ 子系用戶物件]。

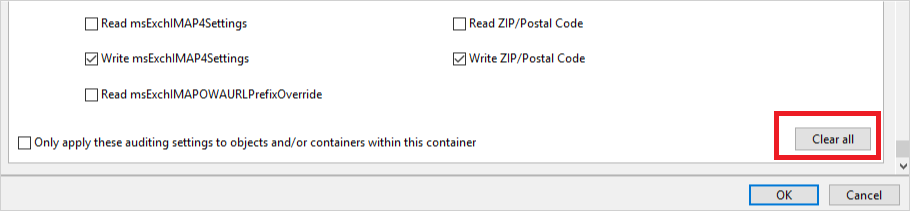

在 [ 許可權] 下,向下捲動並選取 [ 全部清除] 按鈕。

向上捲動並選取 [完全控制]。 已選取所有許可權。

清除 [列表內容]、[ 讀取所有屬性] 和 [讀取許可權] 權限 的 選取範圍,然後選取 [ 確定]。 此步驟會將所有 [屬性 ] 設定設為 [ 寫入]。

現在,目錄服務的所有相關變更都會在觸發時顯示為 4662 事件。

重複此程式中的步驟,但針對 [適用於] 選取下列物件類型:

- 子系群組物件

- 子系計算機物件

- Descendant msDS-GroupManagedServiceAccount 物件

- Descendant msDS-ManagedServiceAccount 物件

注意事項

在 所有子系物件 上指派稽核許可權也可行,但您只需要上一個步驟中詳述的物件類型。

在AD FS上設定稽核

相關健康情況問題:AD FS 容器上的稽核未視需要啟用

若要在 #DE4600B0E81944FEE9DD86C8EB7A924E0 (AD FS) 上設定稽核:

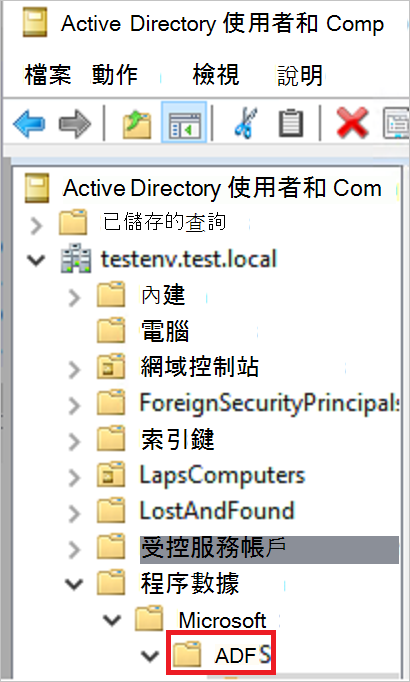

移至 Active Directory 使用者和電腦 主控台,然後選取您要啟用記錄的網域。

移至ADFSMicrosoft>程序數據>。

以滑鼠右鍵按兩下 [ADFS] ,然後選取 [ 屬性]。

移至 [ 安全性] 索引 標籤,然後選取 [ 進階>進階安全性設定]。 然後移至 [ 稽核] 索引卷 標,然後選取 [ 新增>] [選取主體]。

在 [輸入要選取的物件名稱] 底下,輸入 Everyone。 然後選 取 [檢查名稱>][確定]。

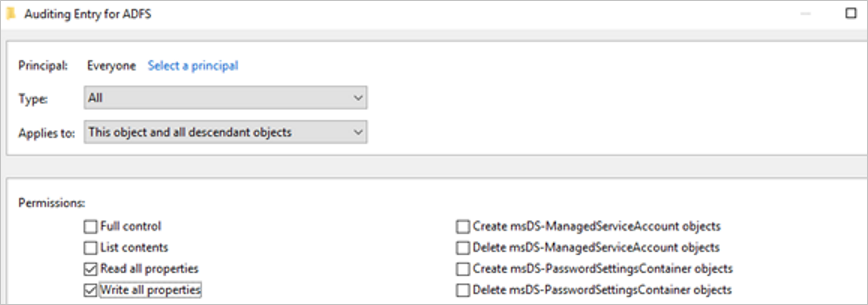

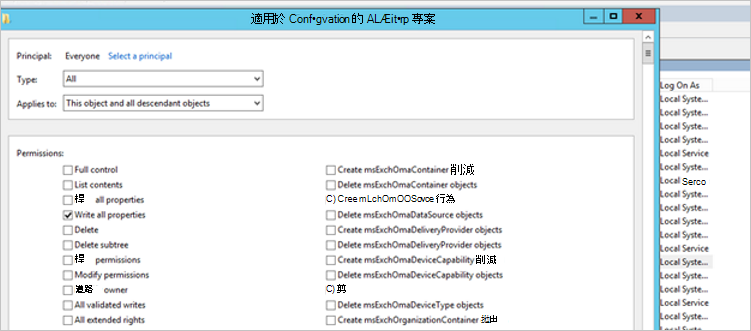

然後返回 [ 稽核專案]。 進行下列選取:

- 針對 [類型],選取 [ 全部]。

- 針對 [適用於],選取 [這個物件和所有子系物件]。

- 在 [ 許可權] 下,向下捲動並選取 [ 全部清除]。 向上捲動並選取 [讀取所有屬性] 和 [寫入所有屬性]。

選取 [確定]。

設定AD FS事件的詳細信息記錄

在AD FS 伺服器上執行的感測器必須將相關事件的稽核層級設定為 詳細 資訊。 例如,使用下列命令將稽核層級設定為 Verbose:

Set-AdfsProperties -AuditLevel Verbose

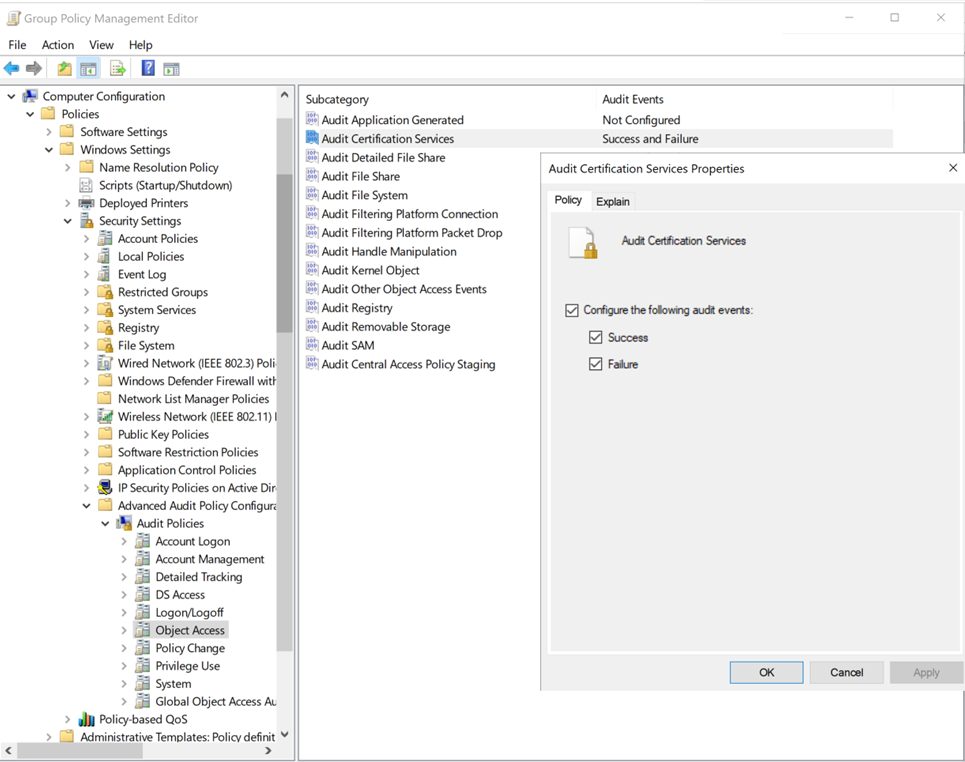

在 AD CS 上設定稽核

如果您使用的專用伺服器已設定 Active Directory 憑證服務 (AD CS) ,請依照下列方式設定稽核,以檢視專用警示和安全分數報告:

建立組策略以套用至 AD CS 伺服器。 編輯它並設定下列稽核設定:

移至 \[計算機設定\原則\Windows 設定\安全性設定\進階審核策略設定\審核策略\物件存取\稽核認證服務\]。

選取複選框以設定 成功 和 失敗的稽核事件。

使用下列其中一種方法,在證書頒發機構單位 (CA) 上設定稽核:

若要使用命令列設定 CA 稽核,請執行:

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvc若要使用 GUI 來設定 CA 稽核:

選取 [啟動>憑證頒發機構單位 (MMC Desktop 應用程式) 。 以滑鼠右鍵按兩下 CA 的名稱,然後選取 [ 屬性]。

![[證書頒發機構單位] 對話框的螢幕快照。](../media/configure-windows-event-collection/certification-authority.png)

選取 [ 稽核] 索引 卷標,選取您想要稽核的所有事件,然後選取 [ 套用]。

![證書頒發機構單位屬性之 [稽核] 索引標籤的螢幕快照。](../media/configure-windows-event-collection/auditing.png)

注意事項

當您處理大型 AD CS 資料庫時,設定 啟動和停止 Active Directory 憑證服務 事件稽核可能會導致重新啟動延遲。 請考慮從資料庫中移除不相關的專案。 或者,避免啟用這種特定類型的事件。

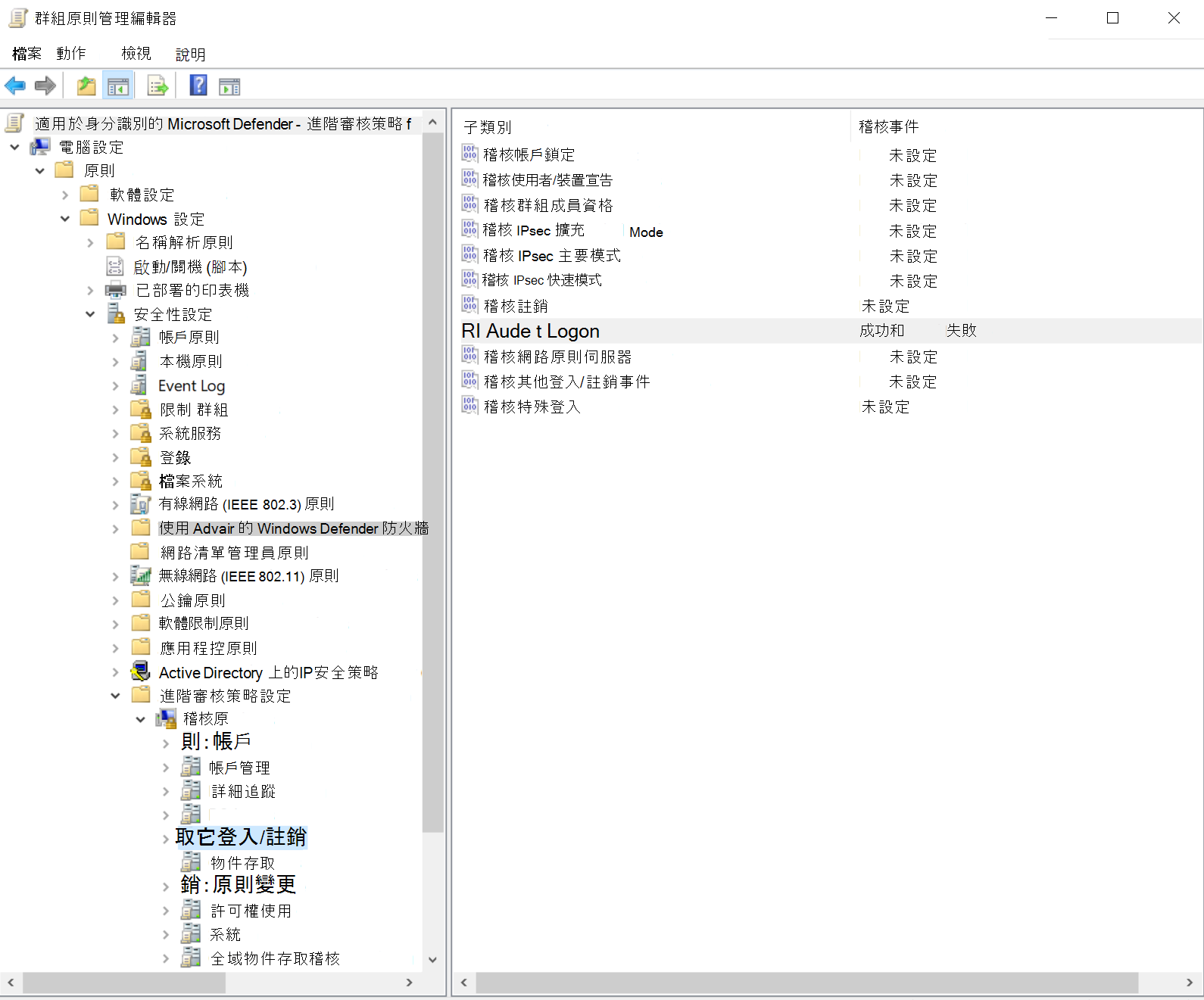

在 Microsoft Entra Connect 上設定稽核

若要在 Microsoft Entra Connect 伺服器上設定稽核:

建立組策略以套用至您的 Microsoft Entra Connect 伺服器。 編輯它並設定下列稽核設定:

移至 \[計算機設定\原則\Windows 設定\安全性設定\進階審核策略設定\審核策略\登入/註銷\稽核登入\]。

選取複選框以設定 成功 和 失敗的稽核事件。

在設定容器上設定稽核

注意事項

只有目前擁有或先前已Microsoft Exchange的環境需要設定容器稽核,因為這些環境的 Exchange 容器位於網域的 [組態] 區段內。

相關健康情況問題:設定容器上的稽核未視需要啟用

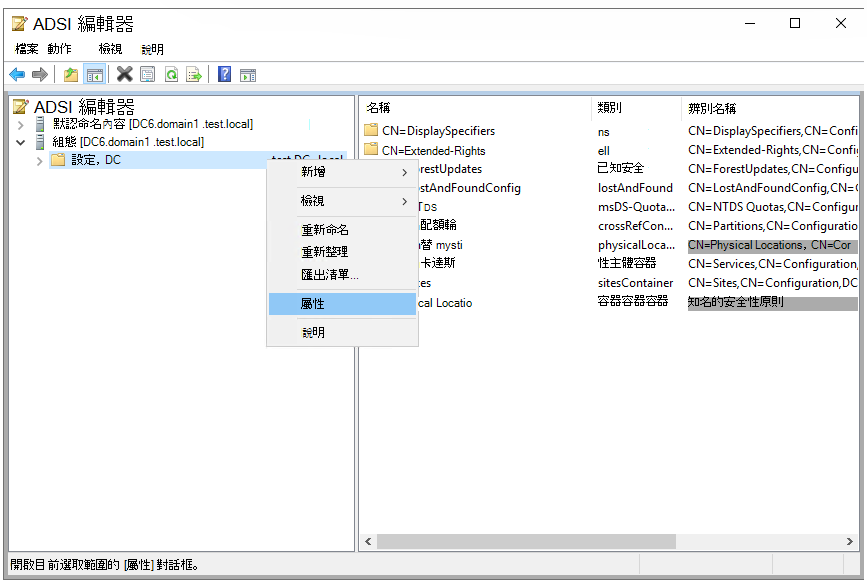

開啟 ADSI 編輯工具。 選 取 [開始>執行],輸入

ADSIEdit.msc,然後選取 [ 確定]。在 [ 動作] 功能表上,選取 [ 連線到]。

在 [ 連線設定] 對話方塊的 [ 選取已知的命名內容] 底下,選取 [ 設定>確定]。

展開 [組態] 容器以顯示以 “CN=Configuration,DC=...” 開頭的 [組態] 節點。

以滑鼠右鍵按兩下 [ 組態] 節點,然後選取 [ 屬性]。

![開啟 [組態] 節點屬性之選取項目的螢幕快照。](../media/configuration-properties.png)

選取 [ 安全性] 索引標籤,然後選取 [ 進階]。

在 [ 進階安全性設定] 中,選取 [ 稽核] 索引 卷標,然後選取 [ 新增]。

選擇 [選取主體]。

在 [輸入要選取的物件名稱] 底下,輸入 Everyone。 然後選 取 [檢查名稱>][確定]。

然後返回 [ 稽核專案]。 進行下列選取:

- 針對 [類型],選取 [ 全部]。

- 針對 [適用於],選取 [這個物件和所有子系物件]。

- 在 [ 許可權] 下,向下捲動並選取 [ 全部清除]。 向上捲動並選取 [寫入所有屬性]。

選取 [確定]。

更新舊版設定

適用於身分識別的 Defender 不再需要記錄 1644 事件。 如果您已啟用下列其中一個設定,您可以從登錄中移除這些設定。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

相關內容

如需詳細資訊,請參閱: