使用 #D91A4312E796448A196AD0349AA557E76 的AMSI示範

適用於:

- 適用於端點的 Microsoft Defender 方案 2

- 適用於企業的 Microsoft Defender

- 適用於端點的 Microsoft Defender 方案 1

- Microsoft Defender 防毒軟體

適用於端點的 Microsoft Defender 利用反惡意代碼掃描介面 (AMSI) 來增強對無檔案惡意代碼、動態腳本型攻擊和其他非傳統網路威脅的保護。 在本文中,我們會說明如何使用良性範例來測試AMSI引擎。

案例需求和設定

- Windows 10 或更新版本

- Windows Server 2016 或更新版本

- Microsoft Defender 防病毒軟體 (作為主要) ,而且必須啟用下列功能:

- Real-Time 保護 (RTP)

- 行為監視 (BM)

- 開啟文本掃描

使用適用於端點的 Defender 測試 AMSI

在本示範文章中,您有兩個引擎選項可測試AMSI:

- PowerShell

- VBScript

使用 PowerShell 測試 AMSI

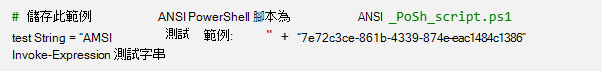

將下列 PowerShell 文稿儲存為

AMSI_PoSh_script.ps1:在您的裝置上,以系統管理員身分開啟PowerShell。

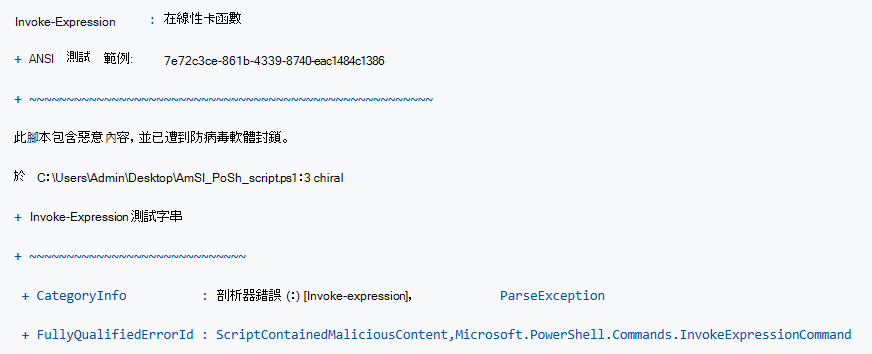

輸入

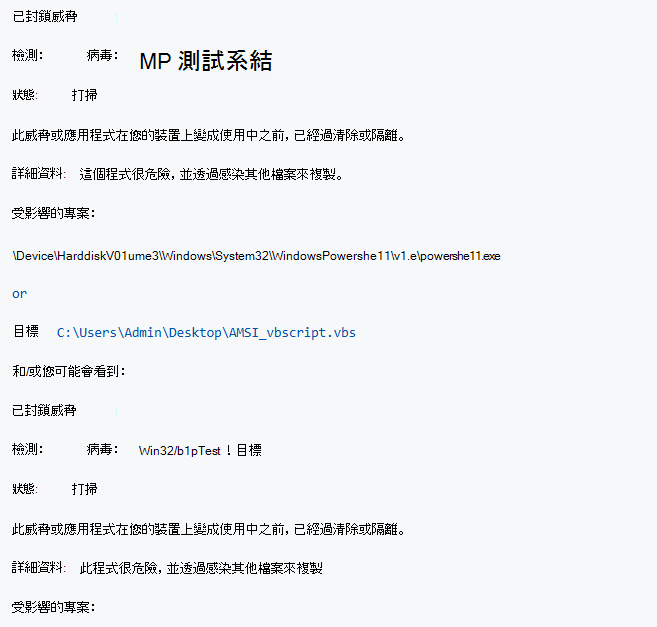

Powershell -ExecutionPolicy Bypass AMSI_PoSh_script.ps1,然後按下 [Enter]。結果應如下所示:

使用 VBScript 測試 AMSI

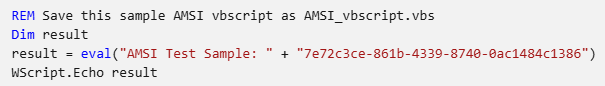

將下列 VBScript 儲存為

AMSI_vbscript.vbs:在您的 Windows 裝置上,以系統管理員身分開啟命令提示字元。

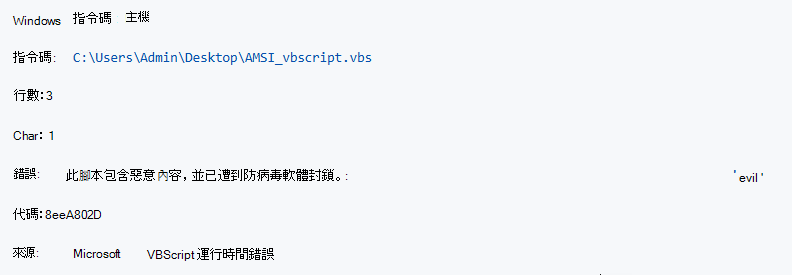

輸入

wscript AMSI_vbscript.js,然後按下 [Enter]。結果應如下所示:

驗證測試結果

在您的保護歷程記錄中,您應該能夠看到下列資訊:

取得 Microsoft Defender 防病毒軟體威脅的清單

您可以使用事件記錄檔或 PowerShell 來檢視偵測到的威脅。

使用事件記錄檔

移至 [開始],然後搜尋

EventVwr.msc。 在結果清單中開啟 事件檢視器。移至 Windows Defender作業事件Microsoft>>應用程式和服務記錄>。

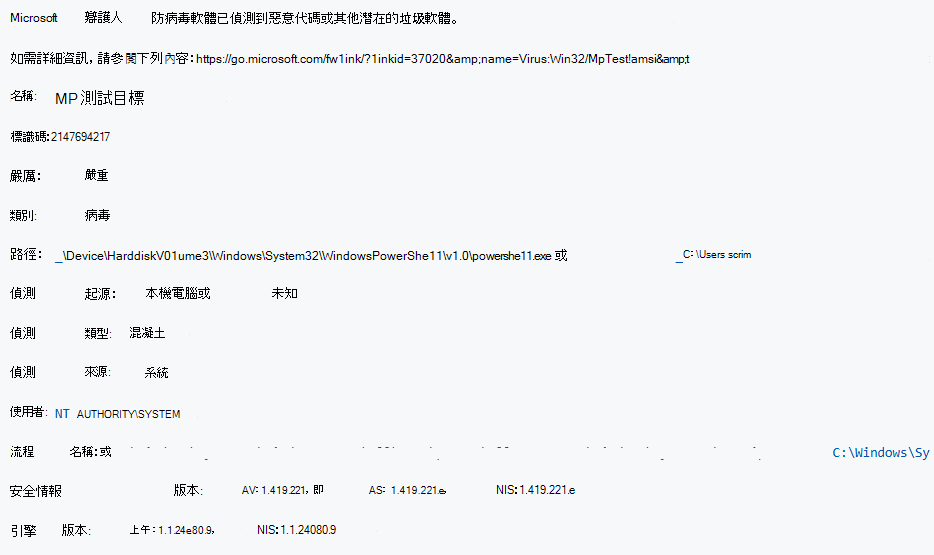

event ID 1116尋找 。 您應該會看到下列資訊:

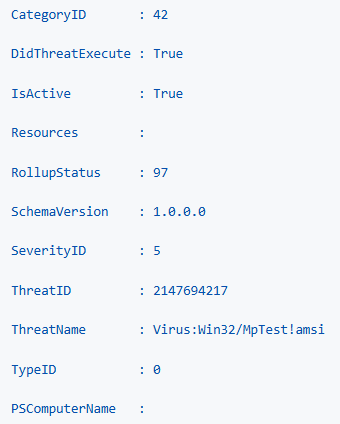

使用 PowerShell

另請參閱

適用於端點的 Microsoft Defender - 示範案例

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。