適用於端點的 Microsoft Defender 中的匯總報告

重要事項

部分資訊與發行前版本產品有關,在正式發行之前可能會實質上進行修改。 Microsoft 對此處提供的資訊,不提供任何明確或隱含的瑕疵擔保。

匯總報告會解決 適用於端點的 Microsoft Defender 中事件報告的條件約束。 匯總報告會擴充訊號報告間隔,以大幅減少報告事件的大小,同時保留基本事件屬性。

適用於端點的 Defender 可減少所收集數據中的雜訊,以改善訊號對雜訊比例,同時平衡產品效能和效率。 它會限制數據收集以維持此平衡。

透過匯總的報告,適用於端點的 Defender 可確保持續收集對調查和威脅搜捕活動有價值的所有重要事件屬性。 它可藉由一小時的擴充報告間隔來執行此作業,以減少報告事件的大小,並啟用有效率但有價值的數據收集。

當匯總報告開啟時,您可以查詢所有支援事件類型的摘要,包括低效力的遙測,以便用於調查和搜捕活動。

必要條件

開啟匯總報告之前,必須符合下列需求:

- 適用於端點的Defender方案2授權

- 啟用進階功能的許可權

匯總報告支援下列專案:

- 用戶端版本:Windows 2411 版和更新版本

- 操作系統:Windows 11 22H2、Windows Server 2022、Windows 11 企業版、Windows 10 20H2、21H1、21H2、Windows Server 版本 20H2 和 Windows Server 2019

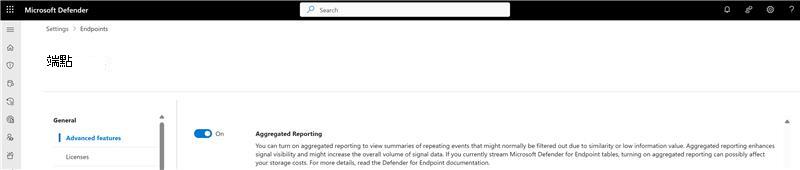

開啟匯總報告

若要開啟匯總報告,請移至 [ 設定 > 端點] > [進階功能]。 切換 匯總報告 功能。

一旦開啟匯總報告,匯總報表最多可能需要七天才能使用。 接著,您可以在功能開啟后開始查詢新數據。

當您關閉匯總報告時,變更需要幾個小時才能套用。 所有先前收集的數據都會保留下來。

查詢匯總報表

匯總報告支援下列事件類型:

| 動作類型 | 進階搜捕數據表 | 裝置時程表簡報 | 屬性 |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} 已建立 {Occurrences} {FilePath} 檔案 | 1.檔案路徑 2。 進程名稱 3。 處理序名稱 |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} 已重新命名 {Occurrences} {FilePath} 檔案 | 1.檔案路徑 2。 進程名稱 3。 處理序名稱 |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} 已修改 {Occurrences} {FilePath} 檔案 | 1.檔案路徑 2。 進程名稱 3。 處理序名稱 |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} 已建立 {Occurrences} {ProcessName} 進程 | 1.起始進程命令行 2。 起始進程SHA1 3。 起始進程檔案路徑 4。 處理命令行 5。 處理SHA1 6。 資料夾路徑 |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} 已建立 {Occurrences} 與 {RemoteIP}:{RemotePort} 的聯機 | 1.起始進程名稱 2。 來源IP 3。 遠端IP 4。 遠端埠 |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} 無法與 {RemoteIP:RemotePort} 建立 {Occurrences} 連線 | 1.起始進程名稱 2。 來源IP 3。 遠端IP 4。 遠端埠 |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occurrences}{UserName}\{DomainName} 的 {LogonType} 登入 | 1.目標用戶名稱 2。 目標使用者 SID 3。 目標功能變數名稱 4。 登入類型 |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occurrences}{LogonType} 登入失敗,由 {UserName}\{DomainName} | 1.目標用戶名稱 2。 目標使用者 SID 3。 目標功能變數名稱 4。 登入類型 |

注意事項

開啟匯總報告可改善訊號可見性,如果您將適用於端點的 Defender 進階搜捕數據表串流至 SIEM 或記憶體解決方案,可能會產生較高的記憶體成本。

若要使用匯總報表查詢新數據:

- 移至 [調查 & 回應>搜捕>自定義偵測規則。

- 檢閱和修改可能受到匯總報告影響的 現有規則和查詢 。

- 必要時,請建立新的自定義規則以納入新的動作類型。

- 移至 [ 進階搜捕 ] 頁面並查詢新數據。

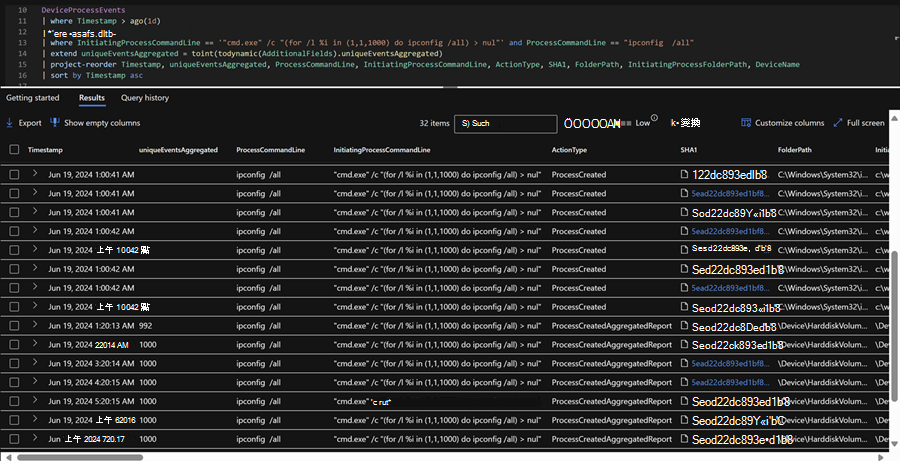

以下是具有匯總報表的進階搜捕查詢結果範例。

進階搜捕查詢範例

您可以使用下列 KQL 查詢,使用匯總報告來收集特定資訊。

查詢雜訊處理活動

下列查詢會醒目提示雜訊處理活動,這些活動可能會與惡意訊號相互關聯。

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

查詢重複登入嘗試失敗

下列查詢會識別重複的登入嘗試失敗。

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

查詢可疑的 RDP 連線

下列查詢會識別可疑的 RDP 連線,這可能表示惡意活動。

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc