Microsoft Defender 防病毒軟體核心的進階技術

適用於:

- Microsoft Defender XDR

- 適用於端點的 Microsoft Defender 方案 2

- 適用於企業的 Microsoft Defender

- 適用於端點的 Microsoft Defender 方案 1

- Microsoft Defender 防毒軟體

- Microsoft Defender 個人

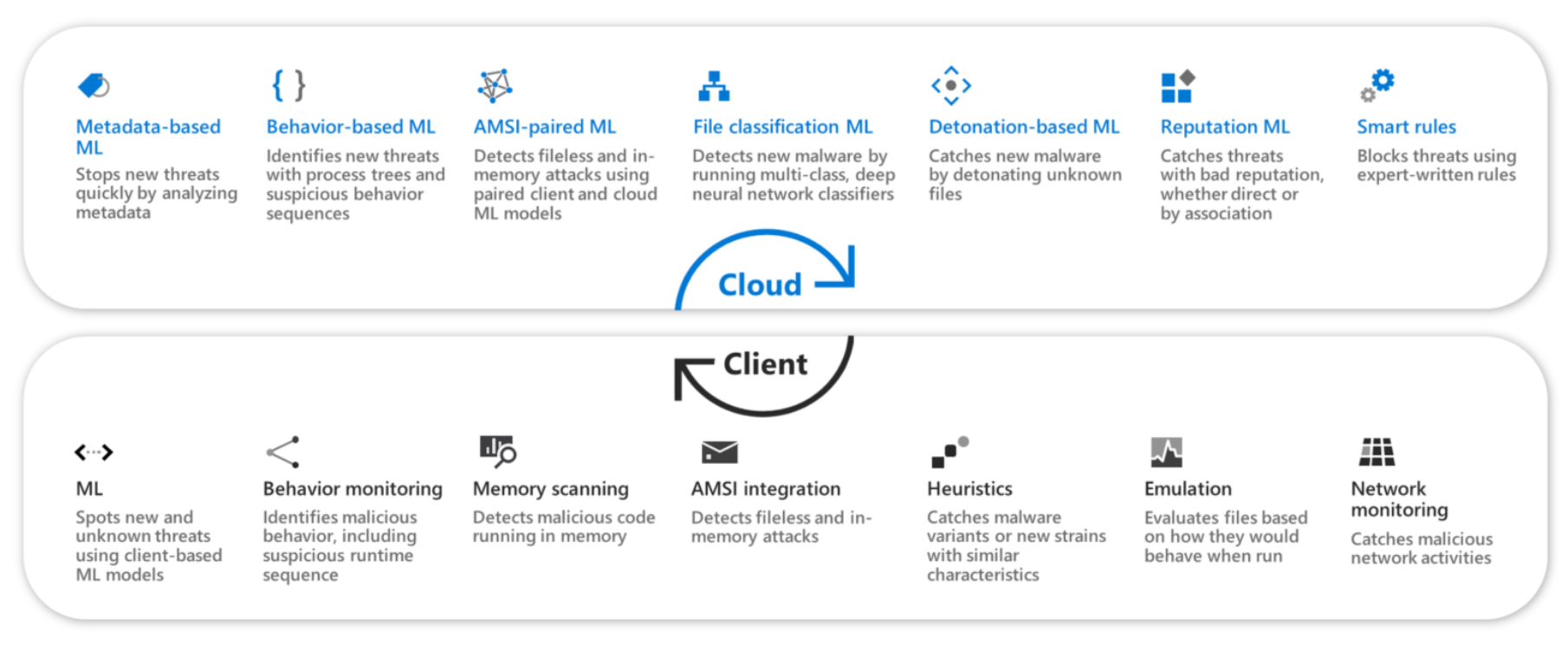

Microsoft Defender 防病毒軟體和導致進階偵測和預防技術的多個引擎,可在多個點偵測和停止各種威脅和攻擊者技術,如下圖所示:

其中許多引擎都內建在用戶端中,並即時提供進階保護來抵禦大部分的威脅。

這些新一代保護引擎提供 業界最佳的 偵測和封鎖功能,並確保保護為:

- 正確:偵測並封鎖常見和複雜的威脅,其中許多是設計來嘗試通過保護。

- 實時:威脅會防止登入裝置、在第一次看見時即時停止,或在最短可能的時間內偵測到並補救, (通常在幾毫秒內) 。

- 智慧型:透過雲端功能、機器學習服務 (ML) ,以及Microsoft領先業界的光纖,保護功能會受到擴充,並更有效地抵禦新的未知威脅。

混合式偵測和保護

Microsoft Defender 防病毒軟體會執行混合式偵測和保護。 這表示,首先會在用戶端裝置上進行偵測和保護,並針對新開發的威脅與雲端搭配使用,進而產生更快速、更有效率的偵測和保護。

當用戶端遇到未知的威脅時,它會將元數據或檔案本身傳送至雲端保護服務,其中更進階的保護會即時檢查新的威脅,並整合來自多個來源的訊號。

| 在用戶端上 | 在雲端中 |

|---|---|

|

機器學習 (ML) 引擎 一組輕量型機器學習模型會在毫秒內做出決策。 這些模型包含針對攻擊者經常濫用的特定文件類型所建置的特殊模型和功能。 範例包括針對可攜式可執行檔建置的模型 (PE) 檔、PowerShell、Office 巨集、JavaScript、PDF 檔案等等。 |

元數據型ML引擎 特製化的 ML 模型,包括文件類型特定模型、功能特定模型,以及敵人強化的 單純模型,分析用戶端所傳送可疑檔案的特徵描述。 堆疊組合分類器結合這些模型的結果,以進行實時決策,以允許或封鎖檔案預先執行。 |

|

行為監視引擎 行為監視引擎會監視執行後的潛在攻擊。 它會觀察進程行為,包括運行時間的行為順序,以根據預先決定的規則來識別和封鎖特定類型的活動。 |

行為型 ML 引擎 用戶端上會監視可疑的行為順序和進階攻擊技術,作為使用即時雲端 ML 模型分析進程樹狀結構行為的觸發程式。 受監視的攻擊技術會跨越攻擊鏈結,從惡意探索、提高許可權和持續性一直延伸到橫向移動和外流。 |

|

記憶體掃描引擎 此引擎會掃描執行中進程所使用的記憶體空間,以公開可能透過程式代碼模糊化隱藏的惡意行為。 |

反惡意代碼掃描介面 (AMSI) 配對的 ML 引擎 用戶端和雲端模型配對會在執行前和執行後執行腳本行為的進階分析,以攔截無檔案和記憶體內部攻擊等進階威脅。 這些模型包含涵蓋之每個腳本引擎的一組模型,包括 PowerShell、JavaScript、VBScript 和 Office VBA 巨集。 整合包括腳本引擎上的動態內容呼叫和/或行為檢測。 |

|

AMSI 整合引擎 深層應用程式內整合引擎可讓您透過 AMSI偵測無檔案和記憶體內部攻擊,進而使程式代碼模糊化失敗。 此整合會封鎖腳本客戶端的惡意行為。 |

檔案分類 ML 引擎 多類別的深度類神經網路分類器會檢查完整的檔案內容,為需要更多分析的攻擊提供額外的防禦層。 可疑的檔案會從執行中保留,並提交至雲端保護服務進行分類。 在幾秒內,完整內容深度學習模型會產生分類,並回復用戶端以允許或封鎖檔案。 |

|

啟發學習法引擎 啟發式規則會識別具有已知惡意特性相似性的檔案特性,以攔截新威脅或已修改版本的已知威脅。 |

以防雷方式的 ML 引擎 可疑的檔案會在沙盒中遭到偵測。 深度學習分類器會分析觀察到的行為,以封鎖攻擊。 |

|

模擬引擎 模擬引擎會動態解壓縮惡意代碼,並檢查其在運行時間的行為。 在模擬期間動態模擬內容和掃描行為,以及模擬結束時的記憶體內容會使惡意代碼包裝程序失敗,並公開多型惡意代碼的行為。 |

信譽 ML 引擎 系統會查詢來自Microsoft網域專家信譽來源和模型,以封鎖與惡意或可疑 URL、網域、電子郵件和檔案連結的威脅。 來源包括適用於 URL 信譽模型的 Windows Defender SmartScreen,以及電子郵件附件專家知識的 適用於 Office 365 的 Defender,以及其他透過 Microsoft Intelligent Security Graph 的Microsoft服務。 |

|

網路引擎 系統會檢查網路活動,以找出並停止來自威脅的惡意活動。 |

智慧型規則引擎 專家撰寫的智慧型手機規則會根據研究人員專業知識和威脅的集體知識來識別威脅。 |

|

CommandLine 掃描引擎 此引擎會先掃描所有進程的命令行,再執行。 如果發現進程的命令行是惡意的,則會封鎖其執行。 |

CommandLine ML 引擎 多個進階 ML 模型會掃描雲端中的可疑命令行。 如果發現命令行是惡意的,雲端會傳送訊號給用戶端,以封鎖對應的進程啟動。 |

如需詳細資訊, 請參閱 Microsoft 365 Defender 示範 2023 MITRE Engenuity ATT&CK® 評估:企業版中 100% 的保護涵蓋範圍。

新一代保護如何與其他適用於端點的Defender功能搭配運作

結合受攻擊面縮小,包括硬體型隔離、應用程控、惡意探索保護、網路保護、受控資料夾存取、受攻擊面縮小規則和網路防火牆等進階功能,新一代保護引擎可提供 適用於端點的 Microsoft Defender的預先探索功能,在攻擊滲透裝置和危害網路之前先停止攻擊。

作為Microsoft深層防禦解決方案的一部分,這些引擎的優異效能會累積到 適用於端點的 Microsoft Defender 統一的端點保護,其中防病毒軟體偵測和其他新一代保護功能會擴充端點偵測和回應、自動化調查和補救、進階搜捕 威脅與弱點管理、受控威脅搜捕服務和其他功能。

這些保護可透過 Microsoft Defender 全面偵測回應 進一步放大,Microsoft現代化工作場所的全方位端對端安全性解決方案。 透過跨Microsoft安全性技術的訊號共用和補救協調流程,Microsoft Defender 全面偵測回應 保護身分識別、端點、電子郵件和數據、應用程式和基礎結構。

記憶體保護和記憶體掃描

Microsoft Defender 防病毒軟體 (MDAV) 提供不同引擎的記憶體保護:

| 用戶端 | 雲端 |

|---|---|

| 行為監視 | 以行為為基礎的機器學習服務 |

| AMSI) 整合 (反惡意代碼掃描介面 | AMSI 配對的 Machine Learning |

| 模擬 | 以內建的機器學習服務 |

| 記憶體掃描 | 不適用 |

另一個有助於防止記憶體型攻擊的額外層級是使用受攻擊面縮小 (ASR) 規則 – 封鎖 Office 應用程式將程式代碼插入其他進程。 如需詳細資訊,請參閱 封鎖 Office 應用程式將程式代碼插入其他進程。

常見問題集

每個月 Microsoft Defender 防病毒軟體封鎖多少個惡意代碼威脅?

Microsoft Defender 防病毒軟體記憶體保護有何説明?

請參閱使用適用於端點的 Windows Defender 偵測反射 DLL 載入,以瞭解防病毒軟體記憶體攻擊保護有説明 Microsoft Defender 一種方式。

您是否全都在一個特定地理區域中專注於偵測/預防?

否,我們位於美洲、EMEA 和 APAC) (所有地理區域。

您是否全都專注於特定產業?

我們著重於每個產業。

您的偵測/保護是否需要人類分析師?

當您進行畫筆測試時,您應該要求在沒有任何人類分析師參與偵測/保護的地方,以查看實際的防病毒軟體引擎如何 (預先) 有效性,以及人類分析師參與的個別機制。 您可以新增 Microsoft Defender XDR 專家 受控擴充偵測和響應服務,以增強您的SOC。

這些引擎的 持續反覆增強 功能,在攔截惡意代碼和攻擊方法的最新壓力時,會越來越有效。 這些增強功能會以 業界測試中一致的最高分數顯示,但更重要的是,轉譯成 已停止的威脅和惡意代碼攻擊 , 以及更多客戶受到保護。