使用 PingOne 作為識別提供者 (IdP) ,為任何 Web 應用程式部署條件式存取應用程控

您可以在 Microsoft Defender for Cloud Apps 中設定工作階段控制件,以使用任何 Web 應用程式和任何非Microsoft IdP。 本文說明如何將應用程式會話從 PingOne 路由至即時會話控件的 Defender for Cloud Apps。

在本文中,我們將使用 Salesforce 應用程式作為設定為使用 Defender for Cloud Apps 工作階段控件的 Web 應用程式範例。 若要設定其他應用程式,請根據其需求執行相同的步驟。

必要條件

您的組織必須具有下列授權,才能使用條件式存取應用程控:

- 單一登錄) 所需的相關 PingOne 授權 (

- Microsoft Defender for Cloud Apps

使用 SAML 2.0 驗證通訊協定的應用程式現有 PingOne 單一登入設定

使用 PingOne 做為 IdP,為您的應用程式設定工作階段控制件

使用下列步驟,將 Web 應用程式會話從 PingOne 路由傳送至 Defender for Cloud Apps。

注意事項

您可以使用下列其中一種方法,設定 PingOne 所提供的應用程式 SAML 單一登入資訊:

- 選項 1:上傳應用程式的 SAML 元資料檔案。

- 選項 2:手動提供應用程式的 SAML 資料。

在下列步驟中,我們將使用選項 2。

步驟 1: 取得應用程式的 SAML 單一登入設定

步驟 2:使用您應用程式的 SAML 資訊設定 Defender for Cloud Apps

步驟 3: 在 PingOne 中建立自定義應用程式

步驟 4:使用 PingOne 應用程式的資訊設定 Defender for Cloud Apps

步驟 5: 在 PingOne 中完成自定義應用程式

步驟 6:在 Defender for Cloud Apps 中取得應用程式變更

步驟 7: 完成應用程式變更

步驟 8:在 Defender for Cloud Apps 中完成設定

步驟 1:取得應用程式的 SAML 單一登入設定

在 Salesforce 中,流覽至 [設定設定>>>身分識別單一 Sign-On 設定]。

在 [單一 Sign-On 設定] 下,選取現有 SAML 2.0 組態的名稱。

![選取 [Salesforce SSO 設定]。](media/proxy-idp-pingone/idp-pingone-sf-select-sso-settings.png)

在 [SAML 單一登入設定] 頁面上,記下 Salesforce 登入 URL。 You'll need this later.

注意事項

如果您的應用程式提供 SAML 憑證,請下載憑證檔案。

![選取 [Salesforce SSO 登入 URL]。](media/proxy-idp-pingone/idp-pingone-sf-copy-saml-sso-login-url.png)

步驟 2:使用應用程式的 SAML 資訊設定 Defender for Cloud Apps

在 Microsoft Defender 入口網站中,選取 [設定]。 然後選擇 [雲端應用程式]。

在 [ 連線的應用程式] 底下,選 取 [條件式存取應用程控應用程式]。

選取 [+新增],然後在彈出視窗中選取您要部署的應用程式,然後選取 [ 啟動精靈]。

在 [應用程式資訊] 頁面上, 選取 [手動填入數據],在 [判斷 提示取用者服務 URL ] 中輸入您稍早記下的 Salesforce 登入 URL ,然後選取 [ 下一步]。

注意事項

如果您的應用程式提供 SAML 憑證,請選 取 [使用 <app_name> SAML 憑證 ],然後上傳憑證檔案。

步驟 3:在 PingOne 中建立自定義應用程式

繼續之前,請使用下列步驟從現有的 Salesforce 應用程式取得資訊。

在 PingOne 中,編輯您現有的 Salesforce 應用程式。

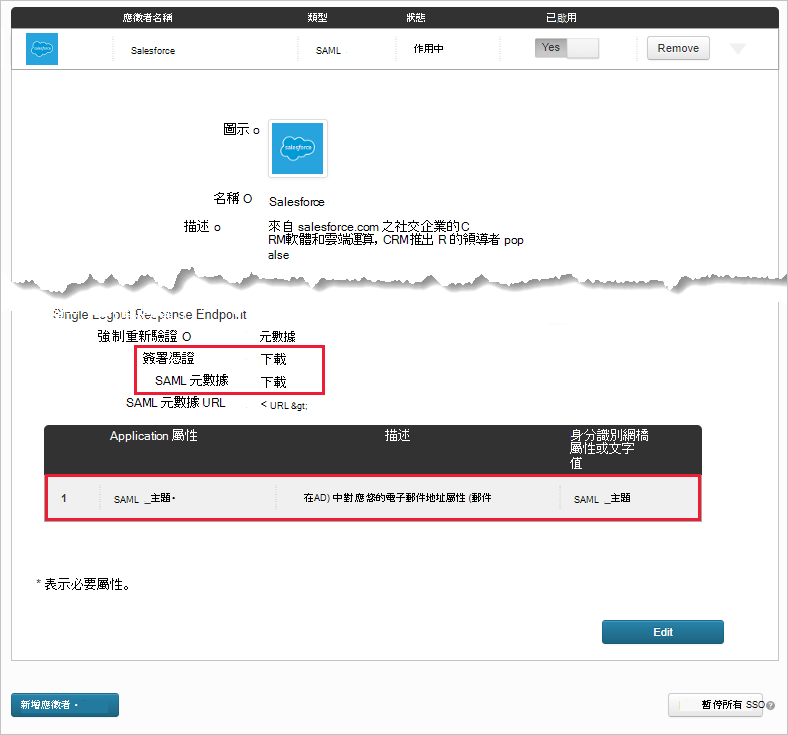

在 [SSO 屬性對應] 頁面上,記下 SAML_SUBJECT 屬性和值,然後下載簽署憑證和 SAML 中繼資料 檔案。

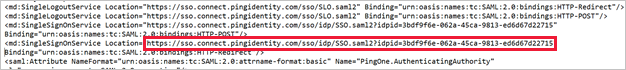

開啟 SAML 元數據檔案,並記下 PingOne SingleSignOnService 位置。 You'll need this later.

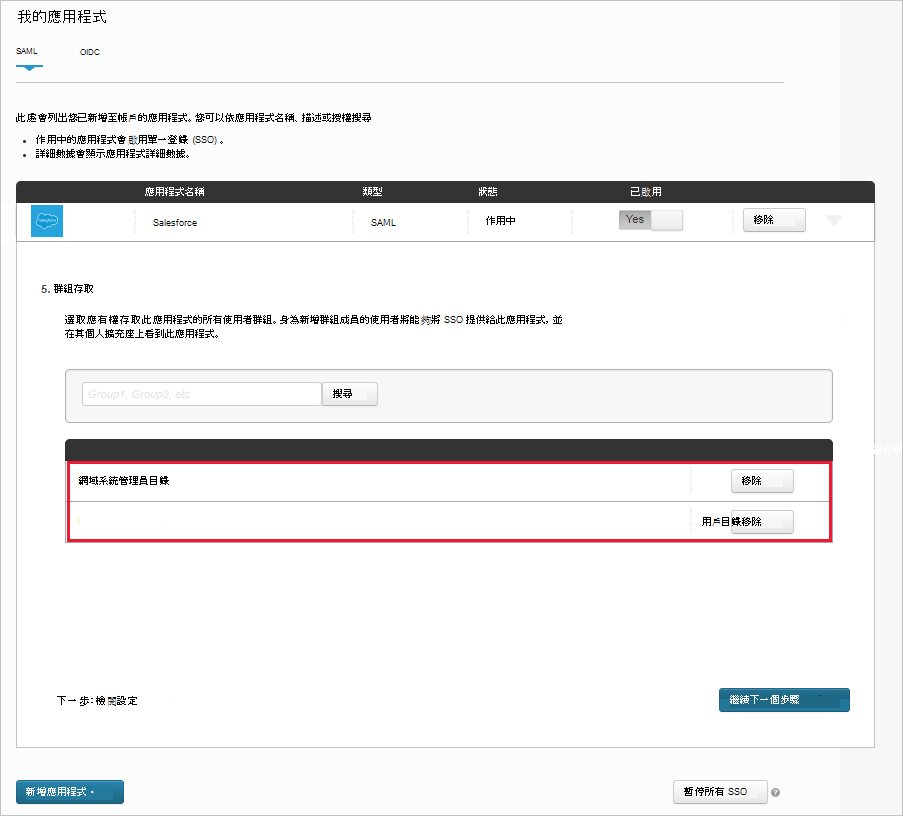

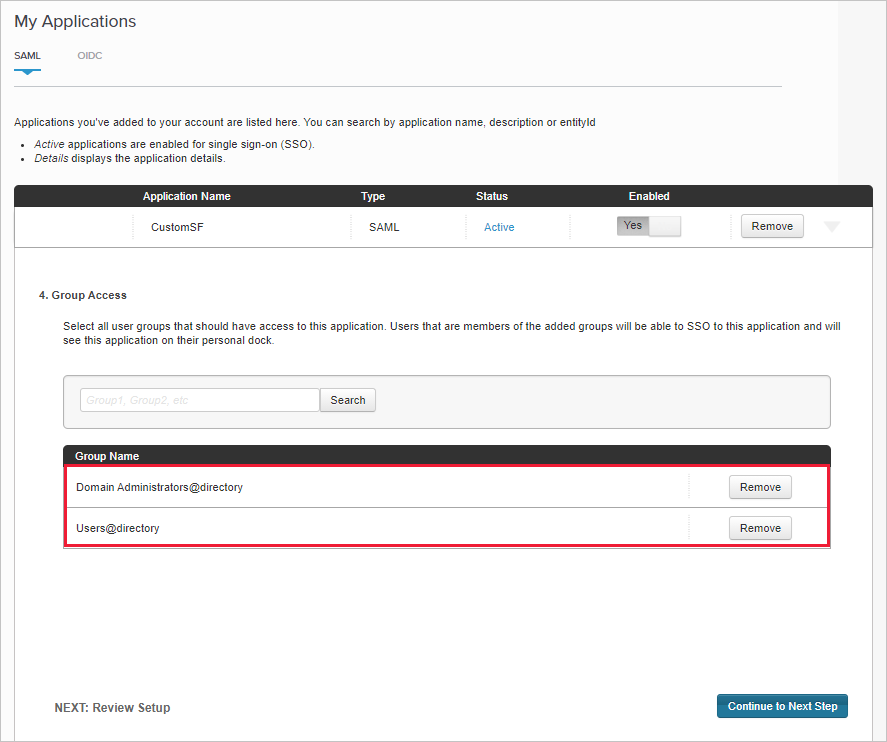

在 [ 群組存取] 頁面上,記下指派的群組。

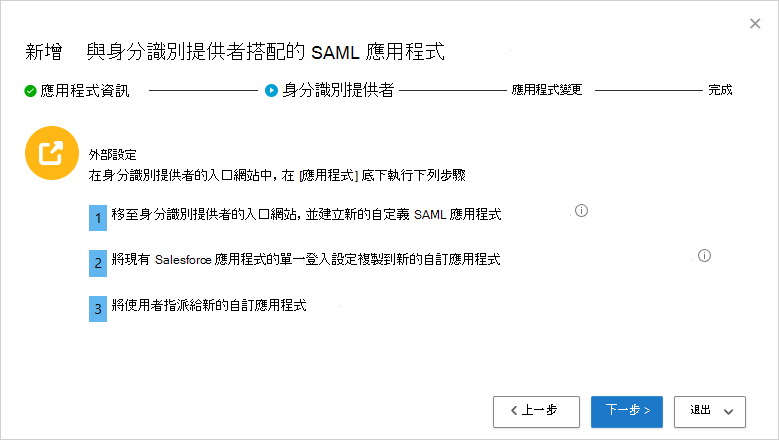

然後使用 [使用 身分識別提供者新增 SAML 應用程式] 頁面中的指示,在 IdP 的入口網站中設定自定義應用程式。

注意事項

設定自定義應用程式可讓您使用存取和會話控制來測試現有的應用程式,而不需要變更組織目前的行為。

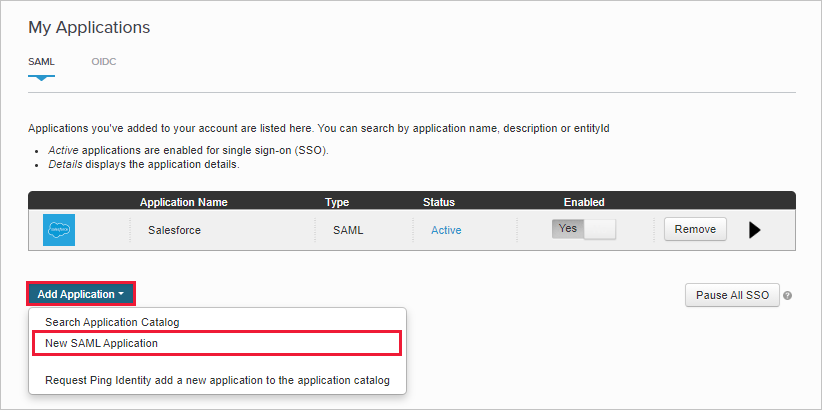

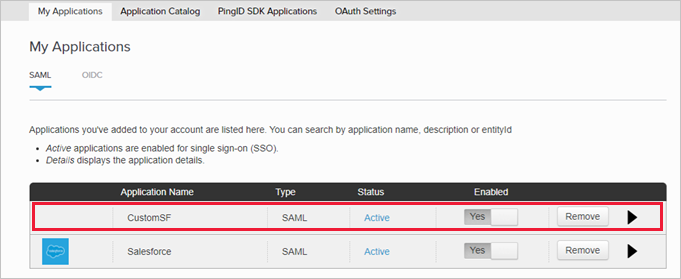

建立新 SAML 應用程式。

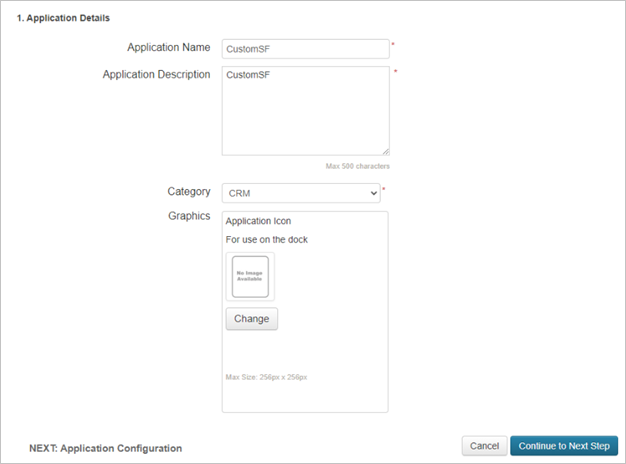

在 [ 應用程式詳細數據 ] 頁面上,填寫窗體,然後選取 [ 繼續到下一個步驟]。

提示

使用可協助您區分自定義應用程式和現有 Salesforce 應用程式的應用程式名稱。

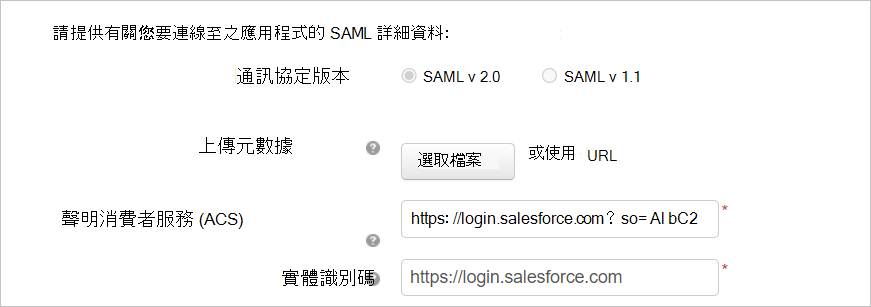

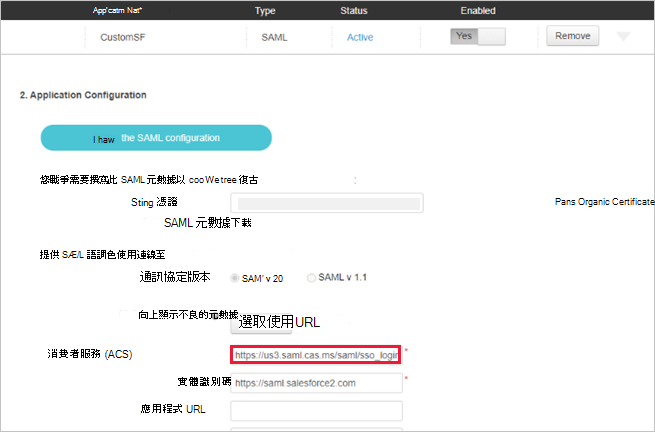

在 [ 應用程式組態] 頁面上,執行下列動作,然後選取 [ 繼續到下一個步驟]。

- 在 [判斷 提示取用者服務 (ACS) ] 字段中,輸入您稍早記下的 Salesforce 登入 URL 。

- 在 [ 實體標識符] 字段中,輸入以 開頭的唯一標識符

https://。 請確定這與結束的 Salesforce PingOne 應用程式設定不同。 - 記下 實體標識碼。 You'll need this later.

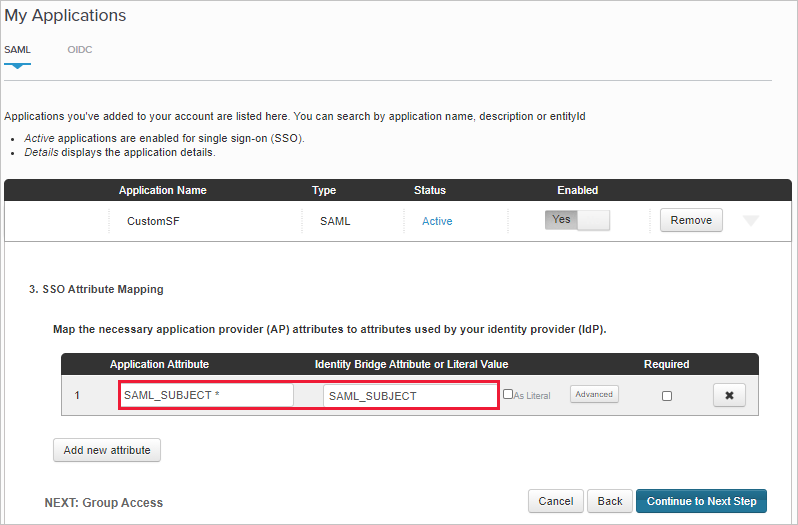

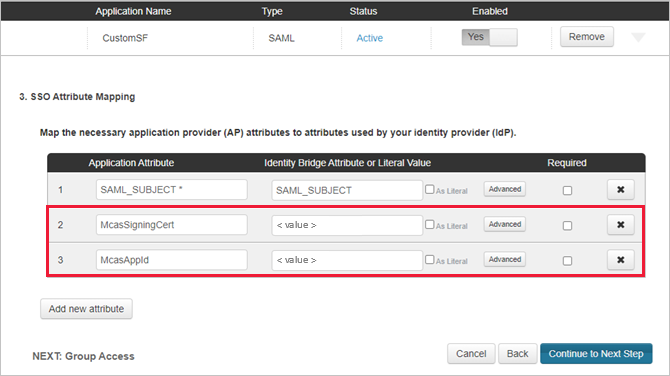

在 [SSO 屬性對應 ] 頁面上,新增您稍早記下的現有 Salesforce 應用程式 SAML_SUBJECT 屬性和值,然後選取 [ 繼續到下一個步驟]。

在 [ 群組存取] 頁面上,新增您稍早記下的現有 Salesforce 應用程式群組,並完成設定。

步驟 4:使用 PingOne 應用程式的資訊設定 Defender for Cloud Apps

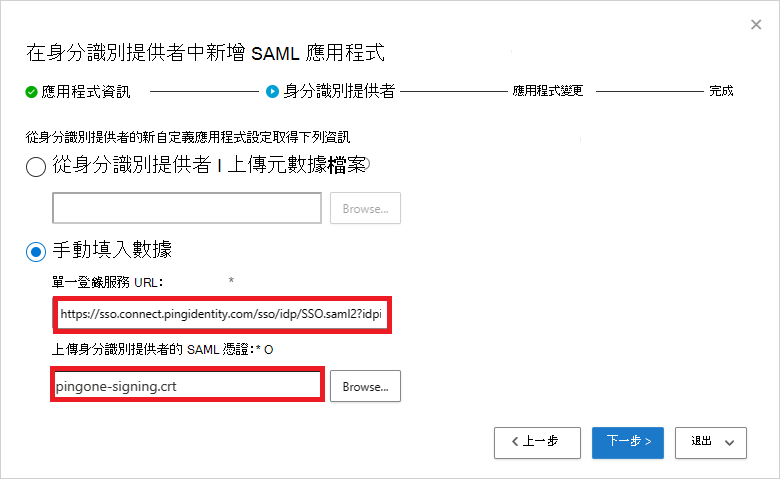

回到 [Defender for Cloud Apps 識別提供者] 頁面,選取 [下一步] 繼續進行。

在下一個頁面上,選取 [ 手動填入數據]、執行下列動作,然後選取 [ 下一步]。

- 針對判斷 提示取用者服務 URL,輸入您稍早記下的 Salesforce 登入 URL 。

- 選 取 [上傳識別提供者的 SAML 憑證 ],然後上傳您稍早下載的憑證檔案。

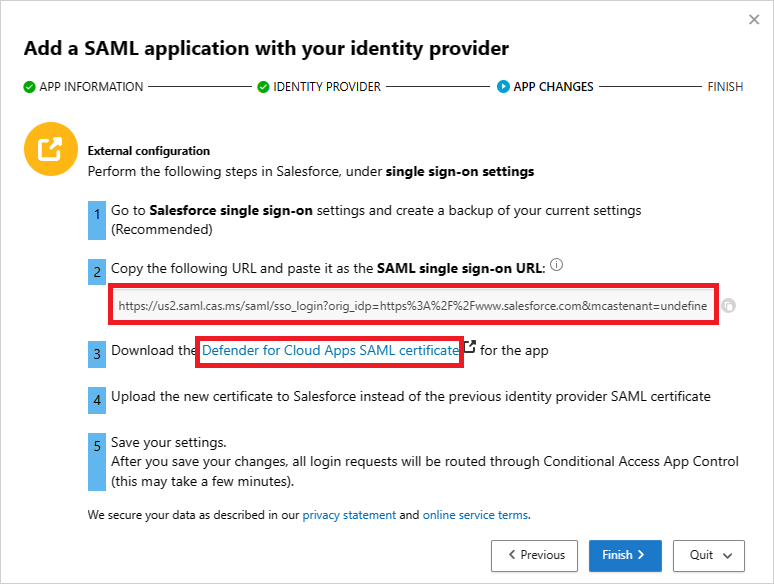

在下一個頁面上,記下下列資訊,然後選取 [ 下一步]。 您稍後將需要這些資訊。

- 適用於雲端的 Defender 應用程式單一登入 URL

- 適用於雲端的 Defender 應用程式屬性和值

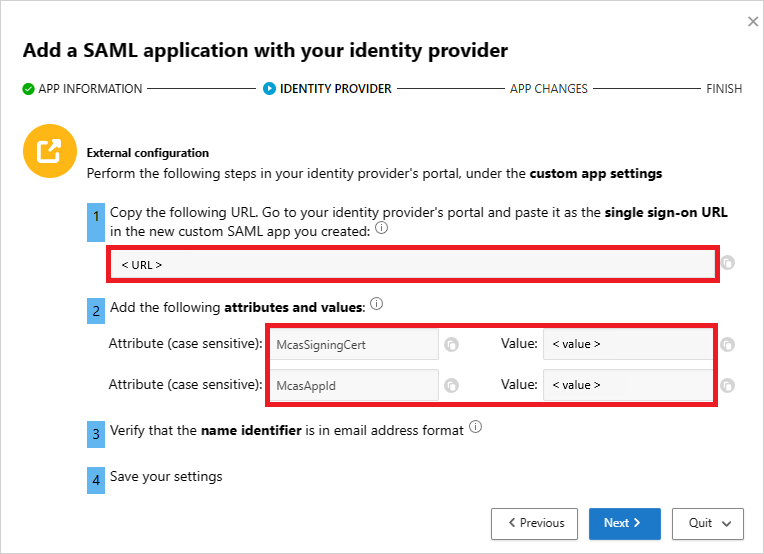

步驟 5:在 PingOne 中完成自定義應用程式

在 PingOne 中,找出並編輯自定義 Salesforce 應用程式。

在 [判斷提示取用者服務 (ACS) ] 字段中,將 URL 取代為您稍早記下的 Defender for Cloud Apps 單一登錄 URL,然後選取 [下一步]。

將您稍早記下的 Defender for Cloud Apps 屬性和值新增至應用程式的屬性。

儲存您的設定。

步驟 6:在 Defender for Cloud Apps 中取得應用程式變更

回到 [Defender for Cloud Apps 應用程式變更] 頁面,執行下列動作,但不要選取 [完成]。 您稍後將需要這些資訊。

- 複製 Defender for Cloud Apps SAML 單一登錄 URL

- 下載 Defender for Cloud Apps SAML 憑證

步驟 7:完成應用程式變更

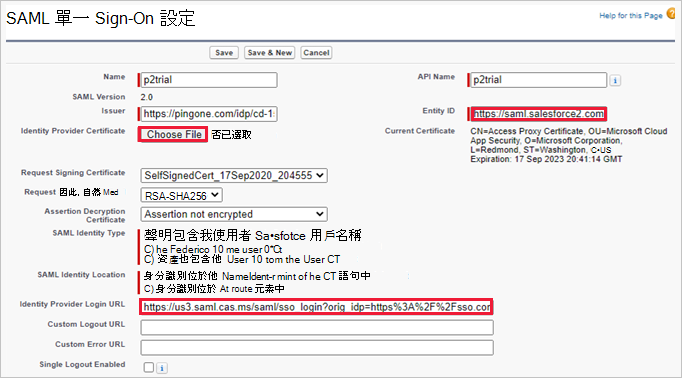

在 Salesforce 中,流覽至 [設定>設定>>身分識別單一 Sign-On 設定],然後執行下列動作:

建議:建立目前設定的備份。

將 [識別提供者登入 URL] 域值取代為您稍早記下的 Defender for Cloud Apps SAML 單一登錄 URL。

上傳您稍早下載 Defender for Cloud Apps SAML 憑證。

用前面記錄的 PingOne 自訂應用程式實體 ID 替換 [實體 ID] 欄位值。

選取 [儲存]。

注意事項

Defender for Cloud Apps SAML 憑證的有效期為一年。 到期之後,必須產生新的憑證。

步驟 8:在 Defender for Cloud Apps 中完成設定

- 回到 [Defender for Cloud Apps 應用程式變更] 頁面,選取 [完成]。 完成精靈之後,此應用程式的所有相關聯登入要求都會透過條件式存取應用程控來路由傳送。

相關內容

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證。