在應用程式控管中建立應用程式原則

除了一組內建的功能來偵測異常應用程式行為並根據機器學習演算法產生警示,應用程式控管中的原則可讓您:

指定應用程式控管警示您應用程式行為以進行自動或手動補救的條件。

為您的組織強制執行應用程式合規性政策。

使用應用程式控管為連線至 Microsoft 365、Google Workspace 和 Salesforce 的應用程式建立 OAuth 原則。

建立適用於 Microsoft Entra ID的 OAuth 應用程式原則

針對連線到 Microsoft Entra ID 的應用程式,請從可自定義的提供的範本建立應用程式原則,或建立您自己的自定義應用程式原則。

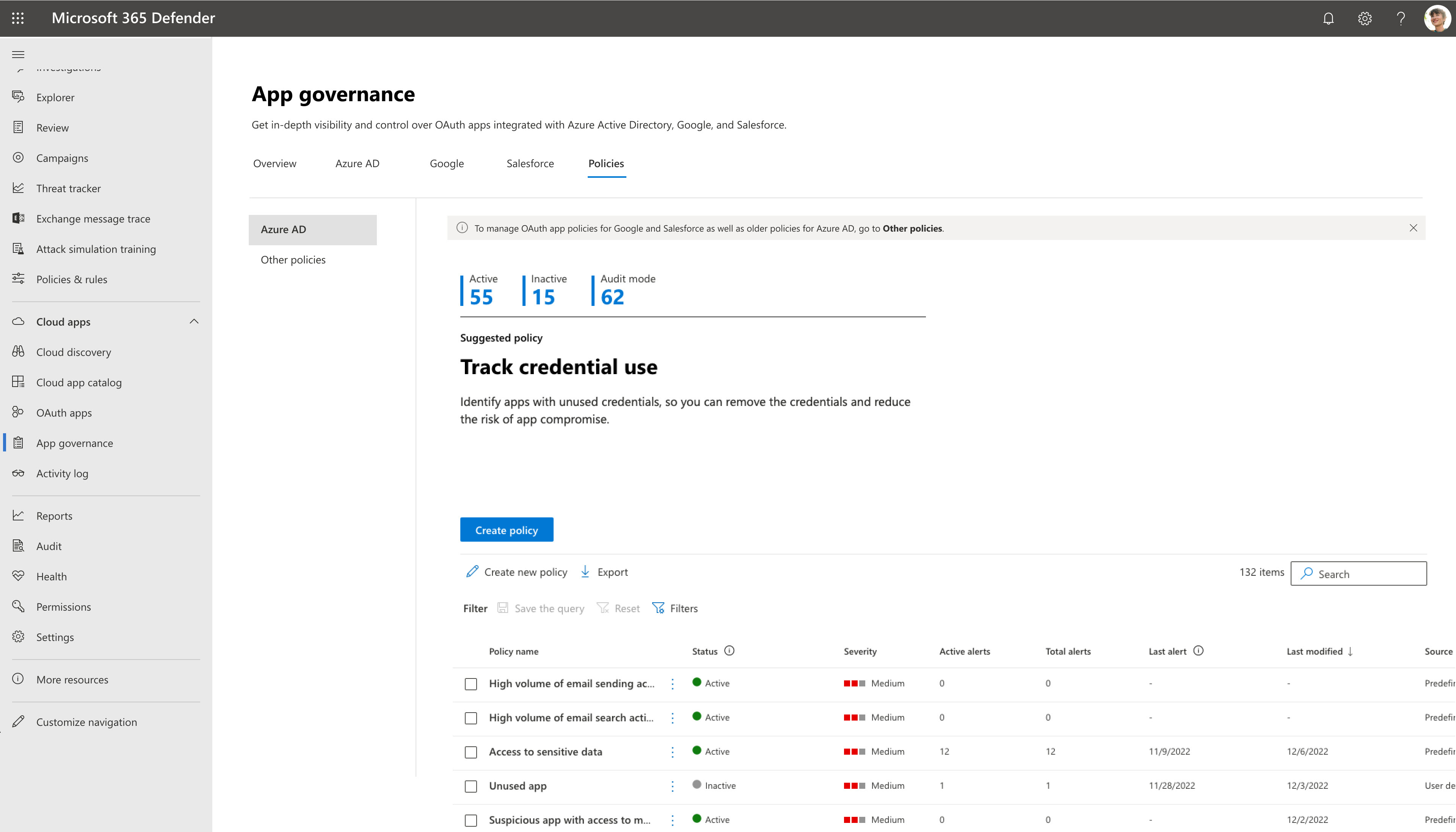

若要為 Azure AD 應用程式建立新的應用程式原則,請移至 Microsoft Defender 全面偵測回應>App 控管>原則>Azure AD。

例如:

選取 [ 建立新原則 ] 選項,然後執行下列其中一個步驟:

- 若要從範本建立新的應用程式原則,請選擇相關的範本類別,後面接著該類別中的範本。

- 若要建立自定義原則,請選取 [自定義] 類別。

例如:

![[選擇原則範本] 頁面的螢幕快照。](media/app-governance/app-governance-create-policy.png)

應用程式原則範本

若要根據應用程式原則範本建立新的應用程式原則,請在 [選擇應用程式原則範本頁面] 上,選取應用程式範本的類別、選取範本的名稱,然後選取 [下一步]。

下列各節說明應用程式原則範本類別。

使用情況

下表列出支援針對應用程式使用量產生警示的應用程式控管範本。

| 範本名稱 | 描述 |

|---|---|

| 具有高數據使用量的新應用程式 | 使用 Microsoft Graph 和 EWS API 尋找已上傳或下載大量數據的新註冊應用程式。 此原則會檢查下列條件:

|

| 使用者增加 | 尋找用戶數目可大幅增加的應用程式。 此原則會檢查下列條件:

|

權限

下表列出支援產生應用程式許可權警示的應用程式控管範本。

| 範本名稱 | 描述 |

|---|---|

| 權限過高的應用程式 | 尋找具有未使用Microsoft 圖形 API許可權的應用程式。 這些應用程式已獲得定期使用可能不需要的許可權。 |

| 新的高許可權應用程式 | 尋找已授與寫入許可權的新註冊應用程式,以及Microsoft Graph 和其他常見Microsoft第一方 API 的其他強大許可權。 此原則會檢查下列條件:

|

| 具有非 圖形 API 許可權的新應用程式 | 尋找具有非圖形 API 許可權的新註冊應用程式。 如果這些應用程式存取的 API 收到有限的支援和更新,這些應用程式可能會讓您面臨風險。 此原則會檢查下列條件:

|

認證

下表列出支持針對 Microsoft 365 認證產生警示的應用程式控管範本。

| 範本名稱 | 描述 |

|---|---|

| 新的未認證應用程式 | 尋找沒有發行者證明或Microsoft 365 認證的新註冊應用程式。 此原則會檢查下列條件:

|

自訂原則

當您需要執行尚未由其中一個內建範本完成的工作時,請使用自訂應用程式原則。

- 若要建立新的自定義應用程式原則,請先在 [原則] 頁面上選取 [建立新原則]。 在 [選擇應用程式原則範本頁面] 上,選取 [自訂] 類別、[自訂原則] 範本,然後選取 [下一步]。

在 [ 名稱和描述 ] 頁面上,設定下列設定:

- 原則名稱

- 原則描述

- 選取設定此原則所產生警示嚴重性之原則嚴重性。

- 高

- 中

- 低

在 [選擇原則設定和條件] 頁面上,針對 [選擇此原則適用的應用程式],選取:

- 所有應用程式

- 選擇特定應用程式

- 所有應用程式除外

如果您選擇特定應用程式或此原則以外的所有應用程式,請選取 [ 新增應用程式 ],然後從清單中選取所需的應用程式。 在 [ 選擇應用程式] 窗格中,您可以選取套用此原則的多個應用程式,然後選取 [ 新增]。 當您滿意清單時,請選取 [ 下一步 ]。

選取 [編輯條件]。 選取 [新增條件] ,然後從列表中選擇條件。 設定所選條件所需的臨界值。 重複以新增更多條件。 選 取 [儲存 ] 以儲存規則,當您完成新增規則時,請選取 [ 下一步]。

注意事項

某些原則條件僅適用於存取 圖形 API 許可權的應用程式。 評估僅存取非 Graph API 的應用程式時,應用程式控管會略過這些原則條件,並繼續只檢查其他原則條件。

以下是自訂應用程式原則的可用條件:

條件 已接受條件值 描述 其他資訊 註冊年齡 在過去 X 天內 從目前日期起,已註冊到指定期間內 Microsoft Entra ID 的應用程式 認證 沒有認證、發行者證明、Microsoft 365 認證 Microsoft 365 認證、具有發行者證明報告,或兩者皆無的應用程式 Microsoft 365 認證架構概觀 發行者已驗證 是或否 已驗證發行者的應用程式 發行者驗證 僅限 Graph () 的應用程式許可權 從清單中選取一或多個 API 許可權 具有已直接授與特定 圖形 API許可權的應用程式 Microsoft Graph 權限參考資料 僅限 Graph (委派的許可權) 從清單中選取一或多個 API 許可權 具有使用者所提供特定 圖形 API許可權的應用程式 Microsoft Graph 權限參考資料 高度特殊許可權 是或否 具有相對強大許可權來Microsoft Graph 和其他常見Microsoft第一方 API 的應用程式 以 Defender for Cloud Apps 所使用之相同邏輯為基礎的內部指定。 僅限特殊權限 (圖形) 是或否 具有未使用 圖形 API許可權的應用程式 授與比這些應用程式使用權限更多的應用程式。 非圖形 API 權限 是或否 具有非圖形 API 許可權的應用程式。 如果這些應用程式存取的 API 收到有限的支援和更新,這些應用程式可能會讓您面臨風險。 資料使用量 每天下載和上傳的數據大於 X GB 使用 Graph 和 EWS API 讀取和寫入超過指定資料量的應用程式Microsoft 數據使用量趨勢 相較於前一天,資料使用量增加 X % 相較於前一天,使用 Microsoft Graph 和 EWS API 讀取和寫入數據的應用程式已增加指定的百分比 僅限 Graph (API 存取) 每天大於 X API 呼叫 在一天中進行指定數目的 圖形 API呼叫的應用程式 僅限 Graph (API 存取趨勢) 相較於前一天,API 呼叫增加 X % 相較於前一天,其 圖形 API呼叫數目已增加指定百分比的應用程式 同意的用戶數目 (大於或小於) X 已同意的使用者 已獲得超過或少於指定之用戶數目的同意應用程式 增加同意使用者 過去 90 天內的使用者增加 X % 過去 90 天內同意用戶數目超過指定百分比的應用程式 指定的優先順序帳戶同意 是或否 已獲得優先使用者同意的應用程式 具有優先帳戶的使用者。 同意用戶的名稱 從清單中選取使用者 已獲得特定使用者同意的應用程式 同意使用者的角色 從清單中選取角色 已由具有特定角色的使用者同意的應用程式 已允許多個選取項目。

此清單中應提供具有指派成員的任何 Microsoft Entra 角色。存取的敏感度標籤 從清單中選取一或多個敏感度標籤 過去 30 天內使用特定敏感度標籤取資料的應用程式。 僅限 (Graph 存取的服務) Exchange 和/或 OneDrive 和/或 SharePoint 和/或 Teams 已使用 Microsoft Graph 和 EWS API 存取 OneDrive、SharePoint 或 Exchange Online 的應用程式 已允許多個選取項目。 僅限 Graph (錯誤率) 過去七天內的錯誤率大於 X% 過去七天內 圖形 API 錯誤率大於指定百分比的應用程式 應用程式來源 外部或內部 源自租用戶內或在外部租用戶中註冊的應用程式 此應用程式原則必須符合所有指定的條件,才能產生警示。

當您完成指定條件時, 請選取 [儲存],然後選取 [ 下一步]。

在 [定義原則動作] 頁面上,如果您希望應用程式控管在根據此原則產生警示時停用應用程式,請選取 [停用應用程式],然後選取 [下一步]。 因為原則可能會影響使用者和合法應用程式的使用,所以套用動作時請小心。

在 [定義原則狀態] 頁面,選取其中一個選項:

- 稽核模式:系統會評估原則,但不會發生設定的動作。 稽核模式原則會顯示在清單中的 [稽核] 狀態。 您應該使用稽核模式來測試新的原則。

- [作用中]:會評估原則,並會發生已設定的動作。

- 非使用中:不會評估原則,且不會發生設定的動作。

請仔細檢查您自訂原則的所有參數。 當您滿意時,請選取 [ 提交 ]。 您也可以在任何設定底下選取 [編輯],以返回並變更設定。

測試並監視您的新應用程式原則

現在您的應用程式原則已建立,您應該在 [原則 ] 頁面上 進行監視,以確保在測試期間註冊預期的作用中警示數目和警示總數。

如果警示數目是意外的低值,請編輯應用程式原則的設定,確保您在設定其狀態之前已正確設定。

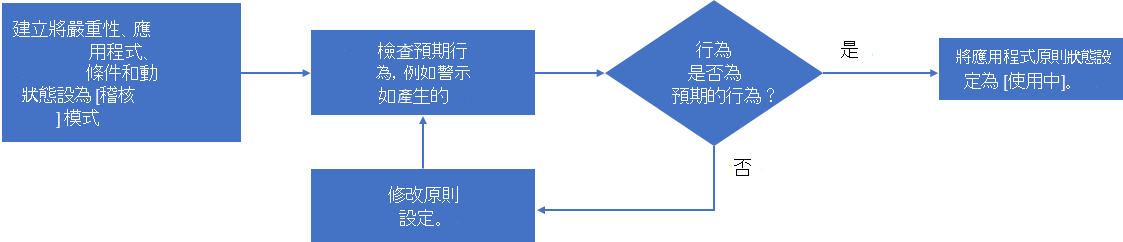

以下是建立新原則、測試原則,然後讓它成為作用中的程式範例:

- 建立新原則,將嚴重性、應用程式、條件和動作設定為初始值,且狀態設定為 [稽核模式]。

- 檢查預期的行為,例如已產生的警示。

- 如果行為並非預期,請視需要編輯原則應用程式、條件和動作設定,並返回步驟 2。

- 如果這是預期的行為,請編輯該原則,並將其狀態變更為 [作用中]。

例如,下列流程圖顯示所涉及的步驟:

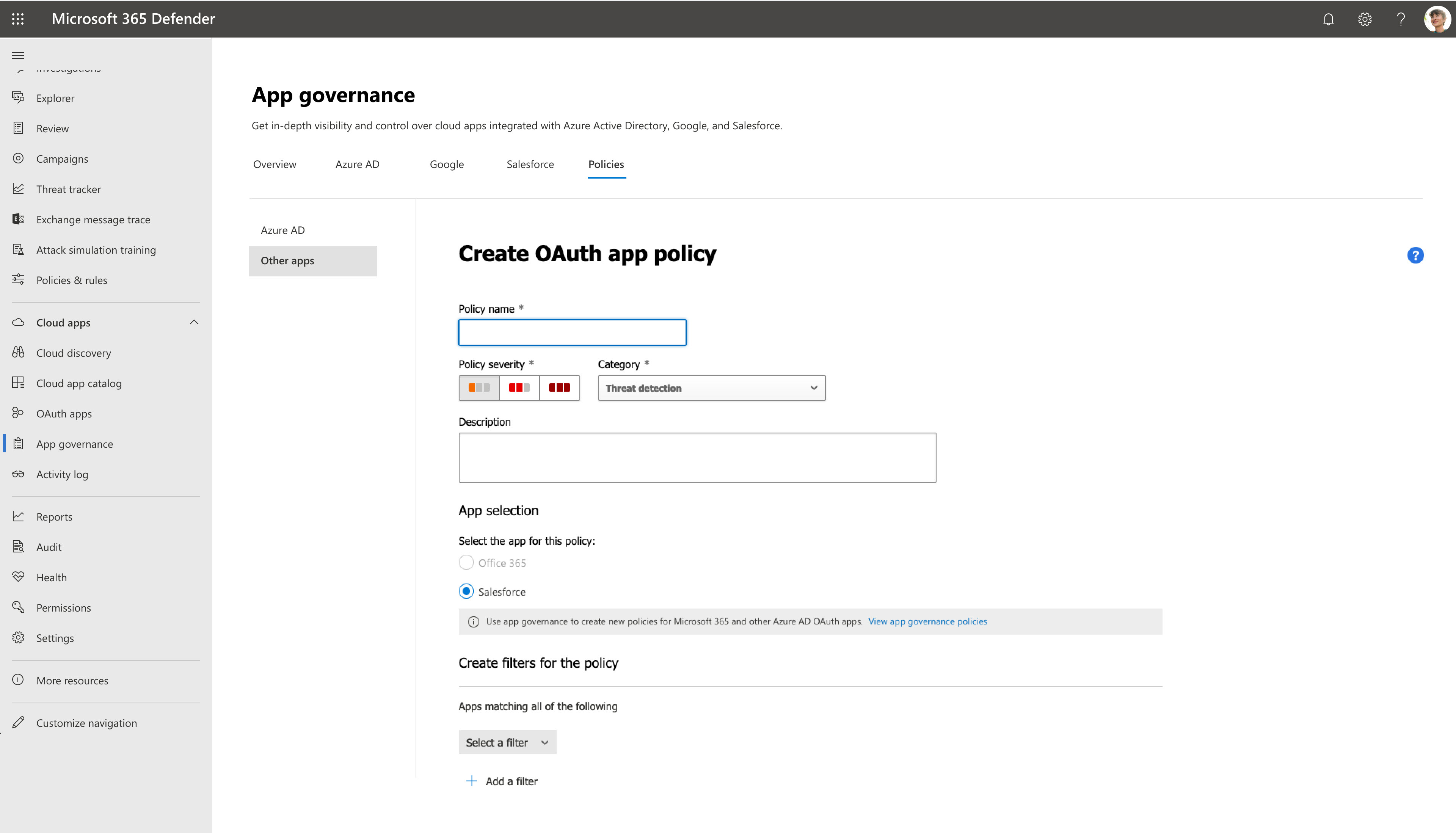

為連線到 Salesforce 和 Google Workspace 的 OAuth 應用程式建立新原則

OAuth 應用程式的原則只會在租用戶中使用者授權的原則上觸發警示。

若要為 Salesforce、Google 和其他應用程式建立新的應用程式原則:

移至 Microsoft Defender 全面偵測回應 > 應用程式控管>原則>其他應用程式。 例如:

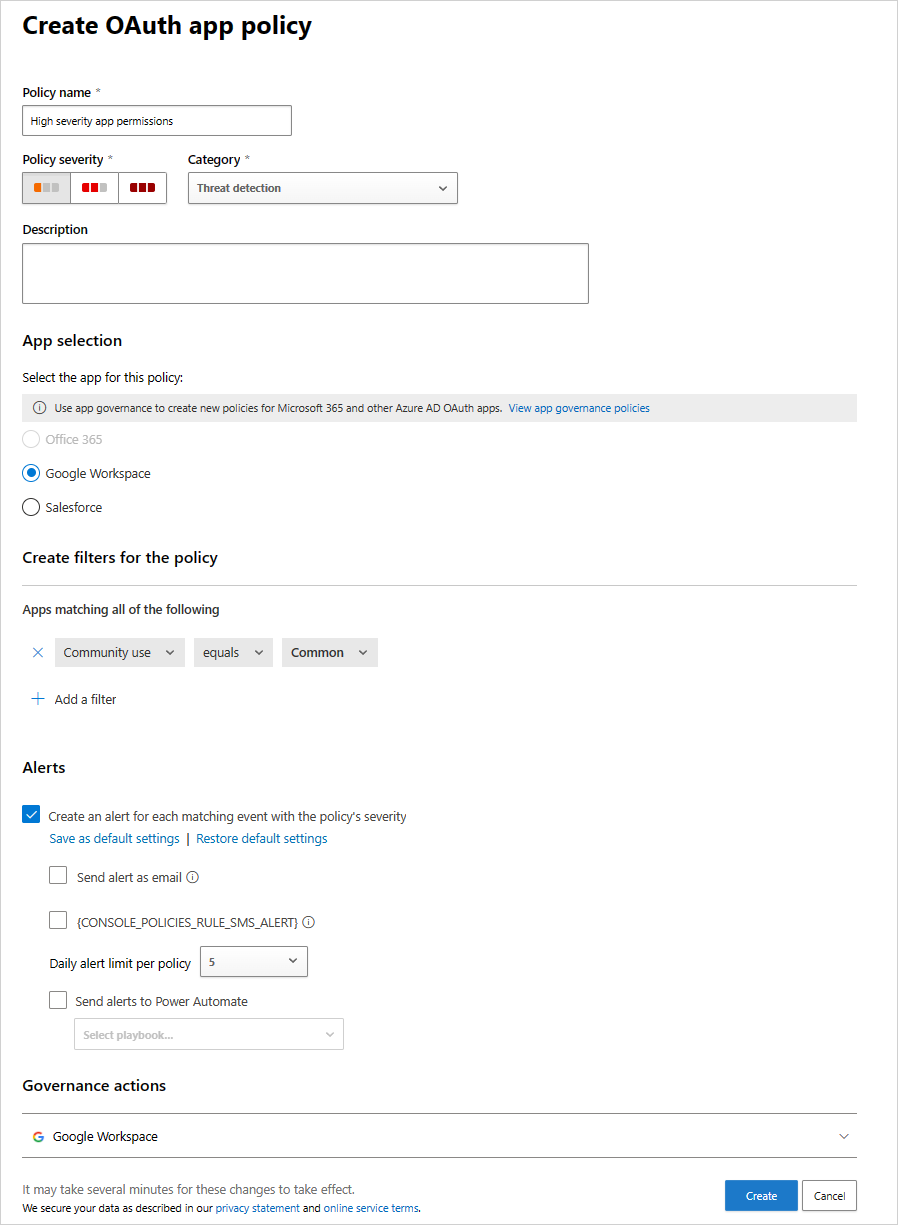

根據您的需求篩選應用程式。 例如,您可能想要檢視所有要求信箱中 [修改行事曆的權限] 的應用程式。

提示

使用 社群使用 篩選來取得允許此應用程式許可權為常見、不常見或罕見的資訊。 如果您的應用程式很少見,而且要求具有高嚴重性層級的許可權,或向許多使用者要求許可權,此篩選可能會很有説明。

您可能想要根據授權應用程式之使用者的群組成員資格來設定原則。 例如,只有在授權許可權的使用者是Administrators群組的成員時,系統管理員才能決定設定原則,以撤銷不常用的應用程式。

例如:

線上到 Salesforce 和 Google Workspace 之 OAuth 應用程式的異常偵測原則

除了您可以建立的 Oauth 應用程式原則之外,適用於雲端的 Defender 應用程式還提供現成的異常偵測原則,可分析 OAuth 應用程式的元數據,以識別可能為惡意的應用程式。

本節僅與 Salesforce 和 Google Workspace 應用程式相關。

注意事項

異常偵測原則僅適用於在您 Microsoft Entra ID 中獲得授權的 OAuth 應用程式。

無法修改 OAuth 應用程式異常偵測原則的嚴重性。

下表描述 Defender for Cloud Apps 所提供的現成異常偵測原則:

| 原則 | 描述 |

|---|---|

| 誤導 OAuth 應用程式名稱 | 掃描連線到您環境的 OAuth 應用程式,並在偵測到具有誤導名稱的應用程式時觸發警示。 誤導的名稱,例如類似拉丁字母的外字母,可能表示嘗試將惡意應用程式偽裝成已知且受信任的應用程式。 |

| OAuth 應用程式的誤導發行者名稱 | 掃描連線到您環境的 OAuth 應用程式,並在偵測到具有誤導發行者名稱的應用程式時觸發警示。 誤導的發行者名稱,例如類似拉丁字母的外字母,可能表示嘗試將惡意應用程式偽裝成來自已知且受信任發行者的應用程式。 |

| 惡意 OAuth 應用程式同意 | 掃描連線到您環境的 OAuth 應用程式,並在潛在惡意應用程式獲得授權時觸發警示。 惡意 OAuth 應用程式可能會作為網路釣魚活動的一部分,以嘗試危害使用者。 此偵測會使用Microsoft安全性研究和威脅情報專業知識來識別惡意應用程式。 |

| 可疑的 OAuth 應用程式檔案下載活動 | 如需詳細資訊,請 參閱異常偵測原則。 |