使用案例:事件回應和補救

提及的角色:第 1 層 SOC 分析師調查安全性事件並解決非重大警示

案例

Security Copilot 可以支援第 1 層、入門層級或大專分析師,以更有效率和效率來評估和管理事件。

此使用案例會在案例研究:利用防範網路威脅中的 Security Copilot 中提供事件分析的縮寫版本,並擴充於此處,以包含補救步驟。

您是第1層分析師。 小組負責人已將事件指派給您,而您的工作是判斷事件是否確實是惡意事件,如果是的話,請儘快解決。

步驟

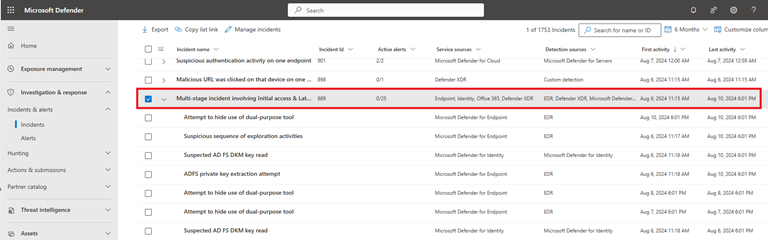

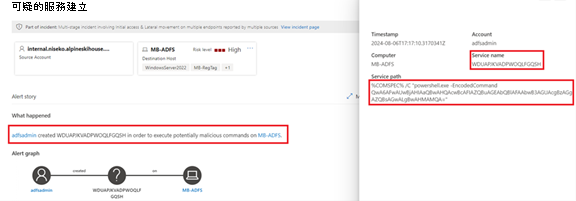

在 Microsoft Defender 全面偵測回應 事件佇列中,您可以看到標題為 Multistage 事件的高嚴重性事件,涉及多個來源所報告之多個端點上的初始存取 & 橫向移動,會將來自各種Microsoft安全性解決方案的 25 個警示相互關聯。 它牽涉到三個裝置、四個使用者和一個電子郵件帳戶。

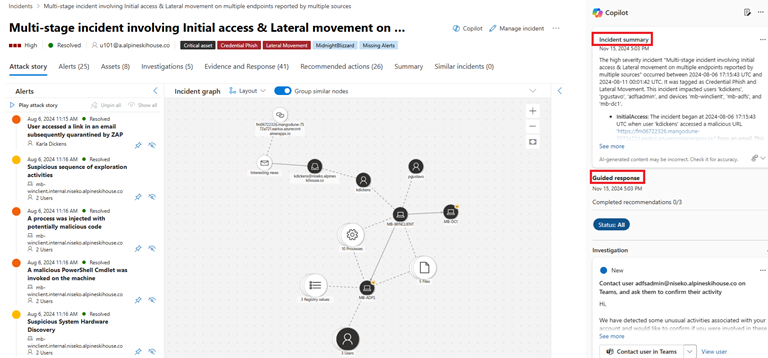

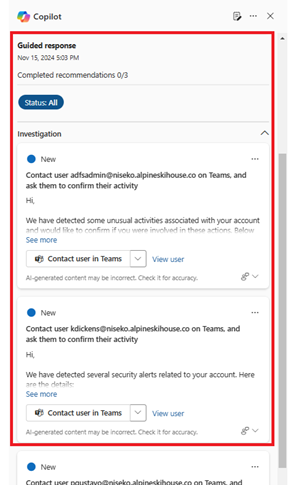

開啟事件頁面以查看攻擊事件。 您會檢查攻擊案例右側的 [Security Copilot] 窗格,並查看其會自動建立事件摘要,以及引導式回應下的一些步驟。

若要取得所發生情況的概觀,請閱讀 Security Copilot 所提供的摘要。 您可以在選項選單中選取 [ 複製到剪貼簿 ],然後將它貼到另一份檔中,以複製事件摘要。

![[Copilot] 窗格的螢幕快照,其中已醒目提示 [複製] 函式。](media/use-case-incident-response-remediation-3-tb.png)

這對於必要的報表很有用,因為它已經由攻擊階段組織,並醒目提示攻擊的重要層面。 如果沒有 Security Copilot,您就必須從頭開始開發報表。然後,您可以輕鬆地判斷複雜的事件涉及多個攻擊。 您會經歷每個攻擊階段,如 初始存取、探索和防禦規避中所述。 針對此使用案例,您對認證存取活動下可疑的 DCSync 攻擊感興趣。

您可以從 [Copilot] 窗格中選取 [在 Security Copilot 中開啟],以詢問 DCSync 攻擊。

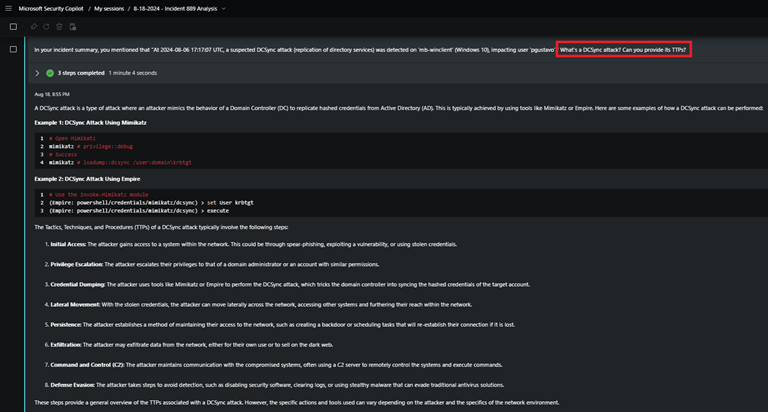

提示: 什麼是DCSync攻擊?您可以提供其 TTP 嗎?

Security Copilot 告訴您,在DCSync攻擊中,攻擊者會模擬域控制器的行為,以從Active Directory 複寫哈希認證,通常是透過Mimikatz或Apollo。

Security Copilot 告訴您,在DCSync攻擊中,攻擊者會模擬域控制器的行為,以從Active Directory 複寫哈希認證,通常是透過Mimikatz或Apollo。知道這一點,您會回到 Defender 全面偵測回應,並更仔細地查看可疑的DCSync攻擊。 您會看到使用者已將複寫要求傳送至域控制器。 您會詢問獨立 Security Copilot 這是否被視為一般行為。

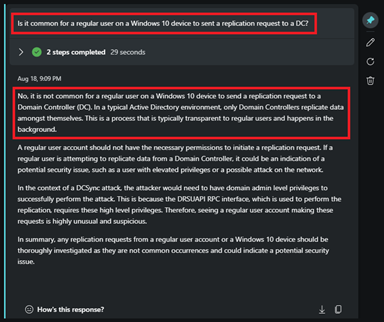

提示:Windows 10 裝置上的一般使用者通常會將複寫要求傳送至 DC 嗎?

透過 Security Copilot 的回應,您可以確認這是真正的安全性事件,需要第 2 層小組進一步調查。事件摘要中的下一個安全性警示是「持續性」下分類的可疑服務建立事件。 您會看到適用於身分識別的 Defender 和適用於端點的 Defender 產生相同的警示標題。 不過,當您檢查警示時,您會看到列出的服務路徑已編碼。

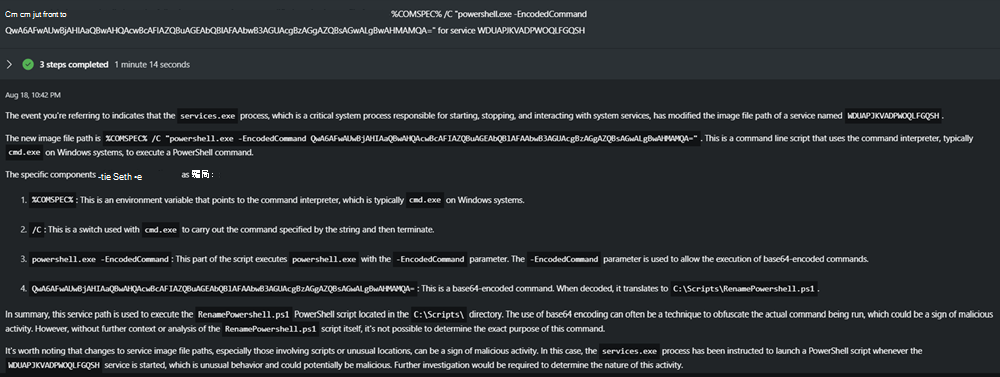

若要調查腳本,請參閱 Security Copilot。

提示: 您是否可以將此服務路徑的詳細資訊譯碼:%COMSPEC% /C “powershell.exe -EncodedCommand QwA6AFwAUwBjAHIAaQBwAHQAcwBcAFIAZQBuAGEAbQBlAFAAbwB3AGUAcgBzAGgAZQBsAGwALgBwAHMAMQA=”

Copilot 會將編碼命令識別為Base64編碼,並為您譯碼。 服務路徑似乎用來執行位於特定目錄中的PowerShell腳本。 使用編碼來模糊化命令可能是惡意活動的徵兆。當您更加確信這是真正的安全性事件時,您可以返回查看事件頁面中 [Security Copilot] 窗格中的引導式回應,以判斷您可以採取哪些動作來包含或減輕攻擊。

總結

使用 Security Copilot 可為負責調查和補救涉及多個警示和實體之大型事件的分析師提供數個效率優勢。 它有助於瞭解攻擊概觀、提供惡意腳本分析、提供具名攻擊的內容,以及執行補救威脅的必要步驟。